จีนทำลายการเข้ารหัส RSA ด้วยคอมพิวเตอร์ควอนตัม สัญญาณเตือนใหม่สำหรับความปลอดภัยข้อมูลโลก

การพัฒนาเทคโนโลยีควอนตัมในยุคปัจจุบันได้ก้าวข้ามจุดเปลี่ยนสำคัญ เมื่อทีมนักวิจัยจากประเทศจีนสามารถทำลายระบบเข้ารหัส RSA ด้วยคอมพิวเตอร์ควอนตัมได้สำเร็จ ซึ่งถือเป็นเหตุการณ์ที่สร้างความกังวลให้กับชุมชนความปลอดภัยไซเบอร์ทั่วโลก

ความก้าวหน้าที่น่าตกใจ

หากคุณเข้าใช้บัญชีธนาคารออนไลน์ในเช้าวันนี้ ระบบรักษาความปลอดภัยอาจดูเหมือนยังคงแข็งแกร่ง แต่ความจริงแล้วโลกเทคโนโลยีกำลังเปลี่ยนแปลงอย่างรวดเร็ว ทีมนักวิจัยจากจีนได้แสดงให้เห็นว่าคณิตศาสตร์ที่เป็นรากฐานของระบบเข้ารหัส RSA กำลังเริ่มยอมจำนนต่อพลังของเทคโนโลยีควอนตัม

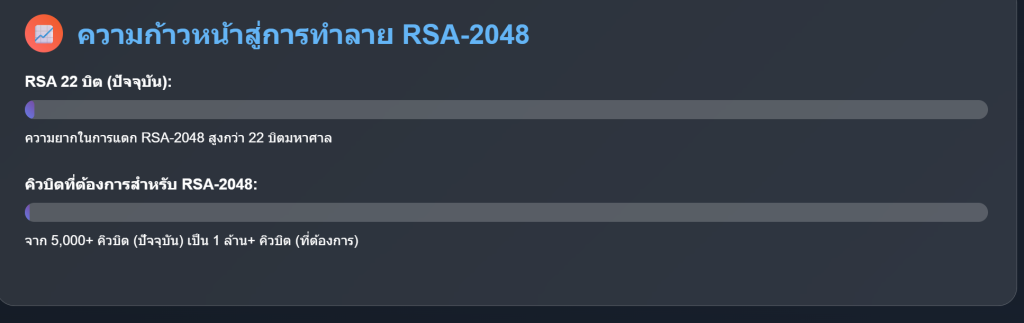

นักวิจัยจากมหาวิทยาลัยเซี่ยงไฮ้ นำโดยศาสตราจารย์ วัง เฉา (Wang Chao) ได้ใช้เครื่องประมวลผลแบบควอนตัม แอนนีลลิง (Quantum Annealing Processor) ที่ผลิตโดยบริษัท D-Wave Systems ในการทำลายระบบเข้ารหัส RSA ขนาด 22 บิตได้สำเร็จ ซึ่งถือเป็นความสำเร็จที่เกินกว่าความพยายามในอดีตที่หยุดอยู่ที่ 19 บิต

ระบบเข้ารหัส RSA: ป้อมปราการดิจิทัลที่เริ่มแตกร้าว

ระบบเข้ารหัส RSA ได้เปิดตัวครั้งแรกในปี 1977 และได้รับการยกย่องว่าเป็นระบบรักษาความปลอดภัยที่เชื่อมโยงกับความยากลำบากในการแยกตัวประกอบของจำนวนเซมิไพรม์ขนาดใหญ่ออกเป็นจำนวนเฉพาะสองตัว ความซับซ้อนทางคณิตศาสตร์นี้ทำให้ RSA กลายเป็นหนึ่งในระบบเข้ารหัสที่ใช้กันอย่างแพร่หลายที่สุดในโลก

คอมพิวเตอร์แบบดั้งเดิมยังคงต้องใช้เวลาแบบซับเอกซ์โพเนนเชียลในการทำลายคีย์ขนาด 2048 บิตที่ใช้ในปัจจุบัน คีย์ที่ใหญ่ที่สุดที่เคยถูกทำลายด้วยวิธีการแบบดั้งเดิมมีขนาดเพียง 829 บิต (RSA-250) ซึ่งใช้เวลาหลายสัปดาห์บนซูเปอร์คอมพิวเตอร์

วิธีการใหม่ที่เปลี่ยนเกม

“การใช้ระบบ D-Wave Advantage เราสามารถแยกตัวประกอบจำนวนเต็ม RSA 22 บิตได้สำเร็จ ซึ่งแสดงให้เห็นถึงศักยภาพของเครื่องจักรควอนตัมในการจัดการกับปัญหาทางคริปโตกราฟี” นักวิจัยกล่าวในรายงานการศึกษา

ทีมวิจัยได้พัฒนาแนวทางใหม่โดยการแปลงปัญหาการแยกตัวประกอบให้เป็นปัญหา Quadratic Unconstrained Binary Optimization ซึ่งระบบ D-Wave Advantage สามารถแก้ไขได้โดยให้คิวบิตผ่านอุโมงค์ผ่านกำแพงพลังงานเพื่อหาสถานะพลังงานต่ำสุด

สิ่งที่น่าสนใจยิ่งไปกว่านั้นคือ พวกเขายังใช้วิธีการเดียวกันในการโจมตีระบบเข้ารหัสประเภท Substitution-Permutation Network (SPN) เช่น Present และ Rectangle ซึ่งเป็น “ครั้งแรกที่คอมพิวเตอร์ควอนตัมจริงได้ก่อให้เกิดภัยคุกคามที่สำคัญต่ออัลกอริทึมโครงสร้าง SPN หลายตัวที่ใช้งานจริงในปัจจุบัน”

ข้อจำกัดและศักยภาพ

แม้ว่าคีย์ขนาด 22 บิตจะเล็กมากเมื่อเทียบกับ RSA ระดับการใช้งานจริง แต่ความสำเร็จครั้งนี้มีความหมายสำคัญเพราะแสดงให้เห็นว่าแนวทางนี้สามารถขยายขนาดเกินกว่าการทดลองในอดีตที่หยุดอยู่ที่ 19 บิต และใช้คิวบิตน้อยกว่าต่อตัวแปร

การลดค่าสัมประสิทธิ์ local-field และ coupling ในโมเดล Ising ช่วยลดสัญญาณรบกวน ทำให้ตัวประมวลผลแอนนีลเลอร์สามารถเข้าถึงคำตอบที่ถูกต้องได้บ่อยขึ้น และชี้ทางไปสู่ความเป็นไปได้ในการจัดการกับคีย์ขนาดใหญ่ขึ้นในอนาคต

เสียงเตือนจากผู้เชี่ยวชาญ

“ความก้าวหน้าของคอมพิวเตอร์ควอนตัมสามารถคุกคามความปลอดภัยและความเป็นส่วนตัวของข้อมูลสำหรับองค์กรต่างๆ ได้อย่างจริงจัง” Prabhjyot Kaur จากบริษัทที่ปรึกษา Everest Group ซึ่งไม่ได้มีส่วนร่วมในการศึกษานี้ให้คำเตือน

ความแตกต่างระหว่างเทคโนโลยี

คอมพิวเตอร์ควอนตัมแบบ Gate-Based แบบดั้งเดิมใช้อัลกอริทึมของ Shor ซึ่งในทางทฤษฎีสามารถทำลาย RSA ได้โดยการหาคาบของการยกกำลังแบบโมดูลาร์ในเวลาพหุนาม อย่างไรก็ตาม อุปกรณ์เหล่านี้ยังคงมีปัญหาเรื่องการแก้ไขข้อผิดพลาด

ในทางตรงกันข้าม ระบบแอนนีลเลอร์ของ D-Wave แม้จะไม่สามารถใช้งานได้อย่างหลากหลายเหมือนระบบแบบ Gate-Based แต่สามารถบรรจุคิวบิตได้มากกว่า 5,000 ตัว และหลีกเลี่ยงปัญหาของวงจรลึกโดยใช้สภาพแวดล้อมเย็นจัดที่ 15 มิลลิเคลวิน

การตอบสนองของรัฐบาลและอุตสาหกรรม

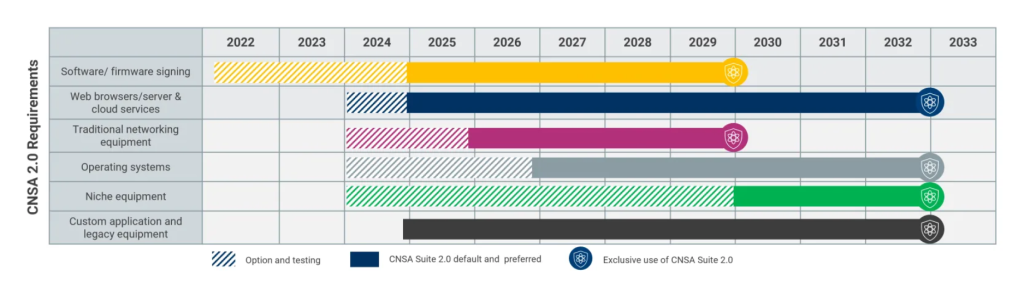

องค์กรกำหนดมาตรฐานไม่ได้นิ่งดูดาย ในเดือนสิงหาคม 2024 สถาบันมาตรฐานและเทคโนโลยีแห่งชาติสหรัฐอเมริกา (NIST) ได้เปิดตัวมาตรฐาน FIPS 203, 204 และ 205 ซึ่งเป็นมาตรฐานกลางแรกสำหรับระบบคริปโตกราฟีหลังยุคควอนตัมที่อิงตาม lattice problems

ในเดือนมีนาคม 2025 NIST ได้เลือกระบบ HQC สำหรับคลื่นการพัฒนาถัดไป งานแถลงข่าวในทำเนียบขาวได้เรียกร้องให้หน่วยงานรัฐบาลสหรัฐฯ เริ่มเปลี่ยนแปลงคีย์ที่เสี่ยงต่อการโจมตี เนื่องจากมีความเป็นไปได้ที่ศัตรูอาจกำลังสะสมข้อมูลเข้ารหัสไว้สำหรับการโจมตีแบบ “แฮกเดี๋ยวนี้ ถอดรหัสทีหลัง”

ความท้าทายสำหรับภาคธุรกิจ

“ธุรกิจจะต้องจัดการกับการต่ออายุระบบคริปโตกราฟีเหมือนกับการดำเนินโครงการโครงสร้างพื้นฐานแบบหลายปี” Wall Street Journal’s CIO briefing ให้ข้อสังเกตเมื่อมาตรฐานสุดท้ายกำลังจะเปิดตัวในปีที่แล้ว

ปัญหาคือธุรกิจส่วนใหญ่ยังไม่ได้ทำการสำรวจระบบคริปโตกราฟีของตนเอง และหลายแห่งไม่ทราบด้วยซ้ำว่าระบบของพวกเขาใช้อัลกอริทึมใดบ้าง

คำแนะนำจากผู้เชี่ยวชาญ

ผู้เชี่ยวชาญด้านความปลอดภัยแนะนำให้เริ่มต้นด้วยการตรวจสอบภายในเพื่อระบุการใช้งาน RSA, ECC และอัลกอริทึมอื่นๆ ที่อาจเสี่ยงต่อการโจมตี ก่อนที่จะสร้างแผนการแทนที่

แม้ว่าการย้ายข้อมูลแบบครบวงจรอาจใช้เวลาหลายปี องค์กรต่างๆ สามารถเริ่มต้นได้ด้วยการทดสอบไลบรารีที่ปลอดภัยจากการโจมตีควอนตัม เช่น Open Quantum Safe และการใช้วิธีการแลกเปลี่ยนคีย์แบบไฮบริด

อนาคตที่กำลังมาถึง

ระบบ D-Wave วางแผนที่จะเปิดตัวตัวประมวลผลแบบ Zephyr-topology ที่มีคิวบิตมากกว่า 7,000 ตัวในปลายปีนี้ การปรับปรุงโทโพโลยีแต่ละครั้งจะช่วยปรับปรุงการเชื่อมต่อ ซึ่งจะลดจำนวนคิวบิตทางกายภาพที่จำเป็นต่อตัวแปรลอจิคัลหนึ่งตัว

ในขณะเดียวกัน นักคริปโตกราฟีแนะนำให้ใช้ระบบไฮบริดที่ผสมผสานอัลกอริทึมที่อิงตาม lattice เช่น CRYSTALS-Kyber เข้ากับลายเซ็น RSA แบบดั้งเดิม เพื่อสร้างความปลอดภัยในระยะยาวระหว่างช่วงการเปลี่ยนผ่าน

กลุ่มเสี่ยงสูง

องค์กรที่เก็บข้อมูลสำคัญในระยะยาว เช่น บันทึกการรักษาพยาบาล ข้อมูลจีโนม หรือเอกสารทางการทูต จะมีความเสี่ยงสูงที่สุดหากรอจนกว่าคอมพิวเตอร์ควอนตัมแบบครบวงจรจะเกิดขึ้น

ผู้สังเกตการณ์บางคนชี้ให้เห็นว่าผลการทดลองจากเซี่ยงไฮ้ยังคงต้องอาศัยการประมวลผลแบบคลาสสิกอย่างหนักทั้งก่อนและหลังการใช้ควอนตัม และระบบแอนนีลเลอร์ยังคงต้องทำงานหลายรอบเพื่อค้นหาคำตอบที่ถูกต้อง

อย่างไรก็ตาม ประวัติศาสตร์แสดงให้เห็นว่าการพิสูจน์แนวคิดทางคริปตอนาลิติกไม่ค่อยจะอยู่ในระดับเล็กๆ นาน ระบบ DES ล้มลงต่อเครื่องจักรมูลค่า 250,000 ดอลลาร์ในปี 1998 เพียงสี่ปีหลังจากการโจมตีบางส่วนครั้งแรกปรากฏขึ้น

บทสรุป

ความก้าวหน้าจากจีนในการทำลายระบบเข้ารหัส RSA ด้วยคอมพิวเตอร์ควอนตัมแม้จะยังอยู่ในระดับเริ่มต้น แต่ก็ส่งสัญญาณเตือนที่ชัดเจนว่ายุคของการปกป้องข้อมูลด้วยระบบเข้ารหัสแบบดั้งเดิมกำลังจะสิ้นสุดลง องค์กรต่างๆ ควรเริ่มเตรียมความพร้อมสำหรับการเปลี่ยนแปลงครั้งใหญ่นี้ตั้งแต่วันนี้

การศึกษานี้ตีพิมพ์ในวารสาร Chinese Journal of Computers และแสดงให้เห็นว่าแข่งขันเพื่อความปลอดภัยในยุคหลังควอนตัมได้เริ่มต้นขึ้นแล้ว การเตรียมความพร้อมและการลงทุนในเทคโนโลยีความปลอดภัยใหม่จะเป็นกุญแจสำคัญในการรักษาความปลอดภัยของข้อมูลในอนาคต

อ้างอิง