คำว่า “Lawful Interception” ปัจจุบันมีการพูดถึงคำศัพท์ตัวนี้กันมากขึ้น

ผมเขียนเรื่องนี้ราวปี 2552 ช่วงนั้นในประเทศฝั่งที่คิดว่าเป็นประเทศแห่งเสรีทั้งการแสดงออกทางความคิดและการปฏิบัติได้มี Lawful Interception ชนิดที่เป็นเรื่องเป็นราวมีกฎเกณฑ์มีกฎระเบียบอย่างชัดเจน ไม่ว่าเป็นประเทศในยุโรป และอเมริกา ก็มีการทำ Lawful Interception ทั้งสิ้น ถึงจะให้

เสรีภาพสูง แต่ก็ต้องมาพร้อมกับความรับผิดชอบในการกระทำ

เพื่อเป็นการควบคุมและตรวจสอบผลการกระทำที่อาจจะละเมิดผู้อื่น การโจรกรรมข้อมูล รวมไปถึงการโจมตีบนไซเบอร์จนถึงการกระทำความผิดด้านอาชญากรรมทางคอมพิวเตอร์ฯ (Cyber Crime) ดังนั้นในประเทศที่พัฒนาแล้วมักจะมีการลงระบบที่เรียกว่า Lawful Interception ซึ่งในตอนนั้นผมคิดว่ามันน่าจะนำมาใช้ในประเทศไทย ที่เรากำลังใช้ พรบ.คอมพิวเตอร์ฯ กันอย่างมึนงงกับเรื่องฐานความผิดในมาตราที่ 8 ในการดักรับข้อมูล หรือเทียบได้กับเทคนิคการ sniff ข้อมูล

อ่านที่

http://nontawattalk.blogspot.com/search?q=lawful

http://nontawattalk.blogspot.com/search?q=sniffer

ซึ่งการทำ Lawful Interception มีทั้งที่ใช้ด้านเทคโนโลยี และ มีส่วนที่ไม่ได้ใช้เทคโนโลยี (ไม่แสดงรายละเอียดในบทความนี้) ในส่วนที่เป็นด้านเทคโนโลยีนั้น มีส่วนประกอบที่สำคัญคือต้องมีการทำ “การสนิฟ (Sniff)” หรือ การดัก-รับ ข้อมูล

ขอย้ำว่า Sniffer เป็นเพียงเครื่องหนึ่งในการทำ Lawful Interception

มิใช่ Lawful Interception = sniffer นั้นเป็นความหมายที่แคบไป

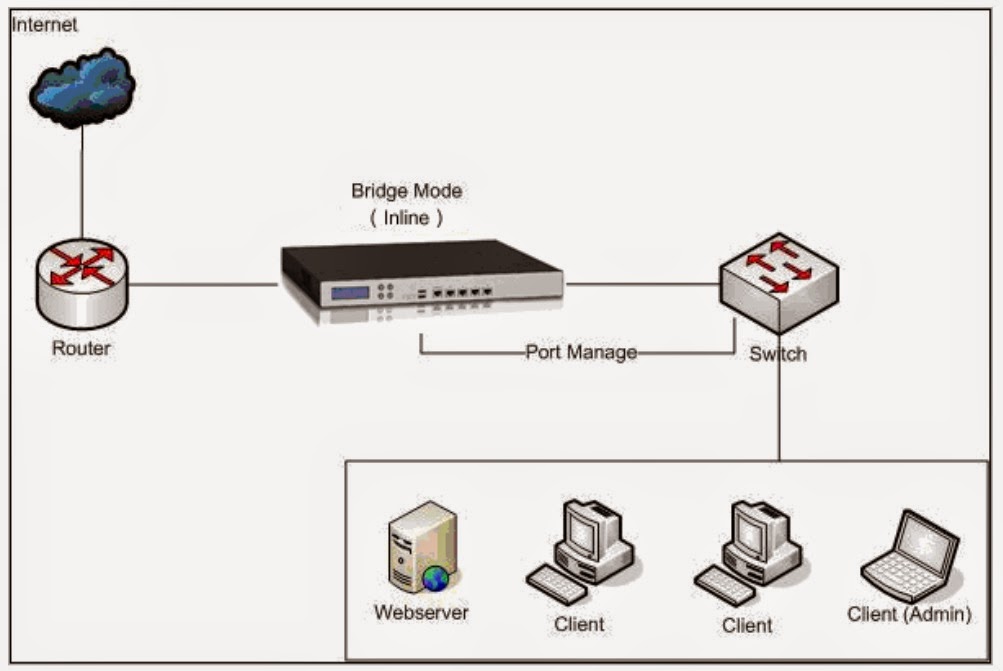

ย้อนหลังไปราว 12 ปี คือปี 2546 ผมและทีมงานได้นำเครื่องแม่ข่าย (Server) ที่มีอย่างน้อย 2 การ์ดแลนเพื่อทำ Bridge mode บน linux เป็น interface br0 (ในเวลาต่อมาไม่นานเทคนิคนี้ถูกเรียกว่าการติดตั้งแบบ In-line mode และเป็นที่มาของอุปกรณ์ประเภท NIPS) ในสมัยนั้นเราทำเพื่อดักข้อมูลหลังจากอุปกรณ์ Router ในองค์กรหนึ่งที่ได้รับอนุญาติจากเจ้าของบริษัทเพื่อตรวจหาความผิดปกติ ซึ่งต่อมาเทคนิคนี้ได้พัฒนากลายเป็นอุปกรณ์ SRAN ในยุคปัจจุบัน

เราก็เริ่มจากการดักรับข้อมูลบนระบบเครือข่าย ซึ่งเมื่อก่อนนั้นข้อมูลที่ส่งผ่านระบบเครือข่ายจะวิ่งบน Protocol ที่สำคัญคือ HTTP , FTP , Telnet ซึ่งล้วนแต่เป็น Plain text (อ่านออกได้ด้วยสายตามนุษย์) ยังไม่มีการเข้ารหัสอย่างเก่ง Telnet กลายร่างเป็น SSH แต่ที่สำคัญเรามักดักรับข้อมูลและเรียนรู้พฤติกรรม เทคนิคนี้ใช้ได้เป็นอย่างดี ตราบที่พบ Protocol ที่กล่าวมา

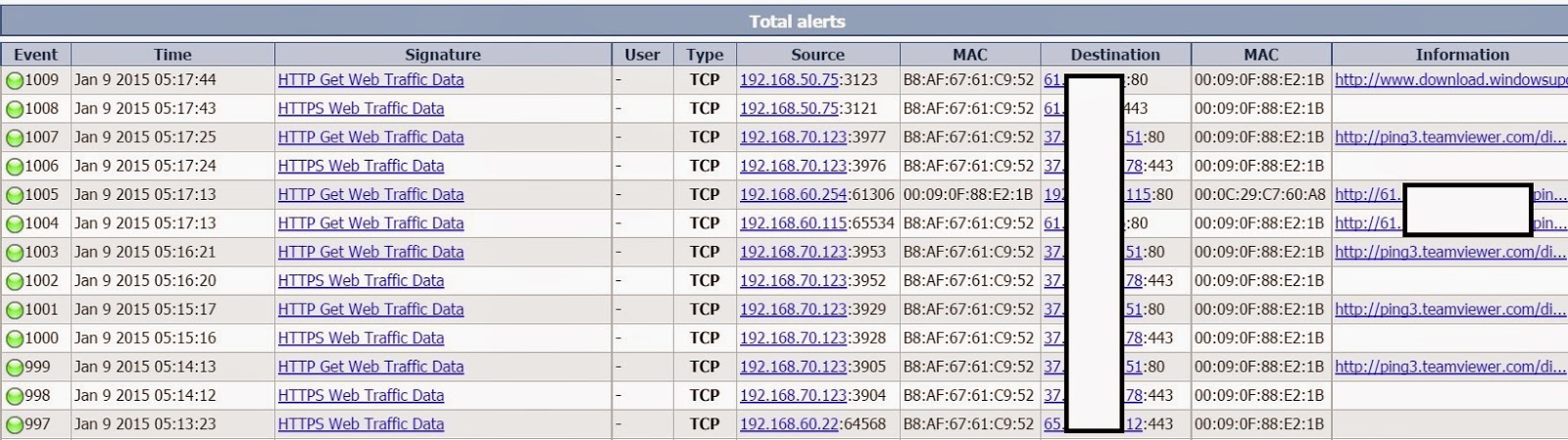

การมองเห็นข้อมูลบนระบบเครือข่ายคอมพิวเตอร์นั้นโดยใช้ Sniffer ประกอบด้วยดังนี้

(1) Time วัน เวลา

(2) Source IP ไอพีแอดเดรสต้นทาง

(3) Destination IP ไอพีแอดเดรสปลายทาง

(4) ค่า MAC Address ทั้ง Source และ Destination (หากติดตั้งใน LAN ค่า MAC นี้จะเป็นค่าของอุปกรณ์ Switch ดังนั้นผู้ที่ใช้ Sniffer ในการวิเคราะห์ปัญหาระบบเครือข่ายต้องมีประสบการณ์พอที่แยกแยะให้ออก)

(5) Source Port

(6) Destination Port

(7) ประเภท Protocol

(8) Payload ที่บรรจุเนื้อหา (Content)

ซึ่งส่วนที่เป็นเนื้อหา มีด้วยกัน 2 ชนิด คือ

(8.1) เนื้อหาของข้อมูลที่ไม่มีการเข้ารหัส (Plain text)

(8.2) เนื้อหาของข้อมูลที่มีการเข้ารหัส (Encryption)

ซึ่งทั้ง 2 ชนิดเนื้อหาของข้อมูลนี้ขึ้นกับข้อ (7) คือ ประเภท Protocol

Protocol ที่นิยมใช้กันและข้อมูลสามารถมองเห็นเนื้อหาของข้อมูลได้จากโปรแกรม Sniffer ได้แก่ HTTP (80) , Telnet (23) , FTP (21) เป็นต้น

ส่วนที่เข้ารหัส ได้แก่ Protocol ในการรับส่ง E-mail , Protocol ในการทำ VPN และการ Remote ระยะไกล และสำคัญสุดคือ HTTPS(443)

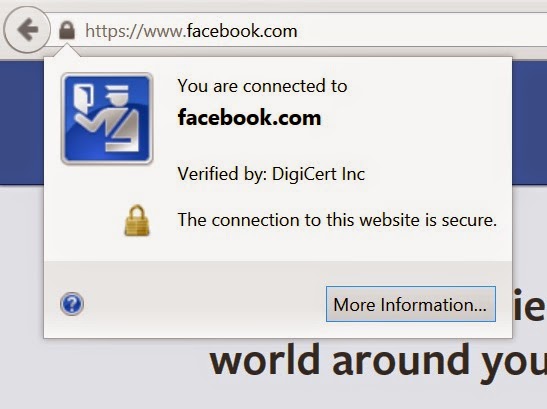

และ HTTPS ที่ใช้การเข้ารหัสแบบ SSL (Secure Socket Layer) นี้แหละที่บอกว่า

“เรากำลังเข้าสู่ยุค จุดจบของ Sniffer”

ที่กล่าวเช่นนี้เป็นเพราะว่าปัจจุบันนี้ Content Provider รายใหญ่ที่คนไทยเมื่อออนไลน์ต้องใช้บริการไม่ว่าเป็น Google ,Youtube , Facebook , Twitter แม้กระทั่ง Blognone ยังเข้ารหัส เป็น https:// ทั้งสิ้น

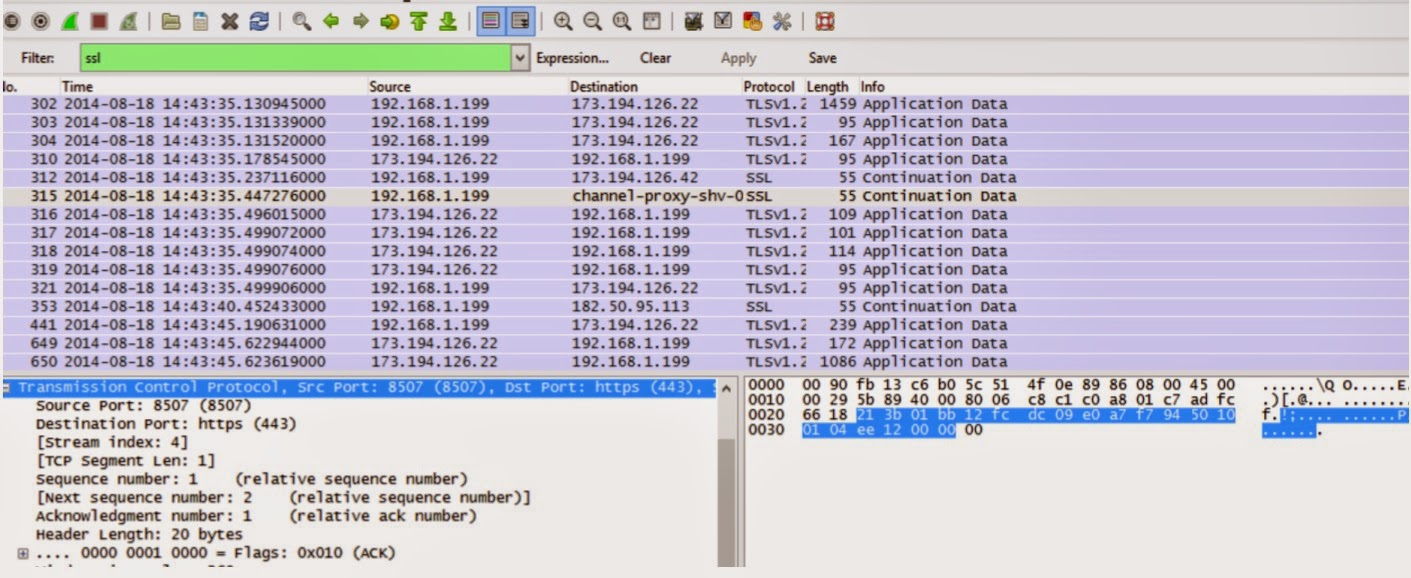

จากภาพ เมื่อ Capture ข้อมูลบนระบบเครือข่าย ที่มีการติดต่อสื่อสาร HTTPS ด้วยโปรแกรม Wireshark จะพบว่าค่า Payload ที่ผ่านการติดต่อสื่อสารแบบ HTTPS นั้นไม่สามารถอ่านออกได้เนื่องจากมีการเข้ารหัสข้อมูล

ดังนั้นโลกอินเทอร์เน็ตในยุคนี้และยุคหน้าจะประสบปัญหาการตรวจจับข้อมูล (Interception) โดยเฉพาะเจ้าหน้าที่ ที่ปฏิบัติงานในด้านนี้ ที่มีหน้าที่หาผู้กระทำความผิดฯ หรือจะใช้วิเคราะห์แก้ไขปัญหาระบบเครือข่ายอาจไม่สามารถใช้วิธีการดังกล่าวอย่างเต็มประสิทธิภาพ ไม่เหมือนก่อนอีกต่อไป

ภัยคุกคามที่เกิดขึ้นก็จะแฝงตัวมากับการเข้ารหัสผ่านช่องทาง SSL มากขึ้นเพราะมันหลบเลี่ยงการตรวจจับได้จากอุปกรณ์ป้องกันภัยคุกคามในองค์กรได้ระดับหนึ่ง

การซ่อนตัวบนโลกอินเทอร์เน็ตผ่านโปรแกรมอำพรางไอพีแอดเดรสก็มีการเข้ารหัสไม่สามารถมองเห็นการกระทำในค่า Payload หรือ Content (8.2) ได้เลย จึงเป็นเครื่องมือของแฮกเกอร์ได้ใช้ช่องทางนี้ปกปิดเส้นทางการทำงานของตนเองได้เป็นอย่างดี

การแกะรอยผู้กระทำความผิดเป็นไปได้ยากขึ้น ปัจจุบันเว็บการพนัน, เว็บลามกอนาจาร, รวมถึงแอฟลิเคชั่นบนมือถือหลายตัวมีการติดต่อสื่อสารแบบ SSL (HTTPS) หมดแล้ว

แล้วใครล่ะจะมองเห็น HTTPS ?

ตามหลักการที่ถูกต้องก็คือไม่มีใครมองเห็น แต่ในโลกความเป็นจริง การมองเห็นจะเห็นได้ที่ Provider หรือผู้ให้บริการ ที่ไม่ใช่ผู้ให้บริการอินเทอร์เน็ตในประเทศไทยเรา แต่เป็นผู้ให้บริการชนิดที่เรียกว่า “Content Provider” ส่วนมากตอนนี้คือจากประเทศสหรัฐอเมริกา ไม่ว่าเป็น Google , Facebook , Microsoft มีการชิงพื้นที่กันอยู่คือ จีน Baidu และ ญี่ปุ่น + เกาหลีใต้ ที่ Line

Content Provider เหล่านี้จะมองเห็น โดยการมองเห็นจะเกิดจาก Log ของ Application ถึงแม้จะมี Server ในการประมวลผลอยู่หลายร้อยหลายพันเครื่อง และการติดตั้งอาจกระจายไปอยู่ในที่ต่างๆ แต่ Log file ชนิดที่เป็น local application log ที่ออกมาจากเครื่องแม่ข่าย (Server) จะทำให้แกะรอยได้

ซึ่งใน Log ที่กล่าวมานั้นจะสามารถอธิบายลักษณะผู้ใช้งานประเภทผู้ใช้งาน ผู้ชาย ผู้หญิง อายุ ประเทศ การศึกษา รสนิยม ความสนใจ รวมถึงชีวประวัติของบุคคลนั้นได้เลย

ที่เรียกว่า การทำ Data Mining จาก Big Data

ในด้านความมั่นคง ข้อมูลดังกล่าวก็ต้องเป็นเครื่องมือสำคัญของประเทศมหาอำนาจ ได้ช่วงชิงความได้เปรียบอีกต่อไป ประเทศที่กลับตัวทันมักจะพัฒนาเองขึ้นมาจะไม่ยึดติดกับสิ่งที่ทำมา เช่นจีนตอนนี้สร้าง Baidu เป็นต้น

สรุป

Network Sniffer จะปรับตัวให้มองเห็นการเข้ารหัสในอนาคตจะพบการทำ MITM (Man In The Middle) เพื่อดักรับข้อมูลที่เข้ารหัสโดยเฉพาะ HTTPS มากขึ้น ซึ่งส่วนนี้จะเกิดขึ้นก่อนใครคือในองค์กร บริษัทเอกชน ที่ต้องการควบคุมพนักงานตามกฏระเบียบองค์กร

การทำ MITM ในองค์กรจะแตกต่างกับในระดับประเทศพอสมควร ทั้งการออกแบบและผลกระทบที่เกิดจากผู้ใช้งาน โดยเฉพาะด้านความรู้สึก การวิพากษ์วิจารณ์ ประเทศไหนที่คิดจากทำนั้นคงต้องดูหลายส่วนโดยเฉพาะผลกระทบต่อเสรีภาพที่ชอบอ้างกัน

Log file never die จะขอใช้คำนี้คงได้เพราะถึงอย่างไร Log ที่มาจาก Application ที่ติดตั้งใน Server นั้นๆ ย่อมมองเห็นทุกอย่างถ้าต้องการทำให้เห็น

และผู้ที่ครอบครอง Log นี้คือ Content Provider ที่คนไทยเราติดอยู่ จนถึงติดอันดับ 1 ใน 5 ของโลกเกือบทุกตำแหน่ง

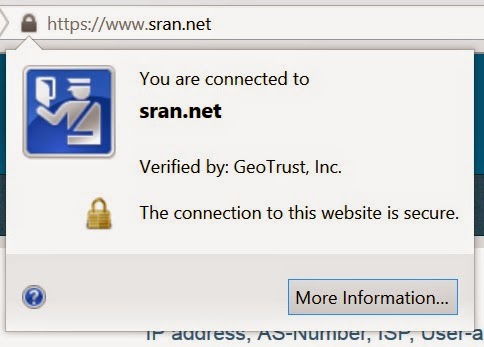

เช่น https://www.sran.net

คนที่ดักรับข้อมูลทางระบบเครือข่ายจะมองไม่เห็นเพราะ https แต่เจ้าของเว็บ sran.net จะมองเห็น Log อันได้มาจาก Application Log ที่ทำหน้าที่เป็น Web Application คือ Log Apache เป็นต้น

รัฐบาลควรศึกษาให้ดี หากลงทุน Lawful interception โดยใช้ MITM มาเกี่ยวข้องต้องลงทุนสูงมาก และเมื่อเทคโนโลยีเปลี่ยน จะใช้งานไม่ได้อย่างที่คิดไว้ ควรหาที่ปรึกษาที่เคยผ่านการทำงานประเภทนี้ไว้เพื่อเป็นแนวทางการทำงานที่ยั้งยืน

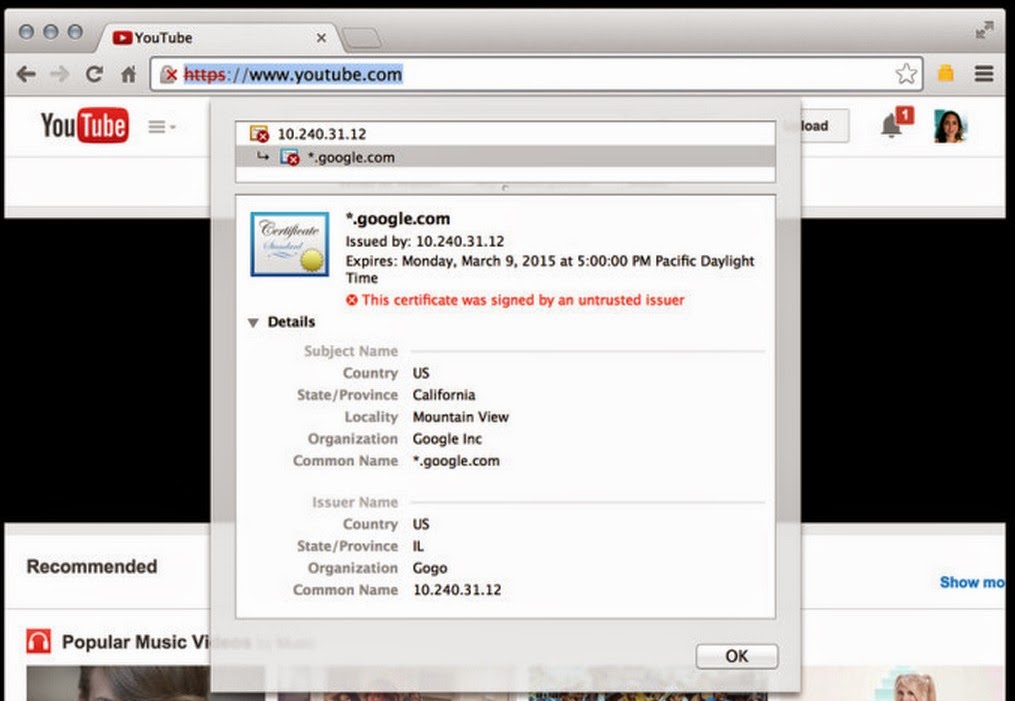

หากทำ MITM บนเครือข่ายคอมพิวเตอร์พบว่าหน้าจอจะเปลี่ยนไปดังภาพ

ถ้าเห็นแบบนี้บน google , facebook , youtube ก็ให้รู้ไว้เลยว่ามีการดักข้อมูลอยู่ ซึ่งจะทำให้ไม่ขึ้นรูปตัวแดงนี้ ก็ต่อเมื่อต้องลง Certification ที่สร้างขึ้นมาเท่านั้น

กรณีอย่างนี้เคยเป็นข่าวสำหรับผู้ให้บริการอินเทอร์เน็ตบนสายการบิน ที่ชื่อว่า “gogo” ซึ่งผู้ใช้งานพบว่า youtube.com มี certification ที่ผิดปกติแล้ว capture หน้าจอเป็นข่าวใหญ่ไปช่วงปีใหม่ที่ผ่านมา

หน้าตา certification ที่ถูกสร้างขึ้นจาก gogo

ซึ่งการลงในแต่ละระบบปฏิบัติการ (OS) ชนิดบราวเซอร์ ทั้ง PC และ มือถือ ลงแตกต่างกัน

เทคนิคนี้จะใช้ได้สำหรับองค์กร หรือบริษัท ที่ออกนโยบายควบคุมการใช้งานอินเทอร์เน็ตภายในองค์กร

ในระดับประเทศนั้นท่านผู้อ่านก็ลองคิดดูเอาเองว่าจะมีผลกระทบอะไร ?

เมื่อรู้แล้วสิ่งที่ทำให้ล่วงรู้ถึงข้อมูลภายใน HTTPS ได้นั้นคือ local server ของ application log ซึ่งเกิดจากผู้ให้บริการ Content provider แล้วพวกนั้นเขาจะส่ง log ให้เราหรือ ? google ส่ง log facebook ส่ง log ให้เราหรือ ???

สิ่งที่รัฐควรจะทำ

ควรมาคบคิดกันว่า Log ที่เกิดจาก Content Provider ทำอย่างไรไม่ให้มันอยู่ในต่างประเทศ หรือ ทำอย่างไง ให้คนไทยใช้ของไทยกันมากขึ้น พัฒนาเองกันมากขึ้น เช่น Browser , Content Provider ที่สร้าง Social Network , Search engine , เครื่องมือซอฟต์แวร์ ซึ่งจะเป็นหนทางที่ยั้งยืนและมีประโยชน์ในระยะยาวสำหรับประเทศเรามากกว่า แต่ก็เท่ากับ “เราต้องอดเปรี้ยวไว้กินหวานมากๆ” อย่าพยายามเชื่อฝรั่งมากส่วนที่มาเป็นนายหน้าขายเทคโนโลยีหาใช่ตัวจริงเสียงจริงในการพัฒนา (Develop) ควรฟังและประยุกต์ให้เป็นของเราเอง

นนทวรรธนะ สาระมาน

Nontawattana Saraman

9 มค 58