เมื่อเราพิจารณาถึงการก่อเกิดภัยคุกคามต่างๆที่เกิดขึ้นจากการใช้งานระบบไอทีของเราแล้วนั้น เรามั้งมองที่จะหาทางแก้ไขที่ปลายเหตุ เช่น ติดไวรัสเราก็จะหาโปรแกรมป้องกันไวรัสมาขจัดปัญหานั้นออกไป เครือข่ายคอมพิวเตอร์ช้า ก็ทำการเพิ่ม Bandwidth เป็นต้น แต่ถ้าหากเรามองถึงเหตุปัจจุจัยที่ทำให้เกิดปัญหาต่างๆได้นั้นจะทำให้เราเข้าใจถึงภัยคุกคามที่อาจเกิดขึ้นกับเราและองค์กรของเราได้พร้อมกับสามารถหาวิธีการรับมือเพื่อป้องกันไม่เกิดปัญหาต่างๆได้

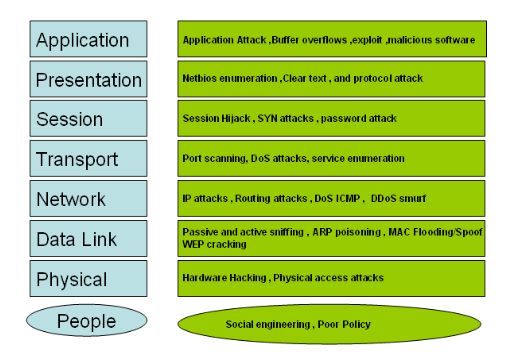

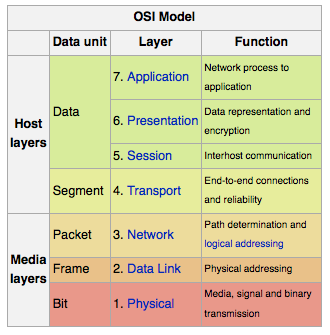

(ภาพ OSI 7 layer Model จาก wikipedia)

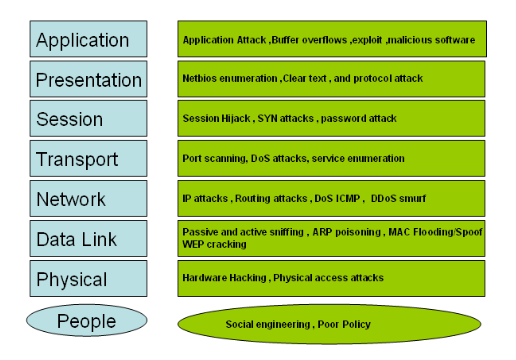

ภัยคุกคามที่เกิดจากการสื่อสาร เป็นการรับ-ส่งข้อมูล จากต้นทางไปปลายทางที่ถูกเรียกใช้บริการ หลักการสื่อสารที่เกิดขึ้นบนโลกอินเตอร์เน็ตก็เช่นเดียวกัน เกิดจากการรับ-ส่งข้อมูลผ่าน โมเดลที่เรียกว่า OSI 7 layer (Open Systems Interconnection) นั้นเมื่อเราพิจารณาแต่ละ Layer และวิเคราะห์ถึงภัยคุกคามนั้นเราสามารถแบ่งได้ 8 ส่วนดังนี้

จากภาพจะเห็นว่าได้มีเพิ่มอีก Layer คือ People คนเป็นส่วนสำคัญที่ทำให้เกิดช่องโหว่และความเสี่ยงที่ทำให้เกิดภัยคุกคามจากการใช้งานระบบไอทีได้ และยากแก่การควบคุมและป้องกันเป็นอย่างมาก

จากการที่ได้บรรยายในงานวิชาการต่อหลายครั้งผมเคยให้ประเด็นเรื่องภัยคุกคามไอทีกับคน โดยแบ่งเป็น เจตนา และไม่เจตนา ภัยคุกคามที่เกิดจากคนที่เจตนา คือมีเป้าหมายที่ชัดเจนในการบุกรุกเพื่อที่ต้องการได้ผลลัพธ์ตามวัตถุประสงค์ที่ตนเองต้องการ ส่วนภัยคุกคามที่เกิดจากคนที่ไม่เจตนา คือ คนที่รู้เท่าไม่ถึงการณ์และติดเป็นเครื่องมือในการโจมตีระบบ หรือเรียกว่าตกเป็น zombie ผีดิบที่พร้อมปฏิบัติการหากมีการสั่งงานซึ่ง “ผีดิบ” เหล่านี้เมื่อมีการรวมตัวกันขึ้นเรียกได้ว่าเป็นกองทัพ Botnet นั้นเอง ซึ่งภัยคุกคามที่เกิดขึ้นในโลกไอทีล้วนแล้วแต่เชื่อมโยงกันจากเหตุปัจจัยหนึ่งไปสู่อีกปัจจัยหนึ่ง

บางส่วนการบรรยายในงานเปิดตัวบริการ Cyfence จาก CAT Telecom ตุลาคม 2549

จึงเป็นเหตุที่ต้องพิจารณาภัยคุกคามตาม Layer ทั้ง 7 นี้ขึ้น

1. Physical Layer ภัยคุกคามที่เกิดขึ้นมักจะเกิดจากการโจมตีในระดับฮาร์ดแวร์ การเข้าถึงทางกายภาพ ซึ่งมักเกิดจากการออกแบบและไม่พิถีพิถันต่อภัยคุกคามที่เกิดขึ้น

วิธีป้องกันในส่วนนี้ทำได้โดยการออกแบบให้รัดกุมขึ้น มีการระบุตัวตนในการเข้าถึงข้อมูล สถานที่ที่มีความสำคัญและการควบคุมเส้นทางการใช้งานข้อมูลให้ไม่กระจายในจุดที่ควบคุมไม่ได้

2. Data Link Layer ภัยคุกคามที่เกิดขึ้นใน Layer นี้มักจะเป็นการดักข้อมูล หรือ ที่เรียกว่า “การสนิฟ” การดักข้อมูลนั้นมี 2 ส่วน คือ

:: ส่วนที่ 1 การดักข้อมูลที่เรียกว่า Promiscuous หรือการเงี่ยหูฟัง ข้อมูลที่เกิดขึ้นรอบๆตัวผู้ดักฟัง จะเกิดขึ้นในระดับ Ethernet หรือวง LAN

Promiscuous Mode จะทำให้การ์ดแลนในเครื่องที่ดักฟังมีการเปลี่ยนแปลงการรับข้อมูล หรือทางเทคนิคเรียกว่า Finger print ของ การ์ดแลนที่เปิด Promiscuous mode นั้นเปลี่ยนไป สิ่งที่ได้จาการเปิด mode นี้ทำให้เครื่องคอมพิวเตอร์สามารถดักฟังข้อมูลที่เกิดขึ้นรอบๆตัวเครื่องคอมพิวเตอร์ได้ ซึ่งไม่ได้หมายความว่าจะดักข้อมูลได้ทั้งระบบเครือข่าย ขึ้นอยู่กับตำแหน่งการติดตั้ง Promiscuous mode ไปอยู่ในตำแหน่งใด หากเป็น เครื่องคอมพิวเตอร์ภายในองค์กรเครื่องใดเครื่องหนึ่ง ก็จะดักฟังข้อมูลได้ไม่หมด เป็นเพียงการสื่อสารรอบๆข้างที่เกิดขึ้นจากการ์ดแลนที่ดักฟังเท่านั้น และจะเกิดขึ้นได้บนเครือข่ายคอมพิวเตอร์เดียวกัน

วิธีการป้องกัน การสื่อสารในวง LAN หากจำเป็นต้องมีการ Remote Access หรือมีการ Login ระบบ ควรมีการเข้ารหัส (Encryption) Protocol ที่เลือกใช้ เช่น

Remote Access ถ้าใช้ Telnet ให้เปลี่ยนเป็น SSH , ถ้าใช้ HTTP ในการ Login ให้เปลี่ยนเป็น HTTPS ในการ Login แทน ถ้าใช้ POP3 ในการับ Mail ก็ให้ใช้ Secure – POP3 ในการรับ Mail แทนเป็นต้น

เนื่องจาก Protocol ที่สำคัญในชีวิตประจำวัน ที่เราต้องใช้ เช่น Web , Mail และการ Remote ต่างๆจำเป็นต้องคำนึงถึงข้อมูลที่ส่งผ่านนั้นได้เริ่มมีการเข้ารหัสเพื่อป้องกันการดักฟังข้อมูลภายในเครือข่ายเดียวกันหรือไม่

ดังนั้น Promiscuous mode ที่เกิดจากเจตนาที่ต้องการดักฟังนั้น สามารถป้องกันได้ไม่ยาก แต่ที่ยากกว่านั้นเราจะรู้ได้อย่างไรว่ามีเครื่องคอมพิวเตอร์ในเครือข่ายของเราดักฟังอยู่

วิธีตรวจสอบ คือ ควรมีระบบที่เรียกว่า NIDS (Network Intrusion Detection System) เพื่อวิเคราะห์หาFinger print เครื่องคอมพิวเตอร์ที่ทำการดักฟังข้อมูลหรือมีการเปลี่ยนแปลงการ์ดแลนในเครื่องให้เป็น Promiscuous mode ขึ้น

:: ส่วนที่ 2 การดักฟังข้อมูลแบบ MITM (Man In The Middle attack) การข้อมูลชนิดนี้จะไม่สามารถป้องกันได้จากการเข้ารหัสข้อมูลเมื่อมีการ Remote Access บนระบบเครือข่าย เนื่องจากผู้ที่ต้องการดักฟังโดยใช้เทคนิค MIM Attack จะทำตัวเป็นตัวกลางในการเรียกใช้ข้อมูล โดยเฉพาะ ซึ่งทำให้ผู้ที่ถูกดักฟังข้อมูลเข้าใจผิดนึกและทำการส่งข้อมูลไปให้เครื่องที่ดักฟัง

ลักษณะการทำ MIM เริ่มจากการส่งค่า ARPspoof เพื่อปลอมค่า MAC Address ให้ตรงกับ Gateway และส่ง ARP Poisoning ไปที่เครื่องที่ต้องการดักฟัง

วิธีการป้องกัน คือต้องมีระบบตรวจบันทึกการเปลี่ยนแปลงค่า MAC Address ที่เครื่อง Gateway หากมีการเรียกค่า MAC Address ซ้ำกับเครื่อง Gateway ก็มีความเป็นไปได้สูงที่มีเครื่องภายในระบบเครือข่ายที่ทำการดักฟังข้อมูล ควรมีระบบ NIDS (Network Intrusion Detection System) ที่คอยวิเคราะห์พฤติกรรมที่ไม่เหมาะสม เช่นมีการเรียกค่า ARPspoof บนระบบเครือข่าย

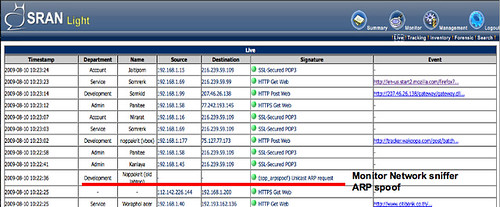

ภาพจาก SRAN Light ที่สามารถตรวจหาเครื่องที่มีพฤติกรรมดักฟังข้อมูลได้ รายละเอียดของภาพดูได้ที่

โดยพื้นฐาน NIDS จะทำการตรวจจับได้ก็ต่อเมื่อติดตั้งในตำแหน่งที่เหมาะสม จากภาพจะเห็นว่าการทำ ARPspoof จะเกิดขึ้นใน Layer 2 จึงทำให้การตรวจจับไม่สามารถระบุถึง IP Address ได้ หากระบบเครือข่ายมี NIDS แล้วจำเป็นต้องทำเพิ่มเติมคือมีการจัดทำระบบ Inventory หรือ คลังข้อมูลเครื่องคอมพิวเตอร์สำหรับเครือข่ายภายในอีกด้วย ไม่เช่นนั้นก็จะไม่สามารถตรวจหาเครื่องที่ดักจับข้อมูลผ่านเทคนิค MIM attack ได้

3. Network Layer ภัยคุกคามที่เกิดขึ้นใน Layer นี้ส่วนใหญ่จะเป็นการโจมตีระบบที่เรียกว่าการทำ DDoS/DoS (Denial of Service) การโจมตีเครื่องเป้าหมายโดยใช้เทคนิค DDoS/DoS นั้นจะทำได้ผ่าน Protocol ที่เรียกว่า ICMP ซึ่งสามารถทำได้หลายเทคนิคเช่น Ping of Death , Smurf attack

หากโจมตีลำพังเพียงเครื่องเดียวไปที่เครื่องเป้าหมาย เรียกว่า DoS (Denial of Service)

หากโจมตีหลายเครื่องไปที่เครื่องเป้าหมาย เรียกว่า DDoS (Distributed Denial of Service)

วิธีการป้องกัน

เพิ่มค่าที่ Router กำหนดค่า Router(config-if)# no ip directed-broadcast

กำหนดให้ Network Firewall ปิดกั้นการรับค่า ICMP

ถึงอย่างไรการโจมตีชนิด DDoS/DoS ใน Layer 3 หรือ Network Layer เป็นเทคนิคที่ใช้ไม่ได้ผลแล้วในปัจจุบันแต่ก็ยังมีหลายองค์กรที่ยังถูกการโจมตีชนิดนี้อยู่ เนื่องจากการกลายพันธ์ของเทคนิคการโจมตีนี้ไปผนวกกับการแพร่ระบาดของไวรัสคอมพิวเตอร์ (worm) ในหลากหลายชนิดและสายพันธุ์ ทำให้เครือข่ายคอมพิวเตอร์ฝั่งภายนอกองค์กรจึงเต็มไปด้วยข้อมูลขยะที่วิ่งวนเวียนพร้อมที่สร้างความลำคาญใจต่อระบบไม่น้อย

ส่วนใหญ่การพูดถึง DDoS/DoS มักมองในมุมเครือข่ายภายนอกองค์กร และเหตุการณ์มักจะเกิดขึ้นช่วงรอยต่อของจุดเชื่อมเครือข่ายภายในและภายนอกที่มีการติดต่อโลกอินเตอร์เน็ต แต่เมื่อมีการแพร่ระบาดไวรัสคอมพิวเตอร์ (Worm) บางสายพันธ์แล้วการโจมตีดังกล่าวอาจเกิดขึ้นภายในองค์กรก็ได้ เช่น worm ที่ชื่อว่า Nachi ที่เคยทำให้ระบบเครือข่ายในองค์กรใหญ่ในประเทศไทยถึงใช้งานไม่ได้ก็เคยเกิดขึ้นมาแล้ว ดังนั้นเทคโนโลยีที่ใช้ในเครือข่ายคอมพิวเตอร์ในองค์กรควรพิจารณาทั้งสองมุมจะเป็นการดี

อีกทั้งภัยคุกคามที่เกิดขึ้นใน Network Layer (L3) นั้นก็ยังมีการปลอมแปลงค่า IP Address หรือที่เรียกตามศัพท์เทคนิคว่า IP Spoofing ซึ่งเทคนิคนี้จะมีผลกระทบและสร้างความเสียหายได้เมื่อ IP Address ดังกล่าวเกิดขึ้นบนระบบเครือข่ายภายในองค์กรเอง แต่ก็ยังเป็นผลกระทบที่ไม่รุนแรงและสามารถแก้ไขได้หากมีการออกแบบระบบเครือข่ายที่ดี ก็จะป้องกันปัญหาดังกล่าวได้

ในตอนหน้าจะพูดถึงภัยคุกคามและการโจมตีใน Layer ที่สูงซึ่งจะมีความซับซ้อนมากขึ้นและมีหลากหลายเทคนิคที่ผู้ดูแลระบบควรศึกษาเป็นอย่างยิ่ง

นนทวรรธนะ สาระมาน

Nontawattana Saraman