มีคำถามว่า “มีบ้างไหม ที่ท่องโลกอินเตอร์เน็ต ไม่เคยเปิดเว็บไซต์ ?” อย่างน้อยหากเราต้องการค้นหาข้อมูลก็ต้องเปิดเว็บค้นหาที่คุ้นเคย เช่น google หรือ yahoo ในโลกยุคดิจิตอลนั้น เว็บไซต์ถือเป็นหัวใจของการท่องเน็ต เราสามารถใช้งานซอฟต์แวร์ต่างๆ ได้ผ่านเว็บไซต์ แทบไม่ต้องลงโปรแกรมให้ยุ่งยาก หากเชื่อมต่ออินเตอร์เน็ตได้ก็สามารถทำสิ่งต่างๆ มากมายผ่านเว็บไซต์ ทว่าเว็บไซต์ที่เราเข้าเยี่ยมชมในแต่ละวันนั้น จะทราบได้อย่างไรว่า “เว็บใดเหมาะสม / ไม่เหมาะสม?”

เกณฑ์การประเมินเว็บไซต์ คงไม่มีรูปแบบแน่นอนตายตัว ขึ้นอยู่กับคุณธรรมและสามัญสำนึกของผู้ใช้งานเป็นสำคัญ ตระหนักคิดด้วยวิจารณญาณว่าเว็บไซต์ที่ไปเยือน ณ เวลานั้นผิดศีลธรรม ประเพณีวัฒนธรรม หรือดูหมิ่นบุคคลอื่นอย่างไม่มีเหตุผลหรือไม่ เป็นเว็บไซต์ที่แฝงภัยคุกคามหรือไม่ ผมขอหยิบยกข้อมูลสถิติจาก สบทร. (truehits) มาเสริมว่า สถิติการเข้าเยี่ยมชมเว็บไซด์ในวันที่ผมได้เขียนบทความนี้อยู่ที่ 3,993,403 เครื่องที่เปิดเว็บ และจากการสำรวจการใช้บริการเว็บแบ่งประเภทได้เป็น เว็บ Blog, เว็บบอร์ด, เว็บที่ใช้ในการ upload/download, เว็บเผยแพร่วิดีโอ,เว็บหน่วยงาน/ห้างร้าน/บริษัท, เว็บที่เกี่ยวกับการซื้อขายสินค้าทางอินเตอร์เน็ต (E-commerce), เว็บ Social Network ฯลฯ ในขณะที่เว็บไซต์ไม่เหมาะสม และภัยคุกคามที่เกิดจากเว็บไซต์นั้นมีสถิติเพิ่มสูงขึ้นทุกปี ในอัตราปีละ 2 เท่า แสดงให้เห็นว่าภัยคุกคามทางเว็บไซต์แปรผันตรงกับปริมาณเว็บไซต์ที่เพิ่มจำนวนขึ้น…เป็นเงาตามตัว จึงขอนำเสนอแนวทางเฝ้าระวังภัยคุกคามทางเว็บไซต์ และปิดกั้นเว็บไซต์ที่มีเนื้อหาไม่เหมาะสม ให้ได้รับทราบกัน ทั้งในมุมมองระดับองค์กร (P1) และระดับผู้ให้บริการอินเตอร์เน็ต (P2)

เหตุผลหลักที่ต้องมีระบบเฝ้าระวังทางเว็บไซต์

ภัยคุกคามที่เกิดขึ้นบนโลกอินเตอร์เน็ตมักเกิดจากพฤติกรรมการใช้งานของผู้ใช้เอง โดยภัยส่วนใหญ่เกิดขึ้นบนเว็บไซต์ สามารถแบ่งประเภทภัยคุกคามที่เกิดขึ้นบนเว็บไซต์ได้ดังนี้

1. ภัยคุกคามจากเว็บไซด์หลอกลวง ได้แก่

– Phishing Web เว็บที่มีการหลอกให้ทำธุรกรรมออนไลน์ เพื่อดักข้อมูลในการกรอกค่า User ID และ Password ซึ่งมักจะตั้งชื่อ URL หรือ Domain name ใกล้เคียงกับเว็บไซต์จริง อาศัยความเข้าใจผิด/ความไม่รู้ของผู้ใช้งานเป็นเครื่องมือ เมื่อดักข้อมูลได้ ก็จะนำ User ID ของเหยื่อไปใช้ทำธุรกรรมออนไลน์ เป็นต้น ผู้เสียหายจากภัยลักษณะนี้คือบุคคลทั่วไปที่รู้เท่าไม่ถึงการณ์ และผู้ให้บริการเว็บไซต์ ซึ่งส่วนใหญ่เป็นธนาคาร, เว็บ E-commerce ที่มีบริการธุรกรรมออนไลน์

– เว็บหลอกลวง ที่อาศัยความต้องการของผู้ใช้งานเป็นเหยื่อล่อ อันที่จริงอาจเรียกรวมกับกลุ่ม Phishing Web ได้เช่นกัน โดยเป็นการหลอกหลวงในส่วนอื่นๆ ที่ไม่ใช่การทำธุรกรรมออนไลน์ เช่น หลอกให้ผู้ใช้งาน download โปรแกรมไม่พึงประสงค์ ที่มีคุณสมบัติในการดักข้อมูล เช่น โปรแกรม Key Logger สาเหตุอาจเกิดจากผู้ใช้งานไม่ได้กลั่นกรองข้อมูลให้ดีเสียก่อน จึงตกเป็นเหยื่อของเนื้อหาชวนเชื่อ จำพวกยาลดความอ้วน, งานที่ได้รับค่าตอบแทนสูงเกินปกติ, โปรแกรม crack serial no., กลโกงเกมส์ เป็นต้น

2. ภัยคุกคามจากเว็บที่มีเนื้อหาไม่เหมาะสม ได้แก่

– เว็บไซต์ลามกอนาจาร

– เว็บไซต์พนัน

– เว็บข้อมูลขยะ เช่น เว็บบอร์ดที่มี Botnet มาตั้งศูนย์ส่งข้อมูลชวนเชื่อ โดยเฉพาะเว็บบอร์ดที่ขาดระบบรักษาความปลอดภัยที่ดี เช่น โฆษณาขายสินค้า ขายยา ขายบริการต่างๆ

– เว็บไซต์ที่มีเนื้อหากระทบความมั่นคงของชาติ ซึ่งอาจเข้าข่ายหมิ่นสถาบันชาติ ศาสนา และพระมหากษัตริย์ ซึ่งเป็นที่รักยิ่งของคนไทย

3. ภัยคุกคามที่เกิดจากเว็บเครือข่ายสังคม ได้แก่

– เว็บเกมส์ออนไลน์

– เว็บ Social Network เช่น Hi5, Facebook ในส่วนนี้อาจเชื่อมกับภัยคุกคามจากการหลอกลวงในรูปแบบอื่นได้ เช่น การขายบริการทางเพศ, การสอนเสพยาเสพติด ดังที่พบเห็นเป็นข่าวเมื่อเร็วๆ นี้

การป้องกันภัยในส่วนนี้ควรกระทำควบคู่กับการให้คำแนะนำ และควบคุมพฤติกรรมเยาวชน เพื่อป้องกันปัญหาที่อาจเกิดขึ้นกับสังคม

ช่วงเวลานี้หลายฝ่ายคงคิดหาทางป้องกันเว็บไซต์ที่ไม่เหมาะสมในประเทศไทย เพื่อป้องกันปัญหาดังที่กล่าวข้างต้น ประเด็นหนึ่งที่เด่นชัดและเป็นที่ถกเถียงกัน คือ การปิดกั้นเว็บไซด์ไม่ใช่คำตอบสุดท้าย เพราะไม่ใช่ทางออกที่ดีที่สุด โดยเฉพาะกับงานสืบสวนสอบสวนแล้ว ไม่ถือว่าเหมาะสมนัก เนื่องจากเราจะไม่อาจหาข้อมูลแหล่งที่มาของผู้กระทำความผิดได้เลย

จุดประสงค์ของการเฝ้าระวังเว็บไซต์ไม่เหมาะสม มี 3 ข้อใหญ่ คือ

1. ต้องการทราบไอพีต้นทาง ที่เปิดเว็บไซต์ไม่เหมาะสม โดยระบุไอพีต้นทาง, ไอพีปลายทาง, ชื่อ ISP, ชื่อบริษัทหรือตำแหน่ง (Location) ที่ตั้งของผู้เปิดเว็บไซต์ไม่เหมาะสม

2. ต้องการทราบเนื้อหาที่ก่อให้เกิดความเสียหายต่อสถาบันหลักในประเทศ

3. ต้องไม่ส่งผลกระทบต่อเครือข่ายที่ทำการติดตั้งระบบ และไม่ไปเกี่ยวข้องกับค่าองค์ประกอบสำคัญของระบบเครือข่าย (Configuration)

เมื่อแน่ใจแล้วว่าเป็นเว็บไซต์ที่ไม่เหมาะสมจริง จากการพิสูจน์หาหลักฐานและแหล่งที่มาต่างๆ แล้ว จึงจะทำการส่งข้อมูลไปยังระบบปิดกั้น (Web Filtering) ซึ่งรูปแบบนี้ผมขอขยายความเพื่อเป็นประโยชน์ในการจัดทำระบบดังกล่าวให้เกิดขึ้นได้จริง ทั้งในระดับเครือข่ายองค์กรทั่วไป และเครือข่ายระดับประเทศ

ในระดับเครือข่ายทั่วไป เช่น บริษัท ห้างร้าน เครือข่ายขนาดเล็ก และเครือข่ายขนาดกลาง หรือตามสาขา เป็นต้น เมื่อต้องการปิดกั้นเว็บไซต์ไม่เหมาะสมเพื่อให้พนักงานใช้ช่วงเวลาทำงานให้เกิดประสิทธิภาพสูงสุด และเก็บบันทึกข้อมูลหลักฐานที่สืบค้นได้ เพื่อเป็นประโยชน์ในการเก็บสถิติและประเมินพฤติกรรมการใช้งานอินเตอร์เน็ตในองค์กร

ในระดับประเทศ หรือในระดับผู้ให้บริการอินเตอร์เน็ต ประโยชน์ที่ได้รับคือหลักฐานประกอบคดี เพื่อใช้สืบหาผู้กระทำความผิด

เทคนิคการทำ URL Tracking สามารถแบ่งออกได้ 3 วิธีหลักๆ คือ

1. วิธีรับ Log จากเว็บไซต์นั้นๆ คล้ายกับเทคนิคเว็บสถิติ ซึ่งใกล้เคียงกับ SRAN Data Safehouse ที่เป็นเว็บสถิติ เก็บบันทึก Log File สำหรับเว็บไซต์ และตรวจสอบความมั่นคงปลอดภัยของเว็บไซต์ ดูรายละเอียดเพิ่มเติมที่ www.datasafehouse.net

วิธีนี้จะได้รับข้อมูลที่ละเอียด สามารถตรวจสอบได้ว่าใครเข้าใช้บริการที่หน้าเพจใด เมื่อใด ใช้ระบบอะไรเพื่อเรียกใช้บริการ รวมถึงมาจากเว็บไซต์ หรือเว็บค้นหาใด ด้วยคำค้นหาอะไร

โดยรวมวิธีการนี้เป็นวิธีที่ดี ติดตรงที่จะสามารถดู URL Tracking ได้ก็ต่อเมื่อเจ้าของเว็บไซต์นั้นๆ ต้องให้ความร่วมมือติด Script ในแต่ละหน้าเพจ บนเว็บไซต์ หากเป็นระดับองค์กร วิธีนี้ไม่มีปัญหา และเป็นประโยชน์ต่อเว็บไซต์ของบริษัทหรือหน่วยงาน แต่หากเป็นระดับประเทศ หรือระดับผู้ให้บริการอินเตอร์เน็ตแล้ว จะต้องติดระบบนี้กับลูกค้า หรือผู้ใช้บริการทั้งหมด จึงจะสร้างระบบ URL Tracking ได้บรรลุจุดมุ่งหมาย ซึ่งในความเป็นจริงแล้ว วิธีนี้จะไม่ประสบผลสำเร็จ หากไม่ได้รับความร่วมมือจากผู้ใช้บริการ

2. วิธีติดตั้งระบบ Caching หรือระบบ Web Proxy Caching เป็นการติดตั้งในระดับเครือข่ายคอมพิวเตอร์ (Network) ซึ่งเป็นที่นิยมในระดับองค์กร แต่ไม่เหมาะนักกับการติดตั้งในระดับประเทศหรือระดับผู้ให้บริการอินเตอร์เน็ต ข้อดีของวิธีนี้คือทำให้การเปิดเว็บซ้ำเดิม ทำได้เร็วขึ้น เพราะมีข้อมูลใน Caching สามารถสืบค้นข้อมูลได้ หากมีระบบเสริมเช่นการโยนข้อมูลไปยัง Syslog Server จะช่วยเสริมการสืบค้นขึ้นอีกขั้น ส่วนที่กล่าวว่าอาจไม่เหมาะกับเครือข่ายระดับประเทศ หรือระดับผู้ให้บริการอินเตอร์เน็ตนั้น เนื่องจากการติดตั้งระบบนี้ส่งผลกระทบกับระบบเครือข่ายหลัก และเครือข่ายเดิม จึงต้องออกแบบเป็นอย่างดีมิเช่นนั้นข้อมูลมหาศาลที่วิ่งผ่านระบบ Caching อาจทำให้ความเร็วของเครือข่ายผู้ให้บริการเกิดความล่าช้ามากกว่าก่อนติดตั้ง นอกจากนี้วิธีการสืบค้นยังต้องอาศัยเทคโนโลยีการรับค่า syslog จาก Web Proxy Caching โดยทั่วไปหากขาดการออกแบบที่ดี Syslog Server ที่รับค่ามาจะเนื้อที่ความจุจำกัดมาก และใช้งานไม่ได้ตามวัตถุประสงค์ที่ต้องการ

3. วิธีเฝ้าระวังด้วยอุปกรณ์ตรวจจับผู้บุกรุก ซึ่งต้องนำ Network Intrusion Detection System มาประยุกต์ใช้ โดยติดตั้งตามโหนดต่างๆ ของผู้ให้บริการอินเตอร์เน็ต หากเป็นระดับองค์กรก็ต้องมี Switch ที่ทำการ Mirror port ได้ หรืออาจนำอุปกรณ์ TAP มาใช้ ส่วนในระดับประเทศ หรือระดับผู้ให้บริการอินเตอร์เน็ต ต้องอาศัย Switch Aggregation ทำการกระจายโหลดไปยังอุปกรณ์เฝ้าระวังภัยเพื่อรองรับข้อมูลที่รับส่งได้ ซึ่งเป็นวิธีที่มีผลกระทบกับระบบเครือข่ายเดิมน้อยที่สุด โดยต้องดัดแปลงระบบตรวจจับผู้บุกรุกให้มาเฝ้าระวังข้อมูลผ่านทางเว็บไซต์ วิธีการนี้จะใกล้เคียงกับอุปกรณ์ SRAN Security Center ที่เป็น Appliance Box เฝ้าระวังภัยคุกคามและเก็บบันทึกข้อมูลในเครือข่ายสารสนเทศ โดย SRAN Security Center ตรวจจับหลาย Protocol ในขณะที่วิธีการนี้ตรวจลักษณะของ HTTP และ HTTPS Protocol แทน

เทคนิคการปิดกั้นเว็บไซด์ (Web Filtering) แบ่งออกเป็น 3 วิธี คือ

1. ปิดกั้น Domain ทั้งหมด เทคนิคนี้ซับซ้อนน้อยที่สุด ทำโดยเพิ่มค่า Blacklist domain ใน DNS Server ทั้งในระดับเครือข่ายองค์กร และเครือข่ายระดับประเทศ หรือเครือข่ายผู้ให้บริการอินเตอร์เน็ต หาก URL เป็น IP Address ก็สามารถปิดกั้นได้ผ่านอุปกรณ์ Router เทคนิคนี้ทำได้สะดวก และ ISP ได้รับผลกระทบค่อนข้างน้อย แต่ในมุมของผู้ใช้งานแล้ว ไม่ใคร่พอใจนัก เช่นเดียวกับกรณี Block ทั้ง domain ของเว็บ www.youtube.com ซึ่งได้เสียงตอบรับกลับมาในแง่ลบมากกว่าบวก

2. ปิดกั้น URL ส่วนนี้ต้องอาศัยการติดตั้งเทคโนโลยีเสริม ซึ่งอาจแบ่งเทคนิคได้ดังนี้

2.1 ระบบ Web Proxy Caching ที่สามารถตั้ง Rule Base ในการใส่ค่า Blacklist URL ที่ไม่เหมาะสมลงไปได้ ซึ่งส่วนใหญ่ต้องออกแบบให้เหมาะสม เช่น ต้องติดตั้งแบบ Transparent mode หรือ in-line mode และส่วนใหญ่ต้องอาศัยซอฟต์แวร์เสริมในการปิดกั้นเว็บไซต์ในระดับ URL

2.2 ระบบ Firewall ที่เป็นระดับ Application Firewall โดยทั่วไปติดตั้งเป็น Gateway หลัก เทคนิคนี้ก็สามารถป้องกัน URL ที่ไม่เหมาะสมได้

2.3 ระบบ Network Intrusion Prevention System (NIPS) ส่วนนี้สามารถปิดกั้น URL ที่ไม่เหมาะสม และลงลึกถึงระดับเนื้อหาใน URL ได้ เป็นเทคนิคที่ลงลึกถึงการปิดกั้นเนื้อหาบนเว็บไซต์ที่ผู้ใช้งานเรียกใช้ได้ ซึ่งถือเป็นเทคนิคที่ละเอียดที่สุด แต่มีผลกระทบต่อระบบเครือข่ายและบางครั้งอาจเกิดความเข้าใจผิดในเนื้อหา อย่างไรก็ดีเทคนิคนี้ต้องอาศัย “คน” ในการวิเคราะห์และสั่งปิดกั้น URL

2.4 ระบบ TCP Hijack เป็นการ Hijack session ในการเรียกเปิดเว็บไซต์จากผู้ใช้บริการ ซึ่งสามารถปิดกั้น Blacklist URL ที่มีในฐานข้อมูลได้

เทคนิคในข้อ 2.1 – 2.4 สามารถใช้ในระดับเครือข่ายในองค์กรได้ แต่ในระดับประเทศ หรือระดับเครือข่ายผู้ให้บริการนั้น เทคนิค 2.2 และ 2.3 อาจไม่เหมาะสม ส่วนเทคนิค 2.1 ต้องอาศัยเทคโนโลยีอื่นมาช่วยในการสืบค้นข้อมูล

เทคนิคในข้อ 2.1 และ 2.3 หากติดตั้งแบบ Transparent หรือ In-line และกำหนดวง IP ภายในจึงจะเข้าถึงระบบดังกล่าว และป้องกันการโจมตีจากไอพีภายนอกได้ เนื่องจากจะไม่มีทางพบ Real IP Address ส่วนการป้องกันภายในเครือข่ายนั้นต้องอาศัยนโยบายด้านความปลอดภัยมาควบคุมผู้เข้าถึงระบบนี้อีกชั้นหนึ่ง เพื่อเพิ่มความมั่นคงปลอดภัย

3. ปิดกั้นเนื้อหาบนเว็บไซต์ที่ไม่เหมาะสม แบ่งได้ 2 แบบดังนี้

3.1 ปิดกั้นได้เองโดยไม่ต้องพึ่งพาเทคโนโลยีอื่น มีเทคนิคเดียวคือต้องใช้ NIPS ซึ่งเทคนิคนี้หากตั้ง Blakclist ไว้จำนวนมากอาจส่งผลให้เกิดคอขวดในระบบเครือข่ายได้ แต่สำหรับหน่วยงาน/องค์กรขนาดกลางและเล็ก สามารถใช้เทคนิคนี้ได้โดยไม่เกิดผลกระทบมากนัก

3.2 ปิดกั้นได้แต่ต้องอาศัยเทคโนโลยีอื่น เช่น ระบบ Web Proxy Caching ที่ส่งข้อมูลไปวิเคราะห์ที่ระบบ Syslog Server ที่ทำการเปรียบเทียบเหตุการณ์เชิงวิเคราะห์ (Correlation Event) ได้ โดยทั่วไปเรียกระบบนี้ว่า SEM (Security Event Management)ซึ่งนำมาใช้เสริมกับเทคโนโลยี Web Proxy Caching เมื่อผ่านการวิเคราะห์ทั้งทางเทคโนโลยีและคนแล้ว ก็เพิ่ม Rule base ใน Web Proxy Caching เพื่อทำการปิดกั้นเนื้อหาที่ไม่เหมาะสมนั้น ซึ่งจะปิดกั้นได้ก็ต่อเมื่อจุดติดตั้ง Web Proxy Caching นั้นต้องเป็นการติดตั้งแบบ in-line หรือ Trasparent เท่านั้น

อีกเทคนิคหนึ่งคือใช้ NIDS (Network Intrusion Detection System) ร่วมกับเทคนิค TCP Hijack Server และอาศัยความสามารถบน Core Switch ในการเลือก Protocol ส่ง หากตรงกับค่าในฐานข้อมูล ก็ทำการปิดกั้นเนื้อหาในเว็บไซต์นั้นได้ ซึ่งจะสำเร็จผลหรือไม่นั้นขึ้นกับการตั้งค่า NIDS ในการตรวจจับเนื้อหาที่เพิ่มลงไป

บทสรุปในเชิงเทคนิคนั้น งานนี้ไม่ง่ายและไม่สำเร็จรูป ต้องอาศัยทีมงานที่มีความเข้าใจการไหลเวียนข้อมูลบนระบบเครือข่ายเป็นอย่างดี และสามารถปรับแต่งข้อมูลในการตรวจจับได้ ทั้งนี้การปิดกั้นเว็บไซต์ หากไม่ต้องการให้กระทบกับผู้ใช้งาน และผู้ให้บริการแล้ว ต้องทำบนระบบเครือข่าย (Network)เท่านั้น เนื่องจากวิธีการอื่น ต้องอาศัยซอฟต์แวร์ลงในระดับเครื่องคอมพิวเตอร์ผู้ใช้งาน ซึ่งต้องได้รับการยินยอมและความร่วมมือจากผู้ใช้งานเป็นหลัก หากมองในระดับประเทศแล้วคงกระทำได้ยาก

ทีมพัฒนา SRAN เล็งเห็นว่าการเฝ้าระวังภัยเว็บไซต์บนระบบเครือข่ายอินเตอร์เน็ตนั้นมีความสำคัญ และเพื่อตอบสนองวัตถุประสงค์ของการเฝ้าระวังภัยคุกคามที่เกิดจากการใช้งานเว็บไซต์ จึงได้พัฒนาระบบ “Web Monitoring Sensor” ขึ้น เพื่อตรวจการใช้งานเว็บไซต์ในระดับเครือข่ายคอมพิวเตอร์ หากติดตั้งระบบนี้ในระดับเครือข่ายองค์กร ก็สามารถติดตั้งตามทางเข้า-ออกเครือข่าย หรือจุดที่มีการเชื่อมต่ออินเตอร์เน็ต หลักๆ ก็คือติดที่ Core Switch ขององค์กร โดยใช้อุปกรณ์เสริมมาช่วย เช่น Switch mirror port หรือ อุปกรณ์ TAP เช่น อุปกรณ์ iTAP ของบริษัท Netoptics เป็นต้น

ในระดับเครือข่ายผู้ให้บริการ ก็ติดตั้งได้หลายรูปแบบ โดยติดตั้งตามโหนดต่างๆ , ตาม Core Switch หลัก, จุดเชื่อมต่อที่ส่งข้อมูลออกไปทาง Router หลัก เป็นต้น

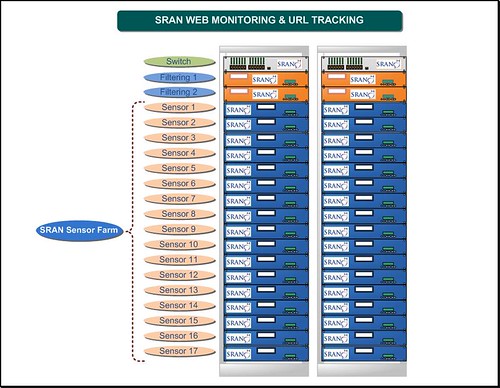

P 3 : ภาพอุปกรณ์ Web Monitoring Sesor 1 ระบบที่ติดตั้งใน Data Center

เทคโนโลยี SRAN Web Monitoring Sensor มีคุณสมบัติเด่นที่เปรียบเสมือนกล้องวงจรปิด หากติดตั้งในระดับเครือข่ายขนาดใหญ่ที่มีช่องทางเชื่อมต่ออินเตอร์เน็ตหลายช่องทาง ก็ควรติดตั้งให้ครบเพื่อช่วยเฝ้าระวังการใช้งานอินเตอร์เน็ต/เว็บไซต์ ได้อย่างเหมาะสม ในเรื่องการออกแบบจะมองไปที่การติดตั้งตาม Switch เป็นหลัก ด้วยวิธีนี้จะทำให้การค้นหาไอพีต้นทาง สะดวกรวดเร็วยิ่งขึ้น ทั้งยังสามารถเรียกดูข้อมูลประวัติการใช้งานไอพีที่ต้องสงสัยได้อีกด้วย

P : 4 แสดงผลการเปิดเว็บ และโพสต์เว็บ เป็นรายชั่วโมงในหนึ่งวัน โดยระบบ SRAN Web Monitoring Sensor

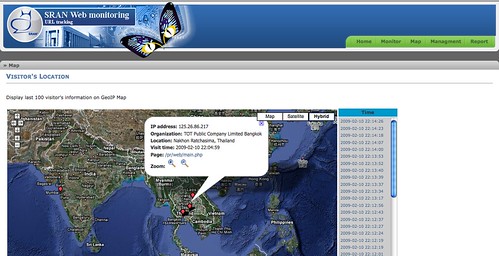

ข้อมูลบน SRAN Web Monitoring Sensor บอกลักษณะการบันทึกข้อมูลตามห่วงโซ่เหตุการณ์, IP ต้นทางที่ทำการเปิดเว็บ หรือโพสต์เว็บ, ชื่อบริษัท/หน่วยงาน, ตำแหน่งที่ตั้ง และชื่อเมือง รวมถึง URL ปลายทาง

P : 5 แสดงผลจากข้อมูลที่ถูกบันทึกไว้ นำมาหาพิกัดที่ตั้ง ระบุไอพีต้นทาง ชื่อสถานที่ของผู้เข้าเยี่ยมชมเว็บไซต์

จะเห็นว่าหน้า Theme ของระบบ SRAN Web Monitoring Sensor นั้นจะใกล้เคียงกับ Theme ของ SRAN Data Safehouse ต่างกันตรงที่ SRAN Web Monitoring Sensor ไม่จำเป็นต้องติดตั้ง script บนเว็บไซต์ เหมือน Data Safehouse แต่สามารถดูข้อมูลจราจร (Traffic Data) ผ่านระบบเครือข่ายคอมพิวเตอร์ได้ทันที

จากประสบการณ์การพัฒนาผลิตภัณฑ์ระบบรักษาความปลอดภัยข้อมูลสารสนเทศ ตลอดระยะเวลา 7 ปี ทำให้ทีมพัฒนา SRAN ได้ออกแบบ Interface ระบบนี้ให้เข้าใจ และแสดงผลลัพธ์ที่พบในหน้าเดียว ซึ่งสามารถคลิกค่าข้อมูลประกอบเหตุผลได้เป็นชั้นๆ ผู้ใช้งานไม่จำเป็นต้องเป็นผู้เชี่ยวชาญก็สามารถหาข้อมูลที่ไม่พึงประสงค์ พร้อมระบุไอพีต้นทางได้แม่นยำยิ่งกว่าเดิม

นนทวรรธนะ สาระมาน

Nontawattana Saraman

9/02/2552