การคาดการณ์เกี่ยวกับกิจกรรมที่เป็นภัยคุกคามทางคอมพิวเตอร์ที่อาจเกิดขึ้นในปี 2559

ฉบับเรียบเรียงจากการแปล

หัวข้อสำคัญที่น่ากล่าวถึงมีดังต่อไปนี้

ประกอบด้วยดังนี้

1) การโจมตีในระดับต่ำกว่าระบบปฏิบัติการ ผู้โจมตีอาจหาช่องโหว่ในเฟิร์มแวร์และฮาร์ดแวร์ เนื่องจากแอพพลิเคชั่นและระบบปฏิบัติการสามารถป้องกันการโจมตีทั่ว ๆ ไปมากขึ้น

2) การหลบหลีกการโจมตี ผู้โจมตีจะพยายามหลีบหลีกการตรวจจับโดยการหาช่องทางใหม่ ๆ ในการโจมตี ใช้วิธีการในการโจมตีที่ซับซ้อน และหลบหลีกเทคโนโลยีด้านความปลอดภัย

3) อุปกรณ์ใหม่ ทำให้เกิดช่องทางการโจมตีใหม่ ความง่ายในการพัฒนาและราคาที่ถูกของอุปกรณ์เชื่อมต่อ จะทำให้เกิดผลิตภัณฑ์ใหม่ ๆ ในปัจจุบันที่ยังมีอุปกรณ์ Internet of Things และอุปกรณ์สวมใส่จำนวนไม่มากนัก แต่ในภายในปี 2563 จะมีจำนวนของอุปกรณ์เหล่านี้อย่างมากมายจนดึงดูดผู้โจมตี ทำให้ผู้จำหน่ายต้องหาทางให้การศึกษากับผู้ใช้งาน และสร้างการควบคุมด้านความปลอดภัยให้กับอุปกรณ์เหล่านี้

4) การจารกรรมข้อมุลในธุรกิจ ตลาดมืดสำหรับมัลแวร์และบริการบุกรุกระบบแบบสำเร็จรูป ช่วยให้มัลแวร์ที่ใช้ในการจารกรรมข้อมูลที่เคยใช้ในการโจมตีภาครัฐและเอกชน สามารถใช้ในระดับการดักเก็บข้อมูลทางการเงิน และปั่นตลาดให้เป็นไปตามความต้องการของผู้โจมตี

5) การตอบรับจากแวดวงด้านความปลอดภัย แวดวงด้านความปลอดภัยจะพัฒนาเครื่องมือที่สามารถตรวจจับและแก้ไขการโจมตีที่ ซับซ้อนได้ มีการพัฒนาการวิเคราะห์ด้านพฤติกรรม (behavioral analytic) เพื่อตรวจจับกิจกรรมของผู้ใช้งานที่ผิดปกติที่อาจบ่งบอกถึงบัญชีที่ถูกบุก รุก ส่วนการแบ่งปันข้อมูลด้านภัยคุกคามจะทำให้การป้องกันระบบที่เร็วขึ้นและดี ขึ้น เทคโนโลยีด้านการป้องกันและแก้ไขแบบอัตโนมัติช่วยสามารถป้องการการโจมตีแบบ ทั่ว ๆ ไป ทำให้พนักงานด้านความปลอดภัยสามารถใช้เวลาไปรับมือกับเหตุการณ์ด้านความ ปลอดภัยที่สำคัญได้

โดยสามารถแบ่งประเภทได้ดังนี้

1. ฮาร์ดแวร์

การโจมตีฮาร์ดแวร์และเฟิร์มแวร์จะยังคงดำเนินต่อไป และตลาดของเครื่องมือเหล่านี้ จะทำให้การโจมตีขยายและเติบโตต่อไป

ภาพที่ 1 แสดงจำนวนที่เพิ่มขึ้นของอุปกรณ์และข้อมูล ที่จะตกเป็นเป้าหมายการโจมตีทางอินเทอร์เน็ต

2. มัลแวร์เรียกค่าไถ่ (ransomware)

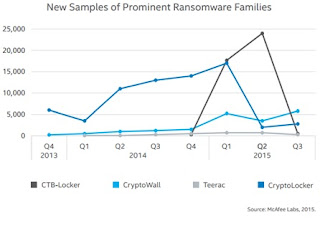

ภาพที่ 2 แสดงจำนวนของ ransomware ที่เกิดขึ้นในแต่ละช่วงของปี

ransomware ยังคงเป็นภัยคุกคามสำคัญ และเติบโตอย่างรวดเร็วในปี 2559

จะมีมัลแวร์รูปแบบใหม่ ๆ และมีบริการมัลแวร์สำเร็จรูปสำหรับอาชญากรที่ไม่มีประสบการณ์ ทำงานผ่านทางเครือข่าย Tor ที่สามารถปกปิดตัวตนของผู้โจมตีได้ มีเป้าหมายโจมตีเหยื่อในประเทศร่ำรวยที่สามารถจ่ายเงินค่าไถ่ได้ และอาจขยายเป้าหมายไปที่ภาคอุตสาหกรรมการเงิน และการปกครองส่วนท้องถิ่นที่ ยอมจ่ายค่าไถ่อย่างรวดเร็ว เพื่อให้สามารถดำเนินงานที่มีความสำคัญต่อไปได้

ระบบปฏิบัติการที่ตกเป็นเป้าหมายยังคงเป็นวินโดวส์ และอาจลามไปถึงระบบ Mac OS X เนื่องจากระบบนี้ได้รับความนิยมเพิ่มมากขึ้น

3. ช่องโหว่ในแอปพลิเคชั่น

ช่องโหว่ด้านความปลอดภัยในแอปพลิเคชั่นเป็นปัญหาต่อเนื่องของนักพัฒนาและลูกค้าของผู้ให้บริการ

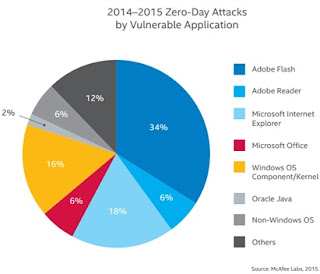

ภาพที่ 3 แสดงร้อยละของจำนวนช่องโหว่ที่พบในแอปพลิเคชั่นต่าง ๆ ในปี 2557 – 2558

โปรแกรม Adobe Flash อาจเป็นผลิตภัณฑ์ที่ถูกโจมตีบ่อยที่สุด อย่างไรก็ตาม Adobe ได้แก้ไขช่องโหว่ต่าง ๆ อย่างรวดเร็ว และจะถูกโจมตีน้อยลงในปีหน้า เนื่องจาก Adobe ได้มีเพิ่มฟีเจอร์ในการป้องกันการโจมตีเข้าไป

นักพัฒนาบางคนได้เรียกร้องให้ใช้ HTML 5 แทน Flash และ Google Chrome จะหยุดสนับสนุน Flash อีกในไม่ช้า อย่างไรก็ตามการเปลี่ยนผ่านจากการใช้ Flash ยังจะเป็นไปอย่างล่าช้า เนื่องจากอินเทอร์เน็ตยังคงเต็มไปด้วยเนื้อหาที่สร้างจาก Flash

คาดการณ์ว่าจะมีการค้นพบช่องโหว่ใหม่ ๆ ในส่วนที่อยู่นอกเหนือจากวินโดวส์ ส่วนที่เพิ่มขึ้นได้แก่ ระบบฝังตัว (embedded system) เทคโนโลยีอินเตอร์เน็ตที่เชื่อมอุปกรณ์และเครื่องมือต่างๆ (Internet of Things) และซอฟท์แวร์ด้านโครงสร้างพื้นฐาน ที่จะตกเป็นเป้าหมายของการโจมตีขั้นสูง

4. ระบบการจ่ายเงิน

การซื้อสินค้าเคยเป็นเรื่องง่าย ๆ โดยใช้เงินสดเพียงอย่างเดียว แต่ในปัจจุบันมีวิธีในการจ่ายเงินในรูปแบบต่าง ๆ หลากหลาย ตั้งแต่ Bitcoin, ApplePay บัตรเครดิตและเดบิต ไปจนถึงบริการจ่ายเงินออนไลน์ในแบบต่าง ๆ จากข้อมูลในวิกีพีเดีย มีเงินสกุลดิจิตอล (cryptocurrency) มากกว่า 740 สกุล และมีบริการจ่ายเงินออนไลน์ มากกว่า 60 แห่งด้วยกัน

ความสำคัญยังคงอยู่ที่ช่องโหว่ที่เกี่ยวข้องกับข้อมูลรายการเปลี่ยนแปลง (transaction) ของบัตรเครดิตและเดบิต วิธีการโจมตีไม่เปลี่ยนแปลงมากนักจากสิบปีที่แล้ว โดยโจมตีกลไกในการจ่ายเงิน หรือ

ฐานข้อมูลที่เก็บบัตรเครดิต

อย่างไรก็ตาม สิ่งต่าง ๆ ได้เปลี่ยนแปลงไป เนื่องจากมีวิธีการจ่ายเงินที่มากมายหลายวิธี ซึ่งจำเป็นต้องใช้ชื่อและรหัสผ่าน ข้อมูลนี้จึงมีค่าอย่างยิ่ง การขโมยข้อมูลเหล่านี้ อาชญากรจึงต้องมุ่งเป้าไปที่กลุ่มผู้บริโภคโดยตรง เนื่องจากพวกเขาเป็นทั้งแหล่งของข้อมูลรหัสผ่าน และยังเป็นจุดอ่อนในขั้นตอนการจ่ายเงินอีกด้วย

ปี 2559 อาชญากรจะเน้นการโจมตีไปที่การขโมยและการขายข้อมูลชื่อผู้ใช้และรหัสผ่าน และปรับปรุงวิธีการโจมตีแบบต่าง ๆ ซึ่งรวมถึง phishing และ keylogger และวิธีการใหม่ ๆ ซึ่งอาจเกิดขึ้น นอกจากนี้ยังมีจำนวนของการขโมยข้อมูลผ่านทางระบบจ่ายเงินจะมีเพิ่มขึ้นด้วย

5. การโจมตีผ่านทางพนักงาน

การโจมตีบริษัทใหญ่ ๆ หรือหน่วยงานรัฐบาลยังคงมีอยู่บ่อยครั้ง ไม่ได้มีเฉพาะแต่การโจมตีเพื่อเปลี่ยนหน้าเว็บเพื่อสร้างความอับอายเท่านั้น แต่ยังรวมถึงการขโมยข้อมูลส่วนตัว ได้แก่ บัตรเครดิต หมายเลขประกันสังคมและที่อยู่ และแนวโน้มนี้ยังคงดำเนินต่อไป

องค์การต่าง ๆ จะลงทุนเพื่อเพิ่มความปลอดภัยให้กับเครือข่ายของตนเองมากขึ้น ไม่เพียงแต่ในด้านเทคโนโลยี แต่ยังรวมถึงการฝึกอบรมบุคลากรอีกด้วย ถ้าองค์การหนึ่งใช้เทคโนโลยีล่าสุด รวมถึงบุคลากรที่มีความสามารถ เพื่อสร้างนโยบายที่มีประสิทธิภาพ และมีความระมัดระวัง ทำให้ผู้โจมตีมีทางเลือกอยู่สามทางได้แก่

- ผู้โจมตีจะพยายามมากขึ้น ซึ่งจะเป็นการยากสำหรับผู้โจมตีมากยิ่งขึ้นถ้ามีคนที่มีความสามารถและเทคโนโลยีที่ดีป้องกันอยู่

- หาใครบางคนที่จะโจมตี องค์การที่อยู่ในข่ายนี้ใช้งบประมาณอย่างไม่มีประสิทธิภาพ (อาจซื้อเทคโนโลยีล่าสุดมา แต่ไม่จ่ายเงินเพื่อซื้อบุคลากรมาดูแล) ซึ่งจะเป็นเป้าหมายที่ง่ายในการโจมตี และยังคงถูกบุกรุกต่อไป

- โจมตีพนักงานที่อยู่ที่บ้านหรือขณะกำลังเดินทาง ถ้าผู้โจมตีต้องการข้อมูล แต่พบว่าการเข้าถึงเครือข่ายบริษัทำได้ยาก ก็จะมุ่งเป้าไปที่ระบบคอมพิวเตอร์ของพนักงานที่อยู่ภายในบ้านแทน

ภัยคุกคามนี้ควรทำให้ฝ่ายไอทีขององค์การใส่ใจถึงความปลอดภัยในแง่มุมนี้ ไม่เพียงพอที่จะกังวลกับความปลอดภัยเครือข่ายของบริษัทเท่านั้น องค์การที่ฉลาดยังต้องขยายความปลอดภัยครอบคลุมถึง

บ้านของพนักงานของพวกเขาอีกด้วย ปีหน้าเราอาจได้เห็นองค์การต่าง ๆ จะจัดหาเทคโนโลยีด้านความปลอดภัยขั้นสูงสำหรับพนักงาน เพื่อติดตั้งในระบบส่วนตัวของเขา เพื่อป้องกันภัยคุกคามที่ผ่านเข้ามาทางเครือข่ายสังคม และ phishing

6. บริการคลาวด์

อาชญากรทางคอมพิวเตอร์จะมุ่งเป้าการโจมตีไปที่บริการคลาวด์ เพื่อขโมยข้อมูลความลับ เพื่อใช้ให้เป็นประโยชน์ด้านการแข่งขัน หรือเพื่อผลทางการเงินหรือกลยุทธ์

7. อุปกรณ์สวมใส่

แพลตฟอร์มด้านอุปกรณ์สวมใส่จะถูกโจมตีโดยอาชญากร เพื่อเข้าถึงสมาร์ทโฟนที่ใช้เพื่อควบคุมอุปกรณ์เหล่านี้ บริษัทที่เกี่ยวข้องจะทำงานร่วมกันเพื่อป้องกันจุดเสี่ยงที่อาจถูกโจมตีได้ อย่างเช่น kernel ของระบบปฏิบัติการ ซอฟท์แวร์ด้านเครือข่ายและวายฟาย ส่วนติดต่อผู้ใช้ หน่วยความจำ เป็นต้น

8. รถยนต์

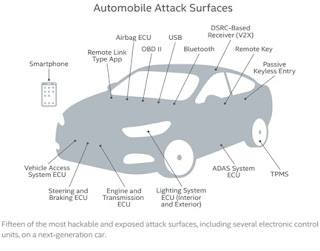

ภาพที่ 4 แสดงให้เห็นถึงช่องทางต่าง ๆ ที่อาจถูกโจมตีได้ในรถยนต์รุ่นใหม่

นักวิจัยด้านความปลอดภัยจะเน้นที่การค้นหาช่องโหว่ในระบบเชื่อมต่อในรถยนต์ ที่ไม่ปฏิบัติตามนโยบายด้านความปลอดภัยที่ดี ผู้ขายผลิตภัณฑ์ด้านการรักษาความปลอดภัยและผู้ผลิตรถยนต์จะพัฒนาคำแนะนำ มาตรฐาน และวิธีการทางเทคนิคที่ช่วยป้องกันระบบต่าง ๆ ในรถยนต์

9. คลังข้อมูลจารกรรม

ปี 2558 มีข้อมูลจำนวนมากที่ถูกขโมยมากจากธุรกิจและหน่วยงานของรัฐ ข้อมูลบางอย่างมีค่าจำกัด แต่บางอย่างถูกเก็บไว้เพื่อใช้ในการโจมตีครั้งต่อไป นอกจากนี้ ข้อมูลที่ขโมยมาจากหลายแหล่งที่สามารถเชื่อมโยงกันได้ ทำให้ข้อมูลนั้นมีค่าเป็นอย่างยิ่งสำหรับผู้โจมตี

การเก็บสะสมข้อมูลที่ขโมยมาได้เกิดขึ้นมาเป็นเวลาสองปีแล้ว จะมีตลาดมืด ซึ่งจะขายข้อมูลส่วนตัวที่ขโมยมาได้จากหลาย ๆ แหล่ง อาชญากรที่ได้รับความเชื่อถือสามารถเลือกซื้อชุดข้อมูลที่ต้องการ

เพื่อใช้ในการโจมตีในภายหลังได้

การโจมตีที่บูรณภาพของข้อมูล

เราจะได้เห็นกลวิธีใหม่ในการโจมตี ได้แก่การโจมตีบูรณภาพ (integrity) ของระบบและข้อมูล การโจมตีบูรณภาพของข้อมูลจะทำแบบลับ ๆ เลือกเฟ้น และทำอันตรายได้มากกว่า แทนที่จะทำลาย หรือขโมยข้อมูลขนาดใหญ่ แต่เลือกที่จะเปลี่ยนองค์ประกอบเฉพาะในธุรกรรม การสื่อสาร หรือข้อมูล เพื่อผลประโยชน์ที่สำคัญ

ปี 2559 เราจะได้เห็นการโจมตีบรูณภาพของข้อมูลในภาคการเงิน ซึ่งเงินนับร้อยล้านดอลลาร์จะถูกขโมยไปโดยอาชญากรคอมพิวเตอร์ ซึ่งจะแก้ไขข้อมูลธุรกรรม เป็นผลให้มีการเปลี่ยนแปลงเส้นทางการจ่ายเงินไปยังบัญชีลึกลับ การตรวจพบเหตุการณ์จะทำได้ยากมาก การโจมตีบรูณภาพจะดูเหมือนเป็นปัญหาในการทำงาน ข้อผิดพลาดทางบัญชี

นอกจากนี้ข้อมูลที่เก็บในหน่วยงานอื่น ๆ อาจตกเป็นเป้าหมายการโจมตีได้เช่นเดียวกัน

10. การจารกรรมข้อมูล

ปี 2559 จะเห็นการจารกรรมข้อมูลมากขึ้น โดยมีการใช้เทคนิคเฉพาะดังต่อไปนี้คือ

● ใช้บริการที่ถูกต้องตามกฏหมาย อย่างเช่นบริการให้ดาวน์โหลดไฟล์ผ่านคลาวด์ (เช่น Dropbox) เพื่อเป็นเครื่องแม่ข่ายควบคุม (control servers) ในการโจมตี เพื่อหลบหลีกการตรวจจับ

● ใช้เครือข่าย Tor เพื่อปกปิดการเชื่อมโยงมายังเครื่องแม่ข่ายควบคุม

● ปีที่ผ่าน ๆ มาจะเห็นการโจมตีช่องโหว่ในเอกสารของไมโครซอฟท์ แต่ปี 2559 จะเริ่มเห็นการใช้ไฟล์รูปแบบอื่นนอกเหนือจาก .ppt .doc และ .xls

11. การโจมตีโครงสร้างพื้นฐาน

ปี 2559 และปีต่อ ๆ ไปจะมีช่องโหว่ในโครงสร้างพื้นฐานสำคัญ (เช่น ระบบไฟฟ้า ประปา เป็นต้น) ที่ทำให้เกิดความกังวลเพิ่มขึ้น การโจมตีต่อไปเป้าหมายเหล่านี้จะทำให้เกิดผลกระทบใหญ่หลวงต่อสังคม อย่างไรก็ตามอาชญากรมีแนวโน้มที่จะโจมตีเป้าหมายอื่นที่ทำเงินได้มากกว่า ดังนั้้นการโจมตีเหล่านี้มีแนวโน้มที่จะมาจากผู้ได้รับการสนับสนุนจากรัฐฝ่ายตรงข้าม ซึ่งจะเลือกเป้าหมายและกลยุทธ์ในการโจมตี

เรียบเรียงโดย

นนทวรรธนะ สาระมาน

เกียรติศักดิ์ สมวงศ์

ข้อมูลอ้างอิง

http://www.mcafee.com/sg/resources/reports/rp-threats-predictions-2016.pdf

http://www.mcafee.com/sg/resources/misc/infographic-threats-predictions-2016.pdf

http://smlrgroup.com/2670-2/

http://www.darkreading.com/partner-perspectives/intel/mcafee-labs-2016-2020-threat-predictions-part-1-/a/d-id/1323411

http://www.darkreading.com/partner-perspectives/intel/mcafee-labs-2016-2020-threat-predictions-part-2-/a/d-id/1323425

http://its.sut.ac.th/index.php?option=com_content&view=article&id=72&Itemid=468

Ransomware Alert ! ระวังถูกเรียกค่าไถ่ ใช้ข้อมูลเป็นตัวประกัน ! + วิธีแก้ไข ป้องกัน