DNS ที่ส่งผลกระทบต่อผู้ใช้งานตามบ้าน เรื่องใกล้ตัวที่คนไทยถูกเปลี่ยนเส้นทางในการเข้าถึงข้อมูลทางอินเทอร์เน็ตจนถึงขั้นตกเป็นเหยื่อทางอาชญากรรมทางไซเบอร์กว่าแสนเครื่อง เรื่องเก่าที่จำเป็นต้องขยายความเพื่อความตะหนักถึงภัยคุกคามที่อาจเกิดขึ้นกับตัวคุณเองได้

บทความนี้ขอแบ่งเป็น 3 หัวข้อ คือ

หัวข้อที่ 1 การสำรวจและสถิติข้อมูล (Internet Discovery and Census)

หัวข้อที่ 2 พิสูจน์หาความจริงเกี่ยวกับค่า DNS ที่ถูกเปลี่ยน และผลกระทบที่เกิดขึ้น

หัวข้อที่ 3 การป้องกัน (Protection)

1. การสำรวจและสถิติข้อมูล (Internet Discovery and Census)

เมื่อเดือนมกราคม 2557 ที่ผ่านมาได้มีการเผยแพร่ช่องโหว่ของอุปกรณ์เราเตอร์โดยสามารถเข้าถึงอุปกรณ์ได้และทำให้นักเจาะระบบสามารถเข้าไปควบคุมอุปกรณ์เราเตอร์ตามบ้านและทำการเปลี่ยนเส้นทางการเรียกข้อมูลโดยเปลี่ยนค่า DNS ในอุปกรณ์เราเตอร์ที่บ้านเรา ซึ่งส่งผลกระทบต่อผู้ใช้งานตามบ้าน (User) โดยตรง ปัญหานี้ถึงแม้ในปัจจุบันผู้ให้บริการได้มีการเขียนสคิปเพื่อเปลี่ยน DNS แก้กลับคืนได้ผ่านหลากหลายวิธีที่สามารถทำได้ผ่านผู้ให้บริการอินเทอร์เน็ต (ISP) แต่ถึงอย่างไรก็ไม่สามารถแก้ไขเครื่องเราเตอร์ที่มีช่องโหว่ได้ทั้งหมด โดยทั้งนี้ผู้เขียนจะขอรวบรวมสถิติที่ทางทีมงาน SRAN ได้สำรวจผ่านสคิปบอทที่จัดทำขึ้นเฉพาะเพื่อประเมินค่าทางสถิติบทวิเคราะห์รวมถึงวิธีการป้องกันต่อไปนี้

1.1 เครื่องมือในการสำรวจ

เป็นการพัฒนาโปรแกรมขึ้นมาเพื่อสำรวจข้อมูลโดยเฉพาะ และใช้การทำ Log Analysis เพื่อทำการวิเคราะห์ข้อมูลที่ได้จากสคิปบอท

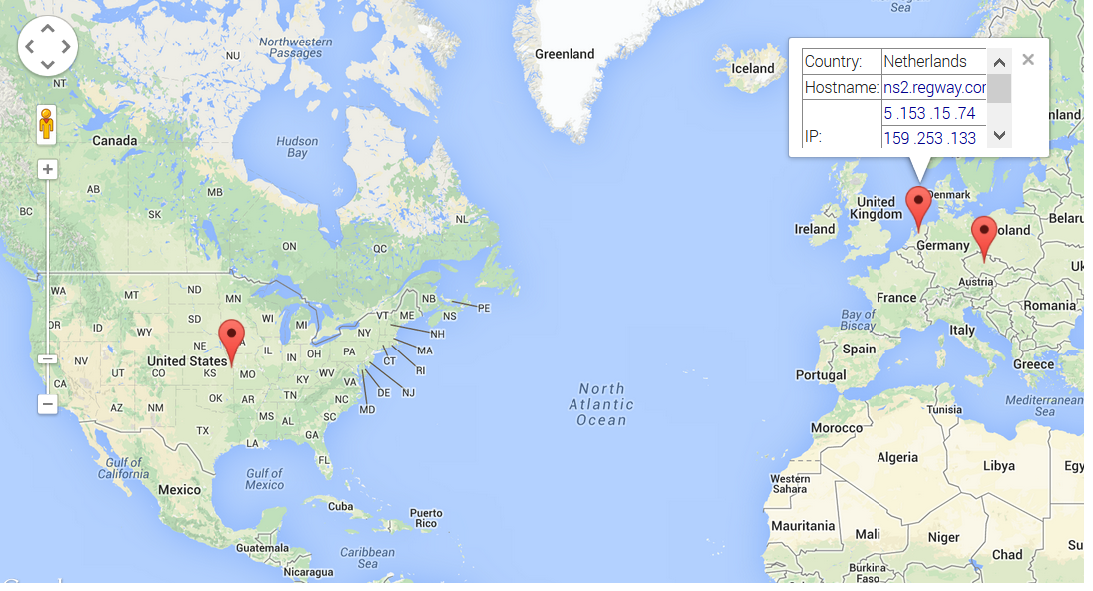

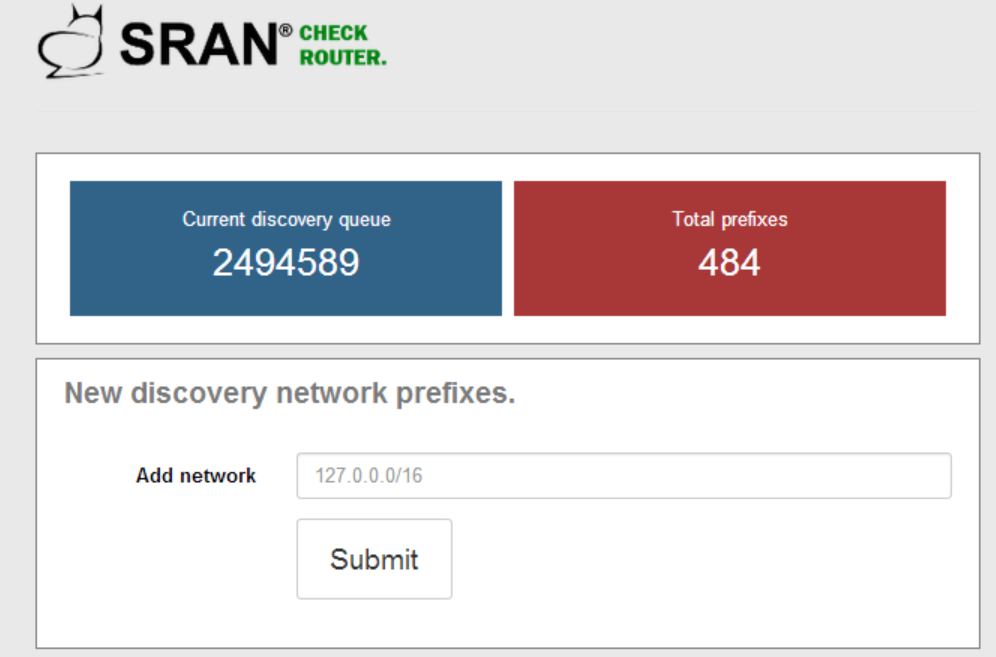

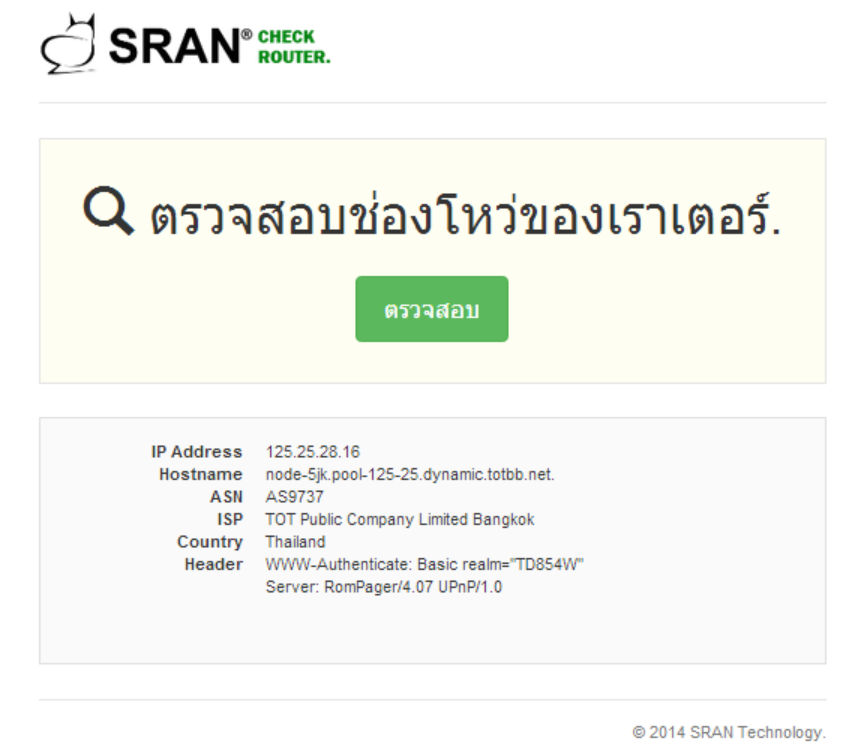

ภาพ หน้าจอระบบสำรวจ (Internet Census) เมื่อนำเข้าสู่ระบบ Log Analysis ทำการสำรวจข้อมูล ASN จำนวนกว่า 4 ล้านค่าไอพีตลอดระยะเวลา 2 เดือน

สคิปบอทที่จัดทำขึ้นเฉพาะนั้นทำการสำรวจผ่านเทคนิคตรวจสอบการ HTTP port 80 ลักษณะตรวจ Basic Authentication และ HTTP Header โดยมีลักษณะเหมือน Crawler เช่นเดียวกับ google และ shodanhq โดยเราตั้งชื่อระบบสำรวจนี้ว่า “SRAN Internet Exposed” โดยสำรวจ 2 ครั้งต่อ 1 ค่า ASN โดยมีการระบุค่า MAC Address ที่อุปกรณ์เราเตอร์เพื่อไม่เกิดการซ้ำของค่าข้อมูล

โดยทำการตรวจสอบข้อมูลลักษณะช่องโหว่ของอุปกรณ์เราเตอร์ (Router Fingerprint) ที่พบว่ามีช่องโหว่ได้แก่ ช่องโหว่ Exploit ตาม CVE ได้แก่ d-link,tp-link,zyxel และ Huawai , rom-0 และ default password โดยผลลัพธ์คือ

1.2 ระยะเวลา 2 เดือน คือเดือน กุมภาพันธ์ – เมษายน 2557 ทำการสำรวจค่า IPv4 ทั้งหมดจาก ASN ทั้งหมด 7 ตัวที่คิดว่าอาจมีผลกระทบต่อผู้ใช้งานอินเทอร์เน็ตบ้าน

1.3 ผลลัพธ์จากการสำรวจจัดทำเฉพาะผู้ใช้งานอินเทอร์เน็ตตามบ้าน

ซึ่งมีทั้งค่า IPv4 ที่ใช้สำรวจทั้งหมดจำนวน 4,704,557

ค่าการสำรวจถึงวันที่ 13 เมษายน 2557 พบช่องโหว่ที่พบจำนวน 616,294

ซึ่งคิดเครื่องที่มีความเสี่ยง 13.09%

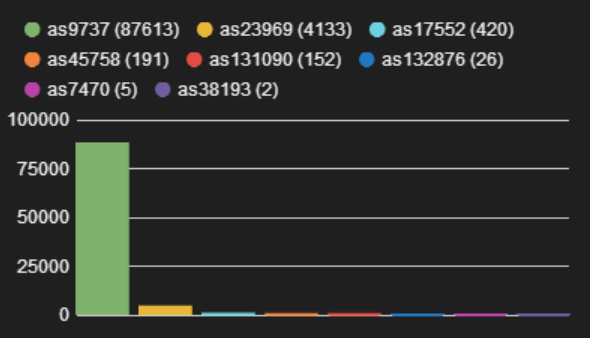

โดยสำรวจจากค่า ASN ดังนี้

(1) AS9737 จากจำนวน IPv4 ทั้งหมดจำนวน 1,238,528 พบช่องโหว่ 427,405 เครื่อง ซึ่งพบว่าเป็น Default password จากผู้ให้บริการอินเทอร์เน็ต ถึง 241,372 เครื่อง

(2) AS45758 จากจำนวน IPv4 ทั้งหมดจำนวน 1,059,328 พบช่องโหว่ 149,381 เครื่อง

(3) AS23969 จากจำนวน IPv4 ทั้งหมดจำนวน 71,680 พบช่องโหว่ 23,547 เครื่อง

(4) AS17552 จากจำนวน IPv4 ทั้งหมด 1,594,112 พบช่องโหว่ 14,545 เครื่อง

(5) AS131090 จากจำนวน IPv4 ทั้งหมดจำนวน 90,112 พบช่องโหว่ 1,391 เครื่อง

(6) AS45455 จากจำนวน IPv4 ทั้งหมดจำนวน 7,936 พบช่องโหว่ 14 เครื่อง

(7) AS7470 : จากจำนวน IPv4 ทั้งหมด 642,861 พบช่องโหว่ 11 เครื่อง

หมายเหตุ : จำนวน IPv4 ทั้งหมดไม่ได้หมายถึงว่าจะมีเครื่องตามนั้น แต่ที่พบช่องโหว่เป็นไปตามจำนวนเครื่องจริงเนื่องจากสคิปบอทที่ทำขึ้นตรวจค่า MAC Address เป็นหลัก

2. พิสูจน์หาความจริงเกี่ยวกับค่า DNS ที่ถูกเปลี่ยน และผลกระทบที่เกิดขึ้น

2.1 ค่า DNS : ผลการสำรวจพบว่าเราเตอร์ที่ถูกเข้าถึงข้อูลได้นั้นมีการถูกเปลี่ยนค่า DNS ดังนี้

ซึ่งจะพบว่า AS9737 ถูกเปลี่ยนค่ามากที่สุดพบถึง 87,613 เครื่อง รองลงมาคือ AS23969 จำนวน 4,133 และ AS17552 จำนวน 420 เครื่อง และ AS45758 พบ 191 เครื่อง และ AS131090 จำนวน 152 เครื่อง

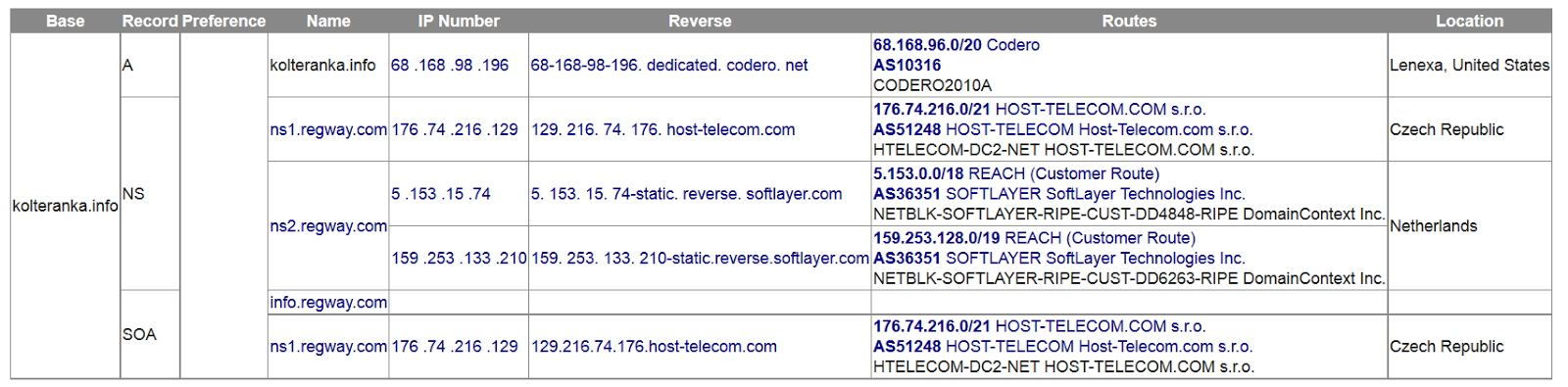

(2) kolteranka.info

สรุปความเชื่อมโยงค่า Hostname ที่ต้องสงสัยกับการ

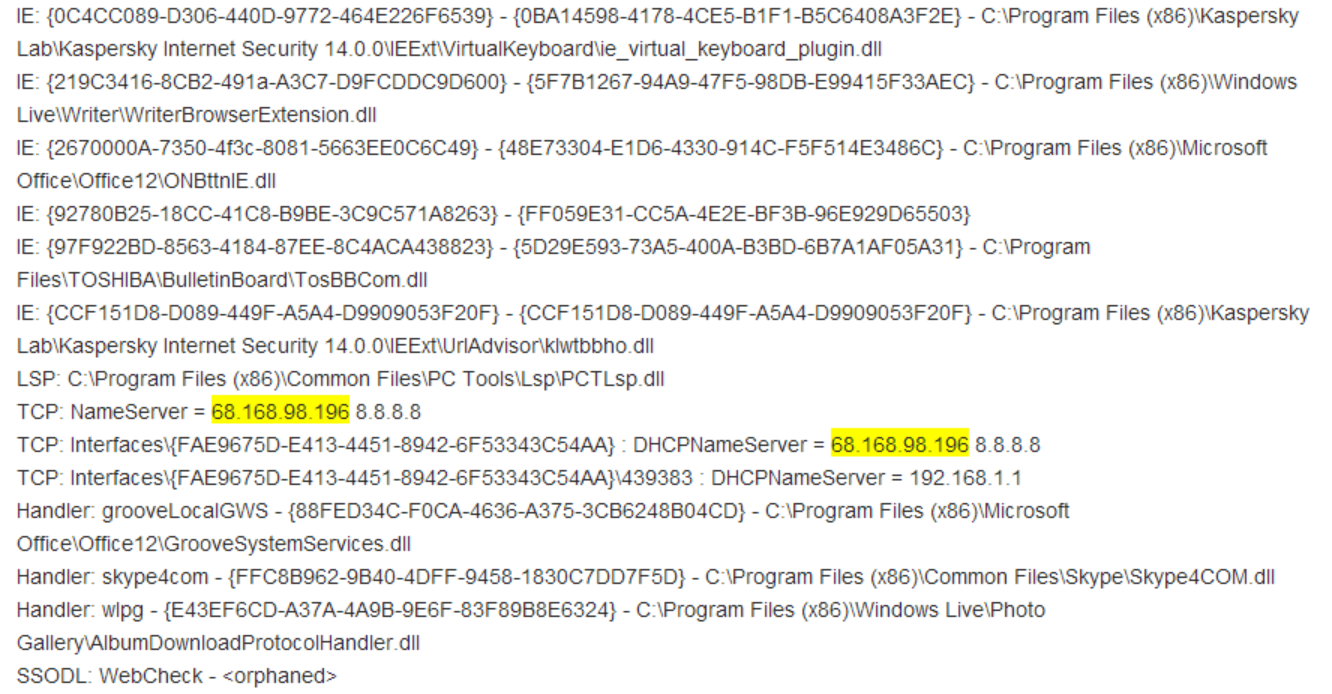

jiopjieraee.info และ kolteranka.info มีค่าไอพี 68.168.98.196 ตั้งอยู่ที่ Lenexa, United States

ใช้ Name Server ตัวที่ 1 ชื่อ ns1.regway.com มีค่าไอพี 176.74.216.129 ตั้งอยู่ที่ Czech Republi

ใช้ Name Server ตัวที่ 2 ชื่อ ns2.regway.com มีค่าไอพี 5.153.15.74 และ 159.253.133.210 ตั้งอยู่ที่ Netherlands

(3) ประวัติไอพีและโดเมนข้อมูลจาก Virustotal ได้ข้อมูลดังนี้

|

|---|

| TrID | Win32 Executable MS Visual C++ (generic) (67.3%) Win32 Dynamic Link Library (generic) (14.2%) Win32 Executable (generic) (9.7%) Generic Win/DOS Executable (4.3%) DOS Executable Generic (4.3%) |

| File names | vt-upload-Jdaak gausvdnlbhmasjdih4i5msdfvnasidbfsdf.exe QEdit.dll |

Scanning 68-168-98-196.dedicated.codero.net (68.168.98.196)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.3 (protocol 2.0)

|_banner: SSH-2.0-OpenSSH_5.3

| ssh-hostkey: 1024 32:35:a6:b2:2d:61:47:71:f2:b5:3b:5a:6e:58:e0:05 (DSA)

|_2048 d6:8e:d0:93:1b:f8:12:54:cb:4b:58:2d:ed:8f:cf:86 (RSA)

53/tcp open domain

Device type: general purpose

Running: Linux 2.6.X|3.X

OS CPE: cpe:/o:linux:linux_kernel:2.6 cpe:/o:linux:linux_kernel:3

OS details: Linux 2.6.32 - 3.9

Uptime guess: 8.881 days (since Sat Apr 5 19:12:49 2014)

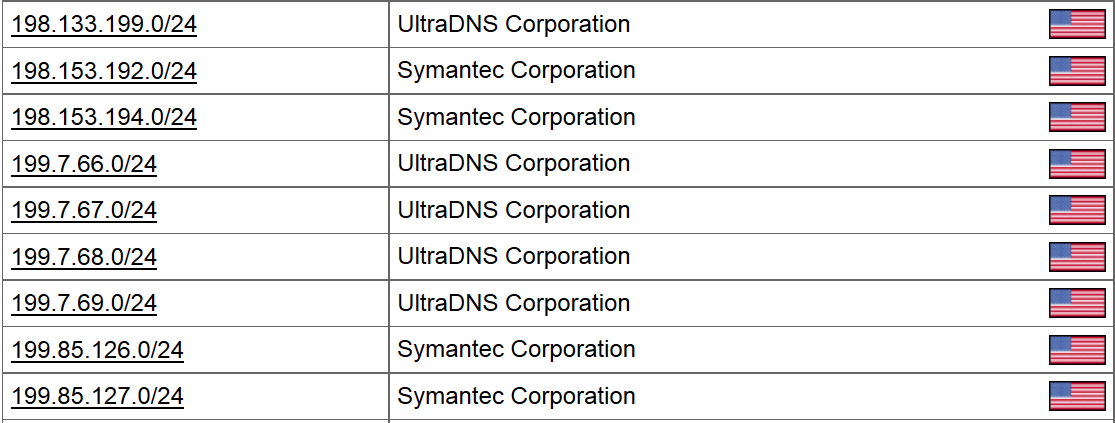

ซึ่งส่วนนี้คงต้องวิเคราะห์กันอีกทีว่าทำไมทาง Symantec จึงมีการเปลี่ยนค่า DNS เราเตอร์ในประเทศไทยด้วย อาจเป็นเพื่อการทดลอง วิจัย (Honeypot) หรือเป็นการป้องกันภัยให้กับผู้ใช้งานอินเทอร์เน็ตก็เป็นไปได้

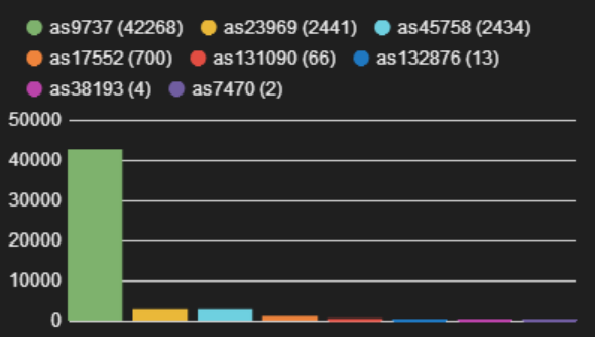

2.2.3 ค่า DNS ที่ถูกเปลี่ยนเป็นไอพี 74.82.207.26 มีเครื่องในประเทศไทยที่ถูกเปลี่ยนค่าที่เราเตอร์นี้ถึง 47,944 เครื่อง

เมื่อทำการพิจารณาตามค่า ASN ได้ผลลัพธ์การถูกเปลี่ยนค่าดังนี้

ซึ่งจากข้อมูลพบว่า AS9737 ถูกเปลี่ยนค่ามากที่สุดพบถึง 42,268 เครื่อง รองลงมาคือ AS23969 จำนวน 2,441 และ AS45758 พบ 2,434 เครื่อง และ AS17552 จำนวน 700 เครื่อง และ AS131090 จำนวน 66 เครื่อง

ตรวจดูค่า whois ได้ผลลัพธ์คือ

Host script results: | asn-query: | BGP: 74.82.192.0/19 | Country: CA | Origin AS: 53612 - CARAT-NETWORKS - Carat Networks Inc,CA |_ Peer AS: 174 13768 | whois: Record found at whois.arin.net | netrange: 74.82.192.0 - 74.82.223.255 | netname: CLEARANCE-RACK | orgname: Carat Networks Inc | orgid: CLEAR-73 | country: CA stateprov: ON | | orgtechname: Fromm, James |_orgtechemail: fromm@caratnetworks.com |_whois-domain: You should provide a domain name.

เคยมีประวัติติดแพร่เชื้อไวรัส พบเมื่อวันที่ 30 มีนาคม 2557

รายละเอียดที่ https://www.virustotal.com/en/ip-address/74.82.207.26/information/

14/04/57

Nontawattana Saraman

SRAN Dev Team

ข้อมูลและเขียนโดย นนทวรรธนะ สาระมาน ทีมพัฒนา SRAN

ขอสงวนสิทธิข้อมูลในบทความนี้หากต้องการนำเผยแพร่ควรอ้างอิงแหล่งที่มา

แหล่งข้อมูลอ้างอิง

https://www.robtex.com/

https://www.virustotal.com/

http://he.net