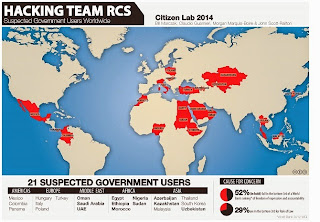

มีประเทศต่าง ๆ มากมายถึง 21 ประเทศที่ได้ใช้สปายแวร์ที่อ้างว่าไม่สามารถสืบหาร่องรอยถึงต้นตอได้ ที่ชื่อว่า “Remote Control System” (RCS) ที่จัดจำหน่ายโดยบริษัท Hacking Team ที่ตั้งอยู่ที่เมืองมิลาน ประเทศอิตาลี

นักวิจัยจากซิติเซ่นแล็บ (Citizen Lab) ซึ่งเป็นห้องปฏิบัติการของมหาวิทยาลัยโทรอนโต (University of Toronto) ในแคนาดา ได้ค้นหาความจริงเกี่ยวกับสปายแวร์นี้เป็นเวลาหลายเดือน ก่อนที่จะได้พบความจริงเกี่ยวกับสปายแวร์ตัวนี้ จนถึงขั้นบอกตำแหน่งที่ตั้งได้

รายละเอียดการค้นพบอยู่ในรายงานที่เกี่ยวข้องฉบับที่สอง กลุ่มนักวิจัยได้เปิดเผยว่าได้มีการทำการตลาด และขายสปายแวร์ตัวนี้ให้กับหน่วยงานระดับรัฐบาลเท่านั้น โดยบริษัท Hacking Team ที่ตั้งอยู่ที่เมืองมิลาน มากกว่าสองปีแล้ว และสปายแวร์นี้ได้ถูกใช้เพื่อล้วงความลับจาก Mamfakinch สื่อมวลชนโมร็อคโกที่ได้รับรางวัล และนักเคลื่อนไหวทางการเมืองชาวอาหรับเอมิเรตส์ Amed Mansoor และเมื่อเร็ว ๆ นี้ กลุ่มนักข่าวชาวเอธิโอเปียตกเป็นเป้าหมายล่าสุด โดยสปายแวร์นี้ได้ทำการตลาดว่าไม่สามารถสืบหาร่องรอยกลับไปยังผู้ควบคุมที่เป็นหน่วยงานของรัฐบาลได้

Hacking Group โฆษณา RCS7 ว่าเป็นชุดซอฟท์แวร์การเจาะระบบสำหรับรัฐบาล เพื่อการดักข้อมูล (hacking suite for governmental interception) ส่วนเวอร์ชั่นถัดมาเรียกว่า “ชุดของการฝังตัว เพื่อการเฝ้าดูจากระยะไกล” (suite of remote monitoring implants) ซึ่งขายให้กับหน่วยงานของรัฐบาลประเทศต่าง ๆ ซอฟท์แวร์ทั้งสองตัวนี้สามารถดักจับข้อมูลที่อยู่ในอุปกรณ์ต่าง ๆ สำเนาข้อมูลที่อยู่ในฮาร์ดดิสก์ บันทึกการโทรศัพท์ผ่านสไกป์ (Skype) และข้อความที่ส่งผ่านโปรแกรม instant messaging ไปจนถึงการบันทึกรหัสผ่านในเว็บบราวเซอร์ และเปิดการใช้งานเว็บแคมและไมโครโฟน โดยผู้ใช้ไม่จำเป็นต้องเชื่อมต่อกับอินเทอร์เน็ตแต่อย่างใด

RCS ควบคุมคอมพิวเตอร์ของเหยื่อโดยอาศัยการโจมตีช่องโหว่ในซอฟท์แวร์ นักวิจัยได้อ้างว่ามีผู้จัดหาข้อมูลเกี่ยวกับช่องโหว่ (exploit)ในเชิงพาณิชย์ ได้แก่ Vupen จากฝรั่งเศษ อาจให้ข้อมูลเกี่ยวรายละเอียดของช่องโหว่ที่ใช้โจมตีกับ Hacking Team ตั้งแต่ปีค.ศ. 2012 และหลบหลีกการการตรวจจับโดยการส่งข้อมูลผ่านทาง proxy server ที่ต่างกันสี่แห่งทั่วโลก ทั้งที่ใช้วิธีการเหล่านี้ นักวิจัยกล่าวว่าพวกเขาสามารถตามรอยสปายแวร์นี้ได้

“การวิจัยของเราเปิดเผยว่า โครงสร้างพื้นฐานของการรวบรวมข้อมูลของ RCS ใช้เทคนิคที่เรียกว่า proxy-chaining คล้าย ๆ กับวิธีการที่ใช้เพื่อซ่อนตัวตนในอินเทอร์เน็ต อย่างการใช้ Tor โดยใช้เส้นทางหลายจุด เพื่อปกปิดปลายทางของข้อมูลข่าวสาร” นอกจากนี้ยังบอกอีกด้วยว่า “ทั้งที่มีการใช้เทคนิคนี้ เรายังสามารถ บอกตำแหน่งของห่วงโซ่ และปลายทาง (endpoint) เหล่านี้ได้ โดยใช้การวิเคราะห์แบบพิเศษ” ซิติเซ่นแล็บพบว่ามีรัฐบาล 21 แห่งที่ใช้หรือเคยใช้ RCS ได้แก่ อาเซอร์ไบจาน โคลอมเบีย อียิปต์ เอธิโอเปีย ฮังการี อิตาลี คาซัคสถาน เกาหลี มาเลเซีย เม็กซิโก โมร็อกโก ไนจีเรีย โอมาน ปานามา โปแลนด์ ซาอุดีอาระเบีย ซูดาน ไทย ตุรกี สหรัฐอาหรับเอมิเรตส์ และ อุซเบกิสถาน

นักวิจัยได้ชี้ว่าในประเทศที่กล่าวข้างต้นนี้ มีเก้าประเทศที่มีดัชนีชี้วัดประชาธิปไตย (จัดขึ้นโดยนิตยสารดิ อีโคโนมิสต์ ปีค.ศ.2012) ในอันดับต่ำสุด นอกจากนี้ประเทศอียิปต์และตุรกียังมีปัญหาการประท้วงในประเทศอีกด้วย หลังจากมีรายงานที่ซิติเซ่นแล็บเผยแพร่ออกมา

บริษัท Hacking Team ได้แถลงว่าซอฟท์แวร์ของตนมีจุดประสงค์เพื่อต่อสู้กับอาชญากรรมและการก่อการร้ายเท่านั้น และจะไม่ขายให้กับประเทศที่ถูกจำกัดสิทธิ์หรือขึ้นบัญชีดำโดย สหภาพยุโรป อเมริกา และนาโต้ อย่างไรก็ตามซิติเซ่นแล็บได้โต้แย้งในประเด็นนี้ และยกตัวอย่างมาประกอบ โดยกล่าวถึงกิจกรรมจากปลายทางของ RCS ในอาเซอร์ไบจาน ในระหว่างเดือนมิถุนายนและพฤศจิกายนปีที่แล้ว และชี้แนะว่าเทคนิคคล้าย ๆ กันนี้อาจใช้เพื่อจารกรรมข้อมูลจากนักข่าวสืบสวน Khadija Ismayilova ก่อนการเลือกตั้งระดับชาติ นอกจากนี้ องค์การเพื่อสิทธิมนุษยชน ฮิวแมนไรท์วอทช์ได้รายงานว่า การวิจารณ์รัฐบาลคาซัคสถานได้จางหายไป ในขณะที่ปลายทางของ RCS ได้ทำงานอยู่ในประเทศ ส่วนกิจกรรมของ RCS ในอิตาลีที่เป็นต้นกำเนิดของ RCS พบว่ามีความเข้มข้นมาก นักวิจัยจากซิติเซ่นแล็บได้กล่าวสรุปการค้นพบว่า การบุกรุกระบบโดยใช้สปายแวร์ส่วนใหญ่เหล่านี้อาจได้รับการรับรองทางกฏหมาย และสังเกตเห็นถึงการร่วมมือกันระหว่างบริษัทที่ขายโปรแกรมโจมตีช่องโหว่ซอฟท์แวร์ (exploit kit) และบริษัทที่ขายโทรจันที่ขโมยข้อมูลผู้ใช้ และกล่าวเพิ่มเติมว่าการบุกรุกในลักษณะนี้ “ไม่เหมาะสม” และ “ไม่รับผิดชอบ” อย่างยิ่ง

รายการของปลายทาง RCS ในประเทศต่าง ๆ

Endpoint IP ประเทศ พบครั้งแรก พบครั้งสุดท้าย

109.235.193.83 อาเซอร์ไบจาน 6/2/2013 11/26/2013

190.242.96.49 โคลอมเบีย 10/21/2013 1/7/2014

41.33.151.150 อียิปต์ 3/10/2013 10/29/2013

216.118.232.xxx เอธิโอเปีย 11/18/2013 2/3/2014

81.183.229.xxx ฮังการี 6/16/2012 ยังทำงานอยู่

2.228.65.226 อีตาลี 10/26/2012 ยังทำงานอยู่

82.104.200.51 อีตาลี 9/17/2012 12/2/2013

88.33.54.xxx อีตาลี 6/4/2012 ยังทำงานอยู่

95.228.202.xxx อีตาลี 9/18/2012 ยังทำงานอยู่

95.228.202.xxx อีตาลี 9/17/2012 ยังทำงานอยู่

95.228.202.xxx อีตาลี 9/18/2012 ยังทำงานอยู่

95.228.202.xxx อีตาลี 9/18/2012 ยังทำงานอยู่

95.228.202.xxx อีตาลี 9/17/2012 ยังทำงานอยู่

95.228.202.xxx อีตาลี 9/15/2012 ยังทำงานอยู่

89.218.88.xxx คาซัคสถาน 8/21/2013 ยังทำงานอยู่

211.51.14.129 เกาหลี 8/26/2012 1/7/2014

203.217.178.xxx มาเลเซีย 5/28/2012 ยังทำงานอยู่

189.177.47.xxx เม็กซิโก 1/30/2014 ยังทำงานอยู่

189.177.65.13 เม็กซิโก 11/13/2013 12/10/2013

189.177.74.147 เม็กซิโก 11/1/2013 11/1/2013

201.157.43.60 เม็กซิโก 10/13/2013 1/7/2014

200.67.230.2 เม็กซิโก 5/25/2012 ยังทำงานอยู่

41.248.248.xxx เม็กซิโก 6/3/2012 ยังทำงานอยู่

41.248.248.xxx เม็กซิโก 7/25/2012 ยังทำงานอยู่

41.248.248.xxx เม็กซิโก 6/12/2012 ยังทำงานอยู่

41.248.248.xxx เม็กซิโก 5/27/2012 ยังทำงานอยู่

81.192.5.xxx เม็กซิโก 7/25/2012 ยังทำงานอยู่

62.251.188.xxx เม็กซิโก 5/31/2012 ยังทำงานอยู่

197.210.255.178 ไนจีเรีย 9/15/2013 10/21/2013

95.49.xxx.xxx53 โปแลนด์ 8/10/2012 ยังทำงานอยู่

37.242.13.10 ซาอุดิอาระเบีย 1/7/2014 1/7/2014

62.149.88.20 ซาอุดิอาระเบีย 6/5/2012 7/2/2013

41.78.109.91 ซูดาน 12/14/2012 1/12/2014

203.149.47.xxx ไทย 10/4/2013 ยังทำงานอยู่

95.9.71.180 ตุรกี 11/13/2013 11/19/2013

81.95.226.134 อุซเบกิสถาน 8/7/2013 9/2/2013

81.95.224.10 อุซเบกิสถาน 1/22/2013 1/26/2013

217.29.123.184 อุซเบกิสถาน 7/21/2013 9/16/2013

SRAN Dev Team

02/2557

อ่านรายละเอียดเพิ่มเติมได้จาก

https://citizenlab.org/2014/02/mapping-hacking-teams-untraceable-spyware/

https://citizenlab.org/2014/02/hacking-team-targeting-ethiopian-journalists/ ข้อมูลอ้างอิงจาก http://www.scmagazineuk.com/21-governments-have-used-untraceable-spyware/article/334346/ http://www.spiegel.de/netzwelt/web/software-von-hacking-team-dient-der-hatz-auf-dissidenten-a-954027.html