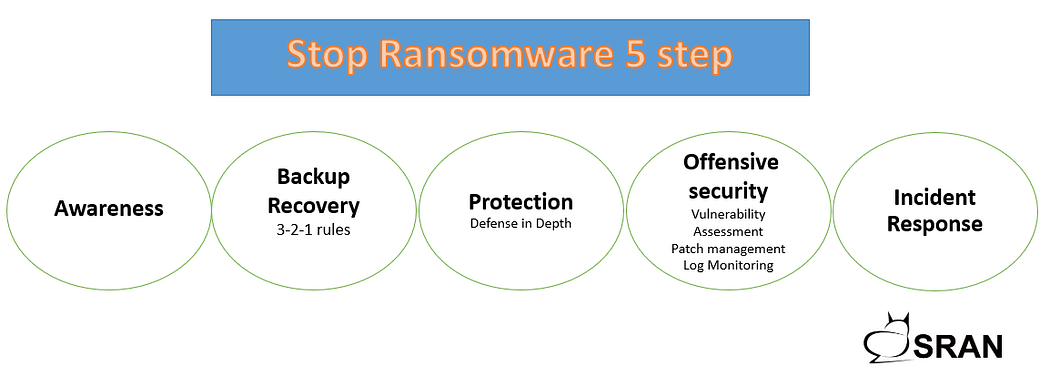

5 แนวทางการป้องกัน Ransomware เพื่อช่วยให้หน่วยงานไม่ถูกเรียกค่าไถ่อีกต่อไป

บทความนี้เขียนขึ้นโดยนำประสบการณ์จากการทำงานและการอยู่หน้างานจริงเพื่อมาเป็นแนวทางปฏิบัติให้กับหน่วยงานที่ต้องการประหยัดงบประมาณในการลงทุน สามารถทำงานและสามารถป้องกันภัยคุกคามในโลกยุคใหม่นี้ได้จริง

- Cybersecurity Awareness ทุกหน่วยงานที่มีพนักงาน ควรให้ความสำคัญในการสร้างความตระหนักรู้ความปลอดภัยข้อมูลให้กับพนักงานในองค์กร ฝึกทักษะให้พนักงานทุกการระมัดระวังตัวในการใช้งานข้อมูล

มีพฤติกรรมการใช้งานระบบสารสนเทศ ให้มีความตระหนักรู้ การแชร์ไฟล์ การเปิดอีเมล การส่งข้อมูล การตั้งค่าการเข้าถึงข้อมูล และรู้เท่าทันภัยคุกคามที่เกิดขึ้น ทุกครั้งที่จะคลิก Link และ install files ที่ไม่แน่ใจ

ที่มาจาก e-mail และ social media ให้นำ link และไฟล์ ไปตรวจสอบที่ virustotal.com โดยใช้โปรแกรมแอนตี้ไวรัสกว่า 70 ชนิดช่วยตรวจสอบให้ก่อนทุกครั้งที่จะเปิดไฟล์ ช้าแต่ชัวล์ หากพบไวรัสแม้เพียง 1 ยี่ห้อที่ฟ้องก็ไม่ควรเข้าใช้งาน

2. Backup 3–2–1 rules and Recovery

มีการทำการสำรองข้อมูล และเพื่อกู้คืนข้อมูล แบบ 3–2–1 ถ้างบประมาณเพียงพอ สามารถทำ Backup แบบ 3–2–1 จะช่วยลดการติดไวรัสประเภทอื่นๆ รวมทั้ง Ransomware ได้ กล่าวคือ

3 Data copies สำรองข้อมูลอย่างน้อย 3 จุด

2 Types of storage ที่แตกต่างกัน เช่นสำรองข้อมูลลง Tape, External Hard drive เป็นต้น

1 offsite ให้สำรองข้อมูลไปอีกที่หนึ่ง ที่เรียกว่า DR site (Disaster Recovery site)

3. Protection แบบ Defense in Depth ให้ความสำคัญการป้องกันเป็นระดับชั้น ตั้งแต่จัดทำระบบความปลอดภัย ACL (Access Control List) blacklist IP/Domain ที่มีความเสี่ยงภัย จัดทำบนอุปกรณ์ Network และ ซอฟต์แวร์ Endpoint security ถ้าให้ทำเป็นระบบ White list IP/domain สำหรับองค์กรไปเลยเพราะการทำงานของ Ransomware มักจะทำการส่งค่าข้อมูลเพื่อเชื่อมต่อกับ Server ของนักโจมตีระบบจากภายนอกเสมอถึงจะทำงานจะเข้ารหัสไฟล์ได้ ซึ่ง Blacklist ที่กล่าวถึงเป็น threat intelligence ที่ต้องมีทั้งค่า IP, Domain, และCertificate ที่ขึ้นบัญชีดำ จากแหล่งข้อมูลที่เชื่อถือ

4. Offensive security & Log Monitoring หมั่นตรวจสอบและประเมินความเสี่ยงระบบเครือข่าย และเครื่องแม่ข่ายคอมพิวเตอร์ที่สำคัญในองค์กร โดยตรวจหาช่องโหว่ตามค่า CVE (Common Vulnerabilities and Exposures) ตรวจสอบว่าควรอัพเดทซอฟต์แวร์ให้มีความปลอดภัย และมีการจัดเก็บบันทึกข้อมูล Log files ตามกฎหมาย เมื่อเกิดเหตุจะได้สามารถดูย้อนหลังเพื่อสืบหาสาเหตุถึงภัยคุกคามที่เกิดขึ้นในองค์กรได้ เสมือนกล้องวงจรปิดที่ต้องติดทุกอาคาร Log monitoring ก็เป็นเช่นกันต้องมีทุกหน่วยงานอย่างน้อยทำตามกฎหมายและช่วยเราหาสาเหตุต่างๆ ที่เกิดขึ้นได้ ไม่ว่าเป็น Network log และ syslog ในระดับ application log ที่เกิดขึ้นจากการใช้งานระบบสารสนเทศ เช่น Monitoring การแชร์ไฟล์ผ่าน Protocol SMB (Server Message Block) จะเป็น Network log monitor หรือ สคริปต์ที่ติดตั้ง File Server Resource Manager (FSRM) และจะคอยเฝ้าดู network share ถ้าผู้ใช้พยายามจะเขียนไฟล์มุ่งร้าย FSRM ป้องกันไม่ให้เขียนไฟล์ดังกล่าวได้ และส่งอีเมลแจ้งเตือนต่อไปเป็นต้น

5. Incident Response เนื่องจากไม่มีระบบใดที่ปลอดภัยได้ 100% ควรมีการจัดทำแผนรับมือเมื่อเกิดสถานการณ์ฉุกเฉิน ทั้งทางเทคนิค คือมี Log Alert จาก SoC (Security Operation Center)เมื่อพบเหตุเพื่อเข้ากระบวนการแก้ไขสถานการณ์ ส่วนไม่ใช่ทางเทคนิค คือมีการซ้อมรับมือ เมื่อพบเหตุฉุกเฉิน Ransomware หรือการถูกโจมตีอื่นๆ ทางไซเบอร์ เสมือนการซ้อมหนีไฟ หากเกิดเพลิงไหม้ขึ้น ซึ่งต้องได้รับความร่วมมือกันทั้งหน่วยงาน

หากเราสามารถปฏิบัติได้ครบทั้ง 5 ข้อก็มั่นใจได้ว่า การที่ติด Ransomware เพื่อเรียกค่าไถ่ข้อมูลสำคัญขององค์กรเรานั้นจะมีโอกาสเกิดขึ้นต่ำมาก และหากเกิดขึ้นอย่างน้อยเรายังมีการสำรองข้อมูลที่สามารถกู้คืนสภาพเดิมได้ โดยทั้งหมดนี้ควรเป็น Solution ที่ทำให้หน่วยงานลดค่าใช้จ่ายไปได้ เนื่องจากในแต่ละส่วนและเทคโนโลยีที่นำมาใช้โดยส่วนใหญ่มาจากต่างประเทศ ที่ราคาโดยรวมหากครบทั้ง Solution จะมีมูลค่าสูงและเหมาะกับหน่วยงานใหญ่เท่านั้น ส่วนองค์กรและหน่วยงานขนาดเล็กโอกาสการป้องกันภัยคุกคามที่เกิดขึ้นนั้น หากมีงบประมาณที่จำกัดนั้นเป็นเรื่องที่ยากแสนยากอยู่ในปัจจุบันนี้ ที่จะสามารถป้องกันภัยคุกคามในโลกยุคใหม่นี้ได้ทัน ดังเช่นกรณีโรงพยาบาลสระบุรี ที่เป็นข่าวใหญ่ในปัจจุบันนี้

กล่าวโดยสรุป หากเป็นองค์กรที่งบประมาณจำกัด ขั้นตอนที่ป้องกันภัยคุกคาม Ransomware ต้องทำตั้งแต่ระดับเครือข่ายคอมพิวเตอร์ (Network) โดยการจำกัดการเข้าถึงค่า IP/Domain โดยอาศัย Blacklist จาก อุปกรณ์ชื่อ SRAN Netshield เป็นเสมือน NIPS ที่วางขวางระบบเครือข่ายคอมพิวเตอร์ในลักษณะ In-line

ระดับคอมพิวเตอร์แม่ข่ายที่สำคัญ Server ต้องทำการประเมินความเสี่ยง และ สำรองข้อมูลที่เป็นข้อมูลสำคัญแบบ 3–2–1 Backup and recovery โดยใช้ Arak data protection suite หรือ Open source เช่น restic, borg, dulicati เป็นต้น

ในการเฝ้าระวังและตรวจหาความเสี่ยงในองค์กรอย่างต่อเนื่องจำเป็นต้องมี Log monitoring ในนี้ใช้ SRAN Log monitoring จะทำให้รู้เท่าทันภัยคุกคาม เนื่องจาก SRAN มีคุณสมบัติแบบ Hybrid คือรับ Syslog ได้และเป็น NIDS (Network Intrusion Detection System) ได้ในตัว ดังนั้นจึงสามารถวิเคราะห์ Log ที่เกิดขึ้นบน Network เช่น Protocol ในการแชร์ไฟล์ SMB เป็นต้น ซึ่งได้ทำให้มองเห็นความผิดปกติที่เกิดขึ้นในองค์กรได้เป็นอย่างดี

ในระดับบุคลากรในองค์กร ต้องให้พนักงานทุกคนได้เข้าทำการฝึกอบรมด้านความมั่นคงปลอดภัยทางข้อมูล เพื่อสร้างความตระหนักรู้และความเข้าใจในการป้องกันตัวไม่เกิดภัยสมัยใหม่นี้หลุดเข้ามาสู่องค์กรเราได้

Nontawatt Saraman

SRAN

13/09/63