on Jan 6, 2006 7:52 am.

exploit ใหม่สำหรับโจมตีช่องโหว่ WMF ในวินโดวส์ (ใช้ใน Metasploit

framework) ที่สามารถสร้างไฟล์สำหรับการโจมตีช่องโหว่ที่มีขนาดไฟล์แบบสุ่ม

ไม่มีนามสกุล .wmf แต่เป็น .jpg หรือนามสกุลอื่น ๆ ที่เป็นนามสกุลของไฟล์ image

และการสร้างไฟล์แบบสุ่มเพื่อให้ยากต่อการตรวจจับของ antivirus

มีรายงานถึงช่องโหว่ล่าสุดในวินโดวส์เวอร์ชั่นต่อไปนี้คือ

Microsoft Windows XP Service Pack 1

Microsoft Windows XP Service Pack 2

Microsoft Windows XP Professional x64 Edition

Microsoft Windows Server 2003

Microsoft Windows Server 2003 Service Pack 1

Microsoft Windows Server 2003 for Itanium-based Systems

Microsoft Windows Server 2003 with SP1 for Itanium-based Systems

Microsoft Windows Server 2003 x64 Edition

โดยมีช่องโหว่ในด้านการจัดการกับ Windows Metafile (WMF) ผู้โจมตี

สามารถสร้างไฟล์ WMF แบบพิเศษที่เมื่อเปิดดูผู้ใช้วินโดวส์ โดยใช้

application ที่มีช่องโหว่ เช่น Windows Picture and Fax Viewer หรือ

โดยการเปิดเว็บเพจที่ออกแบบมาเพื่อโจมตีช่องโหว่นี้ผ่านทาง

Internet Explorer จะทำให้มีการเอ็กซิคิวท์โค้ดที่ผู้โจมตีต้องการ

และควบคุมระบบนั้นได้

ในขณะนี้ยังไม่มีวิธีแก้ไขหรือป้องกันจากไมโครซอฟท์ มีเพียงการป้องกัน

โดยการระมัดระวังการเปิดไฟล์และเว็บเพจจากการแนะนำของคนที่ไม่รู้จัก

หรือไม่น่าไว้ใจเท่านั้น

ดูรายละเอียดเพิ่มเติมได้จาก

http://www.frsirt.com/english/advisories/2005/3086

exploit ที่ใช้ทดสอบช่องโหว่ (ใช้กับ Metasploit)

http://www.frsirt.com/exploits/20051228.ie_xp_pfv_metafile.pm.php

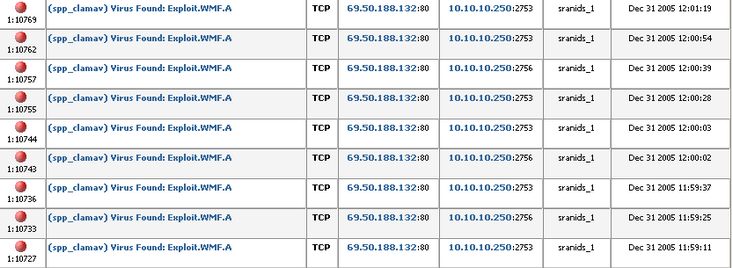

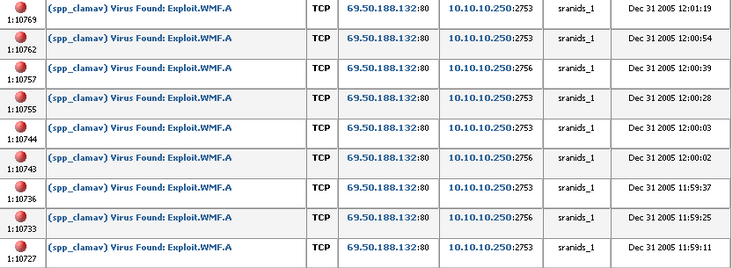

เมื่อทำการตรวจสอบโดยใช้ SRAN Security Center เพื่อจับ packet exploit ชนิดนี้

เมื่อวันที่ 31 ธันวาคม 2548 เป็นวันสิ้นปีพอดี เราไ้ด้ e-mail เตือนจาก Sensorตัวหนึ่ง ของ SRAN

พบว่าเจอการบุกรุกชนิดใหม่นี้ขึ้น โดยเริ่มทำการบุกรุกครั้งแรกจับภาพดังนี้

พบว่ามีการจับเหตุการณ์ได้ โดยปรากฎชื่อ Signature ตาม Clamav ที่จับได้เป็น (spp_clamab) Virus Found:Exploit.WMF.A

จาก IP 10.10.10.250 ทำการติดต่อไปที่ IP 69.50.188.132 มีความเสี่ยงที่สามารถเกิดช่องโหว่ใหม่ของ Windows ได้

เพื่อทำการวิเคราะห์ เราจึงทำการเฝ้าสังเกต และพบว่ามีการติดต่อกันระหว่างเครื่องทั้ง 2 อยู่ 22 เหตุการณ์ โดยเครื่องที่เป็นเหยื่อพบเหตุการณ์ Web-client Microsoft wmf metafile access เกิดขึ้น 2 เหตุการณ์

เมื่อทำการเจาะจงเพื่อดูค่า payload พบว่ามีการติดต่อไปที่ host aaa.anunah.com ทาง protocol HTTP โดย domain ดังกล่าวคือ IP 69.50.188.132 นั้นเอง

เมื่อทำการเปิด URL ดังกล่าวคือ http://aaa.anunah.com/koks.html ได้พบ file ให้ download ขึ้นมา

แสดงให้เห็นว่ามีการจงใจเพื่อทำการหลอกลวง คนทั่วไปที่ไม่ทราบช่องโหว่ได้รับ file ดังกล่าวและเข้าถึงระบบเครื่องนั้นต่อไป

วิธีแก้ไข / ป้องกัน

ในขณะที่เขียนยังไม่มี patch อย่างเป็นทางการ ไมโครซอฟท์ได้แนะนำวิธีป้องกันไว้ดังนี้คือ

• ยกเลิกการ register โปรแกรม Windows Picture and Fax Viewer (Shimgvw.dll) ใน Windows XP Service Pack 1; Windows XP Service Pack 2; Windows Server 2003 และ Windows Server 2003 Service Pack 1 วิธีการนี้ไม่ใช่การแก้ไขช่องโหว่ แต่ช่วยบล็อกหนทางในการโจมตี โดยวิธีการนี้จำเป็นต้องทำโดยใช้สิทธิ์ของ Administrator หลังจากนั้นจึง รีสตาร์ทระบบหรือโดยการ log out แล้วจึง log in เข้าใหม่

การยกเลิกการ register Shimgvw.dll มีขั้นตอนดังต่อไปนี้คือ

• คลิกที่ Start , คลิก Run , พิมพ์ ” regsvr32 -u %windir%system32shimgvw.dll ” ( ใส่ไปโดยไม่มีเครื่องหมาย “”) จากนั้นจึงคลิก OK

• มี dialog box ปรากฏขึ้นเพื่อยืนยันว่าการยกเลิกการ register เสร็จสมบูรณ์ จากนั้นจึงคลิก OK เพื่อปิด dialog box

การป้องกันช่องโหว่ด้วยวิธีนี้จะทำให้โปรแกรม Windows Picture and Fax Viewer ไม่ทำงานเมื่อผู้ใช้คลิกที่ลิงค์ที่เป็นภาพที่เปิดด้วยโปรแกรม Windows Picture and Fax Viewer

ถ้าต้องการยกเลิก และต้องการ register Shimgvw.dll ใหม่ ให้ทำตามขั้นตอนข้างต้นใหม่ เพียงแต่เปลี่ยนขั้นตอนที่ 1 ด้วยคำสั่ง “regsvr32 %windir%system32shimgvw.dll” แทน ( ใส่ไปโดยไม่มีเครื่องหมาย “” )

นอกจากนี้ไมโครซอฟท์ยังได้แนะนำให้ผู้ใช้งานระมัดระวังการเปิดดูอีเมลและลิงค์ในอีเมลจากต้นตอที่ไม่น่าเชื่อถือ เปิดการทำงานของ Firewall อัพเดท Windows บ่อยครั้ง และติดตั้งซอฟท์แวร์แอนตี้ไวรัสด้วย

สวัสดีปีใหม่ครับทุกคน

1/01/49

Nontawattana Saraman

wow gold,World Of Warcraft gold,ffxi gil,world of warcraft power leveling wow power leveling,wow gold,World of warcraft power leveling,buy wow gold,wow gold,Cheap WoW Gold,buy world of warcraft gold for cheap Cheap WoW Gold,WoW Gold,world of warcraft gold,WoW Gold,cheap wow gold,cheap wow gold,wow gold

wow gold,wow power leveling.wow power leveling,wow power leveling,world of warcraft gold,world of warcraft gold,wow gold,world of warcraft gold wow gold,wow gold,wow gold,wow gold,wow gold,wow gold,传世私服传世私服, 传奇世界私服传奇世界私服 h2f4y4cw

圣诞树 小本创业

小投资

条码打印机 证卡打印机

证卡打印机 证卡机

标签打印机 吊牌打印机

探究实验室 小学科学探究实验室

探究实验 数字探究实验室

数字化实验室 投影仪

投影机 北京搬家

北京搬家公司 搬家

搬家公司 北京搬家

北京搬家公司 月嫂

育儿嫂 月嫂

育婴师 育儿嫂

婚纱 礼服

婚纱摄影 儿童摄影

圣诞树 胶带

牛皮纸胶带 封箱胶带

高温胶带 铝箔胶带

泡棉胶带 警示胶带

耐高温胶带 特价机票查询

机票 订机票

国内机票 国际机票

电子机票 折扣机票

打折机票 电子机票

特价机票 特价国际机票

留学生机票 机票预订

机票预定 国际机票预订

国际机票预定 国内机票预定

国内机票预订 北京特价机票

北京机票 机票查询

北京打折机票 国际机票查询

机票价格查询 国内机票查询

留学生机票查询 国际机票查询