พุทธศาสนา กล่าวถึง อนันตา ความว่างเปล่า ไม่มีตัวตน ไม่ยึดมั่นถือมั่น

ส่วน Anonymity Network ไม่เกี่ยวกับพุทธศาสนา แต่เป็นการสร้างเครือข่ายที่ไม่มีตัวตน ที่ไม่ว่างเปล่า บนโลกอินเตอร์เน็ท วันนี้เรามาเรียนรู้กันว่า Anonymity Network เป็นอย่างไร

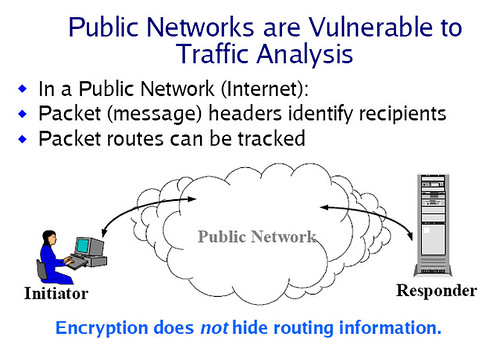

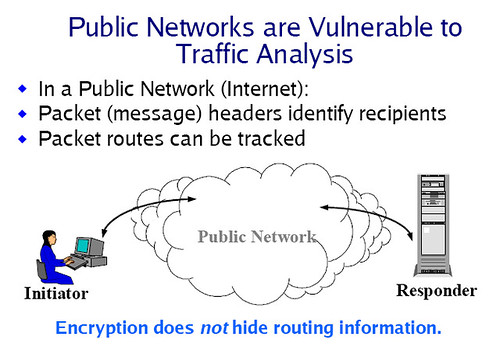

ทุกวันนี้การติดต่อสื่อสารบนโลกอินเตอร์เน็ท เป็นแบบ “Store and Forward ” คือ การเดินทางในการติดต่อสื่อสารเป็นแบบเส้นทางเดินของข้อมูล ที่ได้ปลายทางได้รับข้อมูล จากต้นทางที่ทำการส่งข้อมูล การลำเรียงข้อมูลแบบนี้ จะเกิดขึ้นเป็นทอดๆ ตามโครงข่ายในการรับส่งข้อมูล ตามจำนวน Hop ที่เกิดขึ้นจาก Router ไปยังปลายทางที่ต้องการส่งสารนั้นไปถึง ปัญหาที่อาจเกิดขึ้นได้คือ การดักจับข้อมูลในการรับและส่ง บนเครือข่ายคอมพิวเตอร์ได้เช่นกัน เนื่องจากข้อมูลที่ลำเรียงผ่าน Router ตาม hop นั้นอาจมีเครื่องมือในการดักจับข้อมูล อยู่ที่ใดที่หนึ่ง หรือบน ISP ผู้ให้บริการก็เป็นได้

อินเตอร์เน็ทเป็นโลกแห่งเสรี ด้วยความที่เป็น Freedom Content การปิดกั้นสื่อในการแสดงความคิดเห็นผ่านอินเตอร์เน็ท ในบางประเทศ ทำให้เกิดความคิดที่ว่า จะทำอย่างไร จึงจะสามารถเข้าถึงข้อมูลนั้นๆ ได้ทั้งที่ Gateway บางประเทศได้ปิดกั้นสื่อนั้น ไม่ว่าเป็น Website ที่มีการปิดกั้นในการเข้าถึง Protocol บาง Protocol และอื่นๆอีกมากกมายที่มีการปิดกั้นสื่อจากการเชื่อมต่ออินเตอร์เน็ท แนวคิดที่ว่า อินเตอร์เน็ทควรเป็นการสื่อสารที่มีความเป็นอิสระ และมีเสรีภาพสูง ทำให้มีกลุ่มคนที่พยายามหาทางออกให้ เข้าถึงข้อมูลที่ปิดกั้นขึ้น จึงเป็นที่มาของการทำ Anonymity Network หรือเครือข่ายไร้ตัวตน ขึ้น แนวคิดนี้เริ่มจากการ การรับและส่งข้อมูล ผ่านตัวกลาง (proxy ซึ่งอาจเป็น Server สาธารณะที่อยู่ต่างประเทศ หรือในประเทศ ) ก็จะยากในการตรวจหา ที่มาของการส่งข้อมูลได้ ในโลกความเป็นจริงการติดต่อสื่อสารเช่นนี้เป็นไปได้ ต้องใช้ Proxy Server ที่มีขนาดใหญ่และรองรับกับการรับส่งข้อมูลทั้งหมด จึงมีการทำแชร์เป็น Network Proxy ในสมัยก่อน Proxy Server มีจำนวนมาก แต่ไม่มีแชร์กัน ใครจะติดต่อสื่อสารโดยไม่ให้ทราบถึง IP ตนเองก็เลือกใช้ Proxy สาธารณะ , IP ที่ทำการติดต่อก็จะเป็น IP ที่ไม่ใช่ IP ของตัวเอง เมื่อ Proxy สาธารณะ ไม่ได้ให้บริการ ก็ต้องหาตัวใหม่ นี้เป็นแบบเมื่อก่อน จึงมีแนวคิดว่า หากนำ Public Proxy Server มาแชร์กัน และทำเรื่องของ Routing บนเครือข่ายเฉพาะกิจ ก็จะไม่ต้องค้นหา Proxy สาธารณะอีกต่อไป จึงเป็นที่มา Anonymity Network การติดต่อสื่อสารแบบนิรนามเกิดขึ้น พูดง่ายๆ คือการแชร์ข้อมูล บน Network Proxy ในการส่งสารข้อมูลเหล่านี้จึงต้องทำตัวเป็น Router ไปด้วย ต้นกำเนิดเทคนิคนี้ เรียกว่า “Onion Routing” เมื่อเกิดเป็น Onion Routing และมีการแชร์ข้อมูลที่รับส่งจนเป็น Network Proxy แล้ว มีการคิดต่อยอดมาเพื่อป้องกันในเรื่องความเป็นส่วนตัว (Privacy Information) ขึ้นโดยให้ เครือข่ายนิรนาม แห่งนี้ เกิดมีการเข้ารหัสในการรับส่งข้อมูลขึ้น และการประยุกต์เรื่องการเข้ารหัสข้อมูลบนเครือข่ายนิรนาม เราเรียกว่า TOR (The Onion Router) ซึ่งพัฒนาขึ้นภายใต้การสนับสนุนของมูลนิธิเล็กทรอนิกส์ฟรอนเทียร์ (Electronic Frontier Foundation)

เทคนิคในการเชื่อมต่อเครือข่าย Tor เป็นการติดต่อโดยใช้แบบ Forwards TCP Streams และเปิด SOCKS interface เพื่อใช้เชื่อมต่อกับ Tor Server ที่กระจายตัวอยู่ตามอาสาสมัคร Tor Server (The Onion Router Volunteer)

เริ่มจากการ Download Tor Software ที่ทำการสร้างเป็น Server

กำหนดที่ File: /etc/tor/torrc

## This is required, but you can choose the port

ORPort 9001

DirPort 9030

## Required: A unique handle for this server. Choose one.

Nickname YourNickName

## The IP or fqdn for this server. Leave commented out and Tor will guess.

## This may be required, if tor cannot guess your public IP.

Address

OutboundBindAddress

## To limit your bandwidth usage, define this. Note that BandwidthRate

## must be at least 20 KB.

BandwidthRate 20 KB # Throttle traffic to 20KB/s (160Kbps)

BandwidthBurst 50 KB # But allow bursts up to 50KB/s (400Kbps)

## If you don't want to run an Exit Node, add this

#ExitPolicy reject *:* # middleman only -- no exits allowed

การใช้งาน Tor เป็นการใช้งานโปรแกรมแบบ Client to Server จำเป็นต้องลงโปรแกรม Tor Client ซึ่งมีหลากหลายรูปแบบ และสามารถใช้ได้บนหลากหลาย OS (Operating System)

Tor Client ที่นิยม ได้แก่

1. Privoxy + Vidalia เป็นโปรแกรมที่ลงกับเครื่อง Client

2. Torpark เป็น Browser ที่มี Tor + Privoxy และ FireFox สามารถใช้ Torpark บน USB Drive ได้

ประโยชน์ของ Tor ประกอบด้วย

1. ทำให้เกิดความเป็นส่วนตัวในการเชื่อมต่อของข้อมูล เนื่องจากไม่สามารถหา IP ของผู้ใช้งานได้

2. ข้อมูลในการติดต่อสื่อสาร ยากแก่การดักข้อมูล (eavesdrop) เนื่องจากข้อมูลที่ส่งผ่าน เครือข่าย Tor มีการเข้ารหัส

3. ทำให้ระยะทางในการเชื่อมต่อไปถึงเป้าหมายในการติดต่อสื่อสาร อาจจะมีระยะทางที่สั้นลง เนื่องจากจำนวน Hop Router ได้มีระยะทางที่สั้นลง

4. กำหนด Babdwidt Rate จาก Tor Server และระบุ จำนวน Tor Server เพื่อการสืบค้น IP ที่ติดต่อบริการ ด้วยความร่วมมือจากอาสาสมัครที่ลงโปรแกรม Tor บน server ได้

ดูจำนวนการใช้งาน Tor Network ได้ที่

- TorStat (xenobite)

- Tor Network Status (nighteffect)

- TorMap – (google-based) World map of Tor-servers

5. เข้าถึง Website และบาง Protocol ในการเชื่อมต่อ หากมีการปิดกั้นสื่อในประเทศนั้นๆ ได้

คำถามมีอยู่ว่า

แล้วผู้ใช้ Tor จะต้องทำอย่างไร ? และ Tor รองรับ Protocol อะไรบ้าง นี้เป็นคำถาม ที่ต้องหาคำตอบต่อไป

ผู้ใช้ Tor จำเป็นต้องมีโปรแกรม ที่ทำตัวเองเป็น Local Proxy ไว้กำหนดทิศทางการเดินทาง (routing) บนเครื่องคอมพิวเตอร์เราเพื่อออกสู่ อาสาสมัคร Onion Router Volunteer ที่นี้แนะนำใช้ Privoxy + Vidalia

Privoxy เป็นตัว Local Proxy ทำหน้าที่เปิด SOCKS Interface

Vidalia เป็นการหาทิศทาง TOR Volunteer

รูปที่ 1 Bob ติดต่อตรงกับ Server เป้าหมาย และไม่มีการเข้ารหัสข้อมูล หาก Bob เริ่มเปิดโปรแกรม Tor client, โปรแกรมเริ่มค้นหา Tor node แบบอัตโนมัติ

แน่นอน เมื่อเกิดแนวคิดเช่นนี้ เมื่อปลายเดือนตุลาคม ปี คศ 2003 จึงเกิดการแพร่กระจายตัว TOR node ตามประเทศต่างๆ เกิดขึ้นรวมปัจจุบันเกือบ 1250 node การรองรับ Protocol ในการสื่อสารโดยใช้ Tor มีได้มากกว่า HTTP , SMTP , IRC , VoIP และรองรับ Protocol ของ IM และ Protocol ของ P2P บางโปรแกรมได้ เห็นแล้วว่าดีกว่า Proxy รุ่นเก่าเป็นไหนๆ นะ

* กำหนดค่าเพิ่ม หรือ ลด Port Services บน Tor Server ได้จาก File: /etc/tor/torrc

ExitPolicy reject*:25 ExitPolicy reject*:119 ExitPolicy reject*:135-139 ExitPolicy reject*:445 ExitPolicy reject*:465 ExitPolicy reject*:587 ExitPolicy reject*:1214 ExitPolicy reject*:4661-4666 ExitPolicy reject*:6346-6429 ExitPolicy reject*:6699 ExitPolicy reject*:6881-6999 accept*:*

รูปที่ 2 Tor เริ่มลำเรียงข้อมูลเพื่อไปยังเป้าหมายที่ Bob ต้องการโดยข้อมูลมีการเข้ารหัสเรียบร้อย พร้อมทั้งไม่สามารถยืนยันว่า Bob ใช้ IP อะไรอยู่

รูปทั้ง 2 นำมาจาก whitedust net

ศึกษา Tor ได้จาก http://tor.eff.org/

ความน่าสนใจ ยังพึ่งเริ่มต้น เนื่องจาก Tor เป็นการสร้าง การเชื่อมต่อการสื่อสารแบบ Anonymity Network ซึ่งปิดบังความเป็นตัวตนของผู้ใช้อินเตอร์เน็ทได้ ปลอดภัยจากการดักจับข้อมูลบนเครือข่าย เนื่องจากเป็นเครือข่ายคอมพิวเตอร์ที่มีการเข้ารหัส แต่ตัวผมสนใจมากกว่านั้น เพราะ Tor คือกุญแจสำคัญในการตรวจหาผู้กระทำผิดทางอาชญากรรมคอมพิวเตอร์ได้ หากเรานำมาประยุกต์ใช้ และบทหน้า จะกล่าวกันต่อ สวัสดีวันตรุษจีนครับ

นนทวรรธนะ สาระมาน

Nontawattana Saraman