กาลามสูตร กล่าวว่า “อย่าเชื่อ จนกว่าจะได้พิสูจน์ด้วยตนเอง”

Nontawattalk กล่าวต่อว่า “อย่าเชื่อ ต่างชาติให้มากนัก..”

ตอนที่แล้วทิ้งท้ายไว้ว่า จะทำอย่างไร กับการประยุกต์ เครือข่าย Tor เพื่อใช้ในการค้นหาการกระทำผิดทางอาชญากรรมคอมพิวเตอร์ ก่อนไปเรื่องสำคัญ ขอสรรภาพก่อนว่า พักหลังผมให้ความสนใจกับการป้องกันข้อมูลส่วนตัว (privacy and security on the Internet) มากขึ้น และเมื่ออ่านจนถึงบรรทัดสุดท้ายของบทความนี้ แล้ว จะเกิดคำถามตามมาว่า เราจะทำ Privacy Internet เพื่อใคร ? กันแน่

จากองค์ประกอบศัพท์ที่เกี่ยวข้องกับทุกเรื่องบนระบบความปลอดภัยข้อมูล 3 คำนี้

C = Confidentiality

I = Integrity

A = Availability

เครือข่ายที่มีการเข้ารหัสในการรับส่งข้อมูล มีการทำเรื่อง Confidentiality เป็นทางออกของการป้องกันความเป็นส่วนตัวของข้อมูล (privacy) ได้

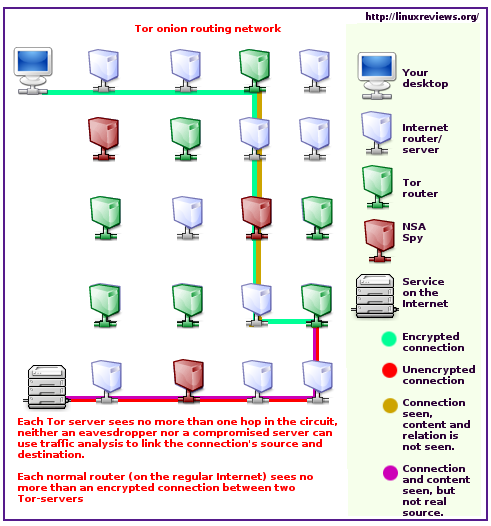

Anonymity Network ทำให้เราระบุ ตัวตนที่แท้จริงในการเข้าเยี่ยมชม Website , IM , Mail ไม่ได้ และ Tor (The Onion Router) ทำให้เกิดการแชร์ Proxy ขนาดใหญ่ บนวิธีการ Routing ที่กำหนดจากโปรแกรม Tor ที่ลงบน Server เส้นทางการลำเรียงข้อมูล ที่มีการเปลี่ยนแปลงจากเทคนิคเดิมๆ กับเป็น ที่นิยมมากขึ้นเรื่อยๆ ผลที่ตามจากการวิเคราะห์ของตนเองแล้ว พบว่า Tor เกิด Anonymity Network ได้จริง

แต่ที่พบว่าอาจเกิดปัญหาได้ในอนาคต เนื่องจาก Tor อาศัย อาสาสมัคร เพื่อสร้าง Router Tor หรือบางทีเรียกว่า Tor Server จำนวนมาก ที่ไม่มีมาตรฐานในการระบุชื่อ ดูได้จาก Torstat และไม่มีมาตรการกลางที่ใช้ในการเก็บสร้าง Log ของ Router อาสาสมัคร ที่ใช้กันทั่วโลก (ไม่ใช่ ยุโรป และ อเมริกา เท่านั้นนะ)

คำถามว่า Anonymity Network หากได้รับความนิยมมากขึ้น เราจะค้นหาผู้กระทำผิดทางอาชญากรรมคอมพิวเตอร์ได้อย่างไร ?

เป็นเรื่องที่ท้าทายมากครับ สำหรับงานสืยหาผู้กระทำผิด ที่ต้องตรวจหาจากรอยเท้าบนเครือข่ายคอมพิวเตอร์ที่เชื่อมโยงบนโลกอินเตอร์เน็ท ยิ่งอยู่บน Anonymity Network แล้วล่ะก็ ย่อมมีความยากและซับซ้อนมากขึ้น

เมื่อต้นปี 2006 เราคงได้ทราบถึงศัพท์ที่เรียกว่า NSA Spy (National Security Agency spy) บน Code Name ที่ชื่อว่า “Echelon”

website NSA (http://www.nsa.gov)

Echelon มีประวัติเคยใช้ในสงครามเย็น ในยุคสมัยที่ 70s – 90s เพื่อใช้ในการเฝ้าติดตามชาวต่างประเทศที่เข้าประเทศอเมริกา ส่วน Echelon หรือ NSA Spy บนโลกอินเตอร์เน็ทแล้ว ได้รับการสนับสนุนจาก รัฐบาลอเมริกา และ ใช้เทคโนโลยี , ข้อมูล จากบริษัท AT&T และ EFF ผู้สนับสนุนการสร้าง Tor ซึ่งทั้งบริษัท AT&T และมูลนิธิ EFF ก็ยังมีปัญหาในคดีความเรื่องการดักข้อมูล จาก NSA กันอยู่เมื่อปลายปีที่แล้ว รัฐบาลสหรัฐอเมริกา ภายใต้ NSA ได้จัดทำโปรแกรมนี้ขึ้นเพื่อดักข้อมูลบนเครือข่ายคอมพิวเตอร์ เพื่อใช้ในการสืบหาการกระทำที่ผิดปกติที่อาจก่อให้เกิดอาชญากรรมคอมพิวเตอร์ โดยเฉพาะการก่อการร้ายข้ามชาติ ผ่านเครือข่ายคอมพิวเตอร์ (Cyber Crime / Terrorist)ตั้งแต่เหตุการณ์ 9 11 ผ่านไปทางรัฐบาลสหรัฐอเมริกา ให้ความสำคัญเรื่องนี้มาก จนถือได้ว่าเป็นวาระแห่งชาติไป เมื่อปลายปี 2004

การทำงาน NSA Spy Program จะจับข้อมูลที่เกี่ยวกับ e-mail , telephone calls (ข้อมูลบอกว่าใช้สำหรับ American citizens’ phone เคยเกิดเป็นข่าวใหญ่เมื่อปีที่แล้ว ว่า NSA ได้แอบรวบรวมระเบียบการโทรศัพท์ของชาวอเมริกันหลายล้านคนอย่างลับ ๆ โดยใช้ข้อมูลที่ได้จาก AT&T, Verizon และ BellSouth จากนั้นจึงนำข้อมูลทีได้มาวิเคราะห์รูปแบบการโทรเพื่อตรวจหากิจกรรมการก่อการร้าย บุคคลที่ไม่เปิดเผยตัวคนหนึ่งเผยว่าฐานข้อมูลดังกล่าวเป็นฐานข้อมูลที่รวบรวมการใช้โทรศัพท์ทั้งหมดที่ใหญ่ที่สุดเท่าที่เคยมีมา ไม่ว่าจะเป็นการโทรข้ามเมือง ประเทศ ไปยังสมาชิกในครอบครัวเพื่อนร่วมงาน หรือคนอื่น ๆ ก็ตาม อ่านเรื่องเต็มได้จาก http://www.usatoday.com/news/washington/2006-05-10-nsa_x.htm ) และการระบุ IP จากผู้ให้บริการ (ISP)

เรื่องใกล้เคียงกัน กับ EFF ผู้สร้างสรรค์ผลงาน Tor

ข่าวจาก SRAN infosec เมื่อ 14 กค 2006 แปลจาก Networkingpipeline

กล่าวว่า “เอฟบีไอของสหรัฐ ฯ กำลังร่างกฏหมายที่บังคับให้ผู้ผลิตฮาร์ดแวร์ด้านเครือข่าย เช่น router และ switch จำเป็นต้องอัพเกรดอุปกรณ์ของตนให้สนุบสนุนการดักข้อมูลทางอินเทอร์เน็ตด้วย นอกจากนี้ผู้ให้บริการอินเทอร์เน็ตต้องยินยอมให้เอฟบีไอสามารถดักข้อมูลแอพพลิเคชั่นต่าง ๆ ได้ ไม่ว่าจะเป็น VoIP ไปจนถึง instant messaging

Brad Templeton ประธานของ Electronic Frontier Foundation (EFF) เปิดเผยว่า Cisco กำลังสร้าง backdoor ที่ใช้เพื่อดักข้อมูลตั้งแต่เดือนมกราคมของปี 2006 , Templeton ยังบอกด้วยว่าผู้ผลิตฮาร์ดแวร์รายอื่น ๆ เช่น Juniper, Acme Packet ก็กำลังสร้าง backdoor เข้าไปในผลิตภัณฑ์ของตนเช่นกัน”

อ่านแล้วลองไปคิดกันต่อเอง ครับ …

ใครจะรู้ว่า NSA spy อยู่บน Anonymity Network จากการใช้ Tor

หากเป็นเช่นนี้ เรียกการกระทำนี้ว่า เป็น Honeynet แบบ Social Engineering ที่แนบเนียนที่สุดในโลกอินเตอร์เน็ทเลยทีเดียวนะ

เนื่องจาก Tor มันหอมหวนสำหรับ คนคิดไม่ดีนักเหลือเกินครับ แต่หารู้ไม่ว่ามีการดักข้อมูลอยู่บนเส้นทางเดินเครือข่ายนิรนามแห่งนี้เอง

ถ้าเป็นเช่นนี้เราควรใช้ Tor ต่อไปดีหรือไม่ ? คำตอบคือ ใช้ได้แต่ต้องระวังอย่าทำชั่ว เพราะทุกการกระทำที่ผิดจะบันทึกจาก NSA spy ที่สหรัฐอเมริกาเป็นผู้ทำขึ้น

สรุปแล้ว เห็นว่า Tor เป็นเทคโนโลยี ที่ดี เราควรสร้าง Tor แบบเดียวกันที่เป็นอยู่ แต่ใช้เฉพาะประเทศของเราดีไหม ? หากประเทศเรามีเหมือน NSA Spy และกำหนดการใช้งานทุก client ต้องผ่านการใช้ Tor บน Thailand Providers Network แล้ว ทุกการกระทำบนเครือข่ายคอมพิวเตอร์ ในประเทศของเราเอง จะสืบหาที่มาที่ไปได้หมด เชื่ออย่างผมหรือไม่ครับ

ข้อมูลสารสนเทศ คือแนวรบใหม่ ในยุคโลกาภิวัตน์ อย่างปฏิเสธมิได้

และประเทศของเรา จะแกร่งได้ ต้องสร้างภูมิต้านทานด้านเทคโนโลยีให้ทันต่อยุคสมัย พร้อมทั้งควบคุมมันให้ได้เอง โดยไม่พึ่งพาคนอื่น

ผมคงไม่มองโลกในแง่ร้ายเกินไปนะ ทั้งหมดที่กล่าวมาเป็นเพียงการแสดงความคิดเห็นจากตัวผมนะครับ ไม่ได้สำคัญเพื่อสร้างความเข้าใจผิดกับการใช้ Anonymity Network แต่อย่างใด เพราะสิ่งนี้ ล้วนเป็นสิทธิ และเสรีภาพ การใช้สื่ออินเตอร์เน็ท ในชีวิตประจำวันของเราต่อไป

ขอบคุณ เจ๊วาส Radioactive เปิดเพลงได้มันส์ดี จนนอนไม่หลับมานั่งเขียนบทความนี้ได้เสร็จเสียที