Network Log มีความสำคัญอย่างไร ?

เมื่อพูดถึง Log files หลายคนคงเข้าใจว่าต้องนำ Log จากเครื่องแม่ข่าย (Server) เพื่อโยนเข้ามาเก็บส่วนกลาง ผ่านเทคโนโลยี Centralized Log management ไม่ว่าเป็น Log ที่เกิดจากระบบ System ในเครื่อง หรือ Log ที่เกิดจาก Application

(Log files คือการเก็บบันทึกข้อมูลที่เกิดขึ้น)

ยกตัวอย่าง หากในองค์กรหนึ่งมีการตั้ง AD Server (Active Directory) เพื่อเป็น AAAและA

Authentication คือ การระบุตัวตน เพื่อใช้ยืนยันตัวตน ของผู้ใช้งานภายในองค์กร เช่น การ Login เข้าระบบเครือข่าย Login เพื่อยืนยันตัวตนในการเข้าถึงระบบงาน ยืนยันและระบุตัวตนสำหรับการใช้งานอินเทอร์เน็ต เป็นต้น

Authorization คือ การกำหนดสิทธิในการเข้าถึง Application เข้าถึงระบบ เข้าถึงไฟล์ และเข้าถึงข้อมูล เป็นต้น

Accounting คือ รายชื่อผู้ใช้งานที่มีการสร้างขึ้นจากผู้ดูแลระบบ ส่วนใหญ่เป็นรายชื่อพนักงานในองค์กร

และ A ตัวสุดท้ายคือ Auditing เป็นการตรวจสอบ Log ที่เกิดขึ้น ส่วนใหญ่แล้วก็จะเป็น Log ที่เกิดจาก Authentication, Authorization และ Accounting ของเครื่อง Active Directory Server นี้แหละ

และยังมี Application Log ที่สำคัญ อื่นๆ ที่นิยมนำมาเก็บ บน Log Management ก็เช่น Log Web Server, Log Mail Server, Log DHCP/DNS Server, Log จาก Files Sharing, Log ระบบที่สร้างขึ้นจากแอพลิเคชั่นในองค์กร เช่นระบบ ERP ระบบบัญชี เป็นต้น ซึ่งหากเก็บหมดนี้ก็ถือใช้พื้นที่ในการเก็บจำนวนมาก และหากเก็บหมดได้ นี้แหละคือ Big data ที่ทุกองค์กรมีอยู่ใกล้ตัวที่สุด เป็นข้อมูลภายในองค์กร ซึ่งรัฐบาลจากทำ Big data แต่ไม่รู้จะเริ่มอย่างไง อยากให้มาดูในส่วนนี้จะเริ่มต้นได้ (สำหรับหน่วยงานที่ไม่มีข้อสาธารณะจำนวนมากและต่อเนื่อง)

Big data ส่วนนี้มิใช่ข้อมูลที่แสดงต่อสาธารณะ แต่มีประโยชน์ต่อหน่วยงานมาก ช่วยให้รอดพ้นจากภัยไซเบอร์ได้ อันเนื่องมาจากการมองเห็น และรู้เท่าทันขึ้น จาก Log files

Log มาจากเครื่อง ส่งมาเก็บจะพบปัญหาได้หากเกิดความผิดพลาดในระบบเช่นไวรัสลงที่เครื่องแม่ข่าย (Server) ที่กล่าวมาทั้งหมดเหล่านี้ไม่ว่าจะเป็นเครื่อง AD Server, Files sharing server, และ Web Server การส่ง Log มาเก็บที่ Centralized Log management อาจจะมีความผิดพลาด เช่น ไวรัสคอมพิวเตอร์ บางชนิดอาจทำลาย Log ลบ Log ทำให้ไม่มี Log ส่งมาเก็บที่ส่วนกลาง ไม่สามารถหา ร่องรอยการโจมตีได้

Log ที่มาจาก Network นั้นสำคัญ ?

หากเกิดกรณีดังกล่าว เช่นไวรัสเข้าไปลบ Log ในเครื่อง Server เราจะทำอย่างไร

ผมจึงจะขอเวลาเขียนบทความนี้เพื่อทำความเข้าใจ ดังนี้

Log Network ประกอบด้วย

1) Log ที่มาจากอุปกรณ์ Network เช่น Log Firewall, Log Router, Log Switch หลายองค์กรทำการส่ง Log เฉพาะ Log Firewall เพื่อ เข้า Centralized Log management เพราะตัวอื่นๆ จะมีปริมาณข้อมูลเยอะและมีเหตุการณ์ที่ซ้ำซ้อน ดังนั้นหากติดตั้ง Firewall แบบถูกวิธี Log Firewall ถือว่าเป็นประโยชน์มาก

แต่ด้วยว่า Firewall มีหลายระดับ ระดับที่ราคาแพง (หลักแสนขึ้นถึงหลักหลายล้าน) จะมีครบ

ส่วน Firewall ทั่วไป อย่างน้อยจะเห็น Log ที่ได้จะเห็น การสื่อสาร ต้นทาง (IP Source/ Source Port) และ ปลายทาง (IP Destination/ Destination Port) และ Protocol สถานะการเชื่อมต่อ

Firewall ที่เป็นระดับ Application Firewall ก็จะเพิ่มเติมการมองเห็น Application ที่ใช้งาน Bandwidth ที่ใช้งาน เช่น มองเห็น Protocol ที่สำคัญ เช่น HTTP, SMTP, DNS, DHCP, FTP, SSH เป็นต้น ซึ่งหากรู้จัก และ Application ที่สื่อสารบน Protocol เหล่านี้ เช่น Skyp, Facebook, Line, Gmail เป็นต้น แต่ไม่ได้หมายถึงว่าเห็นข้อความ เนื้อ content ผู้ส่งและผู้รับได้ เห็นเพียงรู้ว่าใช้ Application อะไร Bandwidth เท่าไหร่ ลักษณะการสื่อสารเท่านั้น

Firewall ในระดับ NextGen ก็จะป้องกันภัยคุกคามที่มาทางระบบเครือข่าย และ Application ได้ด้วย

แต่ทั้งนี้ Log ที่มาจาก Firewall ส่งมาเก็บ ก็ใช่ว่าจะสมบูรณ์ เพราะไม่สามารถมองเห็น Log Network ภายในองค์กรได้

Log Network ที่เกิดขึ้นในองค์กร การแชร์ไฟล์ map drive, Log ที่มากับกล้องวงจรปิด CCTV ที่ติดภายในอาคาร Log ที่เกิดจากการควบคุมเครื่องจักรในโรงงานอุตสาหกรรม, Log ที่เกิดจากแพร่ไวรัสภายในเครือข่าย LAN เป้นต้น

การที่ Firewall จะมองเห็นได้ทั้งหมดเป็นไปไม่ได้

ดังนั้นแบบที่ 2 ที่จะกล่าวถึงคือการสำเนาข้อมูลผ่านระบบเครือข่ายคอมพิวเตอร์ หรือเรียกว่า Mirror traffic จึงเกิดขึ้น สำหรับผมชอบวิธีนี้ที่สุดเพราะผลกระทบน้อยและ Log ที่ได้รับมามีประโยชน์ ไม่สามารถถูกแก้ไขจากไวรัสคอมพิวเตอร์ได้ เห็นอย่างไร บอกอย่างนั้น ตามที่เคยกล่าวว่า “Log files ไม่เคยโกหกเรา”

2) Log Network ที่ได้จากการสำเนาข้อมูล

(Mirror traffic)

หากระบบเครือข่ายในองค์กรของเรามีขนาดใหญ่ อาจมีการแบ่งโซนระบบเครือข่ายออกเป็น โซนสำหรับเครื่องแม่ข่ายสำคัญ โซนผู้ใช้งานภายในองค์กร โซน WiFi โซนตามแผนกงาน เป็นต้น ก็ทำการสำเนาข้อมูลแต่ละส่วนมาเพื่อเก็บบันทึกเป็น Log Network ได้

ด้วยวิธีนี้ มีหลายโปรแกรมที่มองเห็นและแกะ Protocol ที่สำคัญ เช่น

Log AD ที่เกิดจาก Kerberos สำหรับใช้ Active Directory จะได้ใกล้เคียงกับ Log ที่เก็บในเครื่อง AD Server สามารถมองเห็นทาง Network ได้เช่นกัน

Log Web Server มีความใกล้เคียง access.log หรือเทียบเท่ากัน จากที่มาจากเครื่องแม่ข่าย

Log Files share ที่ผ่าน Protocol Netbios และ SMB ก็เห็นเช่นเดียวกัน ใกล้เคียงจาก Log จากเครื่องแม่ข่ายส่งมา

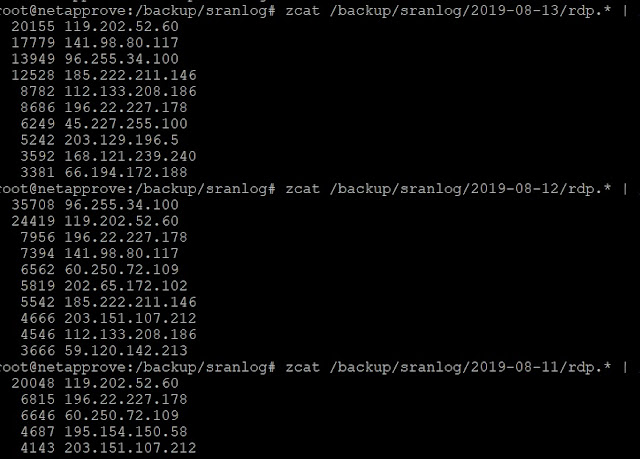

Log Remote ไม่ว่าเป็น Remote Desktop, VPN, SSH, FTP ก็มองเห็น และใกล้เคียงกับ Log ที่มาจากเครื่องแม่ข่ายส่งมา ซึ่งไวรัสตัวใหม่ ที่พึ่งเกิดขึ้นก็ใช้ช่องโหว่ของ RDP โดยส่วนใหญ่แล้วหาได้น้อยมากที่ใครจะโยน Log RDP มาเก็บ ส่วนใหญ่จะได้จาก Network Log นี้แหละหากไม่มี Network Log อย่าหวังว่าจะได้ข้อมูลและลักษณะการติดต่อสื่อสาร

Log การระบุตัวตน ที่เกิดจาก Radius Protocol ก็มองเห็น และใกล้เคียงกับ Log ที่มาจากเครื่องแม่ข่ายส่งมา

ดังนั้นแบบที่ 2 ประหยัดงบกว่าแน่ และได้สิ่งที่เพียงพอแล้วสำหรับผู้ดูแลระบบเครือข่าย

ผมจึงอยากจะเขียนไว้เพื่อสร้างความเข้าใจ ซึ่งทั้งหมดที่เขียนมาล้วนมาจากประสบการณ์ทั้งสิ้น

“Log files ไม่เคยโกหกเรา”

Nontawatt Saraman

27/08/62