ผู้เขียนได้มีประสบการณ์ได้การตรวจจับหาผู้กระทำความผิดที่เกิดขึ้นบนโลกอิน เตอร์เน็ท มาหลายๆกรณี หลายครั้งเป็นที่เป็นการกระทำของบุคคล และการกระทำที่ไม่ใช่บุคคล ครั้งนี้คงไม่ได้ถ่ายทอดประสบการณ์ที่ผ่านมาในกรณีสำคัญแต่เป็นการแสดงแนวความคิด การป้องกันในเชิงรู้ทันเหตุการณ์ และระบุที่มาที่ไปได้ เป็นหลัก

>การกระทำที่เกิดจากบุคคล => มองได้ว่าเป็นการโจมตีของผู้บุกรุกระบบ (Hackers) โดยอาจใช้เทคนิคต่างๆ ไม่ว่าจะเป็นการโจมตีด้วยฝีมือ และใช้โปรแกรมช่วยก็ตาม หากเป็นการบุกรุก โดยหวังผลให้ระบบเครือข่ายมีความเสียหายและใช้งานไม่ได้เรียกว่า DoS (Denial of Services) การโจมตีผ่าน Web application ที่มีหลากหลายเทคนิค ไม่ว่าเป็น Sql injection , Cross-Site Scripting (XSS) Flaws และอื่นๆ สามารถอ่านรูปแบบโจมตีได้ที่ โครงการ OWASP ในส่วน 10 TOP การโจมตีผ่าน Web application

หรือเป็นเพียงการต้องการศึกษาระบบเครือข่ายเพื่อทำการประเมินความเสี่ยงในเช ิงลึก ที่เรียกว่าการทำ Penetration test หรือในเชิงพื้นฐานเพื่อค้นหาความเสี่ยงจากสิ่งที่มีอยู่เดิม เรียกว่า Vulnerability Assessment ทำเพื่อวิเคราะห์ก่อนที่จะทำการปิดความเสี่ยงที่เรียกว่าการ Hardening ต่อไปไม่ว่าเป็นระบบเครือข่าย ,เครื่องแม่ข่าย รวมถึงเครืองลูกข่ายตามลำดับ ซึ่งในการทำการศึกษาเพื่อประเมินความเสี่ยงนั้น มักใช้กับงานที่ปรึกษาระบบความปลอดภัยเครือข่าย หรือแม้กระทั้งกลุ่ม Security officer ที่ประจำ ตามบทบาทและหน้าที่ในองค์กร

ซึ่งทั้งหมดที่กล่าวมาอาจจะบุคคลที่จงใจทำทั้งหมดโดยเขียนโปรแกรมขึ้นเฉพาะก ิจ แบบอัตโนมัติที่เรียกว่า Script rooter

ก็เป็นได้ หรือเกิดจากความประมาทของคนที่เรียกว่า Human error ก็เป็นได้ ล้วนทำให้เกิดความเสียหายได้ทั้งสิ้น

>การกระทำที่เกิดจากไม่ใช่บุคคล => ซอฟแวร์ต่างๆที่ไม่พึ่งประสงค์ ที่เขียนขึ้นจากบุุคคลเพื่อหวังผลอย่างใดอย่างหนึ่งซึ่งสามารถทำความเสียหาย ให้แก่ระบบและล่วงละเมิดความเป็นส่วนตัวของข้้อมูลนั้น ตัวอย่างเช่น Malware ส่วนใหญ่คนทั่วไปจะรู้จักชื่อ Spyware แต่ในความหมายแล้วคำว่า Spyware เป็นเพียง sub set ของ Malware , Virus Computer / worm , Backdoor รวมถึง Spam ที่เป็นแหล่งที่มาของการกระทำที่ไม่เหมาะสมอื่นๆตามกับ Spam หรือ อีเมล์ขยะ เช่น เทคนิคที่เรียกว่า phishing และ worm ชนิดต่างๆที่แอบฝั่งมากับ file e-mail เป็นต้น

สามารถอ่านได้ในบทความก่อนที่ชื่อว่า The Dark site of Internet

หากเรามองการโจมตีเกิดจาก 2 สาเหตุใหญ่ดังที่กล่าวมา จะมีสักกี่ครั้งที่เราทราบว่า เกิดจากอะไร และเกิดขึ้นได้อย่างไร ใครเป็นผู้ทำ ดังนั้นด้วยความอยากรู้และอยากหาคำตอบสิ่งเหล่านั้น จึงเกิดบทความนี้ขึ้น โดยแบ่งเป็น 2 ตอน ตอนแรกได้กล่าวไปบ้างแล้วถึง การระบุตัวตนบน Local Area Network Security Identity ไปแล้ว มาตอนนี้เราจะมาพูดถึง Global Area Network Security Identity กันบ้าง

ณ ปัจจุบัน ขณะที่เขียนบทความนี้อยู่ ยังไม่มีที่ใดในโลก ที่สามารถ identify ตัวตนได้จริง ดังนั้นการบรรยายว่า Global Area Network Security Identity จึงเป็นเพียงการเสนอความคิดทำนั้น

ได้แบ่งเนื้อหาไว้ 4 ส่วน

ส่วนที่ 1 จะกล่าวถึงวิธีที่จะจัดระเบีียบผู้ให้บริการอินเตอร์เน็ทเพื่อจะสามารถจัดหา ได้ถูกต้องว่า IP นั้นมีที่มาที่ไปอย่างไร

ส่วนที่ 2 การฝังซอฟแวร์พิเศษเพื่อช่วยในการระบุตัวตน ผ่านทางระบบเครือข่าย

ส่วนที่ 3 การสร้างศูนย์เตือนภัยทางอินเตอร์เน็ท

ส่วนที่ 4 จริยธรรมในการใช้สื่ออินเตอร์เน็ท

ขยายความในส่วนที่ 1 ในบางประเทศได้จัดทำเรียบร้อยแล้ว โดยเฉพาะประเทศสหรัฐอเมริกา โดยแผนการปฏิบัติคือ ISP ที่เป็นผู้ให้บริการทางอินเตอร์เน็ทจะต้องทำดังนี้

1.1 กำหนดโซน IP ที่ให้บริการ เช่น เขตภาคเหนือ ช่วง IP ถึง IP นี้ เขตภาคตะวันออก ช่วง IP ถึง IP นี้เป็นต้น โดยทุกช่วง IP จะสามารถระบุตัวตนได้ระดับหนึ่งว่ามาจากสถานที่ใด ให้ระบุเจาะจงไปอีก ว่าเขตภาคเหนือ ใน ย่าน A IP ต้องเป็นจำนวนนี้ และค่าเริ่มต้นและค่าสุดท้ายเป็นเท่าไหร่ ยกตัวอย่าง ภาคเหนือที่ได้เป็น IP 202.155.3.x – 202.165.3.x ในย่าน A จะเริ่มที่ 202.156.1.x – 202.156.5.x เป็นต้น โดยคำนวณตาม sub net ที่ยังคงอยู่

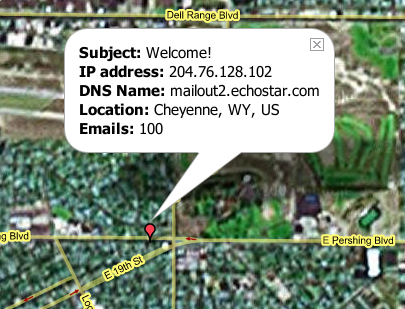

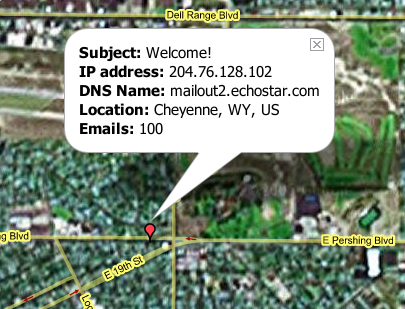

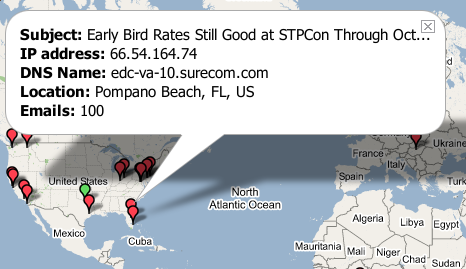

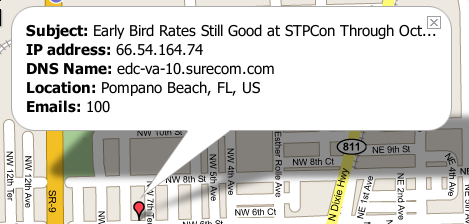

ตัวอย่างภาพการตรวจจับ IP ที่ส่ง Spam ในภูมิภาคหนึ่ง

เมื่อขยายส่วนลงไปสู่ย่านการให้บริการ ก็จะทราบว่าเครื่องที่ส่ง Spam mail มาจากถนนสายไหน เป็นต้น

ภาพได้จาก Mailinator ที่อาศัยเทคโนโลยี google map กับการหาเส้นทาง IP ผู้ส่ง Spam mail

1.2 ทำการเก็บ log file ในแต่ละ IP ที่เกิดจากการ Authentication กับตัว Radius server มึการเก็บ log จาก Radius server จะทำให้ทราบถึง เบอร์โทรศัพท์ที่กำลังใช้ อินเตอร์เน็ท และใช้ในช่วงเวลาใด เท่านั้น

1.3 log จากระบบตรวจจับผู้บุกรุก ISP ที่ติดตั้งระบบตรวจจับผู้บุกรุก ตามโหนดต่างๆ ตามภูมิภาค และตามย่าน ที่เกิดจากการผ่านจาก gateway ไปยังที่หนึ่ง ซึ่งตรงนี้จะนำไปกล่าวในส่วนที่ 3 คือการสร้่างศูนย์เตือนภัยทางอินเตอร์เน็ทต่อไป

ข้อเสียที่พบได้ ในส่วนที่ 1 คือ

– ยังไม่สามารถป้องกันการปลอมแปลง IP หรือที่เรียกว่า Spoofing ได้ เนื่องจากผู้บุกรุกสามารถที่จะปลอม IP จากการใช้บริการ Anonymous proxy และการยึดเครื่องเพื่อไปอีกเครื่องและทำการโจมตีอีกเครื่องได้ หรือที่เรียกว่า proxy chain

– ทำการสืบค้นหาผู้กระทำผิดได้ยาก ต้องอาศัยความครบถ้วนของข้อมูลจาก ISP เพื่อทำการ Forensics ต่อไป

ขยายความในส่วน 2 การฝังซอฟแวร์พิเศษเพื่อช่วยในการระบุตัวตน เปลี่ยนเสมือนใช้ RFID ฝังไปยังทุกเครื่องที่ผ่านทางระบบเครือข่าย เป็นวิธีที่เคยทำมานานมากแล้ว แต่ไม่มีการเปิดเผยแก่สาธารณะมากเนื่องจากใช้กับวงการตำรวจ โดยเฉพาะ FBI เพื่อค้นหาผู้กระทำความผิดทางอินเตอร์เน็ท

แนวทางปฏิบัติ ทำได้ 2 แบบ

2.1 ทางออกอินเตอร์เน็ท ที่ฝังสคิป นั้นคือ เมื่อทำการติดต่ออินเตอร์เน็ท เข้าสู่ website หนึ่งจะมีการส่ง script ที่เป็นcookie ฝังไปกับเครื่อง เมื่อต่ออินเตอร์เน็ท จะโดนบังคับให้เปิด ที่ website แห่งหนึ่ง นี้จะเรียกว่า web gateway เและเชื่อมโยงฐานข้อมูลกับ ตัวระบบ Radius เพื่อบังคับให้กรอก user /password ก่อนถึงจะใช้ อินเตอร์เน็ทในการ connect ตาม protocol ต่างๆได้ หลังจาก cookie ที่เขียนไว้ใน web gateway จะส่งค่า ชื่อเครื่องคอมพิวเตอร์ , IP ที่ใช้ , ค่า MAC address เครื่อง และส่งไปที่ศูนย์ ISP นั้น เพื่อทำการเก็บประวัติการใช้งาน

2.2 สร้าง robot ที่เป็นชนิด spiderbot ที่คอยเก็บข้อมูล ช่วง IP แล้วส่งค่าไปที่ศูนย์ ISP เป็นระยะๆ ต่างกับวิธีแรก ตรงที่ไม่บังคับให้เข้า web gateway เสียก่อน แต่ผู้ใช้ ใช้งานได้ปกติ หากเล่นอินเตอร์เน็ทสักพัก จะมี spiderbot ดังกล่าวเข้ามาในเครื่องเมื่อเปิด website ที่ให้ความร่วมมือ อาจจะเป็น website หลักๆท่ีได้รับความนิยมหรือเป็นบริการอื่นๆ ที่ไม่ใช่วิ่งบน protocol html เป็นบริการ IRC (Internet Relay Chat) บน port 6666 – 7000 ที่พอจะเป็นแหล่งที่ผู้ใช้งานอินเตอร์เน็ทนิยมใช้งาน ในกรณีอาจจะหลุดในการติดตามได้ เนื่องจากผู้ใช้งานอาจไม่ได้เข้าไปใน ส่วนบริการดังกล่าว และต้องอาศัยความร่วมมือกับผู้ให้บริการ หลักที่เป็นที่นิยม ซึ่งเป็นการยากที่จะปฏิบัติได้ในส่วนนี้

3. การสร้างศูนย์เตือนภัยทางอินเตอร์เน็ท เป็นสิ่งจำเป็นและสามารถหาที่มาที่ไปของการกระทำต่างๆ ที่เกิดขึ้นบนโลกอินเตอร์เน็ทได้ดีและเหมาะสมที่สุด โดยใช้การตรวจจับที่เกิดแบบ Real-time หรือจาก log ก็ดี ทั้งนี้เป็นการกระทำที่บนพื้นฐานของระบบ IDS (Intrusion Detection System) หลายคนเข้าใจว่า IDS กำลังจะตายและจะเปลี่ยนเป็น IPS (Intrusion Prevention System) แทน ความเข้าใจดังกล่าวไม่ผิดและไม่ถูกเสียที่เดียว สิ่งที่เป็นอยู่ปัจจุบันก็ดีเรามองว่าเราต้องการระบบป้องกันระบบเครือข่าย จึงสรรค์หาเพียง IPS เป็นที่ตั้ง เนื่องจากเทคโนโลยีได้เปลี่ยนแปลงไป ทำให้ IDS และ IPS อยู่รวมกัน หากขึ้นอยู่กับการวางและการนำไปใช้งาน เช่นเมื่อไหร่ วางแบบ passive mode คือการวางโดย mirror traffic จากอุปกรณ์ที่เป็นสวิตซ์ ก็ดีหรือจากอุปกรณ์พิเศษก็ดี การวางเช่นนี้จะทำให้เป็นระบบ IDS ทันทีเนื่องจากไม่มีการปิดการเชื่อมติดต่อของข้อมูลได้ (ยกเว้นบางเทคนิคที่ใช้ ควบคู่กับ Firewall โดยส่งค่าสั่งตัว Firewall ให้เป็นตัวปิดการติดต่อแทน) แต่เมื่อวางแบบ Inline หรือการวางขวางทาง เพื่อให้ทุก packet ได้วิ่งผ่านตัวมันและสามารถกำหนดนโยบาย ให้อะไรผ่านและไม่ให้อะไรผ่านโดยจับตาม content เป็นหลัก การตรวจจับจะเริ่มตรวจจับจาก layer 2 – layer 7 บน OSI และการตรวจจับอาจอิงตาม signature สิ่งที่มีในฐานข้อมูล หรือจะเป็นการตรวจจับแบบเรียนรู้วิธีการหรือพฤติกรรมของข้อมูล ก็สุดจะเทคโนโลยีจะทำได้การวางระบบแบบนี้จะเรียกว่า IPS

ดังนั้น การสร้างศูนย์เตือนภัยทางอินเตอร์เน็ท ให้เหมาะสมและเกิดประโยชน์มากที่สุดจำเป็นต้องวาง IDS และ IPS ในแต่ละแบบ ตามจำนวนโหนดทาง ติดตั้งไป เพื่อจะมองเห็นการกระทำ ที่ผิดปกติที่เกิดขึ้นในระบบเครือข่ายได้มากที่สุด ดังนั้นเมื่ออ่านตั้งแต่ต้นแล้ว ผู้เขียนจะเน้นการนำ log มาวิเคราะห์ และส่วนที่เติมเต็มสำหรับการวิเคราะห์ที่มาที่ไปของ การกระทำผิดบนอินเตอร์เน็ทได้อย่างเห็นผลที่สุด ยิ่งมี IDS ติดตามโซนต่างๆบนระบบเครือข่ายมากเท่าไหร่ยิ่งทำให้รู้ความคลื่นไหวของผู้บุ กรุกบนระบบเครือข่ายได้มากเท่านั้น จึงเป็นสิ่งสำคัญที่สุดสำหรับการสร้างศูนย์เตือนภัยทางอินเตอร์เน็ท

ตัวอย่าง web dshield ที่เตือนภัยการบุกรุกโดยจับข้อมูลตาม protocol และระบุ top attacker ได้ว่ามาจาก IP อะไร

log การเก็บรวบรวม log ที่เกิดขึ้น log เป็นผลการกระทำที่เกิดจากการเก็บค่าบนระบบเครือข่ายเช่น log จาก router gateway , log จาก firewall , log จาก IDS พวกนี้เป็น log ที่เกิดขึ้นบนระบบเครือข่าย ยังไม่เพียงพอที่จะสามารถระบุภัยคุกคามได้ทั้งหมดทุกด้าน ต้องมีการเก็บ log ในส่วนของ localhost ในแต่ละอุปกรณ์ตลอดจนเครื่อง PC ไม่ว่าเป็น log ของ web server , log ของ data base server รวมถึง log ที่เกิดขึ้นบนเครื่อง PC ต่างๆ ที่ใช้งานอยู่

log พวกนี้เป็นการกระทำที่เกิดขึ้นแล้ว มักเรียกว่าเป็น re-active ซึ่งอาจจะสายเกินไปหากเกิดปัญหา ดังนั้นจึงมีแนวความคิดที่ทำพวก HIDS (Host Base Intrusion Detection System) ขึ้นเพื่อทำ pro-active คือรู้ทันเหตุการณ์เมื่อเกิดปัญหา HIDS ที่กล่าวถึงในปัจจุบันมักจะรวมการตรวจค่า integrity เพื่อตรวจค่าสำคัญบนตัวเครื่องเหล่านั้นหากมีการเปลี่ยนแปลงจะมีการฟ้องหรือเตือนผู้ดูแลระบบได้ link โปรแกรมที่เกี่ยวกับ HIDS และ Host Base Integrity

ฉะนั้นการสัมพันธ์กันอย่างเป็นระบบ ในการสร้างศูนย์เตือนภัยทางอินเตอร์เน็ท อุปกรณ์หลักคือต้องมี ระบบตรวจจับผู้บุกรุกบนเครือข่ายที่เรียกว่า NIDS/NIPS รวมถึงการเก็บ log ที่เกิดขึ้นบนระบบเครือข่ายและในตัวเครื่องคอมพิวเตอร์เอง ตลอดจนมีการตรวจสอบการเปลี่ยนแปลงค่าสำคัญที่เกิดขึ้นบนตัวเครื่องที่เรียกว่า Host Base Integrity ทั้งหมด เมื่อมีการนำไปใช้งานได้ถูก จะทำให้เกิดความสะดวกในการระบุที่มาที่ไปของการโจมตีที่เกิดขึ้นบนโลกอินเตอร์เน็ทได้อย่างดี

4. จริยธรรมในการใช้สื่ออินเตอร์เน็ท คำอธิบายข้อนี้คงเป็นเพียง สิ่งสุดท้ายที่กล่าวตักเตือน แต่เป็นส่ิงแรกที่พึ่งกระทำ เพราะทุกอย่างที่กล่าวมานั้นมีทางหลบเลี่ยงได้ หากผู้ใช้ เป็นผู้มีจิตสำนึกที่ดี เป็นคนดี และมีจริยธรรม ก็คงไม่เกิดเห็นการณ์ที่เสียหาย และถึงมือตำรวจในการหาผู้กระทำความผิดได้ ดังนั้นการสร้างจิตสำนึกที่ดีในการใช้สื่อ ไม่ว่าเป็นสื่อใดๆ ควรปลูกฝังตั้งแต่เด็ก สร้างธรรมะในจิตใจ และให้ตะหนักถึงผลการกระทำที่เกิดขึ้นในอนาคตหากประพฤติผิด นั้นคือกฏแห่งกรรม ที่ตามเป็นเงาของเราตลอดเวลา จนกว่าความจริงจะถูกเปิดเผย

นนทวรรธนะ สาระมาน

Nontawattana Saraman

19 กันยายน 2548