ตามที่รัฐบาลตั้งเป้าหมายผลักดันนโยบาย Thailand 4.0 เพื่อให้ประเทศก้าวพ้นกับดักประเทศรายได้ปานกลาง โดยนโยบายหนึ่งที่เป็นส่วนสำคัญในการขับเคลื่อนประเทศ คือโครงการอินเตอร์เน็ตหมู่บ้าน ที่มีทั้ง ทีโอทีและกสทช. เป็นผู้รับผิดชอบ เป้าหมายคือให้ชุมชนโดยเฉพาะตามหมู่บ้านที่ห่างไกลกว่า 4หมื่นหมู่บ้านสามารถเข้าถึงอินเตอร์เน็ตความเร็วสูงได้

จากข้อมูล internet world stats เดือนมีนาคม 2560 การใช้งานอินเทอร์เน็ตทั่วโลกมีการใช้งานดังนี้

จากข้อมูลพบว่าทวีปเอเชียมีจำนวนผู้ใช้งานเข้าถึงอินเทอร์เน็ตจำนวนมากที่สุดในโลก

ประเทศจีนมีผู้ใช้งานอินเทอร์เน็ตมากที่สุดในโลก คือ 721,434,547 คน แต่เมื่อเทียบกับจำนวนประชากร การเข้าถึงอินเทอร์เน็ตเพียง 52.2% เท่านั้นเอง

ส่วนประเทศที่มีอัตตราส่วนประชากรต่อการใช้งานอินเทอร์เน็ต 100% คือ ประเทศไอซ์แลนด์ คือ มีประชากรในประเทศทั้งหมด 331,778 คน เข้าถึงอินเทอร์เน็ตได้ครบ

ส่วนประเทศไทยเรา เมื่อปี 2559 มีจำนวนประชากรทั้งหมด 68,146,609 คน มีการเข้าถึงอินเทอร์เน็ตจำนวน 29,078,158 คน คิดเป็นอัตตราส่วน 42.7% ประเทศไทยเราติดอันดับ 24 ของโลกที่มีการใช้งานอินเทอร์เน็ต

และเมื่อเกิดโครงการนี้ อันดับการเข้าถึงข้อมูลในประเทศไทยจะยกระดับขึ้น

เมื่อมีนโยบายการจัดทำอินเทอร์เน็ตหมู่บ้าน ที่สร้างโอกาสเข้าถึงอินเตอร์เน็ต เป็นนโยบายที่ดี ที่ส่งเสริมการเข้าถึงข้อมูลของคนในประเทศ ซึ่งคุณประโยชน์หลายอย่างย่อมมีโอกาสมีความเสี่ยงภัยตามมา หากแต่ภาครัฐต้องไม่ลืมว่าสิ่งมีคุณอนันต์ ย่อมอาจมีโทษมหันต์ด้วยเช่นกัน กรณีที่รัฐสามารถทำให้ประชาชนที่อยู่ห่างไกลเข้าถึงอินเตอร์เน็ตได้ ย่อมมีโอกาสเช่นกันที่ประชาชนผู้ใช้งานเหล่านั้นจะโดนภัยคุกคามที่มาจากอินเตอร์เน็ตเล่นงานเข้าก็เป็นได้ หรือหากมีผู้ไม่หวังดีแฮ็กเข้าไปในระบบอินเตอร์เน็ตของหมู่บ้านเหล่านี้นแล้วแพร่เชื้อไปยังผู้ใช้งานคนอื่นๆ อะไรจะเกิดขึ้น

“เมื่อมีการเข้าถึงข้อมูลสิ่งติดตามมาเสมือนเงา นั้นก็คือ ภัยคุกคามที่เกิดขึ้นจากการใช้งานอินเทอร์เน็ต”

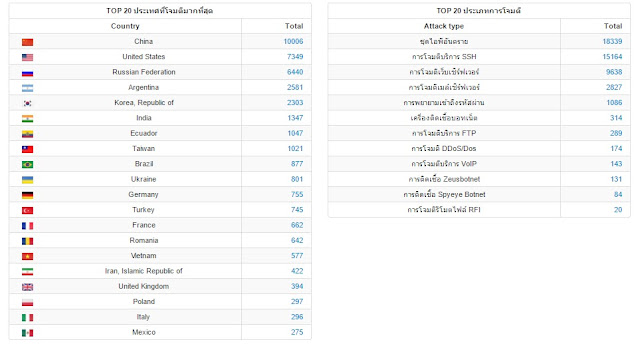

ข้อมูลจาก hackmageddon เว็บไซต์จัดสถิติข้อมูลทางด้านระบบรักษาความมั่นคงปลอดภัยทางข้อมูลได้ทำผลสำรวจพบว่า

จากข้อมูลสถิติเมื่อเทียบกันระหว่างปี 2558 และ 2559 พบว่าอันดับแรกที่พบความเสี่ยงคือภัยจาก

ภัยจากอาขญากรรมทางไซเบอร์ (Cyber Crime) นั้นคือการแฮกระบบ , การนำข้อมูลไปใช้งานเชิงอาชญากรรม การหลอกลวง และการติดเชื้อไวรัส และการแพร่เชื้อเพื่อทำให้ระบบสื่อสารหยุดการให้บริการ ซึ่งภัยคุกคามที่เกิดขึ้นล้วนแล้วเกิดบนโลกอินเทอร์เน็ต

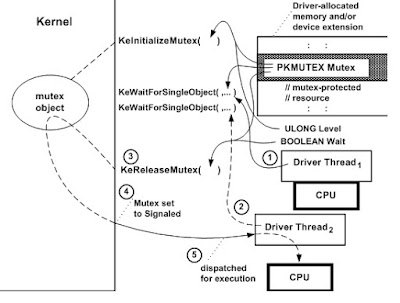

ข้อมูลการโจมตีทางไซเบอร์ จากระบบ Honeypot LAB ของทีมงาน SRAN ( http://www.sran.org/attack ) เมื่อเดือนเมษายน 2560 ทำการสรุปข้อมูลดังนี้

พบว่าประเทศที่มีการโจมตีระบบมากที่สุดคือประเทศจีน โจมตีต่อวันถึง 10,006 ครั้งต่อวัน และ ภัยคุกคามที่พบคือ ชุดไอพีอันตรายในการโจมตี ความหมายคือ IP ที่เป็นสาธารณะ ที่ถูกนำไปใช้ในทางที่ไม่เหมาะสม เช่น เป็นบอทเน็ตไปโจมตีประเทศอื่นๆ เช่น การส่งข้อมูลขยะ หรือ เรียกว่า Spam ไปทั่วโลกเป็นต้น เกิดขึ้นวันล่ะ 18,339 ครั้งต่อวัน

จะเห็นได้ว่าในอันดับ 1-20 ที่นำมานี้ไม่มีประเทศไทยติดอันดับนักโจมตีระบบ แต่หากมีการขยายการเข้าถึงข้อมูลสถิติการโจมตีในประเทศไทยอาจจะเลื่อนอันดับขึ้นก็ได้

10 อันดับภัยคุกคามที่พบในประเทศไทย (ข้อมูลจาก Honeypot LAB ของทีมงาน SRAN) เมื่อเดือนกุมภาพันธ์ 2560

ระดับความถี่ที่เกิดขึ้นภัยคุกคามเกิดขึ้นต่อวัน พบว่า การโจมตีเว็บไซต์จากไอพีสาธารณะ (Public IP Address) พบถึง 17,351 ครั้งต่อวัน (ซึ่งอาจจะแฮกสำเร็จและไม่สำเร็จ แต่ในระบบ Intrusion Detection System พบว่ามีลักษณะการโจมตีเว็บไซต์ไม่ว่าเป็นการทำ SQL Injection , Cross site scripting หรือ XSS เป็นต้น)

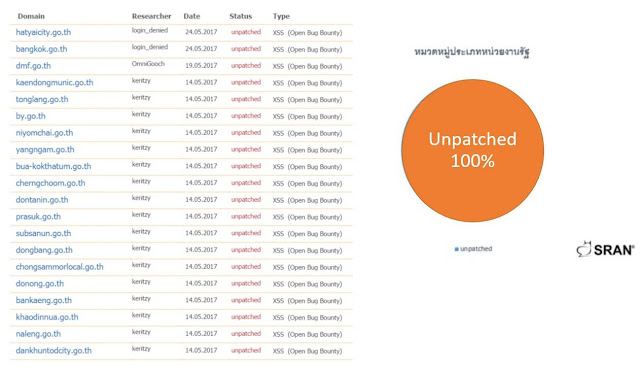

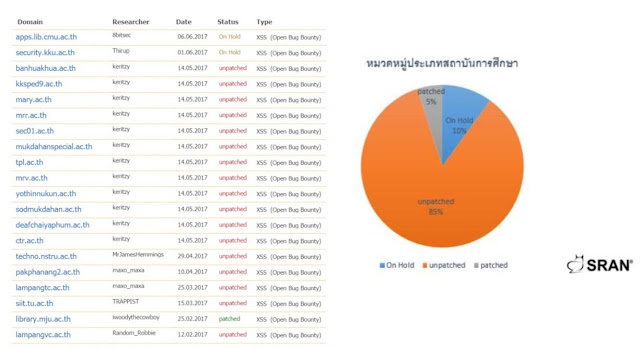

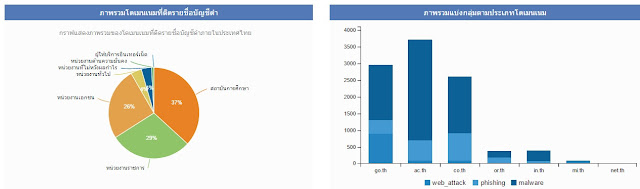

จากภาพข้อมูลจาก Honeypot LAB จากทีมงาน SRAN เดือนกุมภาพันธ์ 2560 พบว่า โดเมนที่พบภัยคุกคามทางไซเบอร์มากที่สุดมาจากหน่วยงานด้านการศึกษา รองลงมาคือหน่วยงานภาครัฐ

แบ่งได้ดังนี้

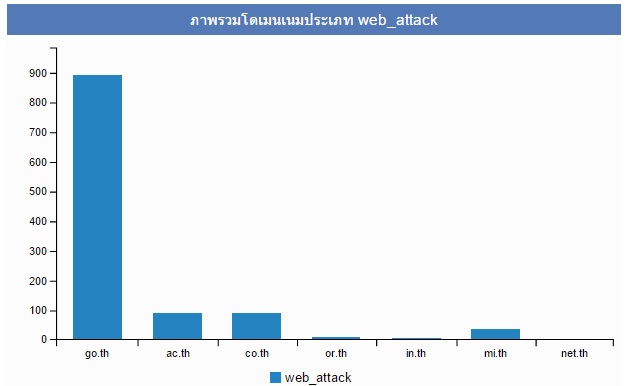

– ประเภทการโจมตีเว็บไซต์ ที่เป็นโดเมนในประเทศไทย

พบว่าหน่วยงานรัฐในประเทศไทย ถูกโจมตีขึ้นเป็นอันดับ 1 ถึงเดือนละ 893 ครั้ง สูงกว่าโดเมนสถาบันการศึกษา 89 ครั้งต่อเดือน และ ภาคเอกชน 88 ครั้งต่อเดือน ซึ่งเป็นการแฮกและโจมตีระบบที่สำเร็จ และถูกเผยแพร่ทางสาธารณะ เช่นเว็บไซต์ Zone-h ที่เป็นสถิติภาพรวมของนักโจมตีระบบเป็นต้น

– ประเภทภัยคุกคามที่เกิดจากการติดเชื้อ

การติดเชื้อมัลแวร์ จากสถิติพบว่าสถาบันการศึกษาในประเทศไทยมีอัตตราการติดเชื้อมากที่สุด จำนวนการติดเชื้อถึง 3,024 ครั้งต่อเดือน รองมาคือหน่วยงานภาครัฐ 1,652 ครั้งต่อเดือน

จะเห็นว่าภาครัฐ เป็นเป้าหมายการโจมตี หากรัฐไม่ปลอดภัยการให้บริการประชาชนผ่านสื่อออนไลน์ก็ควรพิจารณาถึงความเสี่ยงและผลกระทบตามมา

อันนี้เป็นข้อมูลเบื้องต้นให้เห็นว่าภัยคุกคามทางไซเบอร์คือเงาสะท้อนกับการใช้งานอินเทอร์เน็ตที่เกิดขึ้น มันเป็นภัยซ่อนเร้นที่หากไม่ตระหนักจะสร้างความสูญเสียให้แบบประเมินมูลค่ามิได้ และข้อมูลและสถิติเกิดจาก LAB ของทีมงาน SRAN เป็นเพียงแค่ส่วนหนึ่งเท่านั้น จากการโจมตีที่เกิดขึ้นจริงบนโลกออนไลน์

ซึ่งภัยคุกคามที่ไม่สามารถควบคุมได้ เช่น อาจเกิดประเด็นมีผู้ไม่หวังดีเข้าใช้งานในบริการอินเตอร์เน็ตความเร็วสูงที่รัฐให้บริการฟรีนี้แล้วเอาไปกระทำความผิดตาม พรบ.ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ. 2560 ผู้ให้บริการจะรู้และหาตัวผู้กระทำความผิดได้หรือไม่อย่างไร ?

เราลองจิตนาการดูว่าเมื่อลิงค์ที่เข้าถึงข้อมูลผ่านเครือข่ายคอมพิวเตอร์อินเทอร์เน็ตหมู่บ้านทั้งเกือบ 4 หมื่นกว่าหมูบ้าน เป็นช่องทางในการโจมตีทางไซเบอร์ การติดเชื้อบอทเน็ต (Botnet) เพื่อโจมตีระบบทั้งในประเทศไทย และ อาจจะถูกนำไปโจมตีในระดับประเทศ ที่เป็นลักษณะ “Cyber warfare” นั้นคงไม่สนุกเลยสำหรับหน่วยงานด้านความมั่นคงในประเทศไทย ที่ต้องตามมาแก้ไขและซ่อมแซมในภายหลัง จะดีกว่าไหมหากเราควรออกแบบระบบให้ปลอดภัยตั้งแต่แรก

หว้งว่าผู้รับผิดชอบจะให้ความสำคัญและเตรียมความพร้อมป้องกันไว้ก่อน ล้อมคอกไว้ก็วัวจะหาย

พื้นที่สาธารณะที่ใครๆ ก็เข้าถึงข้อมูล

เพราะใครๆ ก็รู้ว่า Free wifi เดิมๆ ที่ให้ประชาชนใช้โดนระบุให้กรอกข้อมูลเลขบัตรประชาชนเอาเข้าจริงก็สามารถเอาเลขบัตรประชาชนปลอมลงทะเบียนได้ แบบนี้มันก็ไม่มีประโยชน์อะไรเลย

ประเด็นเรื่องการระบุตัวตนผู้ใช้งานในพื้นที่นั้นๆ มันควรมีการหารือกันอย่างดี เพื่อลดปัญหาที่เกิดขึ้นในอนาคตหากมีการกระทำผิดเกิดขึ้นไม่สามารถหาผู้กระทบผิดได้ ในโลกความเป็นจริงมีโอกาสเกิดขึ้นได้เสมอ

และอีกอย่างข้อมูลจราจรคอมพิวเตอร์ที่กฎหมายกำหนดให้ผู้ให้บริการต้องจัดเก็บ ก็ตีความไปเองแล้วแต่ว่าหน่วยงานตัวเองอยากจะได้แบบไหน ทั้งๆ ที่หน่วยงานที่เกี่ยวข้องก็ออกเป็นมาตรฐานไว้แล้ว เช่น มาตรฐาน มศอ. เป็นต้น แบบนี้จะมีหน่วยงานเหล่านี้ไว้ทำไม?

สิ่งที่ควรพิจารณาร่วมในการออกแบบระบบ นั้นคือ

1. ระบบรักษาความมั่นคงปลอดภัยข้อมูล อย่างน้อยสุดควรมีระบบป้องกันเนื้อหาไม่เหมาะสม (Firewall and Content Filtering) อย่างน้อยควรป้องกันภัยคุกคามจากไวรัสคอมพิวเตอร์ มัลแวร์ และการกลั่นกรองเนื้อหาที่ไม่เหมาะสม โดยเฉพาะที่เป็นเนื้อหาที่เป็นภาษาไทย อย่างน้อยเพื่อกันการเข้าถึงข้อมูลอันไม่เหมาะสมและกระทบต่อสถาบันหลักของประเทศ เพราะโครงการนี้ถือว่าเป็นการให้บริการอินเทอร์เน็ตบนพื้นที่สาธารณะจึงมีโอกาสที่ผู้ไม่หวังดีจะนำมาใช้เป็นช่องทางในการโจมตีในทุกรูปแบบต่างๆ หากไม่มีการออกแบบและควบคุมเพื่อความปลอดภัยตั้งแต่แรกก็อาจเกิดปัญหาที่คลาดไม่ถึงตามมาได้

2. การเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ตามกฎหมายและการวิเคราะห์ข้อมูลขนาดใหญ่ (Log Management and Big data Analysis) เพื่อเวลาเกิดเหตุแล้วยังสามารถที่สืบค้นหาผู้กระทำความผิดและหยุดระงับยับยั้งเมื่อพบเหตุการณ์ที่ไม่พึ่งประสงค์จากการโจมตีทางไซเบอร์ได้ทันเหตุการณ์

ส่วนนี้สำคัญมากเพราะต้องทำตามกฎหมาย พระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ มาตรา 26 หากไม่มีการเก็บ Log files เราจะไม่สามารถทราบได้เลยว่าเกิดอะไรขึ้นบ้าง

3. โครงการในระดับใหญ่ ควรสงวนพื้นที่ให้คนไทย หากเรามองว่าข้อมูลคือความมั่นคงของประเทศอย่างหนึ่ง เราควรสงวนการเก็บบันทึกข้อมูลและการวิเคราะห์ข้อมูลที่เกิดขึ้นให้คนไทยทำ การเก็บบันทึกข้อมูลนั้นควรอยู่ในประเทศไทย ไม่ควรอยู่ในต่างประเทศ เพราะเป็นที่ทราบกันดีว่าโลกสมัยใหม่สู้กันด้วยข้อมูล แล้วข้อมูลเหล่านี้มาจากไหน ก็มาจาก Log files ของระบบนั้นเอง

อย่างน้อยข้อมูลจาก Log ที่เกิดขึ้นสามารถนำไปต่อยอดในการพัฒนาเป็นส่วนวิเคราะห์ข้อมูลขนาดใหญ่ (Big Data) เพื่อที่ทำให้ทราบถึงความต้องการที่แท้จริงของประชาชนในชุมชนนั้นๆ เพื่อการตอบสนองบริการจากภาครัฐได้อย่างเหมาะสมและเท่าเทียมกันได้มากขึ้น

หากต้องการกระตุ้นเศรษฐกิจอย่างแท้จริง ควรขับเคลื่อนการติดตั้งอุปกรณ์จากพื้นที่ชุมชนนั้นๆที่เกิดขึ้นเพื่อการกระจายรายได้สู่ชนบท

ทั้งหมดนี้ก็เพื่อสอดคล้องกับ Thailand 4.0 การขับเคลื่อนประเทศด้วยดิจิทัลได้อย่างแท้จริง ประชาชนต้องได้ประโยชน์ และ มีความปลอดภัย ควบคู่กันไปด้วย

SRAN

2 พฤษภาคม 2560