แนวโน้มและทิศทางภัยคุกคามทางไซเบอร์ ปี พ.ศ. 2558 มีดังนี้

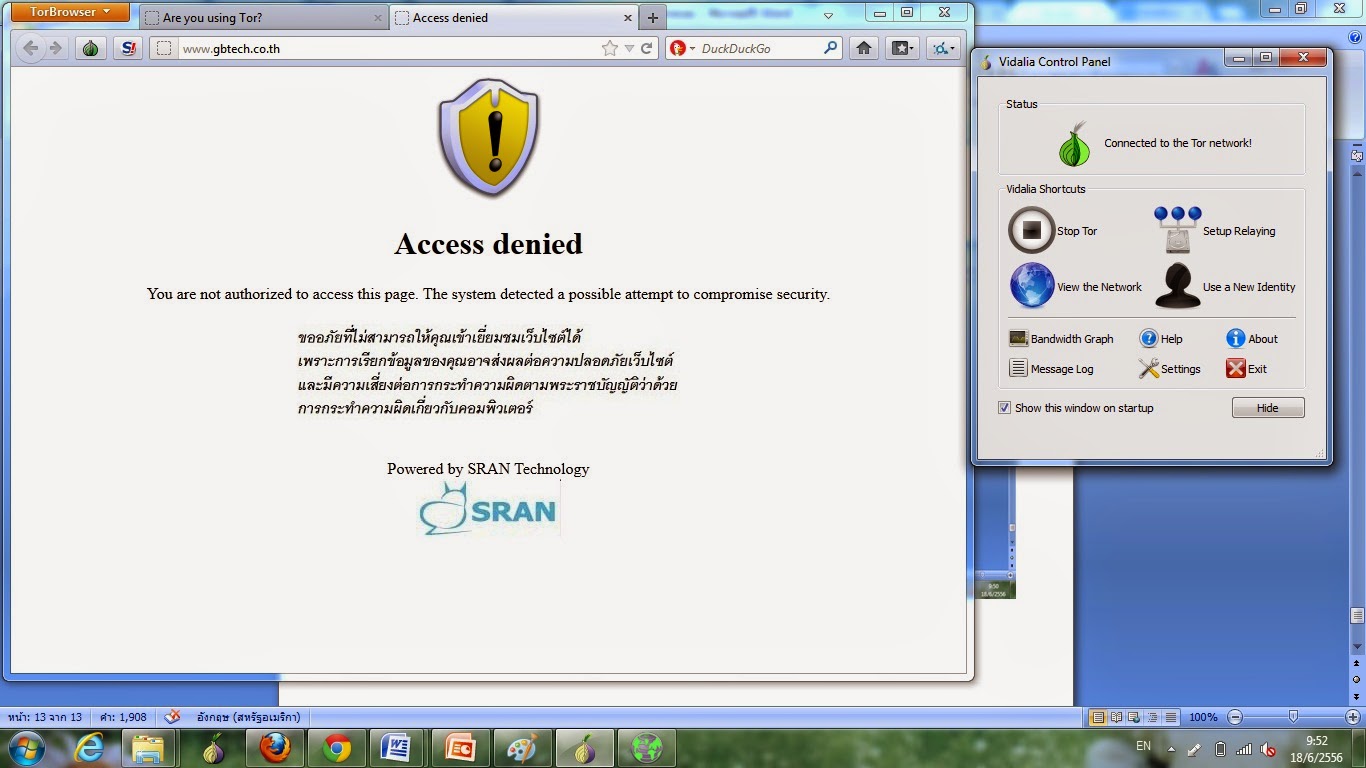

1. อาชญากรทางอินเทอร์เน็ตจะเข้ามาใช้ darknet และฟอรัมที่เข้าถึงได้เฉพาะตัว เพื่อแบ่งปัน และขายโปรแกรมมุ่งร้าย

ปี 2557 ได้มีการบุกทำลายเครือข่ายมัลแวร์เกิดขึ้นหลายครั้ง รวมถึงกรณีของเครือข่าย GameOver และการโจมตี Citadel ต่อธนาคารหลายแห่งในญี่ปุ่น และการจับกุมกลุ่มผู้ควบคุม SpyEye ซึ่งเป็น command-and-control server พัฒนาการเหล่านี้จะทำให้การปกปิดตัวตน เป็นสิ่งจำเป็นในการก่ออาชญากรรมทางอินเทอร์เน็ต เนื่องจากผู้วิจัยด้านความปลอดภัยและผู้บังคับใช้กฏหมาย สามารถเข้าถึงแหล่งข้อมูลใต้ดินได้อย่างรวดเร็ว โดยเฉพาะกรณีของภาพคนดังที่เก็บอยู่ใน iCloud ที่ถูกบุกรุก และเผยแพร่ในเว็บ Reddit และ 4chan และไปอยู่ใน Deep Web ในท้ายที่สุด

การใช้ Deep Web และบริการ darknet หรือการใช้เครือข่ายที่ปกปิดตัวตนและไม่สามารถตามรอยได้อย่างเช่น Tor I2P และ Freenet เพื่อแลกเปลี่ยน ขายเครื่องมือ และบริการ ไม่เป็นสิ่งใหม่อีกต่อไป เราได้เห็นอาชญากรใช้ top level domain (TLD) เพื่อเป็นโดเมนทางเลือกเพื่อในการปกปิดตลาดใต้ดินเช่น Silk Road ซึ่งถูกปิดตัวลงโดยหน่วยสืบสวนกลางของสหรัฐ ฯ หรือเอฟบีไอ หลังจากการดำเนินงานได้สองปีครึ่ง

เรายังได้เห็นอาชญากรทางอินเทอร์เน็ต รับเอาเทคนิค targeted attack เพื่อนำมาใช้ในการหลบหลีกการตรวจจับที่ดีขึ้น อย่างที่เราได้ทำนายไว้ในปี 2556 ในแอฟริกา แสดงให้เห็นโดยการโจมตีช่องโหว่ที่เกี่ยวข้องกับ targeted attack ผ่านทางการแจกจ่ายมัลแวร์อย่างเช่น ZeuS อาชญากรยังได้ใช้ remote access tool (RAT) อย่างเช่น Blackshades ในการโจมตีเพิ่มขึ้น

ราคาของข้อมูลที่ได้จากการจารกรรมในตลาดใต้ดินลดลง เนื่องจากปริมาณสินค้ามีมากขึ้น ราคาเฉลี่ยของข้อมูลหมายเลขบัตรเครดิตลดลง จาก 3 ดอลลาร์ในปี 2554 เป็น 1 ดอลลาร์ในปี 2556 ข้อมูลบัญชีที่ถูกบุกรุกในตลาดใต้ดินของรัสเซียก็ลดลงด้วย ข้อมูลบัญชีเฟซบุ๊คที่มีราคาอยู่ที่ 200 ดอลลาร์ในปี 2554 ก็ขายเพียง 100 ดอลลาร์ในปี 2556 เนื่องจากมีผู้เล่นเข้ามาในระบบนิเวศของอาชญากรอินเทอร์เน็ตใต้ดินเพิ่มมากขึ้น ทำให้ราคาข้อมูลข่าวสารนี้ลดราคาลง อีกไม่นาน การหาลูกค้าขึ้นได้มากน้อย อยู่กับว่าใครสามารถให้ความมั่นใจกับผู้ซื้อได้ว่าจะไม่ถูกจับคาหนังคาเขา ผู้ขายจะขยับเข้าไปใต้ดินมากกว่าเดิม

เนื่องจากคนร้ายจะมุ่งเป้าหมายไปเว็บมากกว่าขึ้น บริษัทด้านความปลอดภัยและผู้บังคับใช้กฏหมายจึงต้องเพิ่มการจับกุมให้ครอบคลุมถึง Deep Web และ darknet ซึ่งจำเป็นต้องอาศัยความพยายามและการลงทุนเพิ่มขึ้น จำเป็นต้องมีหุ้นส่วนจากภาครัฐและเอกชนที่มากกว่าเดิม ในการขัดขวางการดำเนินการของอาชญากรอินเทอร์เน็ต บริษัทด้านความปลอดภัยจึงควรจัดหาข่าวกรองด้านภัยคุกคามต่อภัย เพื่อช่วยให้ผู้บังคับใช้กฏหมายจับผู้กระทำผิด ผู้ออกกฏหมายทั่วโลก จำเป็นต้องเห็นพ้องในการบัญญัติกฏหมายอาชญากรรมทางอินเทอร์เน็ต เพื่อช่วยเหลือผู้บังคับใช้กฏหมาย ไม่ว่าเขตอำนาจศาลจะเป็นอย่างไร เพื่อนำผู้กระทำผิดมาสู่กระบวนการยุติธรรม

2. กิจกรรมทางอินเทอร์เน็ตที่เพิ่มขึ้น จะกลายเป็นเครื่องมือและความพยายามในการโจมตี ที่ดีขึ้น ใหญ่ขึ้น และประสบความสำเร็จมากขึ้น

การเติบโตอย่างต่อเนื่องของกิจกรรมอินเทอร์เน็ตทั่วโลกหมายความว่า ปัจเจกบุคคลและหน่วยงานต่าง ๆ จะยังคงพ่ายแพ้ต่อภัยคุกคามและการโจมตีออนไลน์ อย่างไรก็ตาม อาชญากรทางอินเทอร์เน็ตจะให้ความสนใจกับเป้าหมายที่ใหญ่กว่า แทนที่จะเป็นปัจเจกบุคคล เนื่องจากมีผลประโยชน์ที่สูงกว่า

เราได้เห็นอาชญากรทางอินเทอร์เน็ตใช้มัลแวร์ RAM scrapers เพื่อขโมยข้อมูลลูกค้าหลายล้านระเบียนจากร้านค้าปลีกขนาดใหญ่ทั่วโลก ก่อนจบปี 2556 Target ได้ถูกขโมยข้อมูลบัตรเครดิตของลูกค้า 70 ล้านราย จากการโจมตีโดยใช้มัลแวร์ที่โจมตีระบบ PoS ไม่ได้มีเพียงแต่ Target เท่านั้นที่ถูกโจมตี ยังมีองค์การอื่น ๆ เช่น P.F. Chang ที่ประสบชะตากรรมเดียวกัน และหลายเดือนก่อนจบปีค.ศ. 2014 Home Depot ก็ได้กลายเป็นเหยื่อที่ถูกขโมยข้อมูลที่ใหญ่ที่สุด แทนที่ Target ไป องค์การที่ถูกบุกรุกสูญเสียข้อมูลของลูกค้า ความเสียหายต่อชื่อเสียง และเสียค่าใช้จ่ายสูง

ถึงแม้การบุกรุกส่วนใหญ่จะมีผลมาจากการโจมตีภายนอก แต่มีบางแห่ง เช่น การบุกรุก Amtrak ที่เกิดจากภัยคุกคามภายใน รายงานต่าง ๆ เปิดเผยว่า มีพนักงาน Amtrak คนหนึ่งที่ได้ขายข้อมูลส่วนตัวของผู้โดยสาร (personally identifiable information (PII)) กว่าสองทศวรรษก่อนที่จะถูกจับได้

เราจะได้เห็นเหตุการณ์การขโมยข้อมูลครั้งใหญ่สองครั้งหรือมากกว่าในแต่ละเดือน ธนาคารและสถาบันทางการเงิน และหน่วยงานที่เก็บรักษาข้อมูลของลูกค้า จะเป็นเป้าหมายดึงดูดการโจมตีเสมอ ดังนั้น เราจะได้เห็นถึงการเปลี่ยนแปลงผู้บริหารระดับสูงทุกครั้งที่พวกเขาพ้ายแพ้ต่อการโจมตี

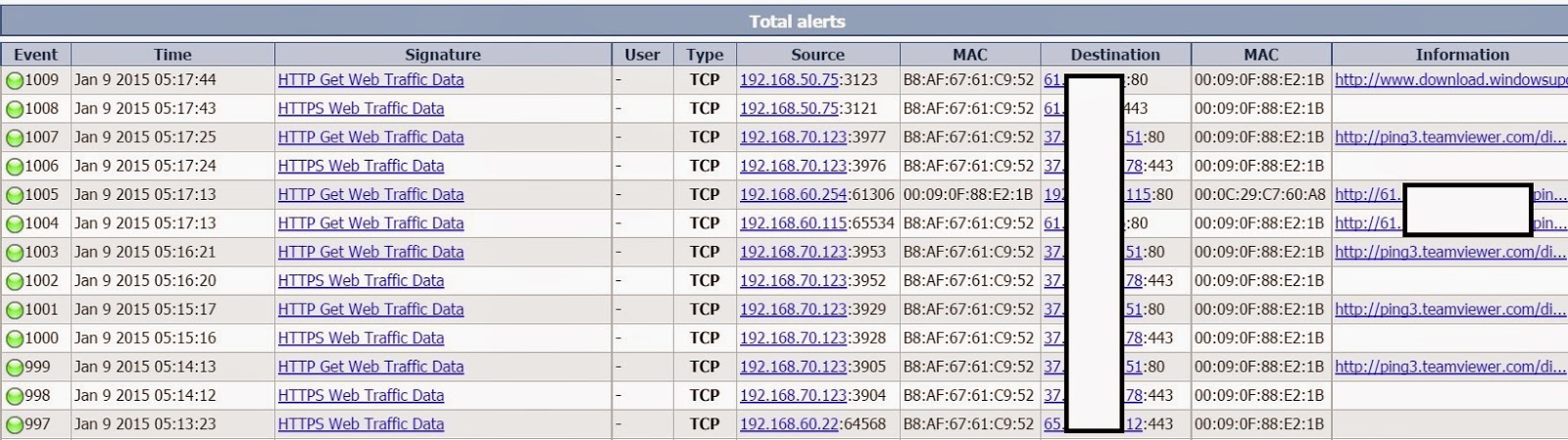

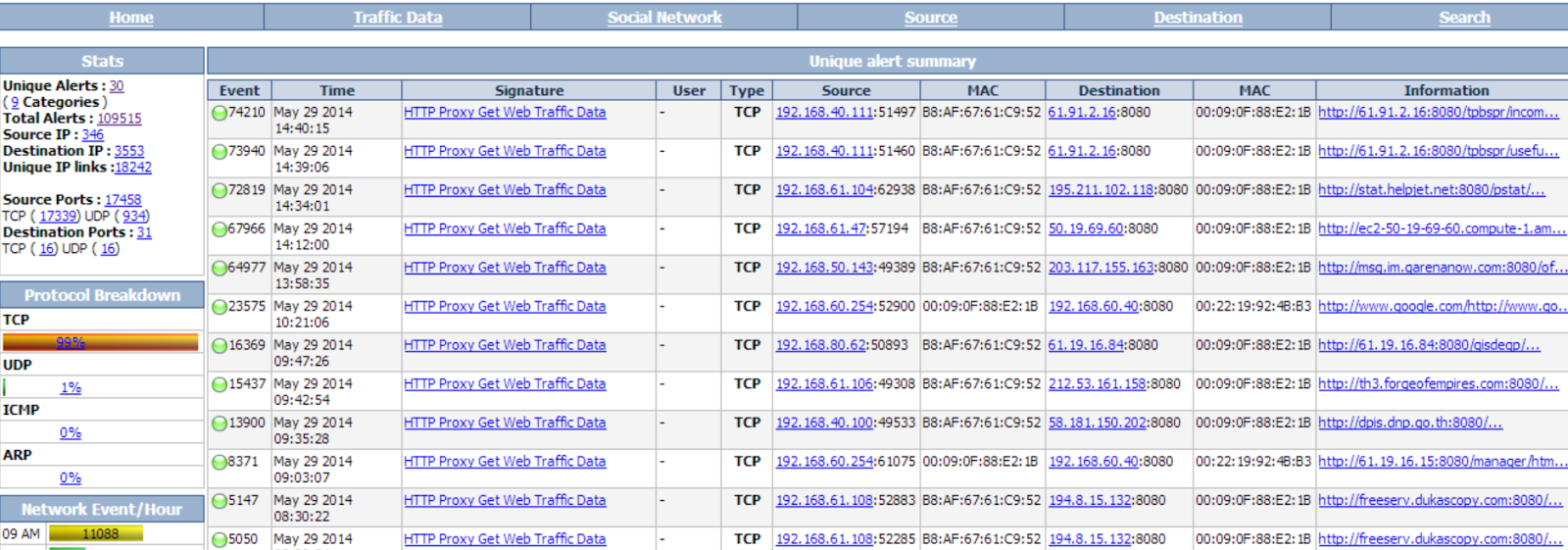

ดังนั้นองค์การและปัจเจกบุคคลจะตอบสนองอย่างไร เป็นการดีที่สุดที่จะคาดคะเนถึงการถูกโจมตี บุคคลทั่วไปควรเปลี่ยนรหัสผ่านอย่างสม่ำเสมอ ส่วนองค์การต่าง ๆ ควรเฝ้าดูเครือข่ายของตนอย่างต่อเนื่อง เพื่อป้องกันภัยคุกคามทุกชนิด และช่องโหว่ที่อาจถูกใช้เพื่อโจมตีได้

การเฝ้ารอโซลูชั่น อย่างเช่นระบบการจ่ายเงินที่ปลอดภัยมากขึ้น และการใช้การลงโทษทางกฏหมาย ถึงแม้จะอยู่ระหว่างการดำเนินการ แต่ก็ไม่เพียงพออีกต่อไป การตระหนักถึงภัยคุกคามที่มีจึงเป็นสิ่งที่ต้องทำ รวมถึงการมีแผนบรรเทาและเยียวยาความเสียหายจากการบุกรุกที่พร้อมใช้งาน เพราะไม่มีใครปลอดภัยจากการบุกรุก

3. exploit kit จะมุ่งเป้าไปที่แอนดรอยด์ เนื่องจากช่องโหว่ในโทรศัพท์มือถือ จะเป็นบทบาทหลักในการแพร่กระจายในโทรศัพท์มือถือ

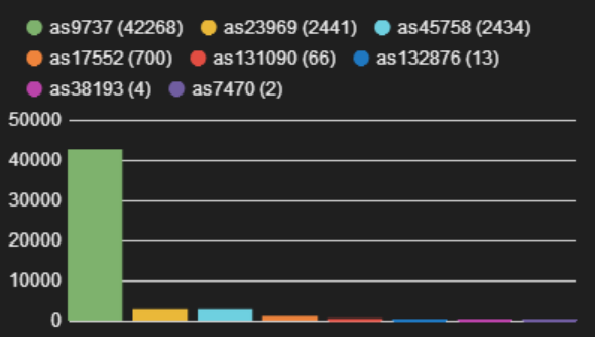

นอกจากการทำนายว่าภัยคุกคามของแอนดรอยด์ในปี 2558 จะเพิ่มขึ้นจากปัจจุบันเป็นสองเท่าแล้ว จำนวนของช่องโหว่ในโทรศัพท์มือถือ แพลตฟอร์มและแอป จะทำให้เกิดความเสี่ยงด้านความปลอดภัยมากขึ้น ข้อมูลที่เก็บอยู่ในโทรศัพท์มือถือจะตกอยู่ในมือของอาชญากรทางอินเทอร์เน็ต เพื่อใช้ในการโจมตีหรือเพื่อจำหน่ายในตลาดใต้ดิน

ช่องโหว่ที่เราได้พบไม่เพียงแต่อยู่ในอุปกรณ์เท่านั้น แต่ยังอยู่ในแพลตฟอร์มและแอป ภัยคุกคามแพลตฟอร์ม เช่นช่องโหว่เกี่ยวกับ master key ยอมให้อาชญากรอินเทอร์เน็ตสามารถแทนที่แอปที่ถูกต้อง ด้วยเวอร์ชั่นปลอมหรือมุ่งร้าย เมื่อถูกโจมตี แอปจ่ายเงินจากจากผู้ผลิตจีน จะยอมให้คนร้ายสามารถหลอกล่อขโมยข้อมูลจากผู้ใช้ได้

เราจะได้เห็นผู้โจมตีโทรศัพท์มือถือใช้เครื่องมือที่คล้ายกับ Blackhole Exploit Kit (BHEK) เพื่อใช้ประโยชน์จากปัญหาในแอนดรอยด์ เช่น ปัญหาที่เรียกว่า Android OS fragmentation ความสำเร็จของ BHEK และเครื่องมือที่คล้าย ๆ กันในการแพร่กระจายในคอมพิวเตอร์ที่ใช้ระบบปฏิบัติการต่าง ๆ กันจะช่วยให้อาชญากรทางอินเทอร์เน็ตสามารถโจมตีอุปกรณ์ที่ใช้แอนดรอยด์ เนื่องจากผู้ใช้ส่วนใหญ่ไม่สามารถอัพเดทระบบและซอฟท์แวร์ของพวกเขาได้อย่างสม่ำเสมอ คนร้ายอาจเปลี่ยนเส้นทางของอุปกรณ์ที่มีช่องโหว่ไปยังเว็บไซต์มุ่งร้าย เช่น การโจมตีที่ทำสำเร็จอาจทำให้พวกเขาสามารถเข้าถึงข้อมูลทั้งหมดที่เก็บอยู่ในอุปกรณ์ที่ได้รับผลกระทบ ที่แย่กว่าคือ เป็นที่รู้กันว่า exploit kit สามารถแพร่กระจายได้ในหลายแพลตฟอร์ม

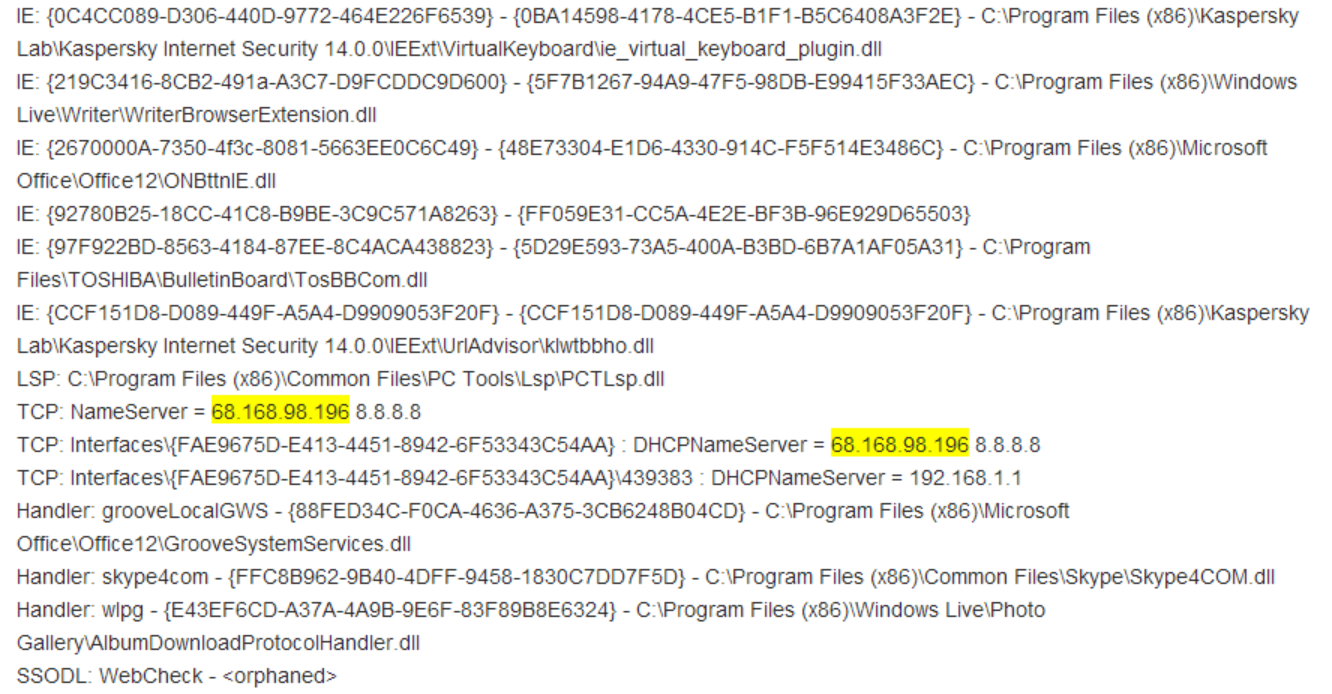

เราจะได้เห็นจำนวนที่เพิ่มขึ้นของมัลแวร์โจมตีบริการทางธนาคารสำหรับโทรศัพท์มือถือ ต้นปีที่ผ่านมา เราเห็นอาชญากรทางอินเทอร์เน็ตที่อยู่เบื้องหลังการโจมตีที่เรียกว่า Operational Emmental ซึ่งหลอกล่อให้ลูกค้าธนาคารในยุโรป ให้ติดตั้งแอปแอนดรอยด์มุ่งร้าย เพื่อให้สามารถเข้าถึงบัญชีของพวกเขาได้ เราจะได้เห็นการโจมตีแบบนี้อีก ท่ามกลางความนิยมในการใช้บริการทางธนาคารสำหรับโทรศัพท์มือถือที่เพิ่มขึ้น

ภัยคุกคามทางคอมพิวเตอร์แบบดั้งเดิม อย่างเช่น ransomware และยุทธวิธีอย่างเช่น การใช้บริการ darknet จะมีส่วนร่วมในส่วนของโทรศัพท์มือถือ เราได้เห็น ransomware สำหรับโทรศัพท์มือถือตัวแรกไปแล้วในรูปแบบของมัลแวร์ REVETON ในปีที่ผ่านมา พร้อมกับมัลแวร์ที่ใช้ Tor เพื่อหลบหลีกการตรวจจับที่ดีกว่าเดิม

การติดตั้งแอปและการเยี่ยมชมเว็บไซต์มุ่งร้าย จะไม่เป็นเพียงหนทางเดียวในการแพร่กระจายมัลแวร์ผ่านโทรศัพท์มือถือ การโจมตีช่องโหว่ผ่านทางแพลตฟอร์มต่าง ๆ จะเป็นภัยคุกคามกับโทรศัพท์มือถือมากขึ้น ผู้จำหน่ายผลิตภัณฑ์ด้านความปลอดภัยจึงควรขยายการป้องกันการโจมตีช่องโหว่ ที่สามารถป้องกันโทรศัพท์มือถือ ในท้ายที่สุดผู้ผลิตโทรศัพท์มือถือและผู้ให้บริการ ควรทำงานใกล้ชิดกันมากขึ้น เพื่อหาโซลูชั่นในการแก้ไขช่องโหว่ เพื่อป้องกันการแพร่กระจายมัลแวร์และการขโมยข้อมูล

4. targeted attack จะเป็นอาชญากรรมทางอินเทอร์เน็ตที่เกิดขึ้นแพร่หลาย

การโจมตีแบบ targeted attack ที่ประสบความสำเร็จ และเป็นข่าวดัง จะทำให้เกิดการตระหนักว่าการโจมตีทางอินเทอร์เน็ตเป็นวิธีในการหาข่าวกรองที่ได้ผล การโจมตีแบบ targeted attack จะไม่เชื่อมโยงกับสหรัฐฯ หรือรัสเซียเท่านั้น เราได้เห็นการโจมตีที่มีต้นกำเนิดมาจากประเทศอื่น ๆ เช่น เวียตนาม อินเดีย และสหราชอาณาจักร เราได้เห็นผู้ก่อภัยคุกคามที่มุ่งเป้าหมายการโจมตีไปที่ อินโดนีเซีย และมาเลเซียเช่นเดียวกัน

ภายในสองสามปี เราจะได้เห็นต้นตอ และเป้าหมายการโจมตีที่หลากหลายมากขึ้น โดยมีแรงจูงใจในการโจมตีที่หลากหลาย โดยเป้าหมายหลักยังคงเป็นข้อมูลรัฐบาลระดับลับสุดยอด ข้อมูลทางด้านการเงิน ทรัพย์สินทางปัญญา พิมพ์เขียวทางอุตสาหกรรม และสิ่งอื่น ๆ ที่คล้ายกัน

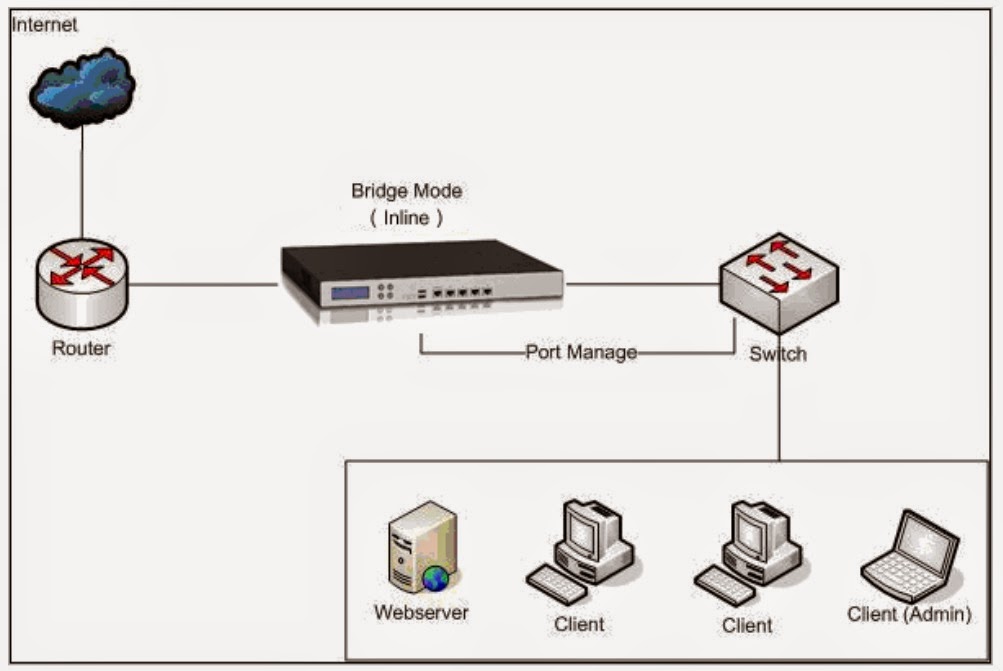

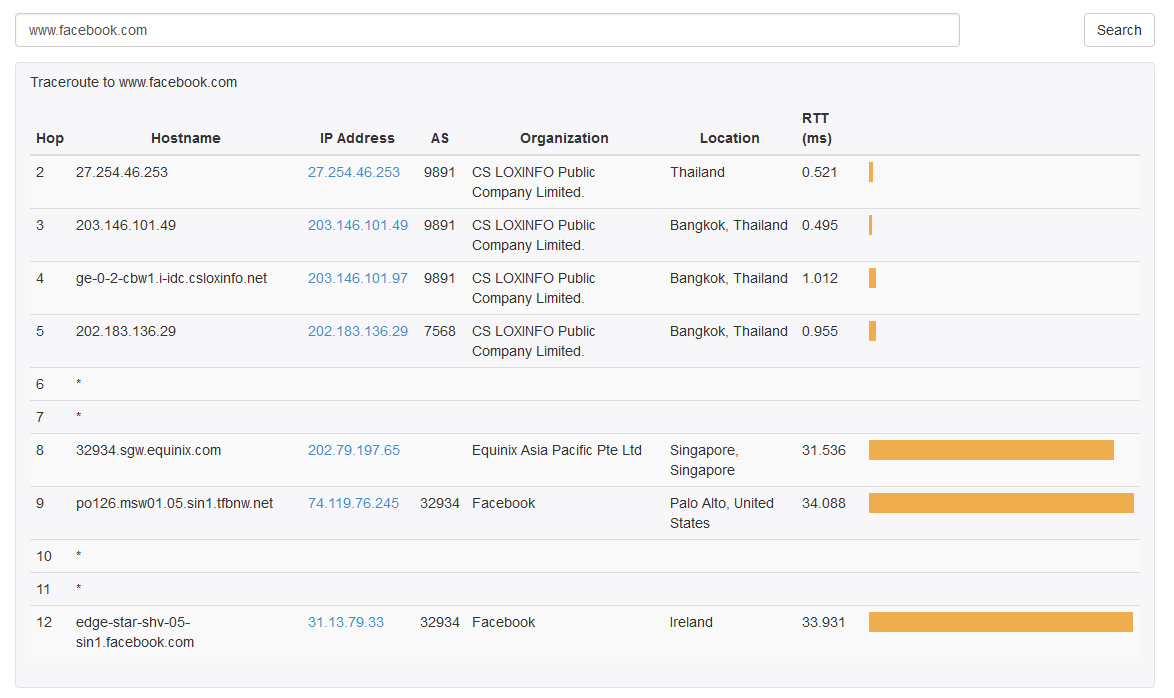

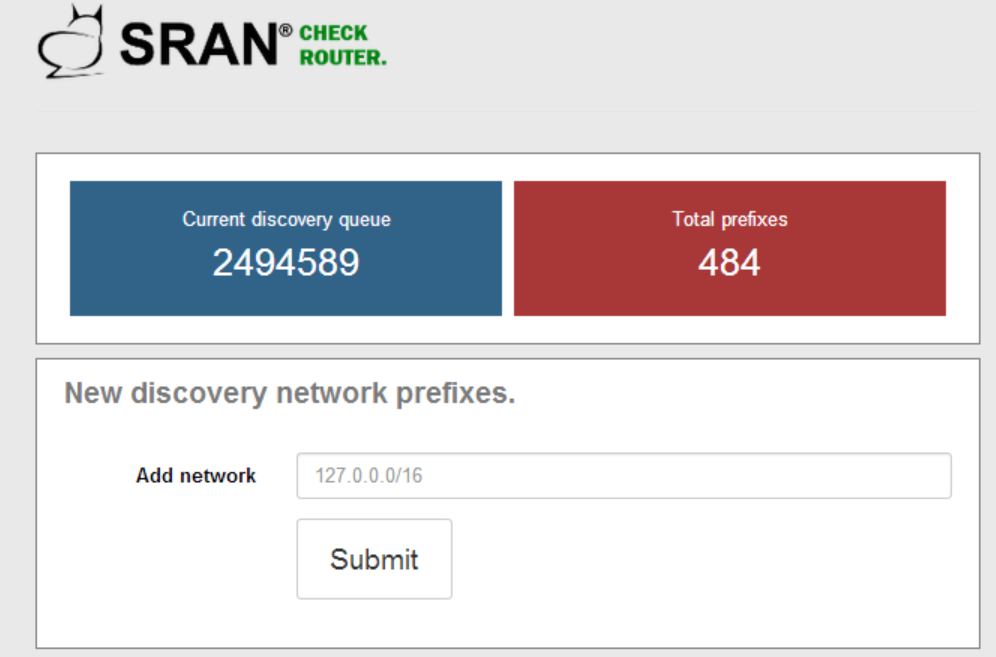

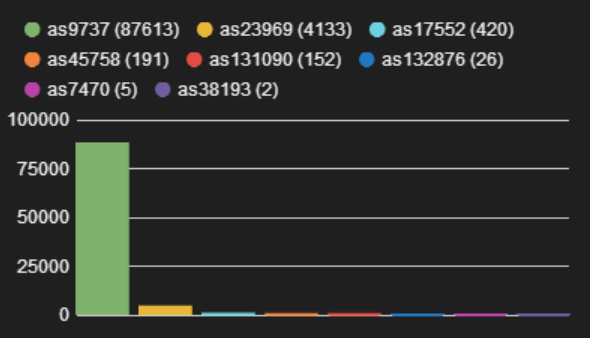

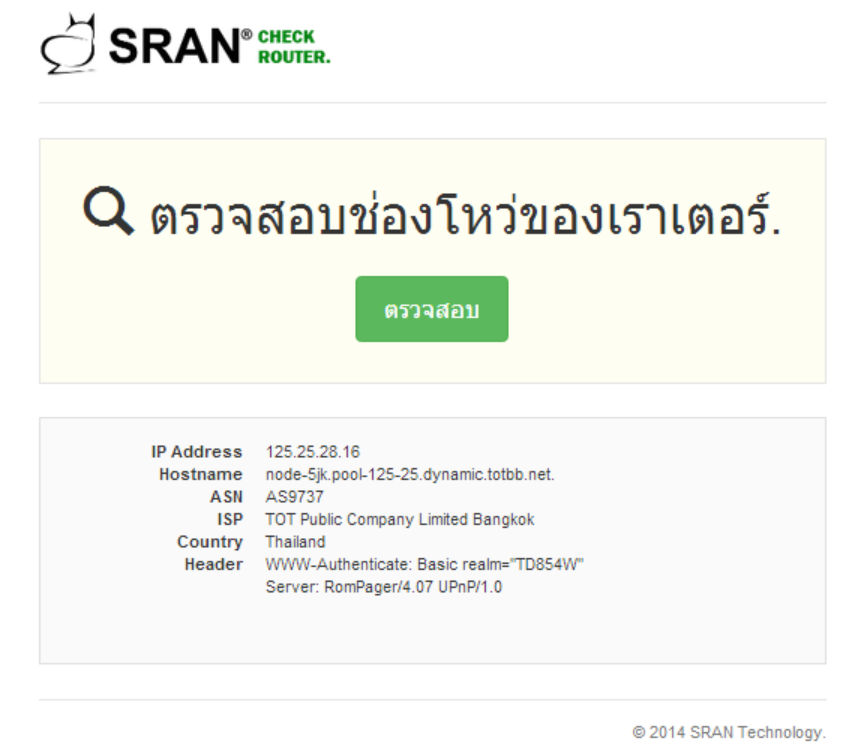

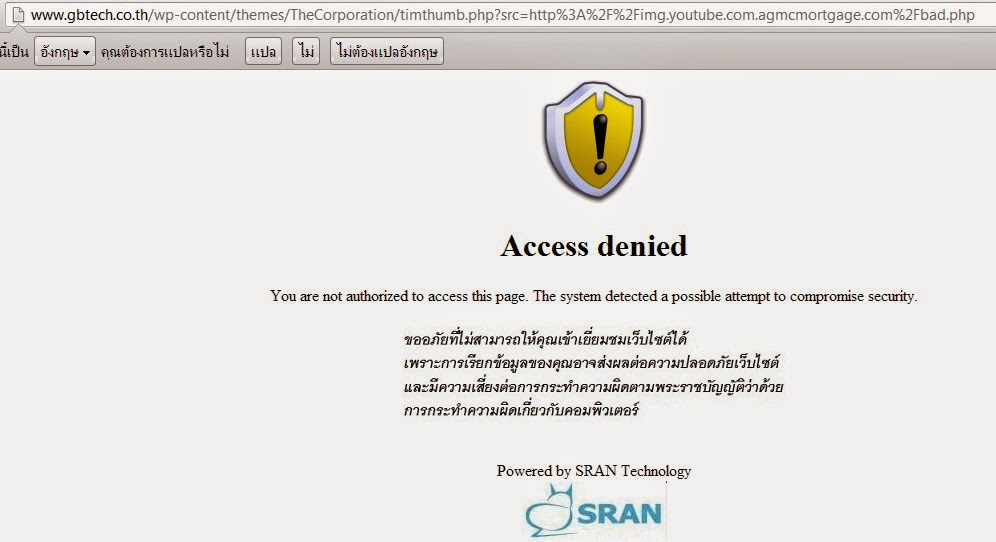

ถึงแม้การโจมตี targeted attack ส่วนใหญ่ที่เห็นในปัจจุบันจะเริ่มต้นด้วยการใช้อีเมลแบบ spear-phishing หรือ watering hole โซเชียลมีเดียจะถูกใช้เป็นอีกหนึ่งหนทางหนึ่งในการแพร่กระจายในอนาคตเพิ่มขึ้น ผู้ก่อภัยคุกคามจะสำรวจความเป็นไปได้ในการโจมตีช่องโหว่ในเราเตอร์ เพื่อใช้เป็นวิธีในการเข้าถึงเครือข่ายเป้าหมาย องค์การที่ตกเป็นเป้าหมายในอดีตไม่ควรประมาท เพราะว่าพวกเขาเคยถูกบุกรุกมาก่อน ไม่ได้หมายความว่าพวกเขาจะปลอดภัยจากการโจมตีในอนาคต ผู้ก่อภัยคุกคามอาจใช้เครือข่ายนี้เพื่อโจมตีเป้าหมายที่ใหญ่กว่า ซึ่งอาจเป็นหุ้นส่วนหรือลูกค้า

จะเกิดความต้องการโซลูชั่นแบบคลาวด์ ที่สามารถป้องกันตัวเองจากความเสี่ยงได้ ความนิยมของโซลูชั่นทางด้านเครือข่ายอย่างเช่นไฟร์วอลล์และ unified threat management (UTM) จะลดลง ระบบการวิเคราะห์ด้านความปลอดภัยที่ดีขึ้นจะเป็นส่วนสำคัญมากในการต่อสู้กับ targeted attack องค์การต่างๆ ควรตระหนักถึงสิ่งที่เป็นภาวะปกติ และตั้งไว้เป็นพื้นฐาน (baseline) เมื่อต้องเฝ้าดูภัยคุกคาม เทคโนโลยีด้านความปลอดภัยแบบดั้งเดิมหรือธรรมดาทั่วไป จะไม่เพียงเพียงพออีกต่อไป

5. วิธีใหม่ในการจ่ายเงินผ่านมือถือจะทำให้เกิดภัยคุกคามใหม่ขึ้นมา

การวางจำหน่าย Iphone 6 พร้อมกับระบบจ่ายเงินดิจิตัลแบบใหม่ที่เรียกว่า Apple Pay ในขณะเดียวกันกับการใช้งานเพิ่มขึ้นของ Google Wallet และวิธีจ่ายเงินอื่น ๆ ที่คล้ายกัน จะเป็นตัวเร่งให้การจ่ายเงินผ่านโทรศัพท์มือถือให้กลายเป็นกระแสหลัก เราจะได้เห็นภัยคุกคามใหม่ที่มุ้งเป้ามาที่แพลตฟอร์มการจ่ายเงินผ่านโทรศัพท์มือถือในไม่กี่เดือนข้างหน้า เหมือนกับช่องโหว่ FakeIP ในแอนดรอยด์ที่ยอมให้อาชญากรทางอินเทอร์เน็ตสามารถขโมยบัญชีผู้ใช้ Google Wallet ได้

ปีที่ผ่านมา แอป WeChat ยอมให้ผู้ใช้สามารถซื้อสินค้าโดยใช้ “เครดิต” (credits) ถ้าบริการนี้ได้รับความนิยม เราจะได้เห็นคนร้ายใช้ประโยชน์จากช่องโหว่จากแอปที่คล้ายกัน เพื่อขโมยเงินจากผู้ใช้

ถึงแม้เราจะยังไม่ได้เห็นความพยายามในการโจมตีระบบ Apple Pay ซึ่งประกอบด้วย NFC (near-field communications) และ Passbook ซึ่งเก็บข้อมูลบัตรเครดิตของผู้ใช้ อาจสันนิษฐานได้ว่าในขณะนี้ คนร้ายกำลังหาช่องโหว่เพื่อโจมตี Apple Pay รวมถึงกำลังตรวจสอบ NFC เช่นเดียวกัน

เพื่อให้ปลอดภัยจากภัยคุกคามที่กำลังปรากฏขึ้น ผู้ใช้งานควรปฏิบัติตามหลักความปลอดภัยในการใช้คอมพิวเตอร์ โดยเฉพาะที่เกี่ยวข้องกับการใช้ NFC บุคคลทั่วไปที่ใช้ NFC reader ผ่านทางโทรศัพท์มือถือ ควรปิดการทำงานเหล่านี้ เมื่อไม่ใช้งาน การล็อคอุปกรณ์จะช่วยป้องกันไม่ให้ตกเป็นเหยื่อ องค์การที่รับการจ่ายเงินผ่านโทรศัพท์มือถือ ควรติดตั้งและใช้โซลูชั่นด้านความปลอดภัยที่ป้องกันจากภัยคุกคามด้าน NFC และด้านอื่น ๆ ที่เกี่ยวข้อง

6. เราจะได้เห็นความพยายามค้นหา และโจมตีช่องโหว่ในซอฟท์แวร์โอเพ่นซอร์ส

ช่องโหว่ในโปรโตคอลแบบโอเพ่นซอร์สเช่น Heartbleed และการประมวลผลคำสั่งอย่าง Shellshock ที่ตรวจไม่พบมาเป็นเวลาหลายปี ได้ถูกโจมตีเป็นอย่างหนักในปีที่ผ่านมา นำไปสู่ผลเสียหายร้ายแรง ไม่กี่ชั่วโมงหลังจากมีการค้นพบช่องโหว่ Shellshock เราได้เห็น payload ของมัลแวร์ในวงกว้าง พบการโจมตีแบบ Distributed denial-of-service (DDoS) และ Internet Relay Chat (IRC) bots ที่เกี่ยวข้องกับการโจมตีช่องโหว่นี้ ซึ่งสามารถทำความเสียหายให้กับการดำเนินธุรกิจ การโจมตีนี้มีผลกระทบมากกว่าการโจมตีผ่านทางเว็บ ยังทำให้ผู้ใช้ลีนุกซ์และแอป ที่ต้องอาศัยโปรโตคอลอย่างเช่น HTTP, FTP และ DHCP ตกอยู่ในความเสี่ยงอีกด้วย

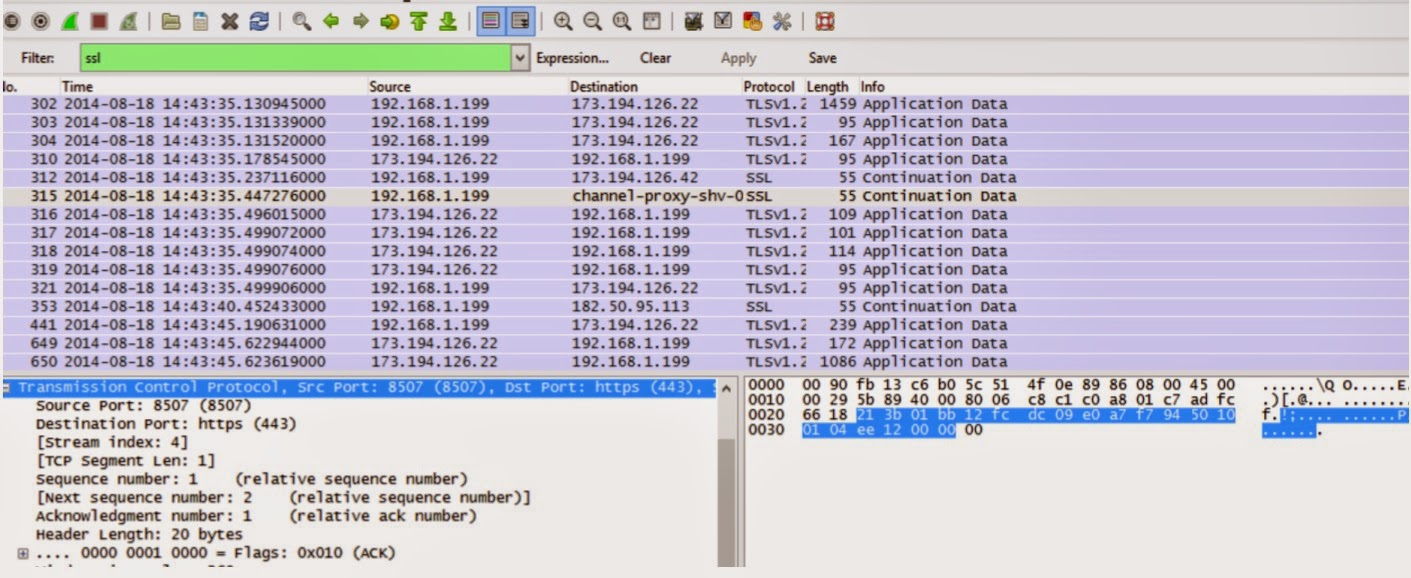

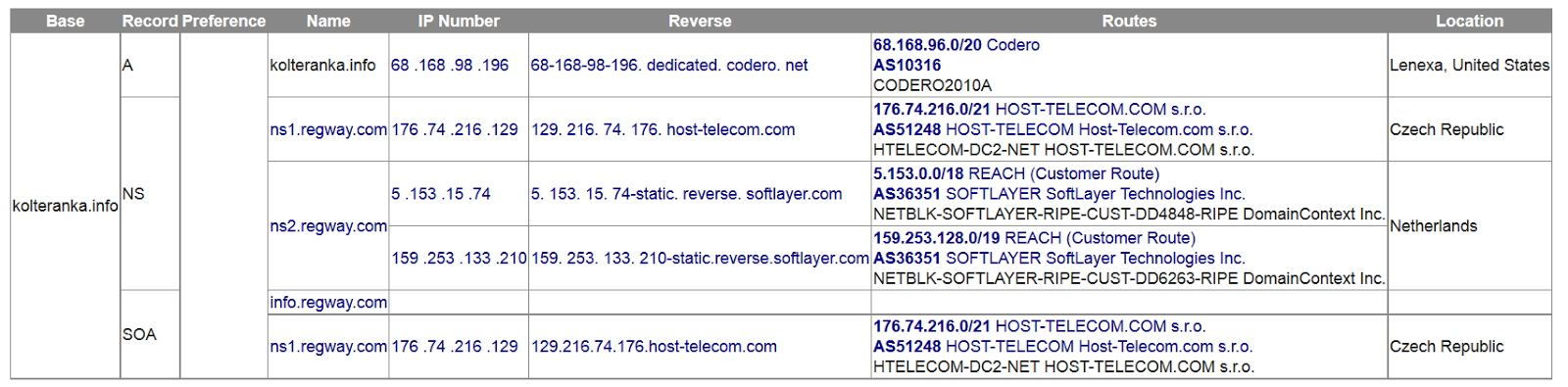

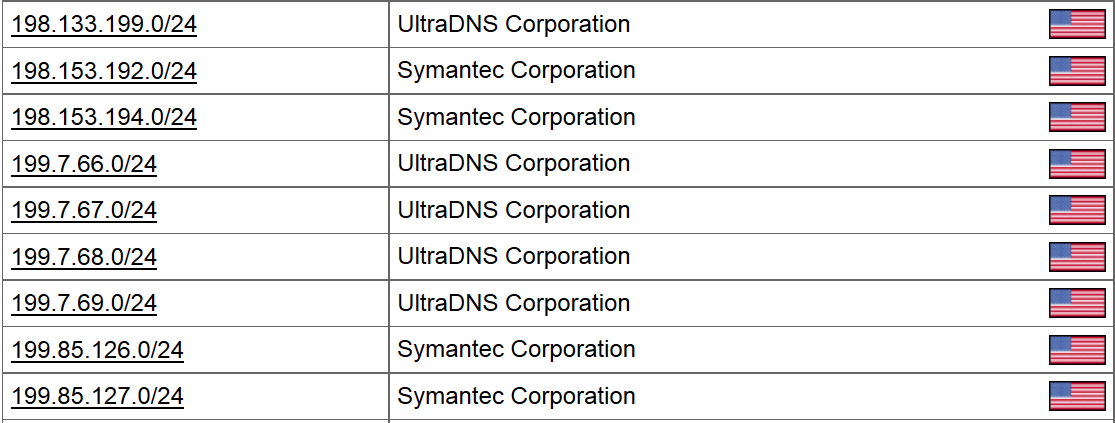

ช่องโหว่ Shellshock ทำให้นึกถึงช่องโหว่ Heartbleed ที่โจมตีผ่านทาง World Wide Web ซึ่งทำให้เว็บไซต์และแอปทางมือถือจำนวนมากที่ใช้ Open SSL ตกอยู่ในความเสี่ยงเมื่อต้นปีที่ผ่านมา การสแกน Top Level Domain (TLD) จำนวน 1 ล้านชื่อจากข้อมูลของ Alexa พบว่าร้อยละ 5 มีช่องโหว่แบบ Heartbleed เมื่อถูกโจมตี ช่องโหว่นี้จะยอมให้ผู้โจมตีสามารถอ่านส่วนของความจำในเครื่องคอมพิวเตอร์ที่ได้รับผลกระทบ ซึ่งอาจมีข้อมูลข่าวสารที่เป็นความลับอยู่

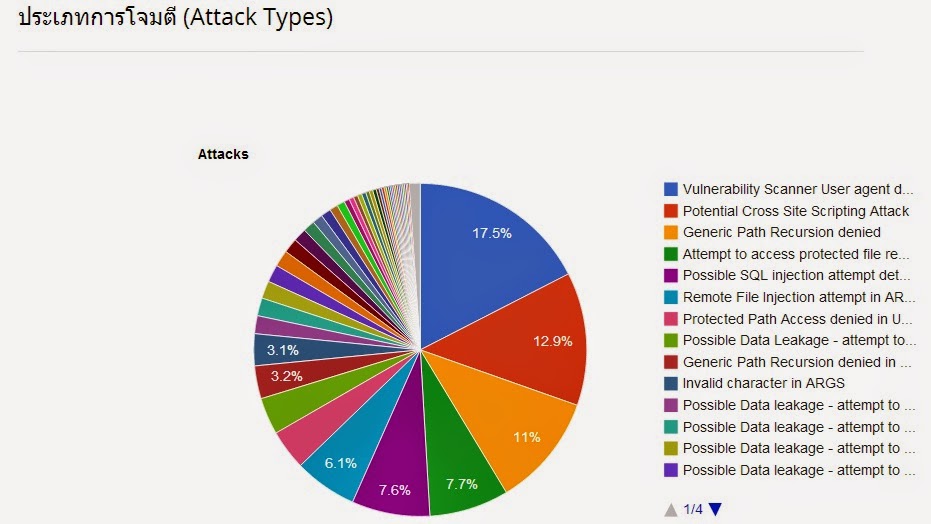

ผู้โจมตีจะยังคงค้นหาช่องโหว่แบบเดียวกับ Heartbleed และ Shellshock ในปีที่กำลังจะมาถึง พวกเขายังคงตรวจสอบแพลตฟอร์ม โปรโตคอล และซอฟท์แวร์บ่อย ๆ และอาศัยข้อปฏิบัติในการเขียนโค้ดอย่างไม่รับผิดชอบ เพื่อเข้าถึงเป้าหมายของพวกเขา อย่างในปี 2556 เราได้เห็นช่องโหว่ในเว็บมากขึ้น รวมถึง injection, cross-site-scripting (XSS) และการโจมตีทาง web apps อื่น ๆ เพื่อขโมยข้อมูลความลับ การโจมตีเช่นที่เกิดขึ้นกับ JPMorgan Chase & CO ทำให้ข้อมูลลูกค้ากว่า 70 ล้านรายตกอยู่ในความเสี่ยง กรณีเช่นนี้จะยังคงเกิดขึ้นต่อไป

การพัฒนาความปลอดภัยอย่างต่อเนื่องใน Microsoft Windows และระบบปฏิบัติการที่มีชื่อเสียงอื่น ๆ จะนำไปสู่การลดลงของช่องโหว่ในระบบปฏิบัติการของพวกเขา จะทำให้ผู้โจมตีหันเหความสนใจไปที่การหาช่องโหว่ในแพลตฟอร์มโอเพ่นซอร์สแทน และแอพพลิเคชั่นอย่างเช่น OpenSSL v3 และ OS kernel บุคคลทั่วไป และองค์การต่าง ๆ สามารถป้องกันตัวเองโดยการ patch และอัพเดทระบบและซอฟท์แวร์ของพวกเขาอยู่เสมอ นอกจากนี้ยังมีการแนะนำให้ลงทุนในโซลูชั่นด้านความปลอดภัยแบบ intelligence-base ที่หนุนโดยแหล่งข้อมูลข่าวสารภัยคุกคามที่ได้รับความเชื่อระดับโลกมากขึ้น ซึ่งสามารถขัดขวางความพยายามในการโจมตีช่องโหว่ได้ ถึงแม้จะยังไม่มี patch สำหรับแก้ไขช่องโหว่นั้นออกมาก็ตาม

7. ความหลากหลายทางเทคโนโลยีจะช่วยป้องกันอุปกรณ์แบบ Internet of Everything / Internet of Things (IoE/IoT)

จากการโจมตีขนาดใหญ่ แต่จะไม่ช่วยป้องกันข้อมูลที่พวกมันประมวลผลได้ผู้โจมตีจะหาอุปกรณ์เป้าหมาย IoE/IoT ที่สามารถโจมตีได้ เพราะความเป็นไปได้ในการใช้งานที่ไม่จำกัดของมัน เราจะได้เห็นการนำอุปกรณ์อัจฉริยะมาใช้งานมากขึ้น อย่างเช่น กล้องถ่ายรูปและทีวีอัจฉริยะ ภายในไม่กี่ปีข้างหน้านี้ พร้อมกับการโจมตีผู้ใช้งานอุปกรณ์เหล่านี้ เนื่องจากมีการกดดันจากตลาดที่ทำให้ผู้ผลิตอุปกรณ์ต้องออกผลิตภัณฑ์อัจฉริยะ เพื่อตอบสนองกับความต้องการที่เพิ่มขึ้น ดังน้นผู้โจมตีจึงเพิ่มการค้นหาช่องโหว่เพื่อประโยชน์ของตน

ถึงแม้จะมีการทำระบบอัจฉริยะให้กับอุปกรณ์ต่าง ๆ มากมาย แต่การโจมตีอุปกรณ์อัจฉริยะที่เราจะได้เห็น รวมทั้งในอุปกรณ์สวมใส่ได้ และอุปกรณ์ IoE/IoT อื่น ๆจะไม่ได้เกิดจากแรงจูงใจด้านการเงิน แต่จะเกิดจากการค้นคว้าวิจัยจากพวก whitehat ที่ต้องการเน้นให้เห็นความเสี่ยงและช่องโหว่ด้านความปลอดภัย เพื่อให้ผู้ผลิตสามารถปรับปรุงผลิตภัณฑ์ของพวกเขาได้ โดยเฉพาะวิธีที่พวกเขาจัดการกับข้อมูล เมื่อใดก็ตามที่อุปกรณ์เหล่านี้ถูกเจาะเพื่อจุดประสงค์อื่นนอกเหนือไปจากการแสดงให้เห็นช่องโหว่ เมื่อนั้นอาชญากรทางอินเทอร์เน็ตจะใช้การโจมตีแบบ sniffer, denial-of-service (DoS – ความพยายามในการทำให้บริการออนไลน์ให้บริการไม่ได้ โดยการทำให้การจราจรในเครือข่ายท่วมท้น จากการติดต่อสื่อสารจำนวนมากมายมาที่เป้าหมาย) และ man-in-middle (MiTM – การดักจับการสื่อสารระหว่างสองระบบ)

เนื่องจากอุปกรณ์ IoE/IoT ยังคงมีความหลากหลายมากเกินไป และยังไม่มี “killer app” เกิดขึ้น คนร้ายจึงยังไม่สามารถเริ่มการโจมตีได้อย่างแท้จริง ผู้โจมตีจึงมีแนวโน้มจะต้องการข้อมูลที่เก็บอยู่ในอุปกรณ์เหล่านี้มากกว่า ในปี 2558 เราคาดว่าผู้โจมตีจะเจาะฐานข้อมูลของผู้ผลิตอุปกรณ์อัจฉริยะ เพื่อขโมยข้อมูลข่าวสารในรูปแบบเดียวกับการโจมตีทางอินเทอร์เน็ตทั่วไป

อย่างไรก็ตาม จากการช่วยเหลือโดยการก่อตั้ง Open Interconnect Consortium (IOC) และการเปิดตัว HomeKit เราคาดหวังจะได้เห็นการเปลี่ยนแปลง เนื่องจากมีโปรโตคอลและแพลตฟอร์มต่างๆ ปรากฏตัวออกมาอย่างช้า ๆ เนื่องจากผู้โจมตีเริ่มเข้าใจถึงระบบนิเวศของ IoE/IoT มากขึ้น พวกเขาจะใช้วิธีการที่น่ากลัวมากขึ้นโดยใช้มัลแวร์ เพื่อข่มขู่เอาเงินจากผู้ใช้อุปกรณ์เหล่านี้ ตัวอย่างเช่น พวกเขาอาจขู่กรรโชกผู้ขับขี่รถยนต์อัจฉริยะ จนกระทั่งเจ้าของรถยนต์ยอมจ่ายเงิน เมื่อรถดังกล่าวออกวางตลาดในปี 2558 ดังนั้นผู้ผลิตรถยนต์อัจฉริยะจึงควรออกแบบระบบเครือข่ายในรถยนต์อัจฉริยะ ให้มีการป้องกันผู้ใช้จากภัยคุกคามดังกล่าวด้วย

8. ภัยคุมคามธนาคารออนไลน์และทางการเงินอื่น ๆ จะเกิดขึ้น

ข้อปฏิบัติด้านความปลอดภัยที่เปราะบาง แม้แต่ในประเทศที่พัฒนาแล้วอย่างสหรัฐ ฯ อย่างเช่นการไม่บังคับใช้ two-factor authentication และการใช้เทคโนโลยี Chip-and-PIN มีส่วนทำให้เกิดภัยคุกคามต่อบริการธนาคารทางอินเทอร์เน็ตและทางการเงินอื่น ๆ ที่เพิ่มขึ้น

เราได้เห็นจำนวนที่เพิ่มขึ้นของมัลแวร์ที่โจมตีบริการธนาคารทางอินเทอร์เน็ต ตลอดช่วงครึ่งปีแรกของค.ศ. 2014 นอกจากมัลแวร์ ZeuS ที่ขโมยข้อมูลแล้ว VAWTRAK ยังกระทบกับลูกค้าที่ใช้บริการธนาคารทางอินเทอร์เน็ตจำนวนมากมาย โดยเฉพาะในญี่ปุ่น ปฏิบัติการการโจมตีที่ซับซ้อนอย่าง Emmental ก็ได้พิสูจน์ให้เห็นว่า แม้แต่การใช้มาตรการ two-factor authentication ที่ธนาคารใช้ก็อาจยังมีช่องโหว่ได้

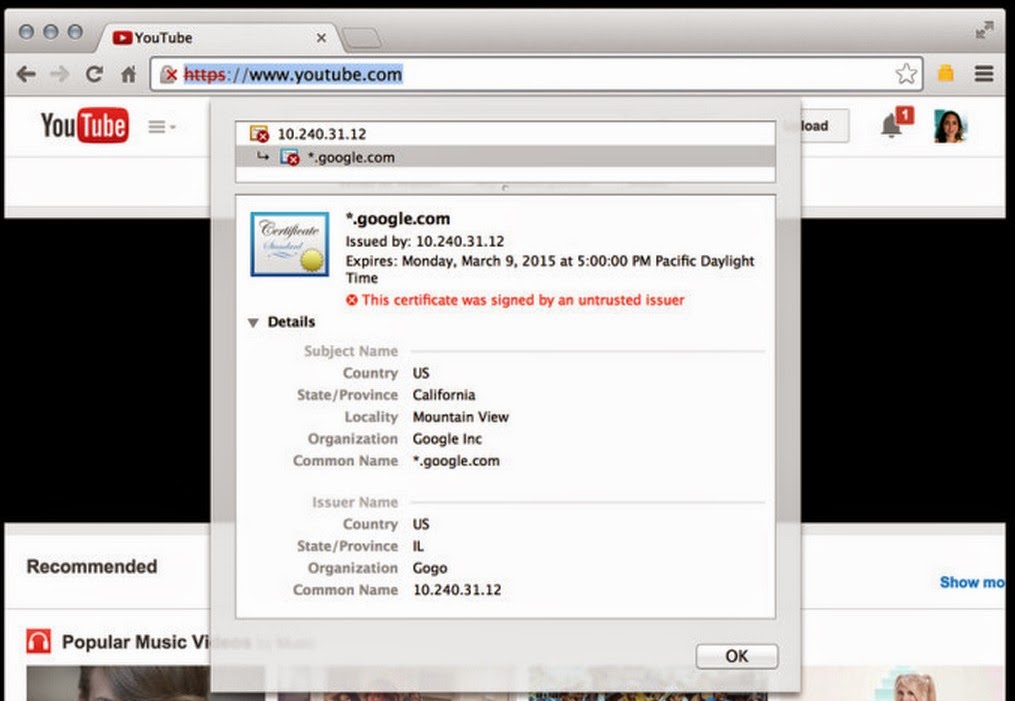

ในอีกไม่กี่ปีข้างหน้า อาชญากรทางอินเทอร์เน็ตจะไม่เพียงแต่เปิดการโจมตีโดยใช้แรงจูงใจทางการเงินกับผู้ใช้คอมพิวเตอร์เพียงเท่านั้น แต่จะมุ่งมาที่ผู้ใช้โทรศัพท์มือถือเช่นเดียวกัน พวกเขามีแนวโน้มที่จะใช้แอปปลอมและ Domain Name System (DNS) และโจมตี phishing กับผู้ใช้โทรศัพท์มือถือ คล้ายกับที่เราเคยเห็นในอดีต พวกเขาจะไม่หยุดอยู่กับการเข้าถึงบัญชีธนาคารทางอินเทอร์เน็ตเท่านั้น แต่จะไปไกลถึงการขโมยเอกลักษณ์ส่วนบุคคลด้วย และจะเป็นภัยคุมคามทางโทรศัพท์มือถือที่ตรวจจับได้ยากมากยิ่งขึ้น โดยใช้เทคนิคหลบหลีกการตรวจจับคล้ายกับมัลแวร์ในคอมพิวเตอร์

ความสำเร็จของการโจมตีแบบ targeted attack ในการได้มาซึ่งข้อมูลของผู้ใช้ยังดลบัลดาลให้อาชญากรทางอินเทอร์เน็ตใช้การสอดแนมที่ดีขึ้น เพื่อให้สามารถทำเงินได้มากกว่าเดิม

ภัยคุกคามด้านบริการธนาคารทางอินเทอร์เน็ตที่กำลังเติบโตขึ้นเรื่อย ๆ ควรเป็นแรงผลักดันให้ปัจเจกบุคคลและองค์การต่าง ๆ ใช้มาตรการ two-factor authentication และ hardware หรือ session token ที่ธนาคารและสถาบันการเงินต่าง ๆ ให้มา ผู้ให้บริการบัตรจ่ายเงินในสหรัฐ ฯและประเทศอื่น ๆ ควรใช้การป้องกันข้อมูลโดยการใช้บัตรแบบ Chip-and-PIN

คำศัพท์

darknet เป็นเครือข่ายส่วนตัวซึ่งจะมีการเชื่อมโยงเกิดขึ้นจากคอมพิวเตอร์ระดับเดียวกันที่ให้ความเชื่อถือกัน บางครั้งเดียวว่า “friends” (F2F) โดยใช้โปรโตคอลและพอร์ตที่ไม่เป็นมาตรฐาน darknet แตกต่างจากเครือข่ายแบบ peer-to-peer แบบกระจาย เนื่องจากใช้การแบ่งปันกันที่ไม่เปิดเผยตัว (ไม่มีการเปิดเผย IP address)

Deep Web (ยังเรียกด้วยว่า Deepnet หรือ Invisible Web หรือ Hidden Web) เป็นเนื้อหาส่วนหนึ่งของ World Wide Web ที่ search engine มาตรฐานไม่ได้ทำดัชนีไว้ Mike Bergman ผู้ที่คิดวลีนี้ ได้กล่าวไว้ว่า การค้นหาในอินเทอร์เน็ตอาจเปรียบได้กับการลากแหไปทั่วพื้นมหาสมุทร อาจจะพบอะไรได้มากในอินเทอร์เน็ต แต่ยังมีข้อมูลข่าวสารที่อยู่ลึกและยังไม่ค้นพบ ข้อมูลข่าวสารในเว็บโดยส่วนใหญ่จะถูกฝังลึก และ search engine มาตรฐานไม่สามารถค้นพบได้ search engine แบบดั้งเดิมไม่สามารถเห็น หรือเรียกคืนเนื้อหาใน deep web ส่วนของเว็บที่ search engine มาตรฐานทำดัชนีไว้เรียกว่า Surface Web

Tor เป็นซอฟท์แวร์แจกฟรี ทำให้ผู้ใช้สามารถท่องอินเทอร์เน็ตโดยไม่ต้องเปิดเผยตัวตน ดังนั้นหน่วยงานรัฐบาล บริษัท หรือคนอื่น ๆ จึงไม่สามารถค้นหากิจกรรมและที่ตั้งของพวกเขาได้

targeted attack เป็นการโจมตีที่มุ่งเป้าไปที่ผู้ใช้คนใดคนหนึ่ง บริษัทหนึ่ง หรือองค์การหนึ่ง การโจมตีเหล่านี้ไม่ได้แพร่ไปทั่ว แต่จะออกแบบมาเพื่อโจมตี และบุกรุกเป้าหมายหนึ่งโดยเฉพาะ

Point of Sale หรือที่เรียกกันสั้น ว่า POS นั้น คือการเก็บข้อมูลการขาย และข้อมูลการจ่ายเงินที่เกิดขึ้น เมื่อมีการขายสินค้าหรือบริการ โดยทั่วไปแล้ว POS นั้นจะมีความเกี่ยวข้องกับเทคโนโลยีหรืออุปกรณ์เช่น คอมพิวเตอร์ การอ่านบาร์โค๊ต การอ่านแถบแม่เหล็ก หรือ หลาย ๆ เทคโนโลยีผสมกัน

Android OS fragmentation การที่มีจำนวนของแพลตฟอร์มแอนดรอยด์ที่สร้างขั้นมาโดยเฉพาะเกิดขึ้นมากมาย ทำให้เกิดความกังวลว่าความสามารถในการทำงานร่วมกันจะด้อยลง เป็นผลเนื่องมาจากความเป็นไปได้ที่แอพพลิเคชั่นที่สร้างขึ้นมาสำหรับแอนดรอยด์แพลตฟอร์มหนึ่งโดยเฉพาะ หรือการที่อุปกรณ์หนึ่งไม่สามารถทำงานร่วมกันกับอุปกรณ์แอนดรอยด์อื่น ๆ ได้

Ransomware เป็นมัลแวร์ที่จำกัดการเข้าถึงคอมพิวเตอร์ที่มันเข้าไปควบคุม และเรียกร้องค่าไถ่สำหรับผู้สร้างมัลแวร์ เพื่อให้ผู้ใช้สามารถใช้งานคอมพิวเตอร์ได้ตามเดิม ransomware บางรูปแบบใช้การเข้ารหัสไฟล์ในฮาร์ดไดรฟ์ของระบบ บางแบบอาจทำเพียงแต่ยึดระบบ และแสดงข้อความเพื่อให้ผู้ใช้จ่ายเงินให้

Spear-phishing เป็นความพยายามหลอกลวงผ่านทางอีเมล โดยมีเป้าหมายที่องค์การหนึ่งโดยเฉพาะ เพื่อให้สามารถเข้าถึงข้อมูลความลับโดยไม่ได้รับอนุญาต โดยปกติแล้วจะไม่เกิดจากผู้บุกรุกทั่วไปแบบสุ่ม แต่จะเกิดจากคนร้ายที่หวังได้รับผลตอบแทนทางการเงิน หรือเพื่อขโมยความลับทางการค้า หรือข้อมูลข่าวสารทางทหาร

Watering hole เป็นกลยุทธ์หนึ่งในการโจมตีคอมพิวเตอร์ ซึ่งเหยื่อจะเป็นกลุ่มหนึ่งโดยเฉพาะ ในการโจมตีนี้ ผู้โจมตีจะเดาหรือสังเกตการณ์ว่าเว็บไซต์ใดที่กลุ่มนี้ใช้อยู่ และแพร่กระจายมัลแวร์เข้าไปในเว็บไซต์เหล่านี้ ในที่สุดสมาชิกบางคนในกลุ่มเป้าหมายก็จะถูกโจมตีด้วยมัลแวร์

UTM เป็นวิวัฒนาการของไฟร์วอลล์แบบดั้งเดิม มาเป็นผลิตภัณฑ์ที่รวมทุกอย่างเข้าไว้ด้วยกัน ที่สามารถทำงานด้านความปลอดภัยหลายอย่างในเครื่องเดียว ได้แก่ network firewalling, network intrusion prevention และ gateway antivirus (AV), gateway anti-spam, VPN, content filtering, load balancing, data leak prevention และ on-appliance reporting

NFC เป็นเทคโนโลยีสื่อสารไร้สายระยะสั้นระยะประมาณ 4 ซม. ที่ใช้ได้ดีกับโครงสร้างพื้นฐานแบบไร้สัมผัส ช่วยสนับสนุนรองรับการสื่อสารระหว่างเครื่องมืออิเล็กทรอนิกส์ในระยะใกล้ๆ การประยุกต์ใช้งานส่วนใหญ่มักนำ NFC มาใช้กับการชำระเงินที่ต้องการความรวดเร็วและมีมูลค่าไม่สูง ซึ่งจะทำให้โทรศัพท์เคลื่อนที่ สามารถใช้เพื่อการชำระเงิน โดยวิธีการแตะบนเครื่องอ่านหรือเครื่องชำระเงิน เช่น การให้บริการในร้านอาหารจานด่วน ร้านขายสินค้า ระบบการซื้อขายตั๋ว และระบบการแลกเปลี่ยนข้อมูลแบบ peer-to-peer เช่น เพลง เกม และรูปภาพ การชำระเงินค่าโดยสารในระบบขนส่งมวลชน เป็นต้น การชำระเงินแบบไร้สัมผัสนี้ก่อให้เกิดการชำระเงินที่ง่ายและรวดเร็ว ลดการเข้าคิวชำระเงินในร้านค้า ห้างสรรพสินค้า และร้านสะดวกซื้อต่างๆ

Passbook เป็น application ใน iOS ที่ยอมให้ผู้ใช้สามารถเก็บคูปอง บัตรโดยสาร ตั๋วงาน บัตรเครดิต และบัตรเดบิตผ่านทาง Apple Pay

Chip and PIN เป็นชื่อที่คิดขึ้นโดยธุรกิจธนาคารในสหราชอาณาจักรและไอร์แลนด์ ใช้เรียกระบบจ่ายเงินสำหรับบัตรเครดิต เดบิตและเอทีเอ็ม ที่ใช้ EMV smart card

แปลและเรียบเรียงโดยทีม SRAN Dev

ข้อมูลอ้างอิง

http://www.trendmicro.com/vinfo/us/security/predictions/

http://en.wikipedia.org/wiki/Darknet_%28file_sharing%29

http://en.wikipedia.org/wiki/Deep_Web

http://en.wikipedia.org/wiki/Tor_%28anonymity_network%29

http://www.webopedia.com/TERM/T/targeted_attack.html

http://www.webopedia.com/TERM/A/Android_fragmentation.html

http://en.wikipedia.org/wiki/Ransomware

http://searchsecurity.techtarget.com/definition/spear-phishing

http://en.wikipedia.org/wiki/Watering_Hole

http://en.wikipedia.org/wiki/Unified_threat_management

http://en.wikipedia.org/wiki/Chip_and_PIN

http://en.wikipedia.org/wiki/Killer_application

http://www.9t.com/library/pdf/Point_of_Sale_POS_and_Retail.pdf

http://th.wikipedia.org/wiki/เนียร์ฟีลด์คอมมูนิเคชัน

http://en.wikipedia.org/wiki/Passbook_%28application%29

http://en.wikipedia.org/wiki/White_hat_%28computer_security%29

http://clpark.rmuti.ac.th/suthep/ideas/two-factor-authentication-wordpress-google-authenticator

http://en.wikipedia.org/wiki/Packet_analyzer

http://www.digitalattackmap.com/understanding-ddos/

https://www.owasp.org/index.php/Man-in-the-middle_attack