จากเดิมเรามักจะแก้ปัญหาที่ปลายเหตุเสมอ ในกรณีที่มีผู้บุกรุกระบบไม่ว่าเป็นคนภายนอกองค์กร หรือคนในองค์กรเอง ที่เป็นอาชญากรทางคอมพิวเตอร์ ทั้งที่ทำด้วยเจตนา และด้วยความรู้เท่าไม่ถึงการณ์ หลักฐานสำคัญสำหรับการสืบสวนสอบสวนคือ Log ในอดีตที่ยังไม่มีกฏหมายคงมีหลายหน่วยงานที่อาจไม่ให้ความสำคัญกับเรื่อง ระบบรักษาความมั่นคงปลอดภัยทางข้อมูลเลยก็ว่าได้ และเมื่อเกิดปัญหาก็มักจะสืบหาผู้กระทำความผิดจึงเป็นเรื่องที่ยากแต่เมื่อได้อ่านบทความนี้แล้วจะทำให้เกิดความเข้าใจในการสืบหาร่องรอยการกระทำความผิดทางระบบไอทีมากขึ้น อย่างน้อยจะได้หลักคิด ถึงการตรวจสอบที่มาที่ไปของข้อมูลสารสนเทศ การไหลเวียนข้อมูลที่เกิดขึ้นบนโลกอินเตอร์เน็ตได้

หลายคนไปสนใจว่าต้องเก็บ Log อย่างไรถึงจะตรงตามกฏหมายที่ประกาศใช้ แต่หากเข้าใจว่า

สาระสำคัญของกฏหมายว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ ที่ประกาศขึ้นนั้นไม่มีอะไรมากก็เพียง “ต้องการหาผู้กระทำความผิดมาลงโทษ” ให้ได้ จะเป็นประโยชน์อย่างยิ่ง สำหรับการเตรียมตัวในการรับมือกับการเปลี่ยนแปลงทั้งองค์ความรู้ และการปรับตัวในการใช้ระบบสารสนเทศให้มีความตระหนักถึงภัยอันตรายมากขึ้น และส่วนหนึ่งที่ต้องนำมาศึกษากันมากขึ้นนั้นคือ การสร้างจริยธรรมในการใช้คอมพิวเตอร์ (Computer / Internet Ethics) จริยธรรมจะมีความสัมพันธ์พื้นฐานระหว่างมนุษย์ที่ต้องใช้หลัก “เอาใจเขามาใส่ใจเรา” หากเรามีสติและมีความตะหนักรู้ ก็ย่อมเกิดผลดีในโลกไซเบอร์นี้ได้

ดังนั้น Log files เป็นเพียงเครื่องมือหนึ่งที่ใช้ในการสืบสวนสอบสวน และใช้ในการประกอบคดีเพื่อหาผู้กระทำความผิดทางคอมพิวเตอร์

Log นั้นเกิดขึ้นมาได้อย่างไร

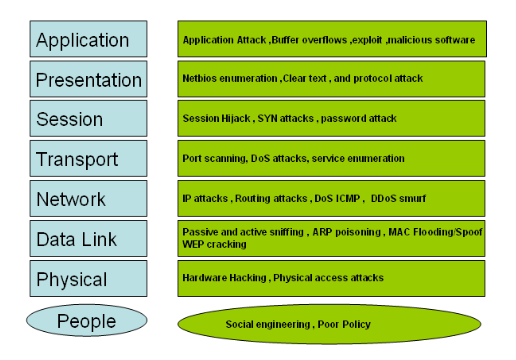

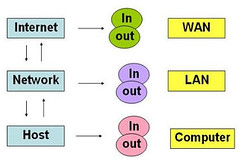

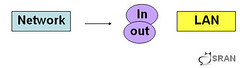

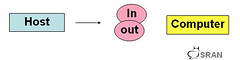

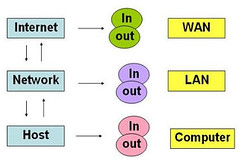

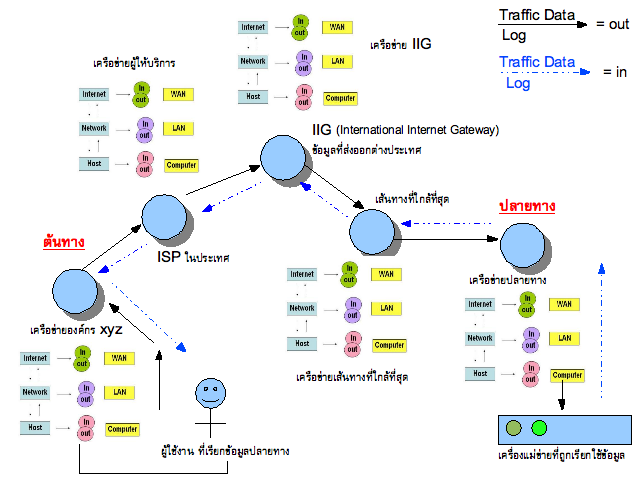

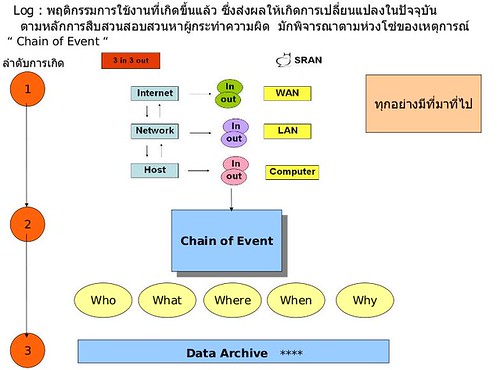

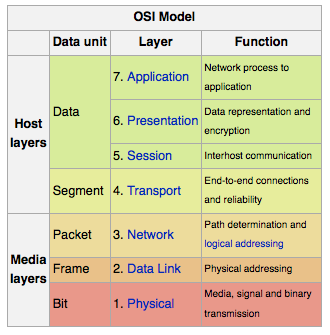

ก่อนที่ในความหมาย Log ต้องเข้าใจก่อนว่าข้อมูลจรารจรนี้เกิดขึ้น จากการสื่อสาร ที่มีฝั่งส่งข้อมูล และ ฝั่งรับข้อมูล ตามกลไกล ของ OSI 7 layer ซึ่งเป็นเส้นทางลำเลียงข้อมูล ผมมักจะกล่าวถึงรูปที่สร้างความเข้าใจง่ายได้ชัดขึ้นคือ หลักการที่ผมคิดขึ้นเองนั้นคือ 3 – in 3 – out

ซึ่ง ข้อมูลที่ไหลเวียนบนระบบเครือข่าย จะไม่สามารถดูย้อนหลังได้เนื่องจากเป็น Real – Time การดูย้อนหลังได้มีวิธีการเดียวคือ ดูจาก “Log”

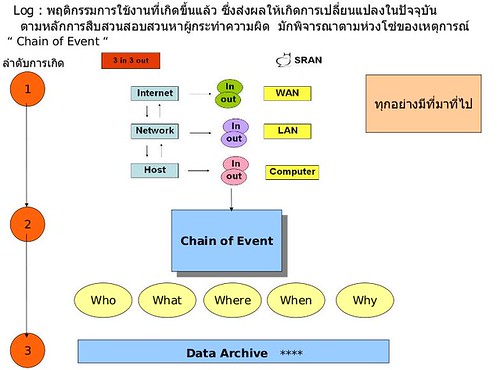

ซึ่งในความหมายของ Log คืออะไรนั้น ผมให้คำนิยามว่า “ข้อมูลการใช้งานที่เกิดขึ้นแล้ว ซึ่งมีผลให้เกิดการเปลี่ยนแปลงในปัจจุบัน”

คุณเคยได้ยินคำกล่าวที่ว่า อากาศที่เราหายใจอยู่ ได้รับอิทธิพลจากแพนตอลใต้น้ำในมหาสมุทรแปซิฟิค และ ผีเสื้อกระพือปีกในประเทศจีน ก็อาจส่งผลให้เกิดพายุเฮอริเคนที่อเมริกา นี้คงเป็นเพราะทุกอย่างมันประสานความสอดคล้องกันอยู่เป็นห่วงโซ่ของความ สัมพันธ์กันจากสิ่งหนึ่งไปสิ่งหนึ่ง บนเงื่อนไขของกาลเวลา การดำรงชีวิตของเราก็เช่นกัน ทุกรายละเอียดที่เราเคลื่อนไหว ก็ย่อมสร้างความเปลี่ยนแปลงให้เกิดขึ้น ไม่เคยหยุดนิ่ง เช่นเดียวกันวงโคจรของโลกมนุษย์หมุนรอบตัวเอง หมุนรอบดวงอาทิตย์ การหมุนนั้นทำให้สิ่งมีชีวิตได้มีการเปลี่ยนแปลง การหยุดนิ่ง หรือไม่เปลี่ยนแปลง มีอยู่อย่างเดียวนั้นคือไม่มีชีวิตอยู่

นี้เองจึงเป็นเหตุผลที่ผมให้คำนิยามว่า Log คือ ข้อมูลการใช้งานที่เกิดขึ้นแล้ว ซึ่งมีผลให้เกิดการเปลี่ยนแปลงในปัจจุบัน

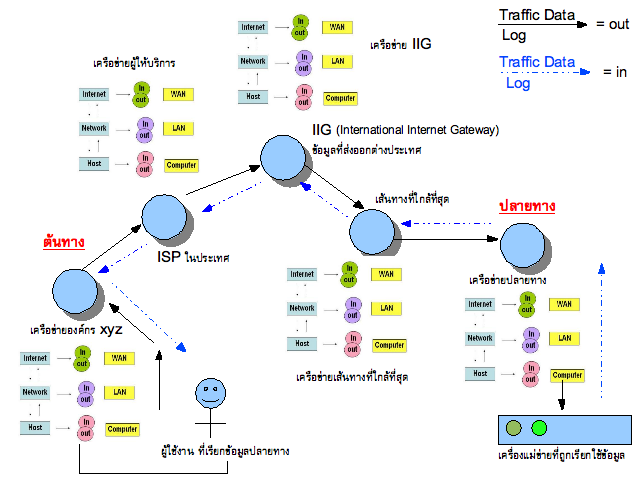

ขอยกตัวอย่างเพื่อให้เห็นภาพความสัมพันธ์ที่เชื่อมโยงกันของการรับ-ส่งข้อมูล ในการใช้งานอินเตอร์เน็ต เพื่อสร้างความเข้าใจถึงนิยามความหมาย Log มากขึ้น

นาย ก อยู่บริษัท XYZ ต้องการเปิดเว็บไซต์ google เพื่อค้นหาสิ่งที่ต้องการ

นาย ก. เปิดบราวเซอร์ Firefox เพื่อใส่ URL ว่า www.google.com พร้อมทั้งกดปุ่ม Enter

เพียงเสี้ยววินาที นาย ก. ก็สามารถเข้าถึงข้อมูลได้

กลไกลเบื้องหลังเหตุการณ์นี้ หากพิสูจน์ตามหลักการไหลเวียนข้อมูล 3-in-3-out

เครื่องคอมพิวเตอร์ของ นาย ก. ถือว่าเป็นระดับ Host กำลังต้องการเรียกข้อมูลการลำเลียงข้อมูลจากเครื่องคอมพิวเตอร์ ก็ส่งผ่านไปยัง อุปกรณ์เครือข่ายของบริษัท XYZ ไปที่ Core Switch และส่งไปยัง Perimeter ของเครือข่ายบริษัท XYZ นั้นคืออุปกรณ์ Router เพื่อต่อสัญญาณข้อมูลไปยังผู้ให้บริการ (ISP) ที่บริษัทฯได้เช่าสัญญาณ จากนั้น หากข้อมูลปลายทางมาจากต่างประเทศ การลำเลียงข้อมูลจาก ISP ก็จะส่งไปยังจุดเชื่อมต่อเครือข่ายระหว่างประเทศ หรือที่เรียกว่า International Internet Gateway เรียกสั้นๆ ว่า IIG และเลือกเส้นทางเดินทางที่ใกล้ที่สุด ไปยังแหล่งข้อมูลปลายทางที่ต้องการจะเดินทางไปถึง ข้อมูลก็ได้ถูกลำเลียงผ่านเส้นทางที่ใกล้ที่สุดผ่านเข้าสู่เครือข่าย google เว็บไซต์ที่ นาย ก. ต้องการเปิด ข้อมูลนั้นก็จะส่งผ่าน Perimeter Network ของ google เข้าสู่ Core Switch ของ google เข้าสู่เครื่องคอมพิวเตอร์ที่ประมวลผลเว็บไซต์ google ซึ่งในความเป็นจริงอาจเป็น Colud Computer ที่ต่อกันเป็นหมื่นๆตัว ซึ่งข้อมูลที่นาย ก. เรียก อาจตกไปที่เครื่องแม่ข่ายตัวใดตัวหนึ่งใน Colud Computer นั้น จากนั้นเส้นทางการประมวลผลของเครื่องแม่ข่าย google ก็ส่งข้อมูลไปยัง Core Switch เครือข่าย google และส่งข้อมูลไปยังอุปกรณ์ Router ออกสู่เครือข่าย google ไปสู่เครือข่ายผู้ให้บริการที่อยู่ต่างประเทศ และไปสู่เครือข่ายที่ใกล้ที่สุด ลำเลียงข้อมูลมายัง

IIG เมืองไทย และส่งต่อไปที่ผู้ให้บริการในประเทศ และส่งข้อมูลไปที่บริษัท XYZ ส่งข้อมูลผ่าน Perimeter Network ของบริษัทเข้าสู่ Core Switch ของบริษัท และเข้าสู่เครื่องคอมพิวเตอร์ที่ นาย ก. เรียกใช้บริการ เส้นทางการลำเลียงข้อมูลดูเหมือนไกลมากข้ามโลกกันที่เดียว แต่ใช้เวลาเพียงชั่วพริบตาเดียว นาย ก. ก็สามารถรับรู้ข้อมูลที่ต้องการได้

และทุกที่ ที่มีการลำเลียงข้อมูลนั้นจะมีร่องรอยการใช้งานของนาย ก. เสมอ หากมีการเก็บบันทึก log ทุกๆ ส่วนของเส้นทางที่กล่าวมา และหาก นาย ก. เป็น Hacker ผู้ไม่รอบครอบและเพียงคิดว่าจะลบ Log เพียงสิ่งที่ตนเองรู้นั้นอาจจะไม่ได้หมายความว่าจะลบได้หมดทุกๆที่ที่เข้าไป การหาร่องรอยผู้กระทำความผิดนั้นจึงเป็นสิ่งที่ไม่ยากเลยในโลกดิจิตอล

อันที่จริงแล้วมันก็เป็นไปตามกฏอิทัปปัจจยตา ในศาสนาพุทธ นั้นเอง คือเมื่อมีสิ่งใดเกิดขึ้นสิ่งนี้ก็จะเกิดขึ้นตาม ทุกอย่างนั้นมีที่มาและที่ไป สิ่งนี้เกิด สิ่งนี้จะเกิดขึ้น

มาถึงตรงนี้จะอยากจะขอสนับสนุนความหมาย Log ที่ว่า ข้อมูลการใช้งานที่เกิดขึ้นแล้ว ซึ่งมีผลให้เกิดการเปลี่ยนแปลงในปัจจุบัน

การเปลี่ยนแปลงนั้นเริ่มตั้งแต่ ปุ่ม Enter ของนาย ก. ได้ยุบลง เพียงเสี้ยวมิลลิเมตรก็เกิดการเปลี่ยนในเครื่องคอมพิวเตอร์ภายในของนาย ก. เพียงสัมผัสปุ่มการประมวลผลภายใน CPU / RAM การหมุนของฮาร์ดดิสบนเครื่องนาย ก. ก็ได้เริ่มขึ้น การลำเลียงข้อมูลเมื่อมีการส่งข้อมูลออกไป ก็ทำให้ Core Switch บริษัท xyz ที่นาย ก. ใช้งานก็เริ่มมีการประมวลผล Switch ก็เริ่มเสื่อม ส่งผ่านไปยัง Router ก็เริ่มเสื่อม Server ของ google ก็เริ่มเสื่อม ตามเวลาที่หมุนไป

การเปลี่ยนแปลงนั้นคือความเสื่อม และทุกครั้งที่มีการเคลื่อนไหวของข้อมูลก็ย่อมทำให้มีการเปลี่ยนแปลง ไม่เพียงแต่ว่าการเปลี่ยนแปลงนั้นเราอาจไม่สังเกต มันเป็นการเปลี่ยนแปลงภายในที่ประสาทตาของมนุษย์อาจไม่ได้เข้าถึง

ภาพแสดงเส้นทางการไหลเวียนข้อมูล เชื่อมโยงกันจากต้นทางไปยังปลายทางที่เรียกใช้ข้อมูล

การไหลเวียนของข้อมูล ตามหลัก OSI 7 layer หรือ 3 in 3 out คือห่วงโซ่ ของเหตุการณ์

ห่วงโซ่ของเหตุการณ์ เราเรียกว่า “Chain of Event”

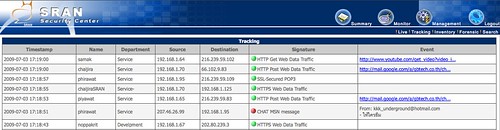

ห่วง โซ่ของเหตุการณ์ ลำดับเหตุการณ์ตามเวลา ตามความเป็นจริง และเกิดเป็นประวัติของผู้ใช้งาน ประวัติของอุปกรณ์ที่ทำงาน และหากเป็นกรณีที่สำคัญและได้ถูกบันทึกไว้ก็จะกลายเป็นประวัติศาสตร์ และกรณีศึกษาต่อไป

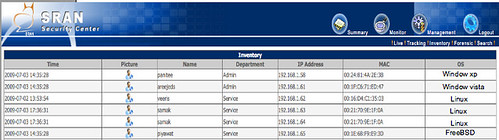

สิ่งที่ควรบันทึกตาม ห่วงโซ่เหตุการณ์ คือ

Who ใคร , What อะไร , Where ที่ใด , When เวลาใด , Why (how) อย่างไร

ซึ่งการบันทึกสิ่งเหล่านี้ เราเรียกว่า “Data Arachive”

Data Archive ก็คือ Log จากห่วงโซ่ของเหตุการณ์ ถ้านำคำหมาย Log ที่กล่าวมา จะรวมประโยคนี้ได้ว่า Data Archive คือ พฤติกรรมการใช้งานที่เกิดขึ้นแล้ว ซึ่งมีผลให้เกิดการเปลี่ยนแปลงในปัจจุบัน จากห่วงโซ่ของเหตุการณ์

แต่ เรายังขาดความน่าเชื่อถือในการเก็บบันทึก Data Archive นี้ เนื่องจาก Log เองก็อาจเกิดเปลี่ยนแปลงได้จากใครก็ได้ ที่มีความรู้ และแก้ไขเปลี่ยนแปลง เหตุการณ์จากห่วงโซ่ของเหตุการณ์นี้ ้ ถึงแม้การแก้ไข อาจเกิดขึ้น บนห่วงโซ่เหตุการณ์ใดเหตุการณ์หนึ่ง แต่ก็ยังมีร่องรอยการใช้งานจากห่วงโซ่ที่เหลืออยู่ได้ เพียงแค่ว่าการแก้ไขได้ อาจส่งผลให้ข้อมูลตามห่วงโซ่นั้นมีความคลาดเคลื่อน ไปได จนไม่สามารถสืบหาสาเหตุได้ พูดง่ายๆ ว่าหลักฐานไม่เพียงพอได้เช่นกัน

ห่วง โซ่เหตุการณ์ (Chain of event) นั้นจึงควรถูกคุ้มกัน คุ้มครอง เพื่อเป็นการรักษาข้อมูลที่เก็บบันทึกนั้นให้คงสภาพเดิม ซึ่งเรามีศัพท์เรียกว่า “Chain of Cusdoty”

เก็บ Log แบบไหนถึงจะพอเพียง

การเก็บพอเพียง ก็เพียงแค่คุณตอบให้ได้ ตาม Chain of event และมีการเก็บรักษาแบบ Chain of Custody ให้ได้ก็พอ ไม่ว่าจะใช้เทคโนโลยีใด แบบใด เมื่อต้องมีการพิสูจน์หาหลักฐาน

ในการเก็บบันทึกข้อมูลจราจร (Data Traffic Log Recorder) สำคัญอยู่ที่ ได้เก็บครบตามนี้หรือไม่ คือ

1. Data Archive เก็บ Log จากห่วงโซ่เหตุการณ์ (Chain of event)

2. มีการตั้งค่า Time Sync เวลาที่ตรงตามมาตราฐาน

3. มีการทำ Data Hashing หรือไม่ คือมีการเก็บ Log เพื่อรักษาหลักฐานและยืนยันความถูกต้องของเนื้อหา Log จากห่วงโซ่เหตุการณ์ คือ เนื้อ file Log มีการยืนยันค่า Integrity หรือไม่ ตรงนี้สำคัญ เพราะว่าหากลงทุนโดยใช้งบประมาณจำนวนมากแล้ว แต่ไม่ได้ทำการ Check Integrity files โดยสากลใช้ Algorithm MD5 , SHA-1 เพื่อใช้ในการ check Log files แล้ว หรือ นำ Log files ที่ได้เขียนข้อมูลลงในแผ่น CD และเก็บบันทึกเป็นรายวันไป การลงทุนที่ว่าจะไม่มีเกิดประโยชน์เลยหากไม่มีการยืนยันความถูกต้องของหลัก ฐานจาก Log files สิ่งนี้ผู้ที่ต้องจัดหาเทคโนโลยีในการเก็บบันทึกข้อมูล นั้นจำเป็นต้องให้ความสำคัญมาก เพราะจัดหามาแล้ว อาจใช้ไม่ได้ตรงตามข้อกำหนดของ พ.ร.บ นี้ก็ได้ หรือในกรณีที่ต้องถึงชั้นศาล ก็ไม่สามารถยืนยันหลักฐานนี้ในชั้นศาลได้ถึงความถูกต้องของข้อมูล

คดีความส่วนใหญ่ที่มักเกิดความเสี่ยงภัยไม่ว่าเป็น การหมิ่นประมาท การก่อการร้าย การขโมยข้อมูล การปลอมแปลงข้อมูล การก่อกวนทำให้ผู้อื่นเสียหาย มักจะเกิดจากการใช้งานอินเตอร์เน็ต หนีไม่พ้น Application Protocol ดังต่อไปนี้ คือ Web (HTTP, HTTPS) , Mail (SMTP , POP3 , IMAP อื่นๆ) , Chat (MSN , Yahoo , ICQ , IRC อื่นๆ) , VoIP , การ Upload / Download ที่อาจมีละเมิดทรัพย์สินทางปัญญา โดยใช้การใช้โปรแกรมพวก P2P , การ Remote Access ทั้งจากภายในองค์กร สู่ภายนอก และ ภายนอกองค์กร เข้าสู่ระบบภายใน เป็นต้น ล้วนมีความเสี่ยงหากใช้ด้วยพฤติกรรมที่ไม่เหมาะสมและขาดจริยธรรม ซึ่งอาจทำให้เกิดเป็นคดีความได้

โดยความเสี่ยงภัยดังกล่าวสามารถมองได้ 2 มุม เมื่อเอาตัวผู้ใช้งานเป็นศูนย์กลาง ว่ามีการใช้งานภายในองค์กร/ที่ทำงาน หรือ ภายนอกองค์กร /ที่ทำงาน คือ

1. มุมภายในองค์กร ผู้ใช้งานรับส่งข้อมูลภายในในสถานที่ได้มีการใช้งานอินเตอร์เน็ต เช่น บริษัท , สถาบันการศึกษา , โรงแรม , โรงพยาบาล , ร้านอินเตอร์เน็ตคาเฟ่ อื่นๆที่มีการเชื่อมต่ออินเตอร์เน็ตหรือเชื่อมข้อมูลสู่ภายนอกองค์กร (Extranet) ส่วน ต้องมีการเก็บบันทึกข้อมูลจราจร (Log) ส่วนสถานที่ให้บริการเครือข่ายไร้สาย (อ่านเพิ่มเติมได้ที่ http://www.sran.net/archives/169) เช่น ร้านกาแฟ, อาพาท์เม้น อื่นๆที่เป็นสาธารณะที่สามารถใช้ระบบอินเตอร์เน็ตเชื่อมต่อข้อมูลได้ จำเป็นต้องเก็บบันทึกข้อมูลจราจร หรือที่เรียกว่า Log เพื่อเป็นประโยชน์ในการสืบหาผู้กระทำความผิด เมื่อมีการฟ้องร้องขึ้นมาจะได้หาผู้กระทำความผิดได้อย่างสะดวกมากขึ้น

2. มุมภายนอก หรือเป็นระดับเครื่องคอมพิวเตอร์ ที่ให้บริการ ผู้ใช้งานรับส่งข้อมูลอยู่ภายนอกองค์กร เช่น ผู้ให้บริการเว็บไซด์ทั้งที่เป็น Hosting และ Webmaster ที่มี Domain (www.xyz.com) หรือมี Domain ใช้ในการรับส่งข้อมูล (FTP, Storage Server) หรือให้บริการสนทนาออนไลท์ (Chat Server เช่น IRC Server เป็นต้น) , ผู้ให้บริการ Mail Server , VoIP Server หรือให้บริการอินเตอร์เน็ต ISP ก็ควรต้องมีการเก็บบันทึกข้อมูลผู้ใช้งาน เพราะผู้ใช้บริการอาจสร้างความเสี่ยงให้เกิดคดีตามมาตรา 5 -16 ได้ ไม่ว่าผู้ใช้บริการเว็บ เว็บบอร์ด ผู้ใช้บริการ ISP ที่มี Account จากการเสียค่าบริการอินเตอร์เน็ต อาจใช้อินเตอร์เน็ตหมุนเบอร์โทรศัพท์ใช้ในทางที่ไม่เหมาะสม

ทั้ง 2 ข้อนี้พบว่าส่วนใหญ่แล้วผู้ที่มีความเสี่ยงภัยที่ก่อเหตุการอันไม่พึ่งประสงค์ ล้วนแล้วแต่เป็น ผู้ใช้งาน (User)

ใน มุมที่หนึ่ง : หน่วยงานที่ยังขาดโครงสร้างพื้นฐาน (ICT Infrastructure) เป็นเรื่องยากที่จะควบตุมการใช้งาน User ในองค์กรได้ หากยังไม่สามารถควบคุมการใช้งาน User ได้แล้วความเสี่ยงภัยย่อมเกิดขึ้นอย่างแน่นอน หากไม่มีการควบคุมการใช้งาน User นั้นคือ ขาดการควบคุมการใช้งาน User สำหรับใช้อินเตอร์เน็ต และขาดการควบคุมการใช้งาน User ที่ใช้ระบบไอซีทีภายในองค์กร เช่น การแชร์เอกสารไฟล์ , ขาดระบบระบุตัวตน (A=Authentication A=Authorization A=Accounting A=Auditing) , ขาดการมีสิทธิที่จะลงซอฟต์แวร์ในเครื่อง หรือการมีสิทธิในการรีโมตเข้าเครื่องสำคัญๆโดยปราศจากการเก็บบันทึก เช่น การ Telnet , Remote Desktop , FTP , VNC , VPN เป็นต้น

การควบคุม User ในการใช้งานอินเตอร์เน็ตไม่ใช่เรื่องยาก สามารถทำได้หลายวิธี แต่การควบคุม User การใช้งานภายในองค์กรเป็นเรื่องที่ยากและต้องใช้วิธีการออกแบบระบบจากผู้ เชี่ยวชาญและมีประสบการณ์

จึงกล้าพูดอย่างชนิดว่าเป็นความจริงว่าน้อยนักที่หน่วยงานในบ้านเราจะมีความพร้อมทางโครงสร้างพื้นฐาน ICT Infrastructure

ความหมายของโครงสร้างพื้นฐาน (ICT Infrastructure) นั้นคือ ต้องมีเทคโนโลยีที่เหมาะสม ต้องมีคนดูแลเทคโนโลยีให้เหมาะสม และมีนโยบายที่เหมาะสมในการจัดระเบียบการทำงานให้มีความเป็นมาตราฐาน และควบคุมคนเพื่อให้คนควบคุมเทคโนโลยีได้อย่างสอดคล้องกัน

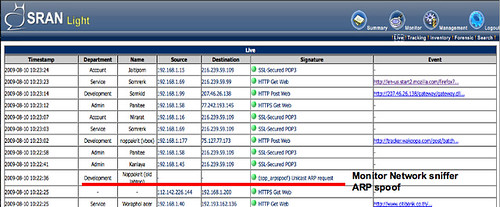

ถึงแม้ส่วนใหญ่การสร้าง ICT Infrastructure เป็นเรื่องนโยบายและการสร้างคนมาใช้เทคโนโลยีให้เหมาะสมเป็นแผนระยะยาวที่ทุกหน่วยงานที่ใช้ระบบสารสนเทศต้องทำ เบื้องต้นเพื่อเป็นเทคนิคในการสืบหาความผิดปกติที่เกิดขึ้นจากการใช้้ข้อมูลภายในองค์กรเอง เราจะมีหลักการวิเคราะห์อย่างไรนั้นผมข้อสรุปให้ตามหลัก 3-in-3-out ดังนี้

หลักการวิเคราะห์หาผู้กระทำความผิดบนระบบเครือข่ายคอมพิวเตอร์

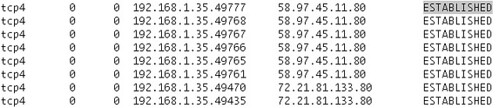

ข้อมูล ที่เข้า และออก ในระดับ Internet เป็นข้อมูลจากโลกภายนอก ระดับ ISP (Internet Services Provider) หรือมองในระดับ WAN Technology ที่กำลังเข้าสู่ระบบเครือข่ายที่เราใช้งาน และ เป็นข้อมูลที่เราจะต้องทำการติดต่อออกไป จากภายในเครือข่ายที่เราใช้งาน เพื่อติดต่อออกไปตามเป้าหมายที่เราต้องการ ได้แก่ เราต้องการเปิด Web ไม่ว่าเป็นเว็บภายในประเทศ หรือ นอกประเทศ ก็เป็นการเชื่อมต่อแบบ HTTP port 80 ที่เป็นการติดต่อแบบ TCP การส่ง E-mail เชื่อมต่อแบบ SMTP port 25 ที่เป็น TCP เป็นต้น

ภายใน ระบบเครือข่ายของเรา ออกไปข้างนอก ต้องผ่านอุปกรณ์ Router จากฝั่งของเรา เพื่อไปยังจุดหมาย และเส้นทางลำเลียงข้อมูลสารสนเทศ จะดำเนินตามหลัก OSI 7 layer และ TCP/IP

พิจารณา Intrusion ภัยคุกคามทางข้อมูลที่ได้รับจากเส้นทางลำเลียงข้อมูลจาก ISP เข้าสู่ระบบเครือข่ายของเรา ส่วน Extrusion ภัยคุกคามทางข้อมูล ขา ออกเครือข่ายของเราไปยังโลกอินเตอร์เน็ท

อุปกรณ์ ที่เราควรพิจารณา เส้นทางการลำเลียงข้อมูลเพื่อใช้ในการทำสืบหาการกระทำผิดทางอาชญากรรม คอมพิวเตอร์ (Network Forensics) ข้อมูลของ Log ที่เกิดขึ้นจากอุปกรณ์ Router ตามเส้นทางเดินทางของข้อมูล ทั้ง เข้า และ ออก ไปยังที่หมาย

ข้อมูล ที่เข้า และออกในระดับ Network เป็นข้อมูลจากเครือข่ายที่เราอยู่ ในระดับ LAN เราจะเริ่มพิจารณา ข้อมูล ที่เข้า และออกในระดับที่ ระดับชายแดนเครือข่าย (Perimeter Network) ตั้งแต่อุปกรณ์ Router ฝั่งเครือข่ายของเรา

พิจารณา Intrusion ภัยคุกคามทางข้อมูล ขา เข้าสู่ระบบเครือข่ายของเรา เป็นการเดินทางของข้อมูลจากอุปกรณ์ Router ฝั่งเครือข่ายของเรา ไปยัง Perimeter Network เข้าสู่วง LAN

พิจารณา Extrusion ภัยคุกคามทางข้อมูล ขา ออกจากระบบเครือข่ายของเรา จากวง LAN ไปสู่ Perimeter Network

ิอุปกรณ์ที่เราควรพิจารณา เส้นทางการลำเลียงข้อมูลเพื่อใช้ในการสืบหาการกระทำผิดทางอาชญากรรมคอมพิวเตอร์ (Network Forensics)

ทาง ขาเข้า คือ ข้อมูลของ Log ที่เกิดขึ้นจากอุปกรณ์ Internal Router , Network Firewall ,Core Switch , NIDS/IPS Access Switch , Proxy และ อุปกรณ์ Access Point (AP) เป็นต้น

ข้อมูล ที่เข้า และออกในระดับ Host เป็นข้อมูลจากเครื่องคอมพิวเตอร์ที่ใช้งาน ในระดับ End Point ได้แก่ เครื่องแม่ข่าย (Computer Server) , เครื่องลูกข่าย (Computer Client) , Note book , PDA เป็นต้น

ข้อมูลในระดับ Internet เข้าสู่วง LAN และไปสิ้นสุดที่ End Point

พิจารณา Intrusion ภัยคุกคาม ขา เข้าสู่เครื่องคอมพิวเตอร์ของเรา (Host) เป็นการเดินทางข้อมูลจากเครือข่ายของเรา (LAN) ในจุดต่างๆ เข้าสู่เครื่องคอมพิวเตอร์ ที่อาจเป็นเครื่องแม่ข่าย , เครื่องลูกข่าย หรืออื่นๆ และแสดงผลข้อมูลผ่านระบบคอมพิวเตอร์ปลายทางที่เรียกใช้ข้อมูล

การ พิจารณา Extrusion ภัยคุกคาม ขา ออกจากเครื่องคอมพิวเตอร์ของเรา (Host) ผ่านไปยังระบบเครือข่ายของเรา (LAN) ออกสู่ Perimeter Network และเดินทางไปสู่โลกอินเตอร์เน็ท (Internet)

เราควรพิจารณา เส้นทางการลำเลียงข้อมูลเพื่อใช้ในการสืบหาการกระทำผิดทางอาชญากรรม คอมพิวเตอร์ ในส่วนนี้คือ Log ที่เกิดจากอุปกรณ์ End point ได้แก่ เครื่องแม่ข่าย (Server) , เครื่องลูกข่าย (Client) , อุปกรณ์มือถือที่เชื่อมต่อเครือข่ายคอมพิวเตอร์ภายใน ออกสู่อินเตอร์เน็ทได้

ทุกอย่างมีที่มาและมีที่ไป ผลของการกระทำของเราเพียงน้อยนิดอาจส่งผลต่อเนื่องเป็นห่วงโซ่ ห่วงโซ่ของเหตุการณ์ มันร้อยเรียงขึ้นแล้ว และจะเป็นอย่างนี้ต่อไปจนกว่าชีิวิตของเราจะดับสูญ

ข้อมูลอื่นๆ

มาร่วมกันเก็บ Log เพื่อป้องกันปัญหาที่เกิดขึ้นในอนาคต

กับ ชุมชน คนออม Log (Keep Log Society)

นนทวรรธนะ สาระมาน

Nontawattana Saraman

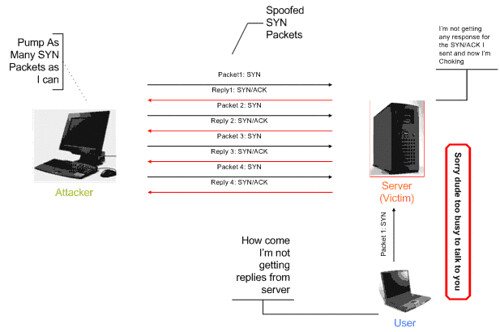

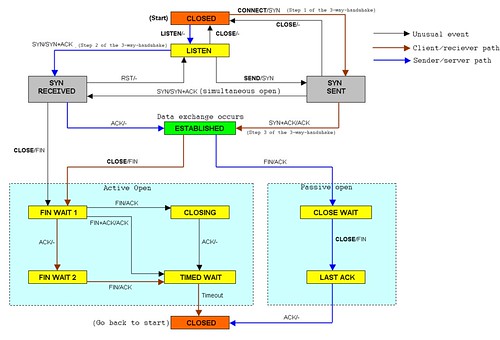

Layer 4 : Transport มี Protocol ที่ใช้ใน Layer นี้คือ TCP และ UDP การเชื่อมต่อสื่อสารเป็นชนิด End-to-end connection

Layer 4 : Transport มี Protocol ที่ใช้ใน Layer นี้คือ TCP และ UDP การเชื่อมต่อสื่อสารเป็นชนิด End-to-end connection