หนังสือพิมพ์ Manager 360 Weekly ‘ไอทีซีเคียวริตี้ไทยทางเลือกยุครัดเข็มขัด’

วันที่ 20 เมษายน 2552 หน้า B11

หนังสือพิมพ์ Manager 360 Weekly ‘ไอทีซีเคียวริตี้ไทยทางเลือกยุครัดเข็มขัด’

วันที่ 20 เมษายน 2552 หน้า B11

เสียงเพลงจาก last.fm ดังขึ้นจากดีเจไร้นามบนโลกอินเตอร์เน็ต “กาละกาเล เวลาหมุนไป สรรพสิ่งอันใด เปลี่ยนไปตามกาล เก่าไป ใหม่มา ธรรมดาสังขาร เหลือเป็นตำนาน เล่าขานกันไป ..” ชื่อเพลงกาละเทศะ ซึ่งเป็นการขับร้องใหม่ ในชุดบ้าหอบฟาง ของอัสนี วสันต์ ต้นฉบับดังเดิม ของวง Butterfly ที่มี เรวัติ พุทธินันท์ เป็นหัวเรือใหญ่ ประโยคเพลงสอดคล้องกับอำนาจของการสื่อสาร ที่ผมจะกล่าวต่อไป ผมได้พยายามพิสูจน์ทำไมการสื่อสารถึงมีอิทธิพลต่อชีวิตเรา ซึ่งที่กล่าวไปแล้วนั้นตัวแปรหนึ่งในสมการนี้คือเรื่องของเวลา และทั้งหมดที่กล่าวมาเป็นเรื่องของปัจจัยที่อยู่ภายนอกที่เป็นวัตถุนิยมเสียส่วนใหญ่

จะขอขยายความอีกสำหรับปัจจัยภายนอกที่ส่งผลให้การสื่อสารนั้นมีอำนาจต่อการใช้ชีวิต

โลกคือดาวเคราะห์ดวงหนึ่งในสุริยจักรวาลซึ่งนักวิทยาศาสตร์ได้หยั่งรู้ถึงอายุของโลกคือประมาณ 4,500 ล้านปี และเริ่มมีสิ่งมีชีวิตเริ่มเกิดขึ้น 3,500 ล้านปี เมื่อประมาณ 400 ปีที่ผ่านมา ฝั่งยุโรป ได้ค้นพบวิทยาศาสตร์สมัยใหม่ แทนที่จะเอาวิทยาศาสตร์ไปสร้างปัญญา กลับเอาวิทยาศาสตร์ไปสร้างอำนาจ จากเทคโนโลยีจากการสื่อสารเพื่อสนองตอบความต้องการของมนุษย์ ในด้านวัตถุนิยม

วิวัฒนาการของการสื่อสาร ซึ่งถือว่าเป็นตัวแปรจากปัจจัยภายนอก

จากความต้องการของมนุษย์ ที่ต้องการสื่อสารนำข่าวที่ต้องการส่งออกไปยังผู้รับที่อยู่ในระยะห่างไกล และต้องการให้ถึงผู้รับในเวลาที่รวดเร็วขึ้นด้วยนั้น ในขณะที่พัฒนาการด้านระยะทางยังคงจำกัดเมื่อใช้ “สื่อ” สัญญาณจากธรรมชาติดัง ดังนั้นมนุษย์ จึงได้พยายามที่จะสร้างสรรค์วิธีการให้ “สื่อ” ต่าง ๆ เหล่านั้น มีความสะดวกในการแทนความหมายของข่าวสารและทำได้รวดเร็วขึ้น จากเดิมสัญญาณไฟ ควัน หรือเสียงที่ถูกจำกัดด้านระยะทาง และอาจไม่ปลอดภัยหากข่าวสารที่เผยแพร่นั้นได้ถึงมือผู้รับอื่น ที่ไม่พึงประสงค์ พัฒนาการเพื่อเอาชนะขอบเขต ของธรรมชาติ จึงได้ปรากฏขึ้น กับสิ่งประดิษฐ์แรกด้านโทรคมนาคม ที่มีพื้นฐานของการนำสัญญาณข่าวสารต่าง ๆ ที่ต้องการสื่อสารมายกระดับความสูงขึ้น เพื่อเพิ่มระยะทางจนกลายมาเป็น “โทรเลขเชิงแสง (Optical Telegraphy)” หรือที่เรียกว่าการสื่อสาร ด้วยเสาส่งสัญลักษณ์ (Semaphore Communication) อันเป็นการเปิดยุคโทรคมนาคมยุคแรก ซึ่งความหมายของยุคโทรคมนาคมนี้คือ “เป็นระบบ มีหลักการและวิธีการ ใช้งานซ้ำได้และได้รับการยอมรับ”

จากพัฒนาการของโทรคมนาคมและการสื่อสารระบบแรกที่อยู่บนพื้นด้านการใช้แสงเป็น“สื่อ” นี้ ยังมีขอบเขตจำกัดหลายด้านทำให้มนุษย์ได้พยายามคิดค้น พัฒนาระบบอื่น ๆ ตามมา เพื่อแก้ปัญหาข้อจำกัด ของ ระยะทาง และความเร็วของระบบก่อนๆ หน้ามาอย่างต่อเนื่อง การคิดค้นนั้นอยู่บนพื้นฐานทั้งของวิทยาการและการ ประยุกต์ใช้งานที่เป็นตัวช่วยกำหนดทิศทางการพัฒนามาตั้งแต่อดีต ดังนี้

โทรเลขเชิงแสงหรือระบบการสื่อสารที่อยู่บนขอบเขตของการมองเห็นจากระยะไกลได้ กลายเป็นระบบโทรคมนาคมที่มีความสำคัญสูงร่วมสมัยในยุคที่ค้นพบและมีใช้งาน กว่าครึ่งศตวรรษ แม้ว่าการประยุกต์ใช้ กล้องส่องทางไกล เพื่อช่วยเพิ่มระยะทาง การสื่อสารหรือการมองเห็นได้ ระบบโทรเลขเชิงแสงนั้นก็ได้ลดความสำคัญลง เมื่อระบบสื่อสารที่มีพื้นฐานการใช้ไฟฟ้าเข้ามาทดแทน เช่น โทรเลขไฟฟ้า เป็นต้น

ต่อมาวิทยาการด้านแม่เหล็กไฟฟ้า ก็ได้ขับดัน ให้เกิดระบบโทรคมนาคมอื่น ๆ เข้ามาร่วมกับโทรเลขไฟฟ้ามากขึ้น การส่งสัญญาณโทรเลข ผ่านสายกระทำได้ในระยะทางไกลและไกล จนกระทั่ง การส่งโทรเลขสามารถ ใช้สื่อสารข้ามมหาสมุทรได้ เกิดเป็นการปฏิวัติการสื่อสารโทรคมนาคม ของโลกครั้งใหญ่ และเกิดระบบอื่น ๆ ต่อเนื่องตามมาด้วยคือ “โทรพิมพ์ (Teleprinter)” “เทเลกซ์ (Telex)” และ “เทเลเทกซ์ (Teletext)” ตามลำดับ พัฒนาการของความเข้าใจด้านไฟฟ้าและการค้นพบกฏทางไฟฟ้าต่าง ๆ(Laws of Electricity)ได้ผลักดันไปสู่การพัฒนาสายส่งสัญญาณ ที่มีคุณภาพดีขึ้น มีการลดทอน (Attenuation) และการบานออกของสัญญาณ (Dispersion) ที่น้อยลง ทำให้ระยะทางของการส่งสัญญาณ ทางไฟฟ้าทางสายส่งทำระยะได้ไกลมากขึ้น จากการสื่อสารระดับประเทศ ได้กลายเป็นการเชื่อมโยงระหว่างประเทศ และต่อเข้าเป็นเครือข่าย การสื่อสารได้ทั่วทุกทวีป ในเวลาต่อมา รวมทั้งการพัฒนาเทคนิค การส่งสัญญาณจากแบบแอนะล็อก ไปสู่ดิจิทัลและเกิดระบบการตัดต่อสัญญาณ หรือเทคโนโลยีชุมสาย(Switching)ก็ได้ทำให้ระบบสื่อสารโทรคมนาคมกลายเป็นเครือข่ายเชื่อมโยงมนุษย์เข้าด้วยกันมากขึ้น

จากระบบสื่อสารด้วยสัญญาณไฟฟ้า ที่ได้รับการพัฒนาขึ้นมาเหล่านั้น กอปรกับการประยุกต์ ความรู้ด้านเสียง จึงเกิดเป็นระบบโทรศัพท์ ที่มนุษย์สามารถสื่อสารให้เข้าใจกันได้ในทันที โดยไม่ต้องแปลงสัญญาณด้วยสัญลักษณ์ต่าง ๆ ส่วนวิทยาการด้านระบบอัตโนมัติ(Automation)ในขบวนการทางอุตสาหกรรมต่างๆ ก็ได้มีส่วนช่วยพัฒนาระบบชุมสายเพื่อติดต่อเชื่อมโยงสัญญาณโดยได้รับการปรับปรุงจากการใช้แรงงานคน (Manual) มาเป็นระบบเครื่องกลไฟฟ้า (Electro – Mechanical Switching) หรือครอสบาร์ (Crossbar) และกลายเป็นระบบอิเล็กทรอนิกส์ จนถึงระบบดิจิทัลในที่สุด

จุดเปลี่ยนที่ยิ่งใหญ่เหตุการณ์หนึ่ง ของระบบโทรคมนาคมและการสื่อสาร เกิดขึ้นเมื่อมีการค้นพบการแพร่กระจายคลื่นวิทยุ จนสามารถนำไปประยุกต์ จนเกิดเป็น

ระบบโทรเลขไร้สาย(Radio Telegraphy)ในยุคเริ่มต้นจนถึงการสื่อสารด้วยเสียงแบบไร้สายต่อเนื่องมา ควบคู่กับพัฒนาการด้านอิเล็กทรอนิกส์ การค้นพบทานซิสเตอร์ และวงจรอิเล็กทรอนิกส์ความถี่สูง ทำให้เกิดการสื่อสารระยะไกลแบบไร้สายด้วยระบบคลื่นวิทยุ (Radio Relay) ต่อเนื่องมาจากระบบไร้สายที่เกิดขึ้นก่อนหน้าวิวัฒนาการที่ได้ปรับเปลี่ยนโฉมหน้า ของระบบโทรคมนาคมโลกอีกสองประเภทหลักคือ การพัฒนาหน่วยทวนสัญญาณออกไปติดตั้งนอกโลก เพื่อครอบคลุมการสื่อสาร ในวงกว้าง กลายเป็นระบบการสื่อสารผ่านดาวเทียม รวมทั้งการนำแสงซึ่งมนุษย์เคยได้นำมา ใช้ในระบบโทรคมนาคมแรก สำหรับโทรเลขเชิงแสงแล้วนั้น นำมาใช้สำหรับการส่งผ่านเส้นใยนำแสงได้ ด้วยความเร็วการส่งข่าวสารสูงมาก ซึ่งทั้งหมดนี้ได้ปฏิวัติโลกการสื่อสารโทรคมนาคมอย่างมีนัยสำคัญ

จากโครงสร้างของระบบโทรคมนาคมและการสื่อสาร ที่มนุษย์คิดค้นขึ้น ผลลัพท์ที่เกิดขึ้นได้ช่วยขับเคลื่อนวิทยาการแขนงอื่น ๆ ด้านไฟฟ้าสื่อสารด้วย เช่น การประมวลผลสัญญาณ และอุปกรณ์อิเล็กทรอนิกส์ เป็นต้น ให้มีความเจริญรุดหน้า เกิดเป็นการคิดค้นระบบโทรศัพท์เคลื่อนที่ และเครือข่ายการสื่อสาร

อินเทอร์เน็ตที่ปฏิวัติการสื่อสารของมนุษย์ไปทั่วโลกต่อมาอีกหลายครั้ง

ภาพรวมโดยสังเขปนี้ ทำให้ทราบถึงพัฒนาการ ของระบบโทรคมนาคมและการสื่อสร ที่มนุษย์สร้างขึ้นใช้งาน เพื่อข้ามขอบเขตของระยะทาง ที่ใช้ติดต่อสื่อสาร

พร้อมกับการพัฒนา ด้านความเร็วการส่งข่าวสารที่สูงขึ้น และสะดวกในการใช้งานกว่าเดิม ซึ่งมีทั้งที่ยังคงใช้งานอยู่ และที่ได้ล้าสมัยไปแล้ว วิทยาการรากฐานและการประยุกต์ทั้งหมด ได้สร้างสรรค์ระบบโทรคมนาคม บนโลกนี้มากกว่า 200 ปี

ใน 200 ปีที่ผ่านมาการเจริญเติบโตทางเทคโนโลยีก้าวหน้าอย่างรวดเร็ว การสื่อสารได้พัฒนาเป็นโลกไร้พรมแดน

อินเตอร์เน็ต มีพัฒนาการมาจาก อาร์พาเน็ต (ARPAnet) ที่ตั้งขึ้นในปี 2512 เป็นเครือข่ายคอมพิวเคอร์ของกระทรวงกลาโหม สหรัฐอเมริกา ที่ใช้ในงานวิจัยด้านทหาร (ARP : Advanced Research Project Agency)

มาถึงปี 2515 หลังจากที่เครือข่ายทดลองอาร์พาประสบความสำเร็จอย่างสูง และได้มีการปรับปรุงหน่วยงานจากอาร์พามาเป็นดาร์พา (Defense Advanced Research Project Agency: DARPA) และในที่สุดปี 2518 อาร์พาเน็ตก็ขึ้นตรงกับหน่วยการสื่อสารของกองทัพ (Defense Communication Agency)

ในปี 2526 อาร์พาเน็ตก็ได้แบ่งเป็น 2 เครือข่ายด้านงานวิจัย ใช้ชื่ออาร์พาเน็ตเหมือนเดิม ส่วนเครือข่ายของกองทัพใช้ชื่อว่า มิลเน็ต (MILNET : Millitary Network) ซึ่งมีการเชื่อมต่อโดยใช้ โพรโตคอล TCP/IP (Transmission Control Protocol/Internet) เป็นครั้งแรก

ในปี 2528 มูลนิธิวิทยาศาสตร์แห่งชาติของอเมริกา (NSF) ได้ ให้เงินทุนในการสร้างศูนย์ซูเปอร์คอมพิวเตอร์ 6 แห่ง และใช้ชื่อว่า NSFNETและพอมาถึงปี 2533 อาร์พารองรับภาระที่เป็นกระดูกสันหลัง (Backbone) ของระบบไม่ได้ จึงได้ยุติอาร์พาเน็ต และเปลี่ยนไปใช้ NSFNET และเครือข่ายขนาดมหึมา จนถึงทุกวันนี้ และเรียกเครือข่ายนี้ว่า อินเตอร์เน็ต โดยเครือข่ายส่วนใหญ่จะอยู่ในอเมริกา และปัจจุบันนี้มีเครือข่ายย่อยมากถึง 50,000 เครือข่ายทีเดียว และคาดว่า ภายในปี 2543 จะมีผู้ใช้อินเตอร์เน็ตทั้งโลกประมาณ 100 ล้านคน หรือใกล้เคียงกับประชากรในโลกทั้งหมด

สำหรับประเทศไทยนั้น อินเตอร์เน็ตเริ่มมีบทบาทอย่างมากในช่วงปี 2530-2535 โดยเริ่มจากการเป็นเครือข่ายในระบบคอมพิวเตอร์ระดับมหาวิทยาลัย (Campus Network) แล้วจึงเชื่อมต่อเข้าสู่อินเตอร์เน็ตอย่างสมบูรณ์เมื่อเดือนสิงหาคม 2535และ ในปี 2538 ก็มี การเปิดให้ บริการอินเตอร์เน็ตในเชิงพาณิชย์ (รายแรก คือ อินเตอร์เน็ตเคเอสซี) ซึ่งขณะนั้น เวิร์ลด์ไวด์เว็บกำลังได้รับความนิยมอย่างมากในอเมริกา

อย่างไรก็ตาม อินเตอร์เน็ต และสิ่งสำคัญของระบบอินเตอร์เน็ตก็คือ เว็บ (Web) และ เวิร์ลด์ไวด์เว็บ (World – Wide Web) บริการนี้ ถือว่าเป็นบริการที่มีผู้นิยมใช้มากที่สุด

เพียงไม่ถึง 40 ปีจากวิวัฒนาการอินเตอร์เน็ต และอีกไม่เกิน 10 ปีโลกก็ได้รู้จักระบบสืบค้นอย่าง yahoo และ google การเชื่อมโลกเข้าด้วยกัน ด้วยระบบอินเตอร์เน็ตยุคใหม่ก็ทำให้มนุษย์ยิ่งตกอยู่ภายใต้อำนาจของการสื่อสารมากขึ้น จนผู้คนส่วนหนึ่งในประเทศจีนต้องไปหาหมอในโรคที่ไม่มีเคยมีใครคิดว่าโรคนี้จะมีด้วย คือ โรคติดอินเตอร์เน็ต ต้องออนไลท์ตลอดเวลา หรือ บารัค โอบาม่าประธานาธิบดีสหรัฐ คนล่าสุดก็ยังต้องตรวจอีเมลล์ผ่านมือถือตลอดเวลา

ผมขอหยิบสถิติตอนหนึ่งของหนังสือ อัลวิน ทอฟฟเลอร์ ได้ในชื่อเรื่องการปลูกฝังความรู้ (Embedding inteligence) ไว้อย่างน่าสนใจว่า “วันนี้ดาวเคราะห์ดวงนี้มีเครื่องคอมพิวเตอร์แบบพีซี (PC) กว่า 800 ล้านเครื่อง เท่ากับหนึ่งเครื่องต่อประชากรเจ็ดหรือแปดคน วันนี้มีชิพคอมพิวเตอร์มากกว่า 500,000 ล้านอันทั่วโลก ชิพจำนวนมากบรรจุทรานซิสเตอร์ (สวิตช์ปิด – เปิด) กว่า 100 ล้านตัว และฮิวเล็ตต์-แพ็คการ์ดได้พบวิธีที่จะบรรจุทรานซิสเตอร์ ขนาดเท่าโมเลกุล จำนวนหลายพันล้านตัวลงบนชิพคอมพิวเตอร์หนึ่งอัน

วันนี้เรามีสวิตช์ดิจิตอลประมาณสี่พันล้านอันที่คลิกปิด-เปิด ต่อมนุษย์หนึ่งคนที่อาศัยอยู่บนดาวเคราะห์ดวงนี้

มีผู้ใช้โทรศัพท์มือถือกว่า 1.7 พันล้านเครื่อง ในขณะเดียวกันก็มีการประเมินจำนวนผู้ใช้อินเตอร์เน็ตในโลกทั้งหมดว่าอยู่ระหว่าง 800 ล้านคน ถึง 1,000 ล้านคน และมีจำนวนสูงขึ้นเรื่อยๆ ทุกวัน” ตรงใจผมต้องที่ใช้คำว่าวันนี้ ซึ่งคำว่าวันนี้ อาจเป็นเมื่อวานนี้สำหรับบางคน และกลายเป็นอดีตต่อไป จากการเคลื่อนไหวของเวลา จากสถิติของวันนี้จึงกลายเป็นอดีต ซึ่งสถิติพวกนี้มีแนวโน้มสูงคนด้วยอำนาจของการสื่อสาร ที่บีบให้โลกนี้แบน สังคมบริโภค ทุนนิยมที่เรารู้จักกันดีว่าจะนำความสะดวกสบายให้กับชีวิตของเรา

จะเป็นเช่นนั้นหรือไม่ นั้นไม่มีใครตอบได้ แต่ที่แน่ อัลวิน ทอฟฟเลอร์ ตั้งข้อสังเกตว่าขยะจากทรานซิสเตอร์ที่ฝังทั้งในมือถือและเครื่องคอมพิวเตอร์นั้นจะไปอยู่ที่ไหน ?

ทั้งหมดที่กล่าวมานั้นเป็นเพียงการมองในมุมภายนอก หรือ เรียกว่ามองโลกในเชิงวัตถุ

หากจะมองในมุมภายใน ก็ยังมีการสื่อสารที่ติดต่อซึ่งกันภายในร่างกายมนุษย์ บางส่วนจาก ของ หนังสือ วิถีมนุษย์ในศตวรรษที่ 21 ของ ศ.นพ. ประเวศ วะสี มาเพื่อสนับสนุนความคิดด้านการสื่อสารภายใน ที่กล่าวว่า “มีระบบการสื่อสารที่รู้ถึงกันทั้งหมด ระบบร่างกายทั้งหมดรู้ถึงกันเพื่อการรักษาดุลยภาพและความเป็นหนึ่งเดียวกัน ร่างกายใช้ระบบข้อมูลข่าวสารอย่างน้อย 3 ระบบด้วยกันคือ

1. ดีเอ็นเอ (DNA)

2. ระบบประสาท

3. ระบบสารเคมี

ดีเอ็นเอ (DNA) เป็นรหัส หรือ ข้อมูลข่าวสาร (Information) ที่มีอยู่ในทุกเซลล์ที่กำหนดโครงสร้างและการทำหน้าที่ของเซลล์ ทุกเซลล์จึงมีข้อมูลข่าวสาร

ระบบประสาท ที่เชื่อมโยงทุกชุมชนของร่างกายเข้ากับสมองเพื่อให้สมองรู้ทั้งหมด ถ้าสมองไม่รู้ทั้งหมดจะไม่สามารถรักษาดุลภาพในร่างกายได้ สารเคมีอยู่รอบและในทุกเซลล์ สารเคมีเหล่านี้มีส่วนที่เป็นข้อมูลข่าวสารให้เซลล์รู้

จะเห็นได้ว่า ร่างกาย “ลงทุน” ในระบบสื่อสารอย่างเข้มข้นเพื่อให้ระบบทั้งระบบรู้ถึงกัน จะได้สามารถปรับพฤติกรรมเพื่อรักษาดุลยภาพ หรือ ความเป็นปรกติของระบบได้

ระบบร่างกายเป็นตัวอย่างของระบบที่มีความเป็นระบบเดียวกัน ที่มีความสอดคล้อง สมดุล ความเป็นปรกติ และความยั่งยืน สังคมไม่เป็นอย่างนั้น ห่างไกลจากความเป็นอยา่งนั้น มนุษย์ทั้งหมดไม่ได้มีจิตเดียวกัน มีความเห็นแก่ตัว แย่งชิง เกี่ยงกัน หรือทำร้ายกัน ขาดหน่วยพื้นฐานทางสังคมซึ่งน่าจะตรงกับชุมชน ชุมชนที่เคยมีก็ล่มสลายไปด้วยการพัฒนาสมัยใหม่ที่เน้นความเป็นปัจเจกบุคคล ทำให้มนุษย์ขาดภูมิคุ้มกัน ระบบข้อมูลข่าวสารส่วนใหญ่ยังใช้เพื่อการกระตุ้นวัตถุนิยม บริโภคนิยม มากกว่าเพื่อการรู้ตัวเอง และความประสานสอดคล้องของสังคม”

ส่วนนี้กล่าวมาเป็นตัวแปร ที่เรียกว่าปัจจัยภายใน ซึ่งในภายในนี้ก็มีการสื่อสารกันในร่างกาย ในระดับเซลล์ จนถึงประจุไฟฟ้าอิเล็คตอนทั้งที่เป็นขั้วบวกและขั้วลบ วิ่งในร่างกายของมนุษย์ ซึ่งปัจจัยภายในนี้เองมีระบบสื่อสารที่ติดตัวเรามาตั้งแต่กำเนิด

ย้อนกลับมาที่สมการ X + Y = อิทธิพลการสื่อสารต่อชีวิต หากผมให้ Y คือ เวลา

ดังนั้น X คืออะไร X ประกอบด้วย n ที่เป็นตัวแปรทำให้ X มีคุณค่า นั้นคือ

Xn+ เวลา= อิทธิพลการสื่อสารต่อชีวิต

X ประกอบด้วย ปัจจัยภายนอก และ ปัจจัยภายใน

ส่วน n ก็คือ มนุษย์

X ที่เป็นปัจจัยภายนอก คือ ความเจริญของเทคโนโลยี สังคมทุนนิยม ที่ทำให้โลกเชื่อมโยงความสัมพันธ์ระหว่าง เศรษฐกิจ สังคม วัฒนธรรม ความเชื่อและศรัทธา รวมถึงความก้าวหน้าทางอินเตอร์เน็ต ที่ประสานกันจนดูเหมือนโลกทั้งใบนั้นแบนราบ ตามที่หนังสือ The World is Flat ได้กล่าวไว้ เมื่อทำการ เสริมตัวแปรจากเวลา ด้วยทำให้เกิดคำว่า ล้าสมัย และทำให้เกิดคำว่าทันสมัย

X ที่เป็นปัจจัยภายใน คือ อายตนะ (ตา หู จมูก ลิ้น กาย ใจ) ที่เกิดจากปฏิกริยาเคมีและการสื่อสารภายตัวของมนุษย์ เมื่อ มนุษย์ได้รับรู้กับสิ่งเล้ารอบข้าง เกิดการลองผิดลองถูก จนได้เรียนรู้ ทำให้เกิดประสบการณ์ และการประยุกต์เพื่อสร้างสรรค์สิ่งอำนวยความสะดวกเพื่อสร้างความผาสุข ในการดำเนินชีวิต

ดังนั้นจึงสรุปได้ว่า สมการที่กล่าวมาตั้งแต่ตอนต้นอาจเขียนได้ดังนี้

(ปัจจัยภายนอก x มนุษย์ ) + เวลา = อิทธิพลการสื่อสารต่อชีวิต

(ปัจจัยภายใน x มนุษย์) + เวลา = อิทธิพลการสื่อสารต่อชีวิต

ตัวแปรที่สำคัญที่สุดคือ มนุษย์ หากมนุษย์ เข้าใจถึง ความจริง ความงาม และความดี แล้ว อิทธิพลการสื่อสารที่มีผลต่อการใช้ชีวิตจะทำให้โลกนี้น่าอยู่ และเป็นหนึ่งเดียวกันจากความเป็นครอบครัวเดียวกัน ชุมชนเดียวกัน ท้องถิ่นเดียวกัน ประเทศเดียวกัน และโลกเดียวกัน การประสานเป็นหนึ่งเดียวด้วยความเกื้อกูลกันจะทำให้อำนาจของการสื่อสารเข้าถึงยุคแห่งความงาม และความดีต่อไป

ประกอบสนับสนุนแนวคิดนี้ จาก

หนังสือ บทสารานุกรมโทรคมนาคมไทย

หนังสือ Revolution Wealth

หนังสือ Third wave

หนังสือ The World is Flat

บทความของคุณเปลวสีเงิน

บางส่วนจากพระพุทธทาส เทศนาธรรมะกับวิทยาศาสตร์ ปี 2521

ผ.ศ.สดชื่อ วิบูลยเสข เรื่องเจาะเวลา หาเวลา

การสื่อสารของมนุษย์ ของ อาจารย์มารยาท ประเสริฐ

การเข้าถึงสิ่งสูงสุด ความจริง ความงาม ความดี

และ วิถีมนุษย์ในศตวรรษที่ 21 ของ ศ.นพ. ประเวศ วะสี

นนทวรรธนะ สาระมาน

Nontawattana Saraman

ทุกวันนี้เราปฏิเสธไม่ได้ว่า เราสามารถใช้ชีวิตโดยปราศจากการสื่อสารไม่ได้แล้ว หากผมตั้งคำถามนี้เป็นสมการคณิตศาสตร์แล้ว เช่น X + Y = อิทธิพลการสื่อสารต่อชีวิต

ผมจะพิสูจน์ให้เห็นว่าเหตุใดการสื่อสารมีอำนาจต่อชีวิตของเราและคนทั่วโลกอย่างไร

ในตอนแรกนี้จะเป็นการถอดสมการเพื่อพิสูจน์ถึงเหตุผลว่า “เราสามารถใช้ชีวิตโดยปราศจากการสื่อสารไม่ได้” ผมขออธิบายดังนี้

1. ความหมาย องค์ประกอบของการสื่อสาร และ โทรคมนาคม

2. การสื่อสาร โทรคมนาคมและเวลา

3. อำนาจการสื่อสารที่เป็นไปตามเวลา

เพลโต้ (Plato) นักปรัชญาชาวกรีก เคยกล่าวว่า ยุคของมนุษย์มีสามยุค คือ ยุคแห่งความจริง ยุคแห่งความงาม และ ยุคแห่งความดี

หากสิ่งไอทีและการสื่อสาร คือความจริง เราสามารถสรรค์สร้างไอทีและการสื่อสาร นั้นให้งดงามได้ และใช้ประโยชน์จากเทคโนโลยีไปสู่ความดี เพื่อให้สังคมโดยส่วนรวมเกิดประโยชน์ ดังนั้นเราจึงควรเข้าใจความหมายของการสื่อสารและนำความจริงจากอำนาจของการสื่อสารมาสร้างสรรค์สังคมให้ดีขึ้น บทความนี้ก็ต้องการให้เดินตามความคิดของเพลโต้ ให้เข้าใจถึงความจริงบนไอทีและการสื่อสาร เพื่อประยุกต์ใช้งานให้เกิดความงาม ด้วยคุณธรรมและความดีต่อไป

องค์ประกอบของการสื่อสาร

๑. บุคคล ๒ ฝ่าย

๒. วิธีการติดต่อ

๓. เรื่องราวให้รับรู้ความหมายร่วมกัน

ความหมายของการสื่อสาร

สื่อ คือ การใช้วิธีพูด-เขียน หรือการนำเสนอในรูปแบบต่างๆ เช่น ใช้รูปภาพ รวมทั้งเทคโนโลยีต่างๆ โดยวิธีการติดต่อนั้นต้องใช้ตัวกลางต่างๆ เช่น คลื่นเสียง ตัวหนังสือ แผ่นกระดาษที่มีตัวหนังสือเขียน คลื่นวิทยุโทรทัศน์ ตัวกลางเหล่านี้เรียกว่า สื่อ โดยการสื่อสารนั้นสามารถใช้สื่อหลายๆอย่างได้พร้อมๆกัน เช่น การเรียน การสอน ต้องใช้ทั้งหนังสือ กระดาน ภาพ

สาร คือ เรื่องราวที่รับรู้ร่วมกัน ไม่ว่าจะเป็น ข้อเท็จจริง ข้อแนะนำ การล้อเลียน ความปรารถนาดี ความห่วงใย มนุษย์จะแสดงออกมาให้เป็นที่รับรู้ได้ การสื่อสารจะเกิดขึ้นตามกาลเทศะ และสภาพแวดล้อมต่างๆในสังคม

ภาษาที่ใช้ในการสื่อสาร

๑. วัจนภาษา (การพูด การเขียน)

๒. อวัจนภาษา (เครื่องหมาย สัญญาณมือ)

อวัจนภาษาที่มนุษย์ใช้ในการสื่อสาร การแสดงออกทางดวงหน้า การแสดงออกทางดวงหน้านั้นเป็นเครื่องแสดงเจตนาการสื่อสารได้หลายอย่าง เช่น ขอร้อง ขมขู่ การใช้น้ำเสียง คำพูดคำเดียวกัน เปล่งออกไปด้วยน้ำเสียงที่ต่างกัน จะสื่อความหมายต่างๆกันไปได้ ขึ้นอยู่กับความดังและเสียงสูง-ต่ำ เช่น ถ้าพูดหรือเน้นคำพูดนั้นดังๆ ก็จะเป็นการเตือนได้

แม้แต่บทความของ การสื่อสารของมนุษย์ ของ อาจารย์มารยาท ประเสริฐ ซึ่งเป็นอาจารย์สอนภาษาไทย ได้กล่าวถึงคุณธรรมของการสื่อสาร ได้อย่างสอดคล้องกับการเข้าถึง ความจริง ความงาม และ ความดีของเพลโต้ ได้ว่าคุณธรรมในการสื่อสารความมีสัจจะและไม่ล่วงละเมิดสิทธิซึ่งกันและกัน ความรัก ความเคารพและความปรารถนาดีต่อกัน

ความรับผิดชอบในสิ่งที่ตนพูดหรือกระทำ

จะเห็นได้ว่าผมไม่ได้หมายถึงการสื่อสารที่เราเห็นเป็นรูปธรรมเท่านั้นแต่เป็นการสื่อสารที่รวมไปถึงการแสดงออกที่เป็นนามธรรมด้วย ทีนี้ลองมาดูความหมายของการสื่อสารและเทคโนโลยีกันบ้าง

ในบทสารานุกรมโทรคมนาคมไทยได้เขียนไว้ว่า

” ข่าวสารหรือสิ่งที่มนุษย์ต้องการที่จะสื่อสารให้กับผู้ที่อยู่ห่างไกลได้รับรู้นั้นในอดีตก่อนที่จะได้มีการพัฒนาระบบโทรคมนาคม การนำส่งสารดังกล่าวกระทำได้ด้วย“ผู้นำสาร(Messenger/Courier)” ที่จะนำเอาข่าวสารไปส่ง อาจจะด้วยการเดินเท้า หรือคมนาคมอื่น ๆ เช่นนำส่งด้วยยานพาหนะหรือสัตว์ที่มีอยู่ในแต่ละยุคสมัยทั้งทางบกและทางน้ำ จนกระทั่งมนุษย์ได้พัฒนา “สื่อ” ธรรมชาติที่สามารถเตรียมข่าวสารให้ส่งได้รวดเร็วขึ้นกับระยะทางที่อยู่ห่างไกลของผู้รับด้วยการส่งสัญญาณไฟ ควัน หรือสัญญาณเสียงต่าง ๆ ซึ่งเป็นสื่อที่เดินทางไปได้ไกลหรือผู้รับสามารถได้ยิน มองเห็นหรือสังเกตได้จากระยะไกล แต่ระยะทางที่สื่อสารได้ก็ยังคงจำกัด ตั้งแต่อดีตกาล จนถึงยุคสงครามโลกครั้งที่สอง เป็นที่เด่นชัดว่า ภาวะสงคราม เป็นสาเหตุหลัก ที่ขับดันให้มนุษย์ คิดค้นวิธี ที่จะจัดส่งข่าวสาร ให้ได้รวดเร็วที่สุด เนื่องจาก “สื่อ” ที่มนุษย์ประดิษฐ์คิดค้นขึ้นมา มีความสามารถและระยะทางที่สื่อสารได้อย่างมีขอบเขตจำกัด เช่น สัญญาณไฟ มีข้อจำกัดการใช้งานเฉพาะช่วงเวลากลางคืน หรือในช่วงทัศนวิสัยที่เหมาะสม รวมถึงสัญญาณควันที่คล้ายคลึงกัน ส่วนสัญญาณเสียงจากกลอง แตร หรือต้นกำเนิดเสียงร่วมสมัยอื่น ๆ นั้นก็มีระยะทางที่ผู้รับจะสังเกต หรือได้ยินที่จำกัดเช่นกัน ในที่สุดมนุษย์ จึงได้คิดค้นต่อยอด ในการขยายระยะดังกล่าวนั้นออกไป ด้วยการสร้างประภาคารเพื่อส่งสัญญาณดังกล่าว (ไฟและควัน) ให้ได้ไกลขึ้นหรือสังเกตได้จากระยะที่ไกลขึ้น จึงทำให้เกิดเป็นระบบการสื่อสารแรกของมนุษย์ ที่เกินขอบเขตปกติของ “สื่อ” ที่สร้างได้จากธรรมชาติ โดยที่อยู่บนพื้นฐาน ของการสื่อสารเชิงแสง ( Optical Communication สื่อสารด้วยสัญญาณเชิงแสงลักษณะนี้ได้กลายเป็นระบบโทรคมนาคมระบบแรก”

ความหมายของโทรคมนาคม

ความหมายที่มีต่อคำว่า “โทรคมนาคม (Telecommunication)” ได้รับการนำเสนอไว้ในแหล่งข้อมูลหรือจากการนิยามของผู้รู้และองค์กรที่เกี่ยวข้องด้านเทคนิค ประวัติศาสตร์และภาษาจำนวนมาก เช่น

1) คำว่า “โทร” มีพื้นฐานมาจากคำว่า “tele” ในภาษากรีก หมายถึง “ไกลออกไป (far away)” และคำว่า “คมนาคม (Communication)” มาจากภาษาละตินพื้นฐานของคำ “Communicare” หมายถึงการใช้งานร่วมกับผู้อื่น ความหมายรวมพื้นฐานจึงได้รับการนำเสนอว่าการสื่อสารที่ครอบคลุมระยะทางที่ไกลออกไป

2) จากคำศัพท์มาตรฐานของสมาคมสถาบันวิศวกรไฟฟ้าและอิเล็กทรอนิกส์(Institute of Electrical and Electronics Engineers)ให้คำนิยามโทรคมนาคมว่า การสื่อสัญญาณระยะทางไกลเช่น โดยใช้โทรเลข วิทยุหรือโทรทัศน์ เป็นต้น

3) พจนานุกรมราชบัณฑิตยสถาน ฉบับปีพ.ศ.๒๕๔๒ ระบุว่า “โทรคมนาคม” หมายถึง การส่ง การกระจาย หรือการรับภาพ เครื่องหมาย สัญญาณ ข้อเขียน เสียง หรือการกระทำให้เข้าใจด้วยวิธีใด ๆ โดยอาศัยระบบสาย วิทยุสื่อสาร หรือระบบแม่เหล็กไฟฟ้าอื่นๆ

4) สหภาพโทรคมนาคมระหว่างประเทศ (International Telecommunication Union: ITU) ได้ให้คำจำกัดความอย่างเป็นทางการครั้งแรกต่อคำว่าโทรคมนาคมในปีพ.ศ. ๒๔๗๕ (ค.ศ. 1932) ว่า “การสื่อสารใด ๆ ไม่ว่าจะด้วยโทรเลขหรือโทรศัพท์ เพื่อส่งสัญลักษณ์ สัญญาณ ข้อความ ภาพและเสียงใด ๆ ทางสายส่ง คลื่นวิทยุ หรือระบบอื่น ๆ หรือกระบวนการส่งสัญญาณทางไฟฟ้าหรือการมองเห็น (เสาส่งสัญลักษณ์) ต่างๆ

5) คำว่า “Telecommunication” ได้รับการประดิษฐ์ขึ้นเป็นทางการ โดยพื้นฐานมาจากหนังสือของเอดวาร์ด เอสโทนี (Edouard Estaunie) ซึ่งมีชีวิตอยู่ในช่วงปีพ.ศ. ๒๔๐๕ – ๒๔๘๕ (คศ. 1862-1942) โดยหนังสือดังกล่าวมีชื่อเป็นภาษาฝรั่งเศส “Traité pratiqus de télécommunication electrique (télégraphie-téléphonie)” ซึ่งได้นิยามความหมายของคำว่าโทรคมนาคมไว้อย่างมีข้อจำกัดคือ “การแลกเปลี่ยนข่าวสารด้วยสัญญาณทางไฟฟ้า (Information exchange by means of electrical signals)” อันเป็นยุคเริ่มต้นที่มีการใช้ไฟฟ้าเป็นหลักสำหรับระบบการสื่อสารในสมัยนั้น

6) คำจำกัดความที่เด่นชัดของการรวบรวม“ประวัติโทรคมนาคมโลก(The Worldwide History of Telecommunications)”โดยแอนทัน ฮวร์ดเดอร์มัน (Anton A. Huurdeman) นิยามให้โทรคมนาคมคือ “เทคโนโลยีแขนงหนึ่งซึ่งใช้ช่วยลดระยะทางระหว่างทวีป ประเทศ หรือระหว่างบุคคล”

ส่วนหนึ่งของคำจำกัดความเรื่องโทรคมนาคม และการสื่อสาร ซึ่งอ่านคำจำกัดความทั้งหมดได้ที่ สารานุกรมโทรคมนาคมไทย

จากความหมายของคำว่าโทรคมนาคมทั้งหมดดังกล่าว เกิดจากความคิดที่จะกำหนดหรือนิยามอันอยู่บนพื้นฐานของสองมูลเหตุหลัก คือ ทางด้าน “ภาษาศาสตร์” ซึ่งอาจมีต้นกำเนิดของคำในภาษาท้องถิ่น ขึ้นอยู่กับสภาพสังคม วัฒนธรรม และความก้าวหน้าของสังคมนั้น ๆ ที่อาจแตกต่างกันไปด้วย แต่อย่างไรก็ตามในแต่ละสังคมและภาษาทั่วไปได้ให้ความหมายถึงนัยที่คล้ายกัน รวมทั้งประเด็นของมูลเหตุ “เทคโนโลยีร่วมสมัย” ที่ปรากฏมีใช้อยู่ในแต่ละช่วงเวลา ซึ่งทำให้ความหมายของ “โทรคมนาคม” อาจต้องปรับตามให้ทันสมัยต่อมาในภายหลังด้วย (เช่น ความหมายจาก จ) ที่ยังมิได้รวมเอาเทคโนโลยีการสื่อสารสมัยใหม่กว่าเข้าไปด้วย) โดยรวมแล้วของความหมายทั้งทางด้าน “ภาษา” และ “เทคโนโลยี” ดังกล่าวนี้สามารถนำมาพิจารณาร่วมกันให้ครอบคลุมทั้งทางด้านภาษา พื้นฐาน ความหมายและเทคโนโลยีร่วมสมัยหรือเทคโนโลยีที่ได้รับการคาดการณ์สำหรับประยุกต์ใช้กับระบบโทรคมนาคมแล้วด้วย

ดังนั้นสารานุกรมโทรคมนาคมไทยฉบับปี พ.ศ. ๒๕๕๑ นี้ นำเสนอความหมายของคำว่า “โทรคมนาคม” คือ

การสื่อสารที่ช่วยลดระยะทางระหว่างบุคคลอุปกรณ์หรือระบบอัตโนมัติที่สร้าง ขึ้นเพื่อใช้สำหรับการส่งแพร่กระจายหรือนำพาด้วยวิธีการทางกลไฟฟ้า แสง คลื่นแม่เหล็กไฟฟ้าหรือคุณสมบัติพิเศษอื่นๆ ทางควอนตัม สำหรับการสื่อสัญญาณ สัญลักษณ์ ข้อความ เสียง ภาพหรือสื่อประสมให้ผู้รับหรือระบบสามารถเข้าใจได้

ทั้งหมดที่กล่าวขั้นต้นนั้นคือความหมายของโทรคมนาคม การสื่อสารที่เข้ามามีบทบาทในชีวิตของเราจากอดีตจนถึงปัจจุบัน ที่เรามีความผูกพันธุ์กับการสื่อสารในรูปแบบต่างๆ

เรามามองในแง่ การสื่อสาร กับเวลา บ้าง

ความหมายของเวลา จากบทความของผ.ศ.สดชื่อ วิบูลยเสข เรื่องเจาะเวลา หาเวลา ได้ให้ความหมายเวลา ว่า “เวลาเป็นมิติที่สี่เทียบเท่ากับมิติทั้งสาม(-กว้าง -ยาว-ลึก)ของอวกาศ (space) โดยการคิดเช่นนี้ กาลวกาศทั้งสิ้นทั้งปวงจะสามารถแสดงได้ด้วยแผนที่กาลวกาศสี่มิติ ซึ่งอดีต ปัจจุบัน และอนาคต ของเอกภพจะปรากฏอยู่บนแผนที่กาลวกาศนี้ทั้งหมด นั่นคือความหมายของเวลาในฟิสิกส์ซึ่งไม่จำเป็นที่ทุกคนจะต้องทำความเข้าใจ”

คนทุกคนมีความหมายของเวลาในบริบทของตนเอง ทุกคนรู้ว่าเวลาคืออะไร แต่ไม่สามารถอธิบายให้ผู้อื่นเข้าใจได้ หากถามนักฟิสิกส์ จุดที่สำคัญที่สุดเกี่ยวกับเวลาคือ เวลาเป็นระบบอ้างอิงที่ใช้เรียงลำดับก่อนหลังของการเกิดเหตุการณ์ เหตุการณ์หนึ่งมาก่อนอีกเหตุการณ์หนึ่งในระบบนี้ ถึงแม้การกล่าวเช่นนี้จะสามารถนิยามลูกศรแห่งเวลาได้ แต่ก็ไม่มีกฏเกณฑ์ใดเลย ที่บ่งบอกว่าเวลาผ่านจากอดีตมาสู่ปัจจุบันและไปสู่อนาคต เวลาทั้งหลายมีสถานภาพทัดเทียมกัน

เช่นเดียวกับท่านพุทธทาสได้กล่าวเทศนา เรื่องธรรมะมีความเป็นวิทยาศาสตร์ทุกรูปแบบ ก็ได้กล่าวถึงความหมายของเวลา เช่นเดียวกัน

แล้ว เวลาเกี่ยวอะไรกับการสื่อสาร ?

ยอมรับว่า คำว่าล้าสมัย เกิดขึ้นเร็วมาก ในยุคที่มีการก้าวหน้าด้านการสื่อสาร ไม่ว่าเป็นเครื่องพิมพ์ดีดกลายเป็นอดีตเครื่องมือหลักของนักเขียนไส้แห้ง หรือใช้เป็นการสื่อสารให้กับผู้อื่นได้อ่านรับทราบข้อมูล หรือจะเป็นโทรเลข (อ่านเพิ่มเติมเรื่องอำลาโทรเลข http://nontawattalk.blogspot.com/2008/04/blog-post_29.html ) หรือโทรศัพท์หยอดเหรียญ หรือจะเป็นเพจเจอร์ ที่ร้องเตี๊ยดๆ ตลอดในช่วงเวลาสิ้นปีขึ้นวันใหม่ของปีใหม่ และใช้ในการนัดหมายกันในอดีตแทนมือถือนั้นราคาแพง ผมยังทันบรรยากาศ สิ่งของดังกล่าวที่ว่าเป็นเรื่องล้าสมัยนั้น

ความล้าสมัยเกิดขึ้นได้จาก เวลา และความก้าวหน้าของเทคโนโลยี หรือแม้กระทั่งบทความนี้ก็กลายเป็นสิ่งที่ล้าสมัยได้เช่นกัน เมื่อเวลาได้ดำเนินเดินทางต่อเนื่องไปนับจากนี้

ความล้าสมัยจะเห็นได้ชัด ในไอที โดยเฉพาะโลกอินเตอร์เน็ต ผมสังกตเห็น เทคโนโลยีบางอย่างกลายเป็นของหายากและสูญพันธ์ไป ยกตัวอย่าง รูปแบบของเว็บเพจ เมื่อก่อนเป็นแบบเว็บนิ่ง (Static Web Site)ข้อมูลต้องเพิ่มเองจากผู้ดูแลเว็บไซต์ (Webmaster) มาไม่กี่ปี เว็บไซต์สมัยนี้เรียกว่า web 2.0 ที่ผู้อื่นเข้ามามีส่วนร่วมกับข้อมูลบนเว็บไซต์ได้ จนกลายเป็นสังคมเครือข่ายเสมือน (Social Network) ความล้าสมัยยังรวมไปถึงไวรัสคอมพิวเตอร์ หากผู้ดูแลระบบคนใดเคยคุมระบบในช่วงปี 2001 คงไม่มีใครที่ไม่รู้จักไวรัสที่แพร่กระจายตัวเองได้ หรือ เรียกว่า หนอนคอมพิวเตอร์ (worm) ที่ชื่อ Nimda ซึ่งถ้ากลับคำใหม่ ก็คือคำว่า Admin นั้นเคยสร้างความเสียหายจนระบบเครือข่ายทั่วโลกแทบใช้การไม่ได้ ผ่านมาเพียงไม่กี่เดือน ภัยร้ายจากไวรัสหนอนคอมพิวเตอร์ Nimda ก็กลายเป็นเพียงแค่อดีต หากเป็นยุคนี้ก็ต้องบอกว่า Nimda ได้หายสาบสูญไปแล้ว คงเป็นเรื่องตลกแย่หากมีคอมพิวเตอร์ที่บริษัทติดไวรัส Nimda อยู่

เทคโนโลยีพวกนี้อาจใช้ได้กับเมื่อมีสิ่งหนึ่งที่ดีกว่าเร็วกว่าสนองตอบได้ดีกว่า สิ่งเดิมที่มีอยู่ก็จะกลายเป็นของล้าสมัย

เวลากับสื่อ (Media Time) ตอนหนึ่งในหนังสือ Revolution Wealth ความมั่งคั่งปฏิวัติ แปลโดย สฤณี อาชวานันทกุล

กล่าวว่า สื่อที่มาตามเวลานั้นตายไปหมดแล้ว สื่อทุกวันนี้ต้องเป็นสื่อที่คนอยากดูเมื่อไหร่ก็ต้องได้ดู เรียกว่าการบริโภคสื่อตามใจฉัน เบ็ตซี แฟรงก์ (Betsy Frank) รองผู้อำนวยการฝ่ายวิจัยและวางแผนของ MTV Networks บอกว่า “นี่คือผู้ชมที่อยากทำตารางดูทีวีของตัวเอง” ตอนนี้มีเครื่องมือใหม่ๆ ที่มอบอำนาจให้ผู้ชมสามารถตัดต่อบางส่วนของรายการทีวีให้สอดคล้องกับรสนิยมของตัวเอง ในขณะเดียวกันกับที่ผู้ชมผลิตเนื้อหาเอง พวกเขาก็เรียกร้องให้สามารถเข้าถึงรายได้แบบ “ตามใจตัวเอง”

ศูนย์ข่าว CNN มีนาฬิกาบอกเวลา เพียงเข็มเดียว คือเข็มนาที และผู้ประกาศข่าวไม่กล่าวคำว่า อรุณสวัสดิ์ ไม่กล่าวคำว่า ราตรีสวัสดิ์ ไม่มีคำว่า ลาก่อน หรือ พบกันใหม่ แต่พวกเขาจะกล่าว ว่า ขอต้อนรับเข้าสู่ข่าว เป็นเช่นนี้ตลอด 24 ชั่วโมง

ผมขอยกตัวอย่างสื่อในอดีต เราต้องตั้งหน้าตั้งตารอดูรายการต่างๆ ตามกำหนดเวลาที่จัดตั้งไว้ เช่น รายการนี้แสดงตอน 3 ทุ่มเราต้องทำธุระต่างๆให้เสร็จก่อน 3 ทุ่มถึงจะดูรายการนั้นได้ ปัจจุบันโลกแห่งการสื่อสาร ได้เปลี่ยนโลกนี้ไปให้หยิบสื่อได้สะดวกขึ้นหากเราเข้าสู่ ไอ ที ในโลกอินเตอร์เน็ต ผมขอยกตัวอย่างเช่น Youtube

ซึ่งตัวอย่าง Youtube เห็นได้ชัดถึงวิถีทางการเข้าถึงสื่อสมัยใหม่ได้ชัดเจน วูบหนึ่งในความคิด เราคิดถึงการชกมวยของนักชกผู้ยิ่งใหญ่ของเมืองไทย คือ เขาทราย กาแล็คซี่ ผมอยากดูการชกมวยของเขาทราย ก็แค่พิมพ์เขาทรายใน youtube เราก็สามารถดูอดีตที่เขาทรายได้ชกกับคู่ต่อสู้ได้ เกือบทุกไฟล์ เพลงบางเพลงที่เราหาฟังจากดีเจ ไม่ได้ (ดีเจ สมัยนี้อาจจะอยู่ข้างบ้านคุณก็ได้ ที่กำลังเปิดเพลงสนั่นหวั่นไหวในยามคำ่คืน ผ่านโปรแกรม Camfrog เรียกร้องให้คนฟังร่วมสนุกผ่านจอคอมพิวเตอร์) ถึงแม้ที่บ้านจะมีเทปเพลงชุดนี้ แต่เทปคลาสเซ็ตที่ขึ้นรา นั้นไม่สามารถฟังได้ หากเราต้องการฟังเดี๋ยวนั้น เราทำได้ผ่านสื่อที่เรียกว่า อินเตอร์เน็ต เช่นผมต้องการฟังเพลง ดีใจ ของธเนศ วรากุลนุเคราะห์ ชุด แดนศิวิไลซ์ ผมค้นหาใน Youtube ก็มีคนนำเพลงนี้มาเปิดให้ฟัง หรือเพลงอื่นๆ ก็สามารถค้นหาใน imeem หรือ ijigg นึกง่ายๆ ว่าอยากรู้อะไรเราเพียงพิมพ์ข้อมูลลง Google ก็ได้ตามที่ใจเราต้องการอินเตอร์เน็ตกลายเป็นระบบสื่อสารที่คลุมพฤติกรรมการใช้ชีวิตใหม่ของมนุษย์ ทั้งคำว่า ตามใจตัวเอง และ เร็ว เร็ว และ เร็ว ทำให้วิถีชีวิตคนยุคใหม่ต้องเปลี่ยนแปลง นี้กระมั่งที่เป็นส่วนหนึ่งทำให้เด็กยุคไอที มีความอดทนต่ำต่อสิ่งเล้าภายนอก และเป็นค่าตัวแปรหนึ่งที่พิสูจน์ถึงอำนาจของการสื่อสาร ที่ผมพยายามพิสูจน์สมการนี้ให้เห็นภาพมากขึ้น

ตัวแปรที่สำคัญคือเวลา นั่นเอง เวลาทำให้โลกดูเหมือนหมุนเร็วขึ้น ทำให้ชีวิตคนเราอะไรต่อนี้อะไรได้มากขึ้น เป็นนักผจญภัยโดยส่องกล้องทางไกลผ่าน Google Earth หรือ Google Maps ก็สามารถเห็นสถานที่ที่เราต้องการได้เพียงเสี้ยววินาที โดยที่เราไม่จำเป็นต้องไปถึงสถานที่จริงนั้นเลย หากลองย้อนเวลาเปลี่ยนเทียบไปสมัยพระเจ้าสุริยวรมันที่ 2 ในพุทธศตวรรษที่ 16-17 ในสมัยที่ก่อสร้างนครวัดขึ้น การกระจายข้อมูลข่าวสารให้ผู้คนมาร่วมแรงร่วมใจเพื่อสร้างศาสนสถานคงใช้เวลานาน และใช้ความอดทนอดกั้นสูง บวกกับแรงศรัทธา ความเชื่อ ซึ่งส่งผลให้จิตวิญญาณของคนสมัยยุคก่อนแข็งแกร่งกว่าคนยุคใหม่ เช่นเราๆ ท่านๆ ถึงแม้ยุคสมัยนี้มีการก้าวหน้าระบบสื่อสารไปมาก ทำพวกเราไปได้ไวและเร็วกว่า คนในยุคเก่ามาก ไม่ว่าจะเป็นการกระจายข่าวเพื่อให้คนทั่วไปทราบนั้นก็ขอเพียงยึดสื่ออินเตอร์เน็ตให้ได้ ก็สามารถใช้กลยุทธกระจายข่าวโดยใช้เครื่องมือ เช่น Yahoo marketing solutions หรือ Google Adwords มาช่วยกระจายข่าวให้ ทำงานแทนนักการตลาดที่ค่าจ้างสูง ก็สามารถกระจายข้อมูลนั้นให้คนทั่วไปรับรู้ได้ แทบยังทำงานได้ตลอด 24 ชั่วโมงไม่มีพัก ไม่มีบ่น เป็นเครื่องทำงานด้วยความซื่อสัตย์ ชั่งเป็นคุณสมบัติที่นายจ้างต้องการ จะหยุดกระจายข่าวก็ต่อเมื่อ เงินในกระเป๋าเราจะหมดเสียก่อน

ในเรื่องที่ไม่อยากให้คนอื่นรู้ ก็สามารถถูกกระจายข่าว และเป็นข่าวดังได้ เพียงไม่กี่ชั่วโมง ที่มีคลิปวิดีโอหลุด ไปในโลกของการสื่อสาร ข้อมูลที่ไม่ต้องการให้เผยแพร่ก็ไม่สามารถควบคุมได้อีกต่อไป คนส่วนใหญ่ที่ยังขาดการเรียนรู้จากบทเรียนที่ผ่านมาในอดีต เพียงทำการบันทึกข้อมูลบนโทรศัพท์มือถือ หรือผ่านช่องทาง Webcam ที่ติดอยู่บนจอคอมพิวเตอร์ ภาพส่วนตัวเหล่านั้นไม่ว่าจะเป็นคนดังระดับประเทศ หรือ เด็ก ป. 3 ก็สามารถเป็นข่าวได้ และไม่นานนักสังคมอินเตอร์เน็ตก็ได้ทำการกระจายข้อมูลแบบคุมไม่อยู่จน ชื่อ คลิปหลุดเหล่านั้นกลายมาเป็น Keyword หลักในการค้นหาผ่านระบบค้นหาทางอินเตอร์เน็ตในเวลาต่อมา (ดูสถิติคำที่ค้นหาได้จาก http://zemog.sran.org) การกระจายข่าวในสื่ออินเตอร์เน็ต นี้คงเป็นส่วนหนึ่งที่คนยุคนี้ตกเป็นเหยื่อของอำนาจการสื่อสาร ซึ่งด้วยเหตุนี้เองสังคมออนไลท์จึงสังคมที่ควบคุมยากเป็นความจริง ที่ขาดความงดงาม และความดี ตามแนวคิดของเพลโต้ไปโดยปริยาย ..

บทความของคุณเปลวสีเงิน ในบทความชื่อ อะไรคือผู้ทรงอำนาจเปลี่ยนประเทศ ซึ่งจะเป็นบทสะท้อนที่ชัดเจนถึงอำนาจของการสื่อสาร

“ตัวการสำคัญ” ที่จะเปลี่ยนสังคมไทยก็คือ IT = Information and Communication Technologies หรือเรียกกันว่า “เทคโนโลยีการสื่อสาร และการสนเทศ” นั่นแหละ! ระบบ ไอที ที่เรามองข้ามความสำคัญ และนึกไม่ถึงในพลานุภาพเปลี่ยนประเทศ เปลี่ยนโครงสร้างสังคมนี่แหละ เป็นตัวการสำคัญที่จะ “เปลี่ยนแปลงประเทศไทย” หรือพูดให้ตรงที่เป็นจริงอยู่แล้วในปัจจุบันคือ “ไอที-เป็นตัวเปลี่ยนโลก” สำหรับประเทศที่หมุนตามโลกแบบ “หลง” โลก

เมื่อก่อนเราเคยได้ยินคำพูดประโยคหนึ่งใช่ไหมว่า “ใครยึดไมค์ได้ เท่ากับยึดประเทศ” นั่นเป็นคำพูดสะท้อนบทบาท-อิทธิพลของสื่อที่มีต่อสังคมชาติในแต่ละยุค-แต่ละ สมัย ยุคก่อนๆ ที่โลกยังไม่มีคอมพิวเตอร์ เราจะเห็นว่าบ้านเราปฏิวัติกันทีไร สิ่งแรกที่ต้องยึดคือ “กรมประชาสัมพันธ์”

ใครยึดกรมประชาสัมพันธ์ คือยึดไมค์ ออกแถลงการณ์ทางวิทยุได้ ก็ถือว่าชนะ ยึดประเทศได้แล้ว!

ทุก วันนี้ เป็นสังคมยุคไอที ถึงยุทธศาสตร์-ยุทธวิธี ไม่เปลี่ยน แต่รูปแบบเปลี่ยนจากยึดไมค์-กรมประชาสัมพันธ์ ไปเป็นยึดจอ คือยึดสถานีโทรทัศน์ และควบคุมสถานีดาวเทียม

ถ้าไล่เรียงดู จะเห็นชัดว่า “สื่อ” คืออุปกรณ์สำคัญในการยึดประเทศ เปลี่ยนแปลงประเทศ สมัยกบฏ ร.ศ.๑๓๐ การกบฏเพาะเชื้อและแพร่ระบาดจากสื่อหนังสือพิมพ์ เช่น จีนโนสยามวารศํพท์ เป็นต้น การเปลี่ยนการปกครอง ๒๔๗๕ ภารกิจสำคัญที่ “นายควง อภัยวงศ์” ได้รับมอบจากคณะก่อการให้ไปปฏิบัติ คือ

ไปตัดสายตะแล็บแก๊บที่ “ไปรษณีย์กลาง” บางรัก!

ยุค ๑๔ ตุลา และ ๖ ตุลา พัฒนามายึด “สถานีโทรทัศน์” เป็นหลักแทนกรมประชาฯ แต่พอมาถึงยุคพฤษภาทมิฬ ๒๕๓๕ จะเห็นชัดว่า ไอที เป็นตัวการใหญ่ในการโค่นล้มรัฐบาลสุจินดาขณะนั้น จนเรียกการเปลี่ยนแปลงครั้งนั้นว่า “ม็อบมือถือ” เพราะผู้มาชุมนุมอันเป็นคนชั้นกลางส่วนใหญ่ใช้เทคโนโลยีการสื่อสาร คือโทรศัพท์มือถือประสานงาน และระดมกำลังจนพบความสำเร็จ

พูดไปก็ยาว สรุปถึง ณ ปัจจุบันนี้ เทคโนโลยีสื่อสารทุกรูปแบบ โดยเฉพาะ “อินเตอร์เน็ต” คือตัวการใหญ่ “ผู้ทรงอิทธิพล” ในการเปลี่ยนแปลง “ทุกรูปแบบ” และ “ทุกระบบ” ในสังคมไทย โดยที่ไม่ว่า “อำนาจไหน” จะใหญ่-จะเล็กอย่างไร ก็มิอาจสกัดกั้นอิทธิพลของไอที-อินเตอรเน็ตในการเปลี่ยนสังคมประเทศครั้งนี้ไปได้

หนังสือ Third wave แปลเป็นไทยว่า คลื่นลูกที่สาม แต่งโดย อัลวิน ทอฟฟเลอร์ (Alvin Toffler) ได้ให้แนวความคิดเกี่ยวกับการปฏิวัติโลก ที่ได้ทำให้เกิดการเปลี่ยนแปลงระบบเศรษฐกิจของมนุษยชาติไว้ โดยเปรียบเป็นทฤษฎีคลื่นสามลูก โดยเฉพาะคลื่นลูกที่สามกล่าวได้ถึงอำนาจแห่งการสื่อสารได้เป็นอย่างดี

คลื่นลูกที่สาม (Third Wave) เป็นการเปลี่ยนแปลงของสังคมมนุษย์ด้วยการปฏิวัติ ข้อมูลข่าวสาร ซึ่งได้เริ่มต้นราวๆ ปี 1955 ด้วย เทคโนโลยีคอมพิวเตอร์และเครือข่ายโทรคมนาคม จนกลายเป็นระบบเศรษฐกิจใหม่ (New Economy) ดังในโลกยุคปัจจุบันที่เรียกกันทั่วไปว่า เป็นคลื่นลูกที่สาม (Third Wave) หรือการปฏิวัติ “การสื่อสารโทรคมนาคม” หรือยุคโลกาภิวัฒน์ สิ่งที่เป็นตัวขับเคลื่อนระบบเศรษฐกิจของประเทศใด ให้มีความมั่งคั่งเจริญรุ่งเรืองจะขึ้นอยู่กับการมี “เครือข่าย ทั้งเครือข่ายแท้และเครือข่ายเทียม อาทิเช่น เครือข่ายโทรศัพท์มือถือ เครือข่ายอินเตอร์เน็ต เครือข่ายดาวเทียม เครือข่ายใยแก้วนำแสง ถนน สายการบิน รางรถไฟ เป็นต้น ถือเป็นเครือข่ายแท้ในการสร้างความเจริญให้บ้านเมือง เครือข่ายเทียม อาทิเช่น เครือข่ายลูกค้า เครือข่ายการค้าต่างประเทศ เป็นต้น ซึ่งเครือข่ายแท้จะช่วยสนับสนุนระบบเศรษฐกิจและส่งเสริมให้ครือข่ายเทียมเติ บโตขึ้น ตลอดจนสนับสนุนงานความมั่นคงของชาติให้มีศักยภาพสูงขึ้นโดยรวม กล่าวสรุปคือ “เครือข่ายที่มีประสิทธิภาพสูง” ที่มีประสิทธิภาพสูงจะสร้างให้เกิดความเจริญก้าวหน้าของประเทศในทุกด้าน

จากหนังสือ The World is Flat ก็กล่าวการที่โลกปัจจุบันมีข้อจำกัดต่างๆ มีการผสมรวมกัน (integrate) มากขึ้น อาจเปรียบเทียบได้กับโลกที่ถูกกดให้แบนด้วยแรงต่างๆ ในช่วงต้นของหนังสือเล่มนี้อธิบายได้เหมือนกันกับ Third Wave แต่ด้วยเวลาทำให้นักพยากรณ์อนาคตศาสตร์ อย่าง อัลวิน ทอฟฟเลอร์ ได้มองไม่เห็นในสิ่งที่ โทมัส แอล ฟรีดแมน เห็นโดยเฉพาะ

การประสานกัน 3 ประการ (Triple Convergence) ที่เอื้อความสามารถในการแข่งขันให้ปัจเจกบุคคล โดยเกิดจากอำนาจของการสื่อสาร

– การผสานรวมกันของ เทคโนโลยี workflow software และ hardware กระทบสำคัญของ Convergence I นี้คือการเกิดขึ้นของสังคมเศรษฐกิจของโลกไร้พรมแดน ที่มีระบบอินเตอร์เน็ตเป็นตัวขับเคลื่อน ส่งผลให้เกิดการร่วมมือกัน (ทั้งการแบ่งปันความรู้ และการทำงาน) ของปัจเจกบุคคลหลากหลายรูปแบบ ได้ในเวลาเดียวกัน (real time) โดยปราศจากอุปสรรคทั้งทางด้านภูมิศาสตร์ ระยะทาง หรือกระทั่ง (ในอนาคตอันใกล้นี้) ภาษาที่ใช้ในการสื่อสาร ผู้เขียนได้เน้นย้ำว่า นี่คือตัวอย่างที่ชัดเจน ประการหนึ่งที่ว่าโลกกำลังแบนลง

– การนำการผสานของเทคโนโลยี มาประยุกต์เข้ากับวิธีการทำงาน ทำให้เกิดวิธีการทำงานใหม่ๆ ที่เพิ่มผลิตภาพ (productivity) สูงขึ้น ซึ่งทั้งการพัฒนาเทคโนโลยี และวิธีการทำงานต่างก็มีส่วนเกื้อหนุนซึ่งกันและกัน นั่นคือ วิธีการทำงานใหม่ๆ สามารถใช้ประโยชน์จากการเทคโนโลยีได้มากขึ้น ในขณะที่เทคโนโลยีก็มีส่วนช่วยให้เกิดวิธีการทำงานใหม่ๆได้หลากหลายขึ้น ซึ่งผู้เขียนได้ตั้งข้อสังเกตว่าสายการบังคับบัญชา (chain of command) สำหรับการปฏิบัติงานเพื่อสร้างมูลค่าเพิ่ม ได้เปลี่ยนแปลงจากแนวตั้ง ที่เน้นการสั่งการและการควบคุม (command and control) ไปเป็นแนวนอนที่เน้นการร่วมมือกัน (connect and collaborate) มากขึ้น

– การที่ประชากรในประเทศต่างๆ เช่น จีน อินเดีย รัสเซีย ยุโรปตะวันออก ลาตินอเมริกา และเอเชียกลาง รวม 3 พันล้านคน มีโอกาสร่วมมือกันดำเนินกิจกรรมทางเศรษฐกิจได้ง่ายขึ้น โดยอาศัยเทคโนโลยีสารสนเทศ

ดังนั้นเมื่อพิจารณาทั้ง 3 ประสาน (triple convergence) ร่วมกันแล้วจะพบว่า โลกปัจจุบันมีสิ่งกีดขวาง ในการดำเนินกิจกรรมทั้งทางเศรษฐกิจและสังคมน้อยลง ทำให้ประชากรจากส่วนต่างๆของโลกที่แต่เดิมมีโอกาสน้อยกว่าประชากรของประเทศ อุตสาหกรรมดั้งเดิม มีโอกาสแข่งขันในเวทีโลกมากขึ้น โดยอาศัยกระบวนการ การร่วมมือกันและเทคโนโลยี ซึ่งนับเป็นแรงสำคัญที่มีส่วนกำหนดลักษณะของสังคมเศรษฐกิจของโลก ในศตวรรษที่ 21 ซึ่งแนวความคิดเกี่ยวกับโลกที่เล็กลงและไร้พรมแดนนี้ ผู้เขียนได้ให้ข้อสังเกตว่า มีมานานแล้ว คือ อย่างน้อยตั้งแต่ผลงานของ Karl Marx and Friederich Engels ที่ได้รับการตีพิมพ์ในหนังสือ Communist Manifesto ในปี 1848 ผลงานดังกล่าว แม้จะมีความแตกต่างจากความเห็นของผู้เขียนหนังสือเล่มนี้อยู่บ้าง แต่ก็มีหลายส่วนที่คล้ายคลึงกัน เช่น การกล่าวถึงการพัฒนาของเทคโนโลยีและเงินทุน ที่สามารถทำลาย สิ่งกีดขวาง พรมแดน ความขัดข้องต่างๆ ของระบบการค้าในระดับโลกโดยรวม

รายละเอียดอ่านได้เพิ่มเติมที่

http://nontawattalk.blogspot.com/2008/05/blog-post.html

http://nontawattalk.blogspot.com/2008/05/blog-2.html

เนื่องจากเวลาหนังสือ คลื่นลูกที่สามของอัลวิน ทอฟฟเลอร์ เขียนเมื่อปี 1980 ซึ่งสมัยนั้นยังไม่มี Google ไม่มีการขยายตัวสื่อสารอินเตอร์เน็ตเหมือน กับ โทมัน แอล. ฟรีดแมน เขียนเมื่อปี 2004 ซึ่ง ฟรีดแมน ตอนที่เขียน The World is Flat ก็ไม่ทราบได้ว่าในปี 2008 จะเกิดวิกฤตเศรษฐกิจโลกได้จากการที่โลกย่อส่วนและเชื่อมโยงกันหมด จึงกระทบเป็นลูกโซ่เช่นนี้ ดังนั้น เวลา เป็นตัวแปรสำคัญต่อการปรับตัวเพื่อความอยู่รอดไม่ว่าเป็นมนุษย์หรือเทคโนโลยีการสื่อสาร

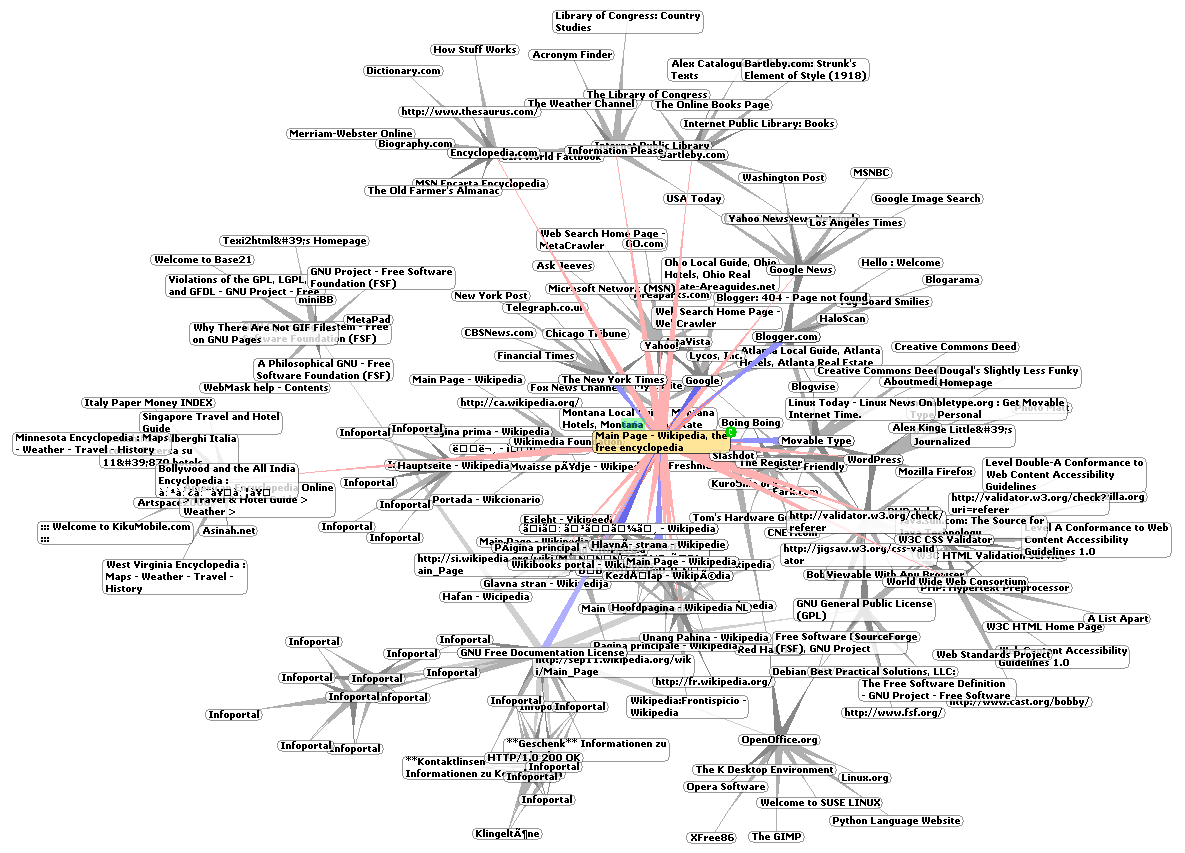

อำนาจที่เป็นไปตามเวลา เป็นความเห็นพ้องกันแล้วว่าการสื่อสารคืออำนาจ เมื่อเวลาเป็นแปรหนึ่งแล้ววิวัฒนาการของมนุษย์ที่ต้องการพัฒนาตนเองให้อยู่เหนือกฏเกณฑ์ธรรมชาติ เปลี่ยนห่วงโซ่ที่แตกสายที่หาปลายทางมิได้การคิดจากคนหนึ่งสู่คนหนึ่งไปยังกลุ่มหนึ่ง (จาก Social Networking พัฒนาเป็น Knowledge Based Society ก้าวเข้าสู่ Post Knowledge Based อ่านรายละเอียดได้ที่ http://nontawattalk.blogspot.com/2008/06/open-to-open.html) ได้เกิดการประยุกต์ขึ้นจนเทคโนโลยีที่เราใช้อยู่ทุกวันนี้หาคำตอบทางกายภาพได้เกือบหมดแล้ว เรารู้แม้กระทั่งองค์ประกอบภายในของไส้เดือน แม้แต่ลงลึกถึงการถอดรหัสโคโมโซมมนุษย์ หรือขนาดเล็กลงไปจนถึงระดับอะตอม แต่ด้วยการที่มนุษย์มีข้อจำกัดในการรับรู้ คนหนึ่งคนสามารถรับรู้ได้ทั้งหมดไม่ได้ Wikipedia เป็นตัวอย่างที่ดีในการรวบรวมความรู้แบบเปิด ให้คนทั่วทุกมุมโลกได้แก้ไขข้อมูล ตลอดระยะเวลาเกือบ 8 ปี Wikipedia กลายเป็น สารานุกรมเสรีที่ใหญ่ที่สุดของโลกไปเสียแล้ว ได้ปฏิวัติความจริงที่ว่ากำแพงเมืองจีนจะสามารถสร้างเสร็จได้ต้องใช้เวลาหลายร้อยปี หรือสร้างเมืองนครธม และ ปราสาทบายน ในกัมพูชาใช้เวลาร่วมร้อยปี การรวบรวมข้อมูลทั่วโลกที่เกิดจากการร่วมแรงร่วมใจกัน แบบ wikipedia หรือ youtube ศูนย์รวมคลิปวิดีโอทั่วโลก กลับทำให้ข้อมูลมหาศาลนั้นสามารถค้นคว้าได้ในชั่วชีวิตคนหนึ่งคนได้ ซึ่งหากเป็นเช่นนั้นเทคโนโลยี และอำนาจของการสื่อสารนั้น เป็นไปตามความจริง ความงาม และเกิดความดีตามที่เพลโต้กล่าวได้หากเกิดความร่วมแรงร่วมใจของคนในสังคมในเป้าหมายเดียวกัน การมีน้ำใจของชุมชนออนไลท์จะกลายเป็นงาม และความดีต่อไปได้ ถึงแม้จะเป็นเช่นนั้นตัวแปร เวลาก็มีเงื่อนไขตามจังหวะชีวิตของแต่ละคน บนขีดจำกัดในการรับรู้ ถึงแม้การใช้ชีวิตของเราดูเหมือนเร็วขึ้น แต่เวลายังคงเดินทางแบบคงเดิมไม่เปลี่ยนแปลง และเวลาก็ไม่เคยทิ้งความจริงอันปรากฏที่อยู่เบื้องหน้าของเราล้วนแต่เป็นสิ่งสมมุติ

ประกอบสนับสนุนแนวคิดนี้ จาก

หนังสือ บทสารานุกรมโทรคมนาคมไทย

หนังสือ Revolution Wealth

หนังสือ Third wave

หนังสือ The World is Flat

บทความของคุณเปลวสีเงิน

บางส่วนจากพระพุทธทาส เทศนาธรรมะกับวิทยาศาสตร์ ปี 2521

ผ.ศ.สดชื่อ วิบูลยเสข เรื่องเจาะเวลา หาเวลา

การสื่อสารของมนุษย์ ของ อาจารย์มารยาท ประเสริฐ

การเข้าถึงสิ่งสูงสุด ความจริง ความงาม ความดี ของ ศ.นพ. ประเวศ วะสี

นนทวรรธนะ สาระมาน

Nontawattana Saraman

ปัญหาเว็บไซต์ในอินเตอร์เน็ต หลายอย่างเป็นปัญหาสังคมที่สะท้อนถึงการใช้ชีวิตของคนยุคนี้

ผู้ใช้งานคอมพิวเตอร์ส่วนใหญ่ก็เข้าถึงข่าวสารในสื่อออนไลท์มากขึ้น ผ่านช่องทางที่เรียกว่า Social Networking เช่น Facebook , Youtube หรือ Hi5 เป็นต้น Hi5 เจ้าปัญหาตกเป็นข่าวให้เราได้รับรู้กัน เดือนละข่าวก็ว่าได้ ยกตัวอย่างเช่น

“นศ.สาวแห่ขายเซ็กซ์ ยึดไฮไฟว์ บริการขายตรง” [31 ม.ค. 52 – 02:28]

“ล่าตัวก๊วนอุบาทว์ hi5 พี้กัญชา” [2 ก.พ. 52]

“จับขายตัวผ่านเน็ต ปี1อินเตอร์ นางแบบโฆษณา” [6 ก.พ. 52 – 11:47]

“เปิดไฮไฟว์ “พลอย” ด่ากราด “แพม” ขึ้นเ_ ี้ย ขึ้น_ ัตว์ แถมยังแช่งให้ตาย เพราะผู้ชายคนเดียว” [10 มี.ค. 52]

และผมคิดว่าคงมีเหตุการณ์แบบนี้ขึ้นอีกเรื่อยๆ นับแต่นี้

ไม่เพียงปัญหาสังคมเหล่านี้จะเกิดขึ้นมาก แต่ยังภัยร้ายที่คุกคามการโจรกรรมข้อมูลผ่านทางอินเตอร์เน็ตซึ่งทั้งใช้ความสามารถทะลุทะลวงระบบรักษาความปลอดภัยเว็บไซต์ และทั้งอาศัยเหยื่อผู้ใช้งานหลอกลวงผ่านทงอินเตอร์เน็ตก็สูงขึ้น ซึ่งทุกท่านรับทราบเป็นอย่างดี หรือข้อมูลจาก SRAN Data Safehouse และ zemog.sran.org

ในประเทศไทยพบว่าตั้งแต่ปี 2007 – 2009 มีเว็บไซด์ในประเทศไทยที่พบช่องโหว่ XSS (Cross site scripting) อยู่ด้วยกันถึง 41 เว็บ ซึ่งประกอบด้วย

P1 : ภาพสถิติเว็บไซต์ในประเทศไทยที่มีความเสี่ยง

ผลการประเมินช่องโหว่ XSS ในวันที่ 27 กุมภาพันธ์ พบว่า domain หน่วยงานราชการ (.go.th) มีความเสี่ยงที่พบถึง 20 เว็บไซด์ รองลงมาคือ domain บริษัททั่วไป (.co.th) พบ 9 เว็บไซด์ พบว่าส่วนใหญ่ยังไม่ได้รับการแก้ไข

หันมาดูปัญหาต่างๆ จะลดน้อยลงไปมากหากเราสนใจเก็บ Log เว็บไซต์ของเราเอง แน่นอนหากเกิดเหตุการณ์อะไรที่ไม่คาดฝัน อย่างน้อยเราก็สามารถนำหลักฐานที่เกิดขึ้นนี้ไปให้กับเจ้าหน้าที่ตำรวจ หรือ เจ้าหน้าที่พนักงานที่แต่งตั้งขึ้นได้ ซึ่งหลักฐานจาก Log นี้จะทำให้การสืบสวนสอบสวนเป็นไปอย่างสะดวกมากขึ้น

และจะเก็บ Log อย่างไร ถ้าทำให้ดีก็ควรเก็บบนระบบอื่นที่ไม่ใช่เครื่องคอมพิวเตอร์แม่ข่าย (Server) ที่เราเอง ควรเป็นเครื่องนอก เรื่องเครื่องแม่ข่ายที่ใช้ในการเก็บ Log โดยเฉพาะ ซึ่งจะช่วยยืนยันได้ว่า Log ที่เก็บจะไม่มีการโมเมขึ้นได้

เทคนิคการเก็บ Log นั้นมีได้ 2 มุมมอง (รายละเอียดเคยเขียนไว้ที่ http://www.sran.net/archives/176 )คือ

มุมมองในองค์กร คือ การใช้อินเตอร์เน็ตในองค์กร หากนึกดูให้ดีว่าในมุมนี้ผู้กระทำความผิดนั้นส่วนใหญ่เป็นใคร ก็ตอบได้ทันทีว่า ส่วนใหญ่ผู้กระทำความผิดมักอยู่ในองค์กรด้วยกันเองนี้แหละ เราก็ควรมีระบบเก็บ Log ที่เป็นเครื่องแม่ข่ายโดยเฉพาะมาเก็บบันทึกข้อมูลการใช้งาน สำคัญคือ Log ที่ดูได้ถึงพฤติกรรมการใช้งานข้อมูลสารสนเทศในองค์กรและอินเตอร์เน็ต อย่าคิดว่า Log ที่ดีควรเอามาทั้งหมด แต่การนำ Log มาทั้งหมดนั้นหากอ่านไม่ออกเลย ก็ไม่มีประโยชน์อะไร ไม่รู้จะเก็บไปให้เสียเนื้อที่ไปทำไม ควรจะอ่านออกและสะดวกต่อการสืบสวนสอบสวน และมีความน่าเชื่อถือ

มุมนอกองค์กร เช่น เว็บไซต์ สาธารณะ ถ้าในมุมนี้ผู้กระทำผิด สามารถเกิดได้จากหลายๆจุด อาจเกิดจากที่หนองคาย เปิดเว็บเราแล้วโพสหมิ่นประมาทบุคคลอื่น จนเป็นเหตุให้มีการฟ้องร้องกัน หรือโพสจากประเทศจีนและหมิ่นประมาทคนอื่น ซึ่งโดยสรุปแล้วคือผู้กระทำผิดในมุมมองนี้สามารถเกิดได้ทุกๆทีในโลกใบนี้

ดังนั้นการเก็บ Log เว็บควรทำอย่างไร ?

ผมให้ข้อคิดดังนี้

1. เว็บที่อยู่ในองค์กร ก็ใช้ระบบเก็บ Log ที่ท่านได้จัดซื้อมาใช้ได้ ข้อสังเกตคือควรเก็บได้ทั้งข้อมูลจราจร (Traffic Data) ที่ทำการเปิดเว็บไซต์ในองค์กรเราได้ มิใช่เก็บเพียงข้อมูลขาออกอินเตอร์เน็ตในองค์กรเพียงอย่างเดียว

2. เว็บที่ฝากตาม IDC (Internet Data Center) คุณอย่าพึ่งหวังว่า ISP นั้นจะเก็บ Log เว็บคุณให้ทั้งหมด ซึ่งในเว็บของคุณเองมีเว็บบอร์ด มี comment ที่คนนอกสามารถร่วมแสดงความคิดเห็นได้ นั้น ISP ไม่สามารถเก็บให้ได้หมดแน่นอน ดังนั้นคุณควรหาวิธีการมาจัดเก็บ Log เองจะดีกว่า

3. เว็บฝากไว้กับผู้ให้บริการ Hosting ต้องบอกว่าผู้ให้บริการ Web Hosting เองนั้นก็อาศัยอยู่บน IDC ซึ่ง ISP เป็นผู้ดูแล ก็จริง 1 ตู้ Rack ของ Web Hosting อาจประกอบด้วย 10 – 100 เว็บ หรือมากกว่านั้น ในนั้นผู้ให้บริการ ISP ก็จะสามารถดูได้เพียง Traffic ที่เข้าตาม IP นั้นบางที IP เดียวก็มีตั้งหลายชื่อ domain หรือหลาย subdomain เป็นไปแทบไม่ได้ว่าเขาจะมาดูแลเว็บคุณได้ทั่วถึงหากไม่มีเทคโนโลยีที่รองรับจุดนี้ได้เพียงพอ

สรุป ผู้ให้บริการ Web hosting ก็ควรเก็บ Log และ ISP ก็ควรเก็บ Log และสำคัญคือตัวเราเองผู้เป็นเจ้าของเว็บไซต์ ไม่ว่าเป็นเว็บบริษัท เว็บ Blog หรือขายของหน้าร้านเราก็ต้องเก็บ Log เช่นกัน

ผมจึงขอเป็นตัวอย่างในการเก็บ Log เว็บไซต์ของตนเองขึ้น

โดยทีมงาน SRAN Dev พัฒนาตัวเก็บ Log ที่เป็นศูนย์กลางการเก็บ Log ของเว็บไซต์ ซึ่งวิธีนี้มั่นใจได้ว่าไม่ใครเข้าไปแก้ไขข้อมูลได้เนื่องจากติดตั้งคนละจุดกับ Web Server ผู้ให้บริการ อีกทั้งยังช่วยดูว่ามีใครกำลังบุกรุกเว็บเราได้อีกด้วย

ซึ่งส่วนนี้ตั้งชื่อไว้ว่าบริการ “SRAN Data Safehouse”

โดยในเว็บไซต์ยืนยันการเก็บ Log และพร้อมที่ส่ง Log ให้เจ้าหน้าที่พนักงาน ที่ต้องการสืบค้นหาผู้กระทำความผิดได้

SRAN Data Safehouse ไม่เพียงแต่เก็บ Log web site ของคุณ ยังช่วยตรวจดูว่าเว็บไซต์คุณมีช่องโหว่ที่ควรได้รับการแก้ไข ก่อนที่ Hacker จะเข้ามาเจาะระบบได้ ซึ่งเรียกว่ามีระบบ Anti Web Hacking ในตัว อีกทั้งหากมีการบุกรุกเว็บไซต์ของเรา SRAN Data Safehouse ส่ง E-mail แจ้งเตือนได้ พร้อมทั้งบันทึก Log บอกถึง IP และชื่อหน่วยงาน สถานที่ตั้งได้ว่าผู้ใดเป็นผู้บุกรุกเว็บไซต์ได้อีกด้วย

เปรียบเทียบเพื่อสร้างความเข้าใจมากขึ้น ตัว SRAN ไม่ว่าเป็นชนิดอุปกรณ์ หรือเป็น Script บนเว็บ ก็เหมือนกับกล้องวงจรปิดเพื่อเฝ้าสังเกตการณ์ความผิดปกติที่เกิดขึ้นและเก็บบันทึกข้อมูลไว้เป็นหลักฐาน

หากมองในเรื่องเว็บไซต์ โดยเฉพาะ Web E-commerce คือ ตู้ ATM

SRAN Data Safehouse คือกล้องที่ติดบนตู้ ATM เพื่อดูว่ามีใครมากดตู้ ATM เพื่อเก็บเป็นหลักฐานในการสืบค้นหาผู้กระทำความผิดนั้นเอง

ซึ่งตอนที่เขียนบทความนี้ Log ของ Web blog แห่งนี้เก็บบันทึกข้อมูลไปแล้ว 140 วันซึ่งตรงตามที่กฏหมายกำหนดคือไม่น้อยกว่า 90 วัน

P2 : ภาพ Log ที่ปรากฏหลังจากผู้ใช้บริการ Data Safehouse เข้าใช้บริการ

เมื่อถึงเวลาที่ต้องการสืบค้น ก็ Login เข้าสู่ระบบ และดูข้อมูลย้อนหลัง ซึ่งจะไม่มีใครดูได้นอกจากตัวผู้สมัคร SRAN Data Safehouse เอง

เมื่อมีการเก็บบันทึกการใช้งานเว็บไซต์ ไม่ว่าเป็นบริการแบบ Web stats หรือ Web Anslytic ก็ขอให้มีหลักฐานในการสืบค้น และเก็บบันทึกให้ตามกฏหมายกำหนด ผมก็เชื่อว่าเว็บของท่านจะมีหลักฐานไว้สำหรับสืบค้นหาผู้กระทำผิดไม่ได้ยากเกินกำลัง

มาร่วมกันเก็บ Log เว็บ เพื่อขจัดปัญหาในอนาคต กันเถอะครับ

อ่านรายละเอียดการใช้งาน SRAN Data Safehouse http://www.datasafehouse.net/docs.html

บทความ วันนี้คุณเก็บ Log เว็บของคุณแล้วหรือยัง ?

บทความ ทำอย่างไรถึงจะรู้เท่าทันภัยคุกคามเว็บไซต์ ตอนที่ 1 และ ตอนที่ 2

นนทวรรธนะ สาระมาน

Nontawattana Saraman

จากที่ทาง www.datasafehouse.net ซึ่งเป็นบริการเสริมสร้างความปลอดภัยให้กับเว็บไซต์ได้เปิดเผยสถิติเกี่ยวกับเว็บไซต์ในประเทศไทยที่มีความเสี่ยงต่อการโจมตีมีถึง 41 เว็บ (รายละเอียด) ส่วนใหญ่แล้วเป็นช่องโหว่เว็บที่เกิดจากเทคนิคที่เรียกว่า XSS

สืบเนื่องมาจากบทความการโจมตี XSS ตอนที่ 1 ในเว็บ SRAN

ผมจึงขอนำประวัติการโจมตีชนิดนี้มาเล่าสู่กันฟัง

ช่องโหว่ cross-site scripting นับร้อยเหตุการณ์ที่เกิดขึ้น แต่ในที่นี้จะยกเพียงไม่กี่ตัวอย่างเพื่อแสดงให้เห็นภาพของช่องโหว่ชนิดต่าง ๆ ดังต่อไปนี้

ตัวอย่างของช่องโหว่ชนิด 0 ที่ครั้งหนึ่งพบในหน้าที่ใช้แสดงข้อผิดพลาดของ Bugzilla ซึ่งใช้จาวาสคริปต์เพื่อเขียน URL ปัจจุบันผ่านทางตัวแปร document.location ไปยังหน้านั้นโดยไม่มีการแปลงหรือกรองข้อมูล ในกรณีนี้ผู้โจมตีที่สามารถควบคุม URL ดังกล่าวอาจสามารถส่งสคริปต์ ทั้งนี้ขึ้นอยู่กับพฤติกรรมของเว็บเบราว์เซอร์ ที่ใช้ด้วย ช่องโหว่นี้ได้รับการแก้ไขโดยการแปลงข้อมูลอักขระพิเศษในสายอักขระ document.location ก่อนที่จะเขียนมันลงในหน้าหน้าดังกล่าว

ตัวอย่างที่มีชื่อเสียงของช่องโหว่ XSS ชนิด 1 : ช่องโหว่สองประเด็นในเว็บไซต์ Google.com ที่ค้นพบและเผยแพร่โดย Yair Amit ในเดือนธันวาคม คศ. 2005 ช่องโหว่นี้เหล่านี้ยอมให้ผู้โจมตีสามารถปลอมตัวเป็นพนักงานของ Google หรือใช้เพื่อการโจมตีฟิชชิ่ง บทความนี้เผยแพร่วิธีหลบหลีกวิธีการรับมือกับการโจมตี XSS โดยการแปลงข้อมูลเป็นแบบ UTF-7

ช่องโหว่ XSS ชนิดที่ 1 ถูกโจมตีอย่างขบขัน 2 ครั้งด้วยกัน : ในเดือนสิงหาคม คศ. 2006 ผ่านทางข่าวย่อที่กุขึ้นที่อ้างว่าประธานาธิบดีบุชแต่งตั้งให้เด็กชายวัยเก้าขวบเป็นประธานของกระทรวงความปลอดภัยสารสนเทศ มีการทำให้คำอ้างนี้น่าเชื่อถือโดยอ้างถึงลิงค์ข่าวของ cbsnews.com และ www.bbc.co.uk เว็บไซต์ทั้งสองแห่งเคยมีช่องโหว่ XSS ที่แตกต่างกันซึ่งยอมให้ผู้โจมตีสามารถใส่บทความที่ต้องการเข้าไปได้

พบตัวอย่างของช่องโหว่ชนิด 2 ใน Hotmail ในเดือนตุลาคม คศ. 2001 โดย Marc Slemko ช่องโหว่ยอมนี้ยอมให้ผู้โจมตีสามารถขโมยเซสชั่นคุกกี้ของผู้ใช้ Microsoft .NET Passport ได้ การโจมตีช่องโหว่นี้ประกอบด้วยการส่งอีเมลมุ่งร้ายไปยังผู้ใช้ Hotmail อีเมลนี้ประกอบด้วยโค้ดเอชทีเอ็มแอลที่ผิดปกติ โค้ดที่ใช้ในการกลั่นกรองสคริปต์ในไซต์ของ Hotmail ไม่สามารถกำจัดโค้ดเอชทีเอ็มแอลที่ผิดปกตินี้ออกไปได้และอัลกอริทึมที่ใช้ในการวิเคราะห์คำของ Internet Explorer ก็ไม่ขัดข้องที่จะตีความโค้ดมุ่งร้ายนี้ ปัญหานี้ได้รับการแก้ไขอย่างรวดเร็ว แต่ยังคงพบปัญหาที่คล้ายคลึงกันหลาย ๆ ประเด็นใน Hotmail และไซต์ของ Passport ในเวลาต่อมาอีกด้วย

Netcraft ประกาศเมื่อวันที่ 16 มิถุนายน คศ. 2006 ถึงการค้นพบช่องโหว่ด้านความปลอดภัยในเว็บไซต์ของ Paypal ที่กำลังถูกโจมตีเพื่อขโมยหมายเลขบัตรเครดิตและข้อมูลส่วนตัวต่าง ๆ ของผู้ใช้ Paypal Netcraft ได้รับรายงานถึงปัญหาดังกล่าวผ่านทางทูลบาร์ที่ใช้เพื่อป้องกันการโจมตีฟิชชิ่งของพวกเขาเอง หลังจากนั้นไม่นาน Paypal รายงานว่ามีการเปลี่ยนแปลงโค้ดในเว็บไซต์ของ Paypal เพื่อกำจัดช่องโหว่ดังกล่าวออกไป

วันที่ 13 ตุลาคม คศ. 2005 ผู้ที่ใช้ชื่อว่า Samy ได้โจมตีช่องโหว่ด้านความปลอดภัยใน MySpace ทำให้มี friend request ส่งมายังโปรไฟล์ของผู้สร้างนับล้านครั้ง จัดอยู่ในช่องโหว่ชนิด 2 มันใช้ XMLHttpRequests จำนวนมากเพื่อแพร่กระจายตัวมันเอง

ช่องโหว่ XSS ในซอฟท์แวร์สมุดเยี่ยม Community Architech ค้นพบโดย Susam Pal เมื่อ 19 เมษายน คศ. 2006 ผู้ประสงค์ร้ายอาจสามารถใช้ช่องโหว่นี้เพื่อใส่สคริปต์ที่ต้องการได้ ทำให้บริการเว็บโฮสติ้งจำนวนมากซึ่งใช้ซอฟท์แวร์สมุดเยี่ยมดังกล่าวจึงอาจถูกโจมตีโดยใช้ช่องโหว่นี้ได้

วันที่ 8 พฤศจิกายน คศ. 2006 Rajesh Sethumadhavan ค้นพบช่องโหว่ชนิด 2 ในเว็บไซต์ social network ที่ชื่อว่า Orkut ซึ่งอาจยอมให้สมาชิกของเว็บไซต์ดังกล่าวสามารถใส่โค้ดเอชทีเอ็มแอลและจาวาสคริปต์ในโปรไฟล์ของพวกเขาได้ Rodrigo Lacerda ใช้ช่องโหว่นี้เพื่อสร้างสคริปต์ที่ใช้เพื่อขโมยคุกกี้ที่เรียกว่า Orkut Cookie Exploit ซึ่งถูกใส่เข้าไปในโปรไฟล์ Orkut ของสมาชิกที่ประสงค์ร้าย เพียงแต่เปิดดูโปรไฟล์เหล่านี้ ก็จะทำให้ข้อมูลเกี่ยวกับเหยื่อถูกส่งไปยังแอคเคาท์ปลอมของผู้โจมตี วันที่ 12 ธันวาคม Orkut ได้แก้ช่องโหว่นี้แล้ว

ข้อมูลจากป้อม Infosec

ข้อมูลเสริม

สถิติภัยคุกคามที่เกิดขึ้นในประเทศไทย http://zemog.sran.org

สถิติเว็บไซต์ในประเทศไทยที่มีความเสี่ยง http://www.datasafehouse.net/xssthai.php

รูปนำมาแสดงในเว็บจาก http://www.techmynd.com/tag/antivirus/

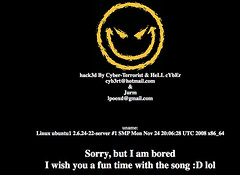

อีกเว็บไซด์หนึ่งที่ถือว่าเป็นเว็บต้นแบบหลายๆที่ในด้านข้อมูลการรักษาความมั่นคงปลอดภัยข้อมูล

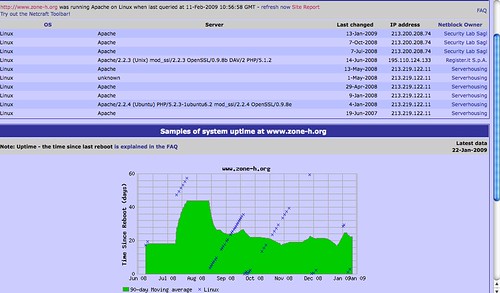

คือ www.zone-h.org ได้มีการถูกโจมตีจนเว็บไซด์ใช้การไม่ได้ พร้อมทั้งเปลี่ยนหน้าเพจใหม่จนผู้ดูแลระบบเว็บไซด์ zone-h ถึงกับเข่าอ่อนได้ ดังภาพที่ปรากฏต่อไปนี้

(ผมก็เข้าไปดูไม่ทันหลอกครับ ดูจาก google cache เอาเหตุการณ์พึ่งเกิดเมื่อวานนี้เอง)

ท่านใดที่เป็นผู้ดูแลระบบไม่ว่าเป็นคนไทยหรือต่างประเทศ คงน้อยนักไม่รู้จักเว็บ zone-h ความน่าสนใจของเว็บไซด์ www.zone-h.org ไม่ใช่แค่่ข่าวสารด้านความมั่นคงปลอดภัยอินเตอร์เน็ตอย่างเดียว แต่เป็นแหล่งข้อมูลสำคัญที่เก็บการเปลี่ยนหน้าเว็บเพจ (Defacement) ทั่วโลกเก็บไว้ยาวนานไม่น้อยกว่า 8 ปี (ผมเองก็ชอบเข้าไปดูว่ามีเว็บไหนบ้างที่ถูกเปลี่ยนหน้าเพจ) จากแหล่งข่าว theregister กล่าวว่านี้ไม่ใช่ครั้งแรกที่ zone-h ถูกเปลี่ยนหน้าเพจหรือถูก hack ระบบเคยมีเหตุการณ์แบบนี้เกิดขึ้นแล้วใน เดือนมกราคม ปี 2007

นี้ล่ะครับการมีระบบรักษาความปลอดภัยที่ดี ไม่ใช่มีเพียงแค่บนเครือข่ายคอมพิวเตอร์แล้วจะป้องกันได้ทุกเรื่อง ในด้านซอฟต์แวร์ที่รันบนเว็บ (Web Application) นั้นยังมีช่องโหว่อีกมากมายที่สามารถทะลุทะลวงระบบคอมพิวเตอร์เราได้ หากคอมพิวเตอร์คุณตั้งเครื่องไว้ในอินเตอร์เน็ต (ที่เป็น Real IP) ไม่ว่าเก่งแค่ไหนก็พลาดกันได้ แต่จะตั้งลำได้ทันเวลาหรือระบบนั้นสามารถนำกลับมาใช้งานได้อย่างปกติหรือไม่ นั้น ขึ้นกับแผนการปฏิบัติงานของคนและเทคโนโลยีที่ต้องประสานงานกันอย่างดี

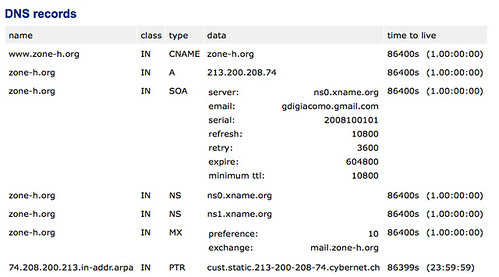

ผมลองมาทดสอบดูว่าทำไม zone-h ถึงเข้าไม่ได้

1. ตรวจดูประวัติการใช้งาน โดยใช้เครื่องมือ Wayback หรือ alexa

ส่วนใหญ่เป็น Traffic จากประเทศ Turkey และ Iran

ส่วนใหญ่เป็น Traffic จากประเทศ Turkey และ Iran

2. ทดสอบ DNS โดยใช้ command nslookup ได้ผลลัพธ์ดังนี้

ซึ่งเราสามารถใช้เครื่องมือช่วยจากเว็บ centralops ได้หากจำคำสั่งไม่ได้

3. ดูเส้นทางการเชื่อมโยงของค่า DNS ส่วนนี้ใช้เทคนิคช่วยโดยผ่านเครื่องมือบนเว็บ robtex

ดูเส้นทางเฉพาะส่วน

4. ตรวจ IP / Domain ผ่านแผนที่ภูมิศาสตร์ อันนี้ใช้เครื่องมือที่เขียนเองโดยทีม SRAN (http://map.sran.net/whois/index.php) ซึ่งในส่วนนี้ผมสนใจที่ IP Address

5. ตรวจประวัติการเปลี่ยนแปลงค่าของ Web Server (ตรวจดูความเสรียฐภาพ) โดยใช้เครื่องมือจากเว็บ netcraft

พบว่ามีปัญหาที่ DNS ไม่สามารถติดต่อได้ รู้สึกว่าทีมงานกำลังปรับปรุงเครื่องเว็บแม่ข่ายอยู่ การตรวจสอบเช่นนี้สำหรับผู้ดูแลระบบแล้วเป็นสิ่งจำเป็น ผมไม่ขอบอกหมดทุกรายละเอียดแต่เครื่องมือที่แนะนำไปในแต่ละขั้นตอนถือว่าเป็นทางลัดในการวิเคราะห์หาเหตุผลต่างๆ ที่จะทำให้เกิดความไม่ปกติขึ้นบนเว็บไซด์ของเราเอง

ทุกวันนี้เว็บไซด์ก็คือประตูสู่องค์กรเราแล้ว หากเว็บไซด์ของหน่วยงานเรามีช่องโหว่ (Vulnerability) แล้วก็มีโอกาสที่ถูกเข้าถึงระบบได้ไม่ว่าทางใดก็ทางหนึ่งซ้ำไปกว่านั้นหากเว็บไซด์เรามีฐานข้อมูลสำคัญ เมื่อมีการเข้าถึงระบบจากบุคคลที่ไม่หวังดีนั้นอาจทำให้ข้อมูลถูกเปลี่่ยนแปลง หรือที่เป็นนิยมของ hacker ที่เข้าถึงระบบได้มักฝั่งเครื่องมือที่เรียกว่า rootkit เสมอ การกู้ระบบให้กลับมาใช้งานได้อย่างเดิมนั้นอาจไม่สามารถยืนยันว่าข้อมูลและระบบจะกลับมาเป็นอย่างเดิมก่อนที่ถูก hack ดังนั้นจึงต้องหมั่นดูแลระบบเว็บไซด์ของเราไม่ให้เกิดเหตุการณ์ไม่คาดฝันนี้ขึ้น พูดถึงเรื่องนี้แล้วแนะนำว่าลองหันมาใช้บริการ Datasafehouse ของทาง SRAN ดูสิครับ (www.datasafehouse.net) จะรู้ช่องโหว่ก่อนที่ถูกโจมตี และที่สำคัญจะตามรอยเท้าของ hacker ที่เข้าสู่ระบบเว็บไซด์ของคุณได้อีกด้วย ลองดูครับพัฒนาทั้งหมดโดยคนไทย จะได้รู้ว่าจริงๆแล้วคนไทยก็ไม่ได้ด้อยไปกว่าต่างประเทศเลย

อ่านเพิ่มเติมได้ที่

http://www.theregister.co.uk/2009/02/13/zone_h_defaced/

http://www.aboutus.org/Zone-h.com

ข้อมูลเกี่ยวกับ rootkit (http://nontawattalk.blogspot.com/2008/01/invisible-threat.html )

มีคำถามว่า “มีบ้างไหม ที่ท่องโลกอินเตอร์เน็ต ไม่เคยเปิดเว็บไซต์ ?” อย่างน้อยหากเราต้องการค้นหาข้อมูลก็ต้องเปิดเว็บค้นหาที่คุ้นเคย เช่น google หรือ yahoo ในโลกยุคดิจิตอลนั้น เว็บไซต์ถือเป็นหัวใจของการท่องเน็ต เราสามารถใช้งานซอฟต์แวร์ต่างๆ ได้ผ่านเว็บไซต์ แทบไม่ต้องลงโปรแกรมให้ยุ่งยาก หากเชื่อมต่ออินเตอร์เน็ตได้ก็สามารถทำสิ่งต่างๆ มากมายผ่านเว็บไซต์ ทว่าเว็บไซต์ที่เราเข้าเยี่ยมชมในแต่ละวันนั้น จะทราบได้อย่างไรว่า “เว็บใดเหมาะสม / ไม่เหมาะสม?”

เกณฑ์การประเมินเว็บไซต์ คงไม่มีรูปแบบแน่นอนตายตัว ขึ้นอยู่กับคุณธรรมและสามัญสำนึกของผู้ใช้งานเป็นสำคัญ ตระหนักคิดด้วยวิจารณญาณว่าเว็บไซต์ที่ไปเยือน ณ เวลานั้นผิดศีลธรรม ประเพณีวัฒนธรรม หรือดูหมิ่นบุคคลอื่นอย่างไม่มีเหตุผลหรือไม่ เป็นเว็บไซต์ที่แฝงภัยคุกคามหรือไม่ ผมขอหยิบยกข้อมูลสถิติจาก สบทร. (truehits) มาเสริมว่า สถิติการเข้าเยี่ยมชมเว็บไซด์ในวันที่ผมได้เขียนบทความนี้อยู่ที่ 3,993,403 เครื่องที่เปิดเว็บ และจากการสำรวจการใช้บริการเว็บแบ่งประเภทได้เป็น เว็บ Blog, เว็บบอร์ด, เว็บที่ใช้ในการ upload/download, เว็บเผยแพร่วิดีโอ,เว็บหน่วยงาน/ห้างร้าน/บริษัท, เว็บที่เกี่ยวกับการซื้อขายสินค้าทางอินเตอร์เน็ต (E-commerce), เว็บ Social Network ฯลฯ ในขณะที่เว็บไซต์ไม่เหมาะสม และภัยคุกคามที่เกิดจากเว็บไซต์นั้นมีสถิติเพิ่มสูงขึ้นทุกปี ในอัตราปีละ 2 เท่า แสดงให้เห็นว่าภัยคุกคามทางเว็บไซต์แปรผันตรงกับปริมาณเว็บไซต์ที่เพิ่มจำนวนขึ้น…เป็นเงาตามตัว จึงขอนำเสนอแนวทางเฝ้าระวังภัยคุกคามทางเว็บไซต์ และปิดกั้นเว็บไซต์ที่มีเนื้อหาไม่เหมาะสม ให้ได้รับทราบกัน ทั้งในมุมมองระดับองค์กร (P1) และระดับผู้ให้บริการอินเตอร์เน็ต (P2)

เหตุผลหลักที่ต้องมีระบบเฝ้าระวังทางเว็บไซต์

ภัยคุกคามที่เกิดขึ้นบนโลกอินเตอร์เน็ตมักเกิดจากพฤติกรรมการใช้งานของผู้ใช้เอง โดยภัยส่วนใหญ่เกิดขึ้นบนเว็บไซต์ สามารถแบ่งประเภทภัยคุกคามที่เกิดขึ้นบนเว็บไซต์ได้ดังนี้

1. ภัยคุกคามจากเว็บไซด์หลอกลวง ได้แก่

– Phishing Web เว็บที่มีการหลอกให้ทำธุรกรรมออนไลน์ เพื่อดักข้อมูลในการกรอกค่า User ID และ Password ซึ่งมักจะตั้งชื่อ URL หรือ Domain name ใกล้เคียงกับเว็บไซต์จริง อาศัยความเข้าใจผิด/ความไม่รู้ของผู้ใช้งานเป็นเครื่องมือ เมื่อดักข้อมูลได้ ก็จะนำ User ID ของเหยื่อไปใช้ทำธุรกรรมออนไลน์ เป็นต้น ผู้เสียหายจากภัยลักษณะนี้คือบุคคลทั่วไปที่รู้เท่าไม่ถึงการณ์ และผู้ให้บริการเว็บไซต์ ซึ่งส่วนใหญ่เป็นธนาคาร, เว็บ E-commerce ที่มีบริการธุรกรรมออนไลน์

– เว็บหลอกลวง ที่อาศัยความต้องการของผู้ใช้งานเป็นเหยื่อล่อ อันที่จริงอาจเรียกรวมกับกลุ่ม Phishing Web ได้เช่นกัน โดยเป็นการหลอกหลวงในส่วนอื่นๆ ที่ไม่ใช่การทำธุรกรรมออนไลน์ เช่น หลอกให้ผู้ใช้งาน download โปรแกรมไม่พึงประสงค์ ที่มีคุณสมบัติในการดักข้อมูล เช่น โปรแกรม Key Logger สาเหตุอาจเกิดจากผู้ใช้งานไม่ได้กลั่นกรองข้อมูลให้ดีเสียก่อน จึงตกเป็นเหยื่อของเนื้อหาชวนเชื่อ จำพวกยาลดความอ้วน, งานที่ได้รับค่าตอบแทนสูงเกินปกติ, โปรแกรม crack serial no., กลโกงเกมส์ เป็นต้น

2. ภัยคุกคามจากเว็บที่มีเนื้อหาไม่เหมาะสม ได้แก่

– เว็บไซต์ลามกอนาจาร

– เว็บไซต์พนัน

– เว็บข้อมูลขยะ เช่น เว็บบอร์ดที่มี Botnet มาตั้งศูนย์ส่งข้อมูลชวนเชื่อ โดยเฉพาะเว็บบอร์ดที่ขาดระบบรักษาความปลอดภัยที่ดี เช่น โฆษณาขายสินค้า ขายยา ขายบริการต่างๆ

– เว็บไซต์ที่มีเนื้อหากระทบความมั่นคงของชาติ ซึ่งอาจเข้าข่ายหมิ่นสถาบันชาติ ศาสนา และพระมหากษัตริย์ ซึ่งเป็นที่รักยิ่งของคนไทย

3. ภัยคุกคามที่เกิดจากเว็บเครือข่ายสังคม ได้แก่

– เว็บเกมส์ออนไลน์

– เว็บ Social Network เช่น Hi5, Facebook ในส่วนนี้อาจเชื่อมกับภัยคุกคามจากการหลอกลวงในรูปแบบอื่นได้ เช่น การขายบริการทางเพศ, การสอนเสพยาเสพติด ดังที่พบเห็นเป็นข่าวเมื่อเร็วๆ นี้

การป้องกันภัยในส่วนนี้ควรกระทำควบคู่กับการให้คำแนะนำ และควบคุมพฤติกรรมเยาวชน เพื่อป้องกันปัญหาที่อาจเกิดขึ้นกับสังคม

ช่วงเวลานี้หลายฝ่ายคงคิดหาทางป้องกันเว็บไซต์ที่ไม่เหมาะสมในประเทศไทย เพื่อป้องกันปัญหาดังที่กล่าวข้างต้น ประเด็นหนึ่งที่เด่นชัดและเป็นที่ถกเถียงกัน คือ การปิดกั้นเว็บไซด์ไม่ใช่คำตอบสุดท้าย เพราะไม่ใช่ทางออกที่ดีที่สุด โดยเฉพาะกับงานสืบสวนสอบสวนแล้ว ไม่ถือว่าเหมาะสมนัก เนื่องจากเราจะไม่อาจหาข้อมูลแหล่งที่มาของผู้กระทำความผิดได้เลย

จุดประสงค์ของการเฝ้าระวังเว็บไซต์ไม่เหมาะสม มี 3 ข้อใหญ่ คือ

1. ต้องการทราบไอพีต้นทาง ที่เปิดเว็บไซต์ไม่เหมาะสม โดยระบุไอพีต้นทาง, ไอพีปลายทาง, ชื่อ ISP, ชื่อบริษัทหรือตำแหน่ง (Location) ที่ตั้งของผู้เปิดเว็บไซต์ไม่เหมาะสม

2. ต้องการทราบเนื้อหาที่ก่อให้เกิดความเสียหายต่อสถาบันหลักในประเทศ

3. ต้องไม่ส่งผลกระทบต่อเครือข่ายที่ทำการติดตั้งระบบ และไม่ไปเกี่ยวข้องกับค่าองค์ประกอบสำคัญของระบบเครือข่าย (Configuration)

เมื่อแน่ใจแล้วว่าเป็นเว็บไซต์ที่ไม่เหมาะสมจริง จากการพิสูจน์หาหลักฐานและแหล่งที่มาต่างๆ แล้ว จึงจะทำการส่งข้อมูลไปยังระบบปิดกั้น (Web Filtering) ซึ่งรูปแบบนี้ผมขอขยายความเพื่อเป็นประโยชน์ในการจัดทำระบบดังกล่าวให้เกิดขึ้นได้จริง ทั้งในระดับเครือข่ายองค์กรทั่วไป และเครือข่ายระดับประเทศ

ในระดับเครือข่ายทั่วไป เช่น บริษัท ห้างร้าน เครือข่ายขนาดเล็ก และเครือข่ายขนาดกลาง หรือตามสาขา เป็นต้น เมื่อต้องการปิดกั้นเว็บไซต์ไม่เหมาะสมเพื่อให้พนักงานใช้ช่วงเวลาทำงานให้เกิดประสิทธิภาพสูงสุด และเก็บบันทึกข้อมูลหลักฐานที่สืบค้นได้ เพื่อเป็นประโยชน์ในการเก็บสถิติและประเมินพฤติกรรมการใช้งานอินเตอร์เน็ตในองค์กร

ในระดับประเทศ หรือในระดับผู้ให้บริการอินเตอร์เน็ต ประโยชน์ที่ได้รับคือหลักฐานประกอบคดี เพื่อใช้สืบหาผู้กระทำความผิด

เทคนิคการทำ URL Tracking สามารถแบ่งออกได้ 3 วิธีหลักๆ คือ

1. วิธีรับ Log จากเว็บไซต์นั้นๆ คล้ายกับเทคนิคเว็บสถิติ ซึ่งใกล้เคียงกับ SRAN Data Safehouse ที่เป็นเว็บสถิติ เก็บบันทึก Log File สำหรับเว็บไซต์ และตรวจสอบความมั่นคงปลอดภัยของเว็บไซต์ ดูรายละเอียดเพิ่มเติมที่ www.datasafehouse.net

วิธีนี้จะได้รับข้อมูลที่ละเอียด สามารถตรวจสอบได้ว่าใครเข้าใช้บริการที่หน้าเพจใด เมื่อใด ใช้ระบบอะไรเพื่อเรียกใช้บริการ รวมถึงมาจากเว็บไซต์ หรือเว็บค้นหาใด ด้วยคำค้นหาอะไร

โดยรวมวิธีการนี้เป็นวิธีที่ดี ติดตรงที่จะสามารถดู URL Tracking ได้ก็ต่อเมื่อเจ้าของเว็บไซต์นั้นๆ ต้องให้ความร่วมมือติด Script ในแต่ละหน้าเพจ บนเว็บไซต์ หากเป็นระดับองค์กร วิธีนี้ไม่มีปัญหา และเป็นประโยชน์ต่อเว็บไซต์ของบริษัทหรือหน่วยงาน แต่หากเป็นระดับประเทศ หรือระดับผู้ให้บริการอินเตอร์เน็ตแล้ว จะต้องติดระบบนี้กับลูกค้า หรือผู้ใช้บริการทั้งหมด จึงจะสร้างระบบ URL Tracking ได้บรรลุจุดมุ่งหมาย ซึ่งในความเป็นจริงแล้ว วิธีนี้จะไม่ประสบผลสำเร็จ หากไม่ได้รับความร่วมมือจากผู้ใช้บริการ

2. วิธีติดตั้งระบบ Caching หรือระบบ Web Proxy Caching เป็นการติดตั้งในระดับเครือข่ายคอมพิวเตอร์ (Network) ซึ่งเป็นที่นิยมในระดับองค์กร แต่ไม่เหมาะนักกับการติดตั้งในระดับประเทศหรือระดับผู้ให้บริการอินเตอร์เน็ต ข้อดีของวิธีนี้คือทำให้การเปิดเว็บซ้ำเดิม ทำได้เร็วขึ้น เพราะมีข้อมูลใน Caching สามารถสืบค้นข้อมูลได้ หากมีระบบเสริมเช่นการโยนข้อมูลไปยัง Syslog Server จะช่วยเสริมการสืบค้นขึ้นอีกขั้น ส่วนที่กล่าวว่าอาจไม่เหมาะกับเครือข่ายระดับประเทศ หรือระดับผู้ให้บริการอินเตอร์เน็ตนั้น เนื่องจากการติดตั้งระบบนี้ส่งผลกระทบกับระบบเครือข่ายหลัก และเครือข่ายเดิม จึงต้องออกแบบเป็นอย่างดีมิเช่นนั้นข้อมูลมหาศาลที่วิ่งผ่านระบบ Caching อาจทำให้ความเร็วของเครือข่ายผู้ให้บริการเกิดความล่าช้ามากกว่าก่อนติดตั้ง นอกจากนี้วิธีการสืบค้นยังต้องอาศัยเทคโนโลยีการรับค่า syslog จาก Web Proxy Caching โดยทั่วไปหากขาดการออกแบบที่ดี Syslog Server ที่รับค่ามาจะเนื้อที่ความจุจำกัดมาก และใช้งานไม่ได้ตามวัตถุประสงค์ที่ต้องการ

3. วิธีเฝ้าระวังด้วยอุปกรณ์ตรวจจับผู้บุกรุก ซึ่งต้องนำ Network Intrusion Detection System มาประยุกต์ใช้ โดยติดตั้งตามโหนดต่างๆ ของผู้ให้บริการอินเตอร์เน็ต หากเป็นระดับองค์กรก็ต้องมี Switch ที่ทำการ Mirror port ได้ หรืออาจนำอุปกรณ์ TAP มาใช้ ส่วนในระดับประเทศ หรือระดับผู้ให้บริการอินเตอร์เน็ต ต้องอาศัย Switch Aggregation ทำการกระจายโหลดไปยังอุปกรณ์เฝ้าระวังภัยเพื่อรองรับข้อมูลที่รับส่งได้ ซึ่งเป็นวิธีที่มีผลกระทบกับระบบเครือข่ายเดิมน้อยที่สุด โดยต้องดัดแปลงระบบตรวจจับผู้บุกรุกให้มาเฝ้าระวังข้อมูลผ่านทางเว็บไซต์ วิธีการนี้จะใกล้เคียงกับอุปกรณ์ SRAN Security Center ที่เป็น Appliance Box เฝ้าระวังภัยคุกคามและเก็บบันทึกข้อมูลในเครือข่ายสารสนเทศ โดย SRAN Security Center ตรวจจับหลาย Protocol ในขณะที่วิธีการนี้ตรวจลักษณะของ HTTP และ HTTPS Protocol แทน

เทคนิคการปิดกั้นเว็บไซด์ (Web Filtering) แบ่งออกเป็น 3 วิธี คือ

1. ปิดกั้น Domain ทั้งหมด เทคนิคนี้ซับซ้อนน้อยที่สุด ทำโดยเพิ่มค่า Blacklist domain ใน DNS Server ทั้งในระดับเครือข่ายองค์กร และเครือข่ายระดับประเทศ หรือเครือข่ายผู้ให้บริการอินเตอร์เน็ต หาก URL เป็น IP Address ก็สามารถปิดกั้นได้ผ่านอุปกรณ์ Router เทคนิคนี้ทำได้สะดวก และ ISP ได้รับผลกระทบค่อนข้างน้อย แต่ในมุมของผู้ใช้งานแล้ว ไม่ใคร่พอใจนัก เช่นเดียวกับกรณี Block ทั้ง domain ของเว็บ www.youtube.com ซึ่งได้เสียงตอบรับกลับมาในแง่ลบมากกว่าบวก

2. ปิดกั้น URL ส่วนนี้ต้องอาศัยการติดตั้งเทคโนโลยีเสริม ซึ่งอาจแบ่งเทคนิคได้ดังนี้

2.1 ระบบ Web Proxy Caching ที่สามารถตั้ง Rule Base ในการใส่ค่า Blacklist URL ที่ไม่เหมาะสมลงไปได้ ซึ่งส่วนใหญ่ต้องออกแบบให้เหมาะสม เช่น ต้องติดตั้งแบบ Transparent mode หรือ in-line mode และส่วนใหญ่ต้องอาศัยซอฟต์แวร์เสริมในการปิดกั้นเว็บไซต์ในระดับ URL

2.2 ระบบ Firewall ที่เป็นระดับ Application Firewall โดยทั่วไปติดตั้งเป็น Gateway หลัก เทคนิคนี้ก็สามารถป้องกัน URL ที่ไม่เหมาะสมได้

2.3 ระบบ Network Intrusion Prevention System (NIPS) ส่วนนี้สามารถปิดกั้น URL ที่ไม่เหมาะสม และลงลึกถึงระดับเนื้อหาใน URL ได้ เป็นเทคนิคที่ลงลึกถึงการปิดกั้นเนื้อหาบนเว็บไซต์ที่ผู้ใช้งานเรียกใช้ได้ ซึ่งถือเป็นเทคนิคที่ละเอียดที่สุด แต่มีผลกระทบต่อระบบเครือข่ายและบางครั้งอาจเกิดความเข้าใจผิดในเนื้อหา อย่างไรก็ดีเทคนิคนี้ต้องอาศัย “คน” ในการวิเคราะห์และสั่งปิดกั้น URL

2.4 ระบบ TCP Hijack เป็นการ Hijack session ในการเรียกเปิดเว็บไซต์จากผู้ใช้บริการ ซึ่งสามารถปิดกั้น Blacklist URL ที่มีในฐานข้อมูลได้

เทคนิคในข้อ 2.1 – 2.4 สามารถใช้ในระดับเครือข่ายในองค์กรได้ แต่ในระดับประเทศ หรือระดับเครือข่ายผู้ให้บริการนั้น เทคนิค 2.2 และ 2.3 อาจไม่เหมาะสม ส่วนเทคนิค 2.1 ต้องอาศัยเทคโนโลยีอื่นมาช่วยในการสืบค้นข้อมูล

เทคนิคในข้อ 2.1 และ 2.3 หากติดตั้งแบบ Transparent หรือ In-line และกำหนดวง IP ภายในจึงจะเข้าถึงระบบดังกล่าว และป้องกันการโจมตีจากไอพีภายนอกได้ เนื่องจากจะไม่มีทางพบ Real IP Address ส่วนการป้องกันภายในเครือข่ายนั้นต้องอาศัยนโยบายด้านความปลอดภัยมาควบคุมผู้เข้าถึงระบบนี้อีกชั้นหนึ่ง เพื่อเพิ่มความมั่นคงปลอดภัย

3. ปิดกั้นเนื้อหาบนเว็บไซต์ที่ไม่เหมาะสม แบ่งได้ 2 แบบดังนี้

3.1 ปิดกั้นได้เองโดยไม่ต้องพึ่งพาเทคโนโลยีอื่น มีเทคนิคเดียวคือต้องใช้ NIPS ซึ่งเทคนิคนี้หากตั้ง Blakclist ไว้จำนวนมากอาจส่งผลให้เกิดคอขวดในระบบเครือข่ายได้ แต่สำหรับหน่วยงาน/องค์กรขนาดกลางและเล็ก สามารถใช้เทคนิคนี้ได้โดยไม่เกิดผลกระทบมากนัก

3.2 ปิดกั้นได้แต่ต้องอาศัยเทคโนโลยีอื่น เช่น ระบบ Web Proxy Caching ที่ส่งข้อมูลไปวิเคราะห์ที่ระบบ Syslog Server ที่ทำการเปรียบเทียบเหตุการณ์เชิงวิเคราะห์ (Correlation Event) ได้ โดยทั่วไปเรียกระบบนี้ว่า SEM (Security Event Management)ซึ่งนำมาใช้เสริมกับเทคโนโลยี Web Proxy Caching เมื่อผ่านการวิเคราะห์ทั้งทางเทคโนโลยีและคนแล้ว ก็เพิ่ม Rule base ใน Web Proxy Caching เพื่อทำการปิดกั้นเนื้อหาที่ไม่เหมาะสมนั้น ซึ่งจะปิดกั้นได้ก็ต่อเมื่อจุดติดตั้ง Web Proxy Caching นั้นต้องเป็นการติดตั้งแบบ in-line หรือ Trasparent เท่านั้น

อีกเทคนิคหนึ่งคือใช้ NIDS (Network Intrusion Detection System) ร่วมกับเทคนิค TCP Hijack Server และอาศัยความสามารถบน Core Switch ในการเลือก Protocol ส่ง หากตรงกับค่าในฐานข้อมูล ก็ทำการปิดกั้นเนื้อหาในเว็บไซต์นั้นได้ ซึ่งจะสำเร็จผลหรือไม่นั้นขึ้นกับการตั้งค่า NIDS ในการตรวจจับเนื้อหาที่เพิ่มลงไป

บทสรุปในเชิงเทคนิคนั้น งานนี้ไม่ง่ายและไม่สำเร็จรูป ต้องอาศัยทีมงานที่มีความเข้าใจการไหลเวียนข้อมูลบนระบบเครือข่ายเป็นอย่างดี และสามารถปรับแต่งข้อมูลในการตรวจจับได้ ทั้งนี้การปิดกั้นเว็บไซต์ หากไม่ต้องการให้กระทบกับผู้ใช้งาน และผู้ให้บริการแล้ว ต้องทำบนระบบเครือข่าย (Network)เท่านั้น เนื่องจากวิธีการอื่น ต้องอาศัยซอฟต์แวร์ลงในระดับเครื่องคอมพิวเตอร์ผู้ใช้งาน ซึ่งต้องได้รับการยินยอมและความร่วมมือจากผู้ใช้งานเป็นหลัก หากมองในระดับประเทศแล้วคงกระทำได้ยาก

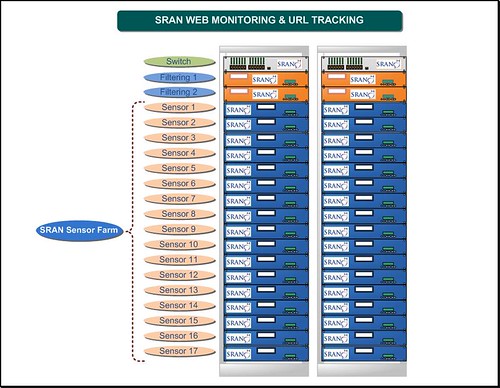

ทีมพัฒนา SRAN เล็งเห็นว่าการเฝ้าระวังภัยเว็บไซต์บนระบบเครือข่ายอินเตอร์เน็ตนั้นมีความสำคัญ และเพื่อตอบสนองวัตถุประสงค์ของการเฝ้าระวังภัยคุกคามที่เกิดจากการใช้งานเว็บไซต์ จึงได้พัฒนาระบบ “Web Monitoring Sensor” ขึ้น เพื่อตรวจการใช้งานเว็บไซต์ในระดับเครือข่ายคอมพิวเตอร์ หากติดตั้งระบบนี้ในระดับเครือข่ายองค์กร ก็สามารถติดตั้งตามทางเข้า-ออกเครือข่าย หรือจุดที่มีการเชื่อมต่ออินเตอร์เน็ต หลักๆ ก็คือติดที่ Core Switch ขององค์กร โดยใช้อุปกรณ์เสริมมาช่วย เช่น Switch mirror port หรือ อุปกรณ์ TAP เช่น อุปกรณ์ iTAP ของบริษัท Netoptics เป็นต้น

ในระดับเครือข่ายผู้ให้บริการ ก็ติดตั้งได้หลายรูปแบบ โดยติดตั้งตามโหนดต่างๆ , ตาม Core Switch หลัก, จุดเชื่อมต่อที่ส่งข้อมูลออกไปทาง Router หลัก เป็นต้น

P 3 : ภาพอุปกรณ์ Web Monitoring Sesor 1 ระบบที่ติดตั้งใน Data Center

เทคโนโลยี SRAN Web Monitoring Sensor มีคุณสมบัติเด่นที่เปรียบเสมือนกล้องวงจรปิด หากติดตั้งในระดับเครือข่ายขนาดใหญ่ที่มีช่องทางเชื่อมต่ออินเตอร์เน็ตหลายช่องทาง ก็ควรติดตั้งให้ครบเพื่อช่วยเฝ้าระวังการใช้งานอินเตอร์เน็ต/เว็บไซต์ ได้อย่างเหมาะสม ในเรื่องการออกแบบจะมองไปที่การติดตั้งตาม Switch เป็นหลัก ด้วยวิธีนี้จะทำให้การค้นหาไอพีต้นทาง สะดวกรวดเร็วยิ่งขึ้น ทั้งยังสามารถเรียกดูข้อมูลประวัติการใช้งานไอพีที่ต้องสงสัยได้อีกด้วย

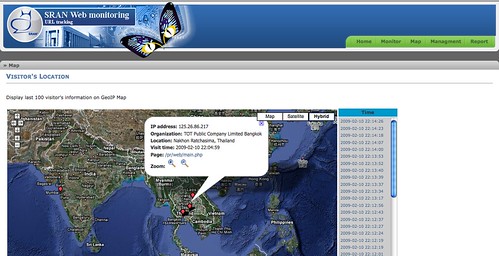

P : 4 แสดงผลการเปิดเว็บ และโพสต์เว็บ เป็นรายชั่วโมงในหนึ่งวัน โดยระบบ SRAN Web Monitoring Sensor

ข้อมูลบน SRAN Web Monitoring Sensor บอกลักษณะการบันทึกข้อมูลตามห่วงโซ่เหตุการณ์, IP ต้นทางที่ทำการเปิดเว็บ หรือโพสต์เว็บ, ชื่อบริษัท/หน่วยงาน, ตำแหน่งที่ตั้ง และชื่อเมือง รวมถึง URL ปลายทาง

P : 5 แสดงผลจากข้อมูลที่ถูกบันทึกไว้ นำมาหาพิกัดที่ตั้ง ระบุไอพีต้นทาง ชื่อสถานที่ของผู้เข้าเยี่ยมชมเว็บไซต์

จะเห็นว่าหน้า Theme ของระบบ SRAN Web Monitoring Sensor นั้นจะใกล้เคียงกับ Theme ของ SRAN Data Safehouse ต่างกันตรงที่ SRAN Web Monitoring Sensor ไม่จำเป็นต้องติดตั้ง script บนเว็บไซต์ เหมือน Data Safehouse แต่สามารถดูข้อมูลจราจร (Traffic Data) ผ่านระบบเครือข่ายคอมพิวเตอร์ได้ทันที

จากประสบการณ์การพัฒนาผลิตภัณฑ์ระบบรักษาความปลอดภัยข้อมูลสารสนเทศ ตลอดระยะเวลา 7 ปี ทำให้ทีมพัฒนา SRAN ได้ออกแบบ Interface ระบบนี้ให้เข้าใจ และแสดงผลลัพธ์ที่พบในหน้าเดียว ซึ่งสามารถคลิกค่าข้อมูลประกอบเหตุผลได้เป็นชั้นๆ ผู้ใช้งานไม่จำเป็นต้องเป็นผู้เชี่ยวชาญก็สามารถหาข้อมูลที่ไม่พึงประสงค์ พร้อมระบุไอพีต้นทางได้แม่นยำยิ่งกว่าเดิม

นนทวรรธนะ สาระมาน

Nontawattana Saraman

9/02/2552

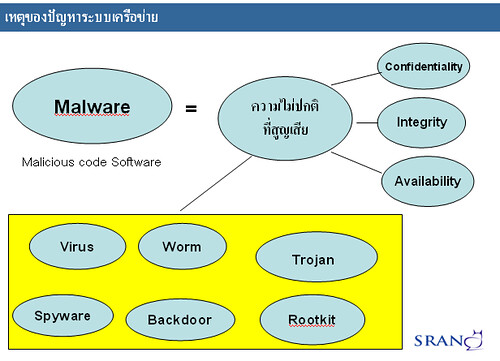

“Malware คือความไม่ปกติทางโปรแกรมมิ่ง ที่สูญเสีย C (Confidentiality) I (Integrity) และ A (Availability) อย่างใดอย่างหนึ่ง หรือ ทั้งหมด จนทำให้เกิดเป็น Virus , Worm , Trojan , Spyware , Backdoor และ Rootkit”

สูญเสีย C (Confidentiality) คือ สูญเสียความลับทางข้อมูล

สูญเสีย I (Integrity) คือ สูญเสียความไม่เปลี่ยนแปลงของข้อมูล นั่นคือ ข้อมูลถูกเปลี่ยนแปลงแก้ไข โดยเฉพาะส่วนสำคัญที่เกี่ยวโยงกับระบบภายในระบบปฏิบัติการ

สูญเสีย A (Availability) คือ สูญเสียความเสรียฐภาพของระบบปฏิบัติ

เมื่อมีความไม่ปกติซึ่งอาจเกิดจาก

Virus Computer คือ โปรแกรมที่ไม่พึ่งประสงค์ที่บ่อนทำลายเฉพาะเครื่องทำให้เครื่องคอมพิวเตอร์ทำงานผิดปกติ

Worm คือ โปรแกรมที่ไม่พึ่งประสงค์ที่บ่อนทำลายเครื่องคอมพิวเตอร์ ที่มีการเชื่อมต่อทางระบบเครือข่าย ทางอินเตอร์เน็ต ย่อมทำให้มีการติดเชื้อและแพร่กระจายไปตามมีเดียอื่นๆได้ จะทำให้เครื่องคอมพิวเตอร์ทำงานผิดปกติจากเดิม

Trojan/Backdoor คือ ช่องทางลัดที่เกิดจากช่องโหว่ของระบบ ซึ่งช่องทางลัดนี้จะทำให้ผู้ที่ไม่มีสิทธิเข้าถึงระบบ / เครื่องคอมพิวเตอร์ สามารถเข้าถึงได้เพื่อใช้สอยทรัพยากรเครื่องนั้นเพื่อการใดการหนึ่ง สองศัพท์นี้มีความหมายคล้ายคลึงกัน เพียง backdoor ต้องดูที่เจตนา โดยทั่วไปแล้ว backdoor อาจจะเกิดจากความตั้งใจของผู้ดูแลระบบ เพื่อสร้างช่องทางลัดเข้าสู่ระบบเองก็ได้ ส่วน Trojan มักเป็นเจตนาไม่ดีที่เกิดจากความบกพร่องที่เกิดจากความรู้เท่าไม่ถึงการณ์ของผู้ที่ได้รับ Trojan

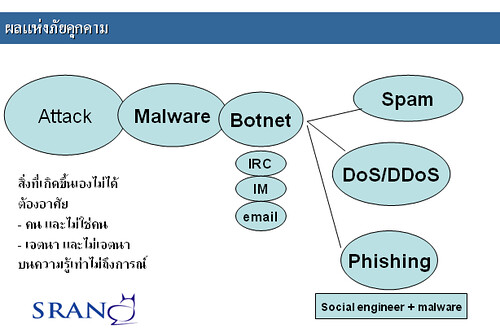

โปรแกรมที่มีความไม่ปกติเหล่านี้ ต้องอาศัยตัวนำทาง เพื่อต่อยอดความเสียหาย และยากแก่การควบคุมมากขึ้น ตัวนำ ที่ว่า นั่นคือ Botnet นี้เอง

Botnet เกิดจาก เครื่องคอมพิวเตอร์ ที่ตกเป็นเหยื่อหลายๆ เครื่องเพื่อทำการใด การหนึ่ง ที่ก่อให้เกิดความเสียหายทางข้อมูล บนเครือข่ายคอมพิวเตอร์ได้ คอมพิวเตอร์ที่เป็นเหยือ เพียง เครื่องเดียว เรียกว่า Zombie ซึ่ง Zombie หลายตัว รวมกันเรียก Botnet

ฺ

“สะพานเชื่อมภัยคุกคามทางเครือข่ายคอมพิวเตอร์ คือ Botnet นั้นเอง“

Botnet ทำให้เกิดภัยคุกคามที่ไม่สามารถเกิดขึ้นเองได้ตามลำพัง

ภัยคุกคามที่ไม่สามารถเกิดขึ้นเองได้ตามลำพัง ได้แก่ Spam (อีเมล์ขยะ) คือ ข้อมูลที่ไม่พึ่งประสงค์ ซึ่งผู้ได้รับไม่มีความต้องการได้ข้อมูลนี้ทั้งทางอ้อมและทางตรง ในช่วงเวลานั้น,

DoS/DDoS (Denial of Services) คือ การโจมตีเพื่อทำให้เครื่องปลายทางหยุดการทำงานหรือสูญเสียความเสรียฐภาพ ,

และ Phishing คือ การหลอกหลวงทางสื่ออิเล็กทรอนิกส์ ที่พบบ่อยคือ เว็บไซด์ที่สร้างเพื่อหลอกเหยื่อให้หลงเชื่อว่าเป็นเรื่องจริงและเหยื่อได้ป้อนข้อมูลส่วนตัวเข้าเว็บที่ทำการหลอกหลวงนั้นทำให้ได้ข้อมูลโดยมิชอบไป

ภัยคุกคามดังกล่าวต้องอาศัย “คน” ที่อยู่เบื้องหลังการก่อกวนในครั้งนี้ เป็นผู้บังคับ

เมื่อคนที่รู้เท่าไม่ถึงการณ์ ติด โปรแกรมที่ไม่ปกติ(Malware) จึงทำให้เกิด Zombie

คนรู้เท่าไม่ถึงการณ์ ที่ติด Malware จำนวนมาก กลายเป็น กองทัพ Botnet

หนังสือพิมพ์ Prachachart Thurakit “SRAN Wall” ป้องกันภัยไอที

วันที่ 2 ธันวาคม 2551 หน้า 30

บายเออร์ไกด์ SRAN Wall ป้องกันภัยไอที โกลบอลเทคโนโลยี อินทิเกรเทด ผู้พัฒนาระบบเฝ้าภัยคุกคามเครือข่ายสารสนเทศ “SRAN” เปิดตัวผลิตภัณฑ์ ใหม่ “SRAN Wall” อุปกรณ์ควบคุมการเช้าใช้งานระบบเพื่อเพิ่มประสิทธิภาพและความปลอดภัยในการใช้งานเครือข่ายสารสนเทศ ซึ่งทำหน้าที่หลักคือควบคุมการใช้งานแบนด์วิดท์และสิทธิการใช้งานตามช่วงเวลาลักษณะข้อมูลหรือแอปพลิเคชั่นและดูแลความปลอดภัยในการเชื่อมต่อระยะไกลทางอินเทอร์เตอร์ รวมทั้งเป็นเกตเวย์ที่อนุญาตให้เข้าสู่ระบบเฉพาะเครื่องคอมพิวเตอร์ที่มีสิทธิใช้งานตามรายชื่อที่กำหนดไว้เท่านั้น

ระหว่างสถานการณ์อลวลจากปัญหาการเมืองประเทศไทย ไม่ว่าใครก็มีรอยยิ้มเหมือนกันหมดเมื่อได้เห็นปรากฏการณ์ธรรมชาติเหนือท้องฟ้ายามค่ำคืนที่ผ่านมา ปรากฏการณ์นี้เรียกว่าพระจันทร์ยิ้ม

จากข้อมูลสถาบันวิจัยดาราศาสตร์

ปรากฏการณ์ดวงจันทร์ ดาวศุกร์และดาวพฤหัสบดีอยู่ใกล้กัน

สถาบันวิจัยดาราศาสตร์แห่งชาติเชิญชวนประชาชนผู้ที่สนใจรวมทั้งผู้ที่รักในกิจกรรมดูดาวชมปรากฏการณ์ดวงจันทร์ ดาวศุกร์และดาวพฤหัสบดีอยู่ใกล้กัน ซึ่งจะปรากฏให้เห็นในช่วงหัวค่ำของวันจันทร์ที่ 1 ธันวาคม 2551 ทางทิศตะวันตกเฉียงใต้ ซึ่งปรากฏการณ์สำคัญทางดาราศาสตร์ดังกล่าวจะเกิดขึ้นและหาชมได้ยาก

สำหรับปรากฏการณ์ดวงจันทร์ ดาวศุกร์และดาวพฤหัสบดีอยู่ใกล้กันนี้ คือ การที่เราจะสามารถมองเห็นวัตถุท้องฟ้า 3 วัตถุที่สว่างที่สุดยามค่ำคืน ได้แก่ ดวงจันทร์ ดาวศุกร์ และดาวพฤหัสบดีมาชุมนุมกัน โดยดาวศุกร์และดาวพฤหัสบดีจะอยู่ห่างกันเพียง 2 องศา ส่วนดวงจันทร์จะปรากฏเป็นเสี้ยว (ขึ้น 4 ค่ำ) และหันด้านมืดเข้าหาดาวเคราะห์ทั้งสองพอดี ดังนั้นปรากฏการณ์ในครั้งนี้จึงเป็นภาพที่น่าสนใจและหาชมได้ไม่บ่อยนัก

ภาพพระจันทร์ยิ้มบนท้องฟ้า ณ ที่บ้าน เมืองไทย

แล้วท้องฟ้าอีกซีกโลกล่ะ จะเห็นเหมือนเราไหม ค้นหาข้อมูลมาให้ ที่อเมริกา มองเห็นตรงข้ามกับเรา

ภาพเป็นแบบนี้ ไม่รู้ว่าจะตีความว่าอย่างไร ?

ภาพเป็นแบบนี้ ไม่รู้ว่าจะตีความว่าอย่างไร ?

นำเพลงโบราณ แต่เนื้อหายังทันสมัยเสมอ ชื่อเพลงสามัคคีชุมนุม

คำร้อง เจ้าพระยาพระเสด็จสุเรนทราธิบดี (หม่อมราชวงศ์เปีย มาลากุล ณ อยุธยา)

ทำนอง Auld Lang Syne

รูปท้องพระจันทร์อีกซีกโลก นำมาจาก http://www.pantip.com/cafe/klaibann/topic/H7275190/H7275190.html

นนทวรรธนะ สาระมาน

Nontawattana Saraman