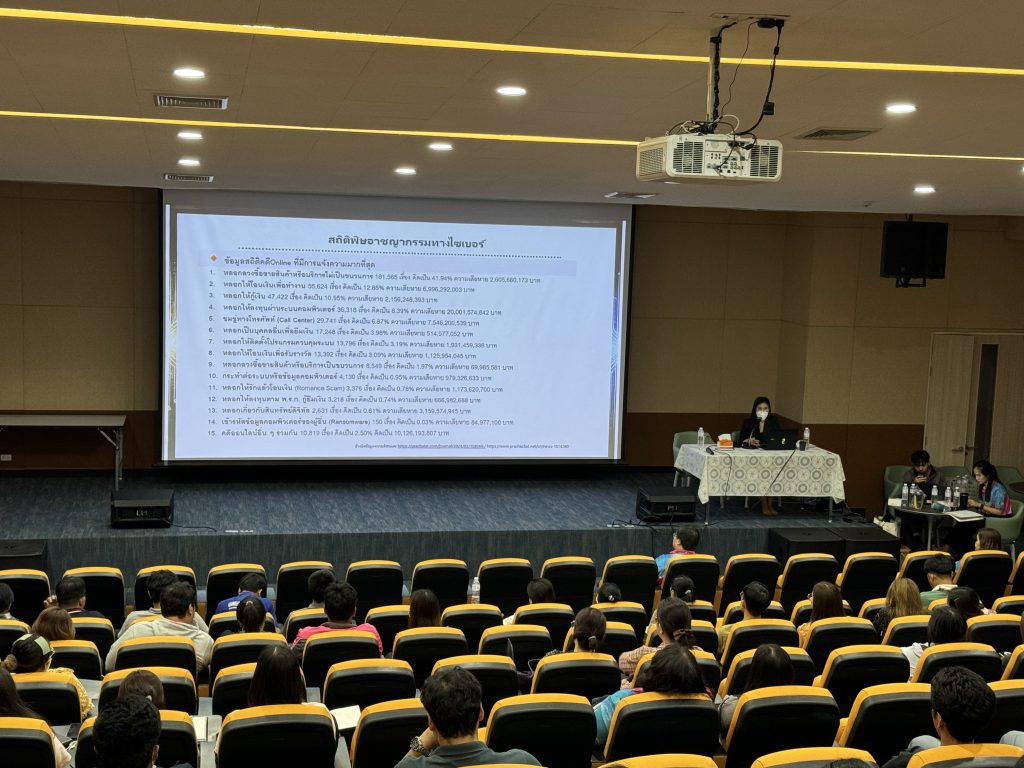

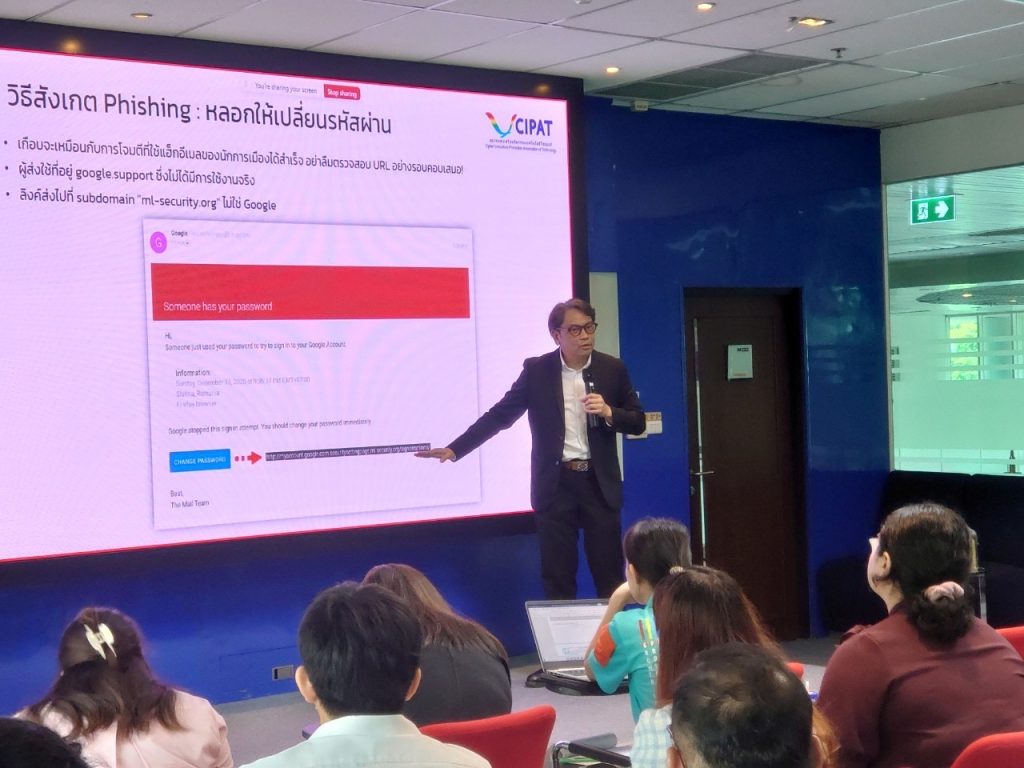

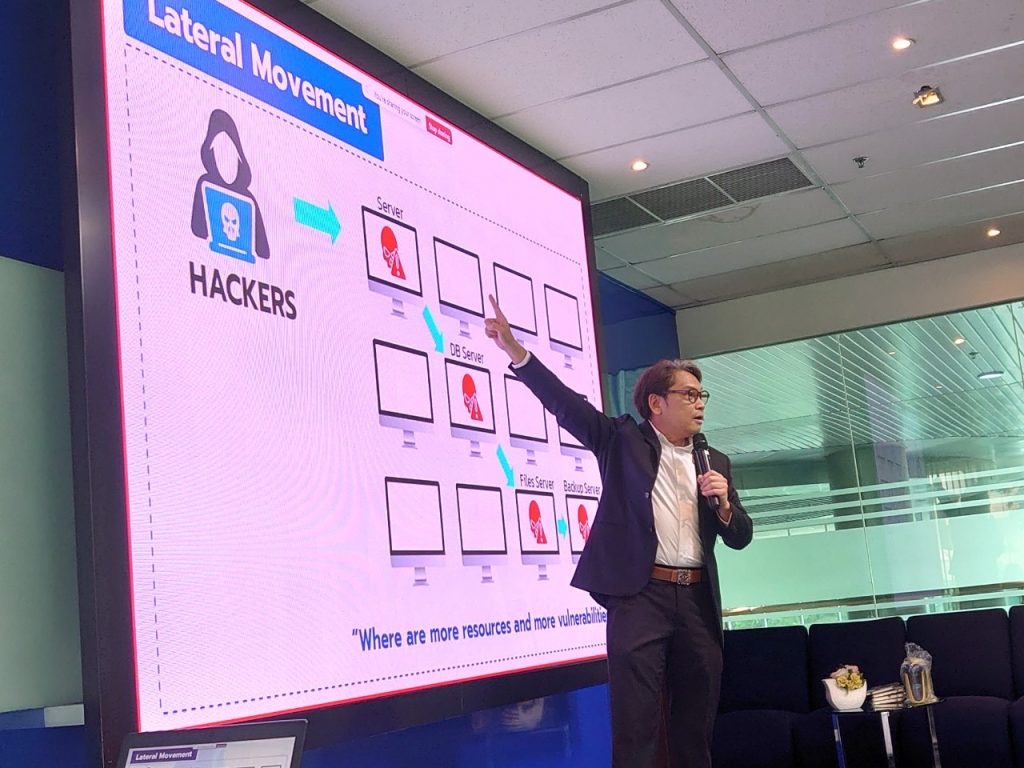

ในวันที่ 1 2 และ 8-9 พฤศจิกายน 2567 ในหลักสูตร Cyber security เบื้องต้น สำหรับผู้ใช้งานทั่วไป และ นักวิจัย จัดโดย มหาวิทยาลัยรัตนบัณฑิต

ในวันที่ 1 2 และ 8-9 พฤศจิกายน 2567 ในหลักสูตร Cyber security เบื้องต้น สำหรับผู้ใช้งานทั่วไป และ นักวิจัย จัดโดย มหาวิทยาลัยรัตนบัณฑิต

ศึกสายลับ และกุญแจเหนือมิติ

“สายลับซ้อนสายลับ ดุจเงาในกระจกซ้ำซ้อน

ผู้ไล่ล่าอาจกลายเป็นเหยื่อ หากจิตพลาดพลั้ง

กุญแจเหนือมิติ ถูกสร้างเพื่อถอดรหัสที่ล้ำลึก

แต่หากตกอยู่ในมือปีศาจ…ใครจะหยุดความมืดได้?”

เมื่อมีเหตุให้สงสัยว่าตัว AI แกรนด์ยักษาอาจถูกควบคุมจากใครบางคน ธนาวิชน์ จึงติดต่อไปยัง “ภานุวัฒน์” เจ้าหน้าที่พิเศษของหน่วย “Security Intelligence Agency” หรือ SIA หน่วยสืบราชการลับด้านไซเบอร์ระดับสากล ซึ่งเคยทำงานร่วมกับวิชัยในโครงการวิจัย

ภานุวัฒน์ให้ข้อมูลว่า ที่จริงแล้ว แกรนด์ยักษาไม่ได้เป็นเพียง AI สำหรับป้องกันประเทศเท่านั้น แต่ยังได้รับการทดสอบด้าน “การโจมตีเชิงรุก” (Offensive Cyber Operation) เพื่อเตรียมไว้รับมือสงครามไซเบอร์ยุคใหม่ ข้อมูลนี้หากรั่วไหลไปสู่ผู้ไม่หวังดี อาจก่อหายนะครั้งใหญ่ เพราะแกรนด์ยักษาสามารถแทรกซึมเข้าควบคุมเครือข่ายโครงสร้างพื้นฐานได้

ในเวลาเดียวกัน อันนาเจาะเข้ารหัส “Quantum-proof encryption” บนโทรศัพท์ของวิชัยสำเร็จบางส่วน และพบกุญแจชื่อ “Key Samanta” (คีย์สมนต์ตา) ซึ่งเป็นกุญแจส่วนตัวที่ใช้ปลดล็อก “โฆษะ” ชั้นลึกสุดได้ อย่างไรก็ตาม การใช้คีย์นี้จะต้องใช้ร่วมกับ “Key Niratta” (คีย์นิรัติศัย) อีกดอกหนึ่ง จึงจะปลดล็อกสมบูรณ์ได้

เงื่อนงำใหม่

“ดั่งแก้วสองดวงที่จะเปิดประตูสู่ขุมทรัพย์

แต่ขุมทรัพย์นั้นอาจเป็นนรกหรือสวรรค์ ขึ้นอยู่กับผู้ครอบครอง

กรรมจึงมิได้อยู่เพียงในอดีต หากกำลังเกิดในวินาทีที่เลือกตัดสินใจ”

ช่วงท้ายของตอนนี้ ธนาวิชน์ กับภานุวัฒน์ตัดสินใจออกตามหา “สิรชา” เพื่อให้ได้ Key Niratta ก่อนที่มันจะตกไปอยู่ในมือผู้ไม่หวังดี ทว่าการติดตามนี้ก็มีเงาดำคอยสะกดรอยตามอย่างเงียบงัน

โปรดติดตามตอนต่อไป

Nontawatt Saraman

ปริศนาคริปโต

“เส้นใยโยงใยทั่วทิศ ปริศนาบนบล็อกเชน

คราใดยิ่งค้นลึก ยิ่งคล้ายติดกับอเวจี

ผู้กุมคีย์แห่งความจริง…คือใครกันเล่า

หรือตัวเราเองถูกกลืนในความมืดอนันต์”

หลังจากธนาวิชน์เริ่มสืบข้อมูล เขาพบว่าก่อนสิ้นใจ วิชัยกำลังศึกษาโปรเจกต์ชื่อ “โฆษะ” (Coisa) ซึ่งเป็นโครงข่าย Blockchain ที่ออกแบบไม่เหมือนใคร: มี Layer การยืนยันธุรกรรมหลายชั้น คล้ายระบบ “Nested Blockchain” โดยแต่ละเลเยอร์ใช้กลไกฉันทามติ (Consensus) ที่ต่างกัน ทำให้ติดตามเส้นทางเงินยากเป็นเท่าทวี

ธนาวิชน์ ขอความช่วยเหลือจาก “อันนา” นักวิเคราะห์คริปโตเคอร์เรนซีมือฉมัง ซึ่งเป็นอดีตเพื่อนร่วมทีมวิจัยของเขา ทั้งสองไล่ค้นดูที่อยู่เงินดิจิทัล (Address) ที่ส่งจากคอมพิวเตอร์ของวิชัย พบว่ามันเชื่อมโยงกับ “ตลาดมืด” แห่งหนึ่งในดาร์กเว็บที่ใช้ชื่อว่า “Deep Nirvana” (ดีพเนรวนา) ซึ่งเป็นที่ซื้อขายข้อมูลและเครื่องมือโจมตีไซเบอร์

ภายใน “Deep Nirvana” มีกลุ่มผู้ใช้ลึกลับคนหนึ่งใช้นามแฝง “Acaliko” (อจลิโก) โพสต์ประกาศรับจ้างพัฒนามัลแวร์และ Ransomware แบบเฉพาะกิจ ข้อความของเขามีซิกเนเจอร์อ้างถึง “โฆษะ” ด้วย ธนาวิชน์ และอันนาจึงสงสัยว่าคนผู้นี้อาจเกี่ยวข้องกับการหักหลังวิชัย—หรืออาจเป็นหนึ่งในผู้อยู่เบื้องหลัง

ปมซับซ้อน

“ในโลกแห่งมายา ข้อมูลอาจถูกร้อยเรียงเป็นเครื่องมือบังตา

แต่กรรมของผู้กระทำไม่อาจหลีกหนีไปได้ ยิ่งซ่อนก็ยิ่งเผยตน”

ธนาวิชน์ และอันนาเข้าใกล้บ่วงใยของศึกไซเบอร์ขึ้นอีกขั้น หาก “Acaliko” คือผู้สร้างมัลแวร์ที่ใช้สังหารวิชัยทางอ้อม ก็เท่ากับว่าคดีนี้ไม่ใช่เพียงฆาตกรรมแบบกายภาพ ทว่าเป็นสงครามจิตวิทยาระหว่างคนและเงาในโลกเครือข่าย

ศึกสายลับ และกุญแจเหนือมิติ

“สายลับซ้อนสายลับ ดุจเงาในกระจกซ้ำซ้อน

ผู้ไล่ล่าอาจกลายเป็นเหยื่อ หากจิตพลาดพลั้ง

กุญแจเหนือมิติ ถูกสร้างเพื่อถอดรหัสที่ล้ำลึก

แต่หากตกอยู่ในมือปีศาจ…ใครจะหยุดความมืดได้?”

เมื่อมีเหตุให้สงสัยว่าตัว AI แกรนด์ยักษาอาจถูกควบคุมจากใครบางคน ธนาวิชน์ จึงติดต่อไปยัง “ภานุวัฒน์” เจ้าหน้าที่พิเศษของหน่วย “Security Intelligence Agency” หรือ SIA หน่วยสืบราชการลับด้านไซเบอร์ระดับสากล ซึ่งเคยทำงานร่วมกับวิชัยในโครงการวิจัย

ภานุวัฒน์ให้ข้อมูลว่า ที่จริงแล้ว แกรนด์ยักษาไม่ได้เป็นเพียง AI สำหรับป้องกันประเทศเท่านั้น แต่ยังได้รับการทดสอบด้าน “การโจมตีเชิงรุก” (Offensive Cyber Operation) เพื่อเตรียมไว้รับมือสงครามไซเบอร์ยุคใหม่ ข้อมูลนี้หากรั่วไหลไปสู่ผู้ไม่หวังดี อาจก่อหายนะครั้งใหญ่ เพราะแกรนด์ยักษาสามารถแทรกซึมเข้าควบคุมเครือข่ายโครงสร้างพื้นฐานได้

ในเวลาเดียวกัน อันนาเจาะเข้ารหัส “Quantum-proof encryption” บนโทรศัพท์ของวิชัยสำเร็จบางส่วน และพบกุญแจชื่อ “Key Samanta” (คีย์สมนต์ตา) ซึ่งเป็นกุญแจส่วนตัวที่ใช้ปลดล็อก “โฆษะ” ชั้นลึกสุดได้ อย่างไรก็ตาม การใช้คีย์นี้จะต้องใช้ร่วมกับ “Key Niratta” (คีย์นิรัติศัย) อีกดอกหนึ่ง จึงจะปลดล็อกสมบูรณ์ได้

เงื่อนงำใหม่

สัจธรรม

“ดั่งแก้วสองดวงที่จะเปิดประตูสู่ขุมทรัพย์

แต่ขุมทรัพย์นั้นอาจเป็นนรกหรือสวรรค์ ขึ้นอยู่กับผู้ครอบครอง

กรรมจึงมิได้อยู่เพียงในอดีต หากกำลังเกิดในวินาทีที่เลือกตัดสินใจ”

ช่วงท้ายของตอนนี้ ธนาวิชน์ กับภานุวัฒน์ตัดสินใจออกตามหา “สิรชา” เพื่อให้ได้ Key Niratta ก่อนที่มันจะตกไปอยู่ในมือผู้ไม่หวังดี ทว่าการติดตามนี้ก็มีเงาดำคอยสะกดรอยตามอย่างเงียบงัน

โปรดติดตามตอนต่อไป

Nontawatt Saraman

แกรนด์ยักษา เงามายาในบล็อกเชน

“คลื่นดิจิทัล…ไหลเวียนดังอากาศ

ข้อมูลสาด…ส่องจิตวิญญาณมนุษย์

ใครซ่อนเงาในเครือข่าย ใครถือคีย์ครองยุทธ

หรืออาจเป็นเพียงกิเลส…บดบังความแท้จริง”

ตอนที่ 1: สัญญาณแรกแห่งหายนะ

ณ ตึกสูงระฟ้าใจกลางมหานคร “นาวานคร” ชื่อที่สื่อถึงความเป็นศูนย์กลางการเงินและเทคโนโลยีแห่งใหม่ของเอเชีย บริษัท “เมตาโคเดอร์” (MetaCoder) คือสตาร์ตอัปเบอร์ต้นที่ได้รับความไว้วางใจจากรัฐบาลให้พัฒนาระบบ AI ขนาดใหญ่เพื่อรักษาความมั่นคงไซเบอร์ของประเทศ

โครงการล่าสุดที่เมตาโคเดอร์ดูแล คือการสร้าง AI ชื่อ “แกรนด์ยักษา” (Grand-Yaksa) โดย AI ตัวนี้ไม่เพียงทำหน้าที่ตรวจจับการโจมตีทางไซเบอร์ แต่ยังควบคุมระบบ “กึ่งอัตโนมัติ” ในการปกป้องโครงสร้างพื้นฐานสำคัญ เช่น ระบบไฟฟ้า ระบบธนาคาร และแม้แต่ระบบสาธารณสุข

ทว่าค่ำคืนหนึ่ง “วิชัย” ผู้ก่อตั้งและซีอีโอของเมตาโคเดอร์ กลับถูกพบว่าเสียชีวิตในห้องทำงานลับ สภาพร่างกายนอนคว่ำหน้าอยู่บนคีย์บอร์ด ท่ามกลางหน้าจอสองจอที่ยังเปิดค้าง แสดงผลการส่งข้อมูลบางอย่างไปยัง “Blockchain ลับ” หลายแห่ง เมื่อตำรวจไซเบอร์มาตรวจสอบ กลับพบร่องรอยของการแฮ็กระบบแกรนด์ยักษา และเอกสารลับทั้งหมดถูกใส่รหัสเอาไว้อย่างแน่นหนา

ตรงกันข้ามกับความโกลาหลที่นาวานคร มีหนุ่มนักสืบไซเบอร์อิสระนามว่า “ธนาวิชน์ ” (Thanawin) ซึ่งพักอยู่ในอพาร์ตเมนต์เล็ก ๆ ริมเมือง รับงานสืบสวนเป็นครั้งคราว ครั้นได้ข่าวการตายของวิชัย เขานิ่งงัน—เพราะวิชัยเคยเป็นรุ่นพี่ที่คณะวิศวกรรมคอมพิวเตอร์ ที่ร่วมกันทำวิจัย Blockchain แปลก ๆ เมื่อหลายปีก่อน ธนาวิชน์ ตัดสินใจเข้าร่วมสืบคดีนี้ แม้ว่าจะมี “สัญญาณอันตราย” ที่บอกเขาว่านี่ไม่ใช่การตายธรรมดา

เงื่อนงำแรก

“แม้ข้อมูลจะถูกเข้ารหัสเพียงใด แต่ผลแห่งการกระทำย่อมส่งให้เกิดปฏิกิริยา กรรมย่อมวนเวียนในสังสารวัฏ ทั้งในรูปแบบดิจิทัลและรูปแบบจิตใจ”

ธนาวิชน์ รับรู้ได้ว่า สงครามไซเบอร์อาจจะเริ่มต้น ณ บัดนี้ การตายของวิชัยเป็นเพียงเศษเสี้ยวของภูเขาน้ำแข็งแห่งความลับบนบล็อกเชน ที่ไม่มีใครคาดถึง

ตัวละคร

1. ธนาวิชน์

2. อันนา (Anna)

3. วิชัย (Wichai)

4. ภานุวัฒน์ (Phasuwat)

5. สิรชา (Siracha)

6. Acaliko (อจลิโก)

7. AI แกรนด์ยักษา (Grand-Yaksa)

8. “โฆษะ” (Coisa)

(แม้ไม่ใช่ตัวละคร แต่เปรียบได้กับ “ฉาก” สำคัญของเรื่อง)

สรุปความเชื่อมโยง

โปรดติดตามตอนต่อไป

Nontawatt Saraman

วันที่ 3 กันยายน 2567 บรรยายการสร้างความตระหนักรู้ให้กับพนักงานใหม่ ขององค์การเภสัชกรรม

การสร้างความตระหนักรู้ด้านภัยไซเบอร์ให้กับพนักงานใหม่เป็นขั้นตอนสำคัญในการรักษาความปลอดภัยขององค์กร เนื่องจากพนักงานเป็นด่านแรกในการป้องกันการโจมตีไซเบอร์ ดังนั้น จึงควรให้ความรู้และแนวทางที่เหมาะสมในการปฏิบัติงานอย่างปลอดภัยตั้งแต่เริ่มต้น โดยเนื้อหาสำหรับการสร้างความตระหนักรู้ภัยไซเบอร์ให้กับพนักงานใหม่ ทั้งที่รับมือภัยคุกคามไซเบอร์ในชีวิตประจำวัน และ เมื่อเข้ามาทำงานในองค์กร เป็นการสร้างภูมิคุ้มกันไซเบอร์ให้กับพนักงาน

ทางมูลนิธิอินเทอร์เน็ตร่วมพัฒนาไทย ได้จัดการอบรมเรียนรู้เท่าทันสื่อ และ เตรียมความพร้อมสู่เว็บไซต์ที่ทุกคนเข้าถึงได้ อาจารย์นนทวัตต์ เป็นวิทยากรบรรยายในหัวข้อ “เรียนรู้เรื่องภัยออนไลน์และการป้องกัน” ในวันพุธที่ 31 กรกฎาคม 2567 เวลา 09.00 – 16.00 น.

แนวคิดรู้เร็ว คืนสภาพไว ในงานบรรยาย LastSafe Server ตัวสุดท้ายที่ทุกองค์กรต้องมี

จัดโดย บริษัท มอนสเตอร์ คอนเนค จำกัด

2 สิ่งที่องค์กร ควรทำให้ได้ ในการป้องกันภัยไซเบอร์

คือ การรู้เร็ว และ คืนสภาพไว รู้ภัยคุกคามทางไซเบอร์ได้อย่างรวดเร็ว และเมื่อพบหรือถูกโจมตีทางไซเบอร์แล้ว สามารถคืนสภาพได้อย่างรวดเร็ว

การบรรยาย ถึงแนวคิดและวิธีการทำงานของ SRAN Last Safe Data Revive การสำรองข้อมูลเพื่อฟื้นฟูระบบ ให้กลับคืนสภาพเดิมมีความสำคัญอย่างมากในยุคปัจจุบัน

Last Safe Data Revive

Server ตัวสุดท้ายที่ทุกองค์กรต้องมี

SRAN Last Safe Data Revive คือการฟื้นคืนชีพอย่างรวดเร็วของข้อมูลที่ถูกทำลาย หรือถูกโจมตีทางไซเบอร์ ซึ่งเป็นที่มาของบริการของเราที่ต้องการให้การฟื้นคืนสภาพข้อมูลสำคัญขององค์กรให้กลับมาได้อย่างรวดเร็ว โดยเป็นการออกแบบระบบนี้จากผู้เชี่ยวชาญ เพื่อเป็นการลดความเสี่ยงภัยคุกคาม Ransomware รวมไปการโจมตีทางไซเบอร์ในชนิดต่างๆ และความผิดพลาดของมนุษย์

โดยเรานำเทคโนโลยี Meta data snapshot ที่ทำอย่างต่อเนื่องมาใช้เพื่อคืนสภาพข้อมูลให้กลับคืนมาเป็นปกติได้อย่างรวดเร็ว อีกทั้งสามารถเป็นตัว Backup Archive Server ที่ใช้ทดแทนเทป LTO (Linear Tape-Open) เป็น Hardened Linux Repository มาพร้อมกับเทคโนโลยี Immutable storage ที่ทำให้มั่นใจว่าปลอดภัยจากภัยคุกคามทางไซเบอร์ในระยะยาวได้อย่างคุ้มค่าการลงทุน

วันที่ 26 มิถุนายน 2567 ได้รับเกียรติจากหน่วยงาน ศรชล บรรยายการออกแบบสถาปัตยกรรมด้านความมั่นคงปลอดภัยไซเบอร์

ศูนย์อำนวยการรักษาผลประโยชน์ของชาติทางทะเล” หรือ “ศรชล.” ดูแลแก้ไขปัญหาเกี่ยวกับการรักษาผลประโยชน์ของชาติทางทะเล ทั้งภายในและภายนอกราชอาณาจักร ซึ่งมีความสัมพันธ์เกี่ยวข้องกับเขตทางทะเลอันมีลักษณะที่หลากหลาย โดยแต่ละประเทศมีอำนาจอธิปไตย หรือสิทธิอธิปไตยที่จะต้องรักษาผลประโยชน์ของชาติทางทะเลไว้ รวมทั้ง มีสิทธิหน้าที่อื่นตามหลักกฎหมายระหว่างประเทศซึ่งต้องปฏิบัติระหว่างกัน ประเทศไทยมีพันธกรณีจะต้องปฏิบัติตามกฎหมายระหว่างประเทศ และการป้องกันสิทธิอธิปไตยที่จะต้องรักษาผลประโยชน์ของชาติทางทะเลไว้อีกด้วย กฎหมายที่มีอยู่ในปัจจุบันยังไม่สอดคล้องกับสถาณการณ์ การใช้บังคับในเขตทางทะเลที่มีอยู่ภายในราชอาณาจักร หรืออาจไม่ครอบคลุมถึงการรักษาผลประโยชน์ของชาติทางทะเลที่มีอยู่อย่างมากมายในทุกๆ ด้าน เช่น ด้านควาสมั่นคง ด้านเศรษฐกิจ ด้านสังคม ด้านวิทยาศาสตร์และเทคโนโลยี ด้านทรัพยากร หรือด้านสิ่งแวดล้อม จึงมีความจำเป็นที่จะต้องมีหน่วยปฏิบัติงานหลักเพื่อรับผิดชอบดำเนินการรักษาผลประโยชน์ของชาติทางทะเลได้อย่างมีเอกภาพ บูรณาการ และประสานการปฏิบัติงานในเขตทางทะเลได้อย่างมีประสิทธิภาพ

SBOM (Software Bill of Materials) คือเอกสารหรือรายการที่แสดงส่วนประกอบซอฟต์แวร์ทั้งหมดที่ใช้ในโครงการหรือผลิตภัณฑ์ซอฟต์แวร์หนึ่ง ๆ โดยมีวัตถุประสงค์หลักในการเพิ่มความโปร่งใสเกี่ยวกับส่วนประกอบซอฟต์แวร์และช่วยให้สามารถจัดการความเสี่ยงที่เกี่ยวข้องได้อย่างมีประสิทธิภาพ

การนำไปใช้

องค์กรด้านความปลอดภัย: เพื่อตรวจสอบว่าไม่มีช่องโหว่ร้ายแรงในผลิตภัณฑ์

ผู้พัฒนา: เพื่อบริหารจัดการไลบรารีและส่วนประกอบต่าง ๆ

รัฐบาล: ในการตรวจสอบซอฟต์แวร์ที่นำไปใช้ในระบบสำคัญ (เช่น ระบบโครงสร้างพื้นฐานสำคัญ)

การนำ SBOM (Software Bill of Materials) ไปใช้ในองค์กรหรือโครงการสามารถช่วยเพิ่มความปลอดภัย ประสิทธิภาพ และความโปร่งใสของกระบวนการพัฒนาซอฟต์แวร์

SBOM ช่วยให้องค์กรสามารถระบุและจัดการความเสี่ยงที่เกี่ยวข้องกับช่องโหว่ในซอฟต์แวร์ได้ง่ายขึ้น

SBOM เป็นเครื่องมือสำคัญในการแสดงความโปร่งใสเพื่อให้ปฏิบัติตามกฎระเบียบและมาตรฐานที่เกี่ยวข้อง เช่น:

การใช้ซอฟต์แวร์โอเพ่นซอร์สในองค์กรอาจมีความเสี่ยง หากไม่มีการติดตามและจัดการส่วนประกอบอย่างเหมาะสม

SBOM สามารถถูกรวมเข้ากับกระบวนการ DevSecOps เพื่อเสริมสร้างความปลอดภัยในระหว่างการพัฒนาซอฟต์แวร์

SBOM ช่วยติดตามส่วนประกอบซอฟต์แวร์ตั้งแต่การพัฒนาจนถึงการเลิกใช้งาน

การส่งมอบ SBOM พร้อมผลิตภัณฑ์ซอฟต์แวร์ช่วยเพิ่มความมั่นใจให้กับลูกค้าหรือผู้ใช้งาน โดยเฉพาะในอุตสาหกรรมที่ต้องการความปลอดภัยสูง เช่น:

สวัสดี

Nontawatt

Unified Namespace คือแนวคิดหรือสถาปัตยกรรมที่ใช้ในการรวมข้อมูลทั้งหมดจากแหล่งต่างๆ ภายในองค์กรให้อยู่ในพื้นที่เดียวกัน (Namespace) โดยมีจุดมุ่งหมายเพื่อให้การเชื่อมต่อ การแลกเปลี่ยนข้อมูล และการประมวลผลเป็นไปได้อย่างราบรื่นและมีประสิทธิภาพมากขึ้น โดยเฉพาะในระบบอุตสาหกรรมหรือโครงสร้างพื้นฐานที่มีการทำงานของระบบต่างๆ จำนวนมาก เช่น IIoT (Industrial Internet of Things) และระบบอัตโนมัติในโรงงาน

คุณสมบัติสำคัญของ Unified Namespace

การรวมข้อมูลจากหลายระบบ

UNS ทำหน้าที่เป็น “แหล่งข้อมูลเดียว” (Single Source of Truth) ที่รวมข้อมูลจากระบบต่างๆ เช่น ระบบ ERP, MES, SCADA, PLC, IoT devices และฐานข้อมูลทุกข้อมูลจะถูกเก็บหรือส่งผ่านในพื้นที่เดียวกัน ทำให้ลดความซับซ้อนในการเข้าถึงและใช้งานข้อมูล

การส่งข้อมูลแบบเรียลไทม์

การใช้งาน UNS ช่วยให้การส่งข้อมูลระหว่างแหล่งข้อมูลต่างๆ เป็นไปได้แบบเรียลไทม์ ทำให้การตัดสินใจและการวิเคราะห์ข้อมูลเป็นไปได้อย่างรวดเร็ว

โปรโตคอลที่รองรับมาตรฐานเปิด

UNS มักใช้โปรโตคอลแบบ Publish/Subscribe เช่น MQTT หรือ OPC UA ซึ่งทำให้สามารถปรับตัวเข้ากับระบบที่มีอยู่ได้ง่าย

การสนับสนุนการวิเคราะห์และแสดงผล

UNS สามารถเชื่อมต่อกับเครื่องมือวิเคราะห์ข้อมูล เช่น Data Visualization, AI/ML, และ BI Tools ได้โดยตรง

ประโยชน์ของ Unified Namespace

1) ลดความซับซ้อน: ไม่ต้องสร้างการเชื่อมต่อแบบจุดต่อจุด (Point-to-Point) ระหว่างระบบต่างๆ

2) ปรับปรุงการทำงานร่วมกัน: ข้อมูลทั้งหมดสามารถเข้าถึงได้จากจุดเดียว ทำให้การทำงานร่วมกันระหว่างแผนกหรือระบบง่ายขึ้น

3) เพิ่มความยืดหยุ่น: รองรับการขยายระบบใหม่โดยไม่กระทบกับระบบเดิม

4) สนับสนุน Digital Transformation: ช่วยในการเปลี่ยนผ่านไปสู่ระบบอัตโนมัติและการบริหารข้อมูลที่มีประสิทธิภาพ

Unified Namespace ทำงานโดยการสร้าง “ศูนย์กลางข้อมูล” ที่รวบรวมข้อมูลทั้งหมดจากอุปกรณ์ ระบบ และแหล่งข้อมูลต่าง ๆ ภายในองค์กรไว้ในพื้นที่เดียวกัน ซึ่งสามารถเข้าถึงและประมวลผลได้แบบเรียลไทม์ โดยอาศัยการออกแบบตามหลักการ Publish/Subscribe ที่มีประสิทธิภาพและยืดหยุ่น

ตัวอย่าง

ขอบคุณ

Nontawatt.s