อุปกรณ์ SRAN Security Center หลายคนมักจะคิดว่าเราเพียงเป็น IDS/IPS (Intrusion Detection & Prevention System) เนื่องจากอุปกรณ์สามารถติดตั้งแบบ In-line และแบบ Passive ได้ในตัวอุปกรณ์เอง แต่ในความเป็นจริงแล้ว IDS/IPS เป็นเพียงเทคโนโลยีหนึ่งที่เรานำมาใช้งาน เป็นเพียงองค์ประกอบส่วนหนึ่งใน SRAN Security Center

เทคโนโลยี SRAN Security Center ดังต่อไปนี้

1. เทคโนโลยี Network Analysis คือรวบรวมเหตุการณ์ที่เกิดขึ้นบนระบบเครือข่าย ทำการวิเคราะห์ Bandwidth , Application Protocol ตามลำดับชั้นเครือข่ายคอมพิวเตอร์ ตั้งแต่ Link Internet (Border Network) ลงสู่เครือข่าย LAN และเครื่องคอมพิวเตอร์ในแต่ละเครื่อง (endpoint) ซึ่งเป็นเหตุการณ์ปกติที่ใช้งานกันทั่วไป

2. เทคโนโลยี IDS/IPS ใช้ในการเฝ้าสังเกตการ เหตุการณ์ที่ผิดปกติที่เกิดขึ้นบนระบบเครือข่าย (Threat Data Traffic) โดยเรียนรู้จากฐานข้อมูลความผิดปกติที่เกิดขึ้นบนระบบเครือข่าย และการวิเคราะห์จากสถิติการใช้งานที่ผิดปกติ

3. เทคโนโลยี VA/VM (Vulnerability Assessment & Management) เพื่อใช้ในการประเมินความเสี่ยงระบบเครือข่าย หาช่องโหว่ และออกรายงานผลความเสี่ยงพร้อมวิธีการปิดช่องโหว่ที่เกิดขึ้น

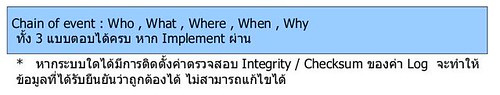

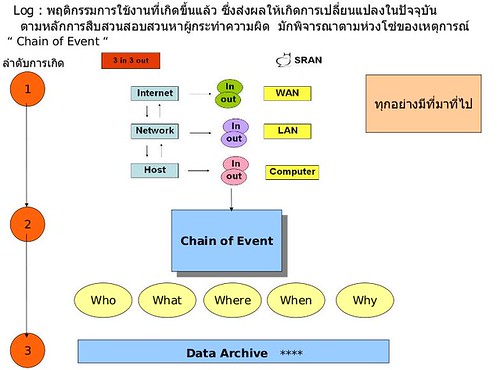

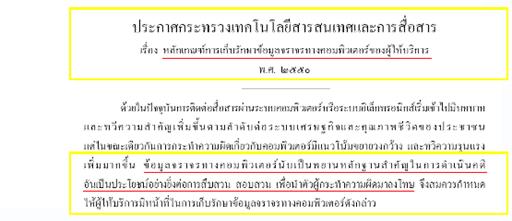

4. เทคโนโลยี Log Compliance เป็นการเก็บบันทึกข้อมูลจราจร (Data Traffic Archive) ที่เกิดขึ้นบนระบบเครือข่าย ทำการเปรียบเทียบเหตุการณ์ที่เกิดขึ้นจัดให้สอดคล้องกับมาตรฐานมั่นคงปลอด ภัยข้อมูลสารสนเทศ (Correlation Log) ในตัว พร้อมทั้งจัดทำข้อมูลที่เก็บบันทึกป้องกันไม่ให้เกิดการแก้ไขหรือเปลี่ยน แปลงได้ โดยการทำ Data Hashing ในตัวอุปกรณ์เอง

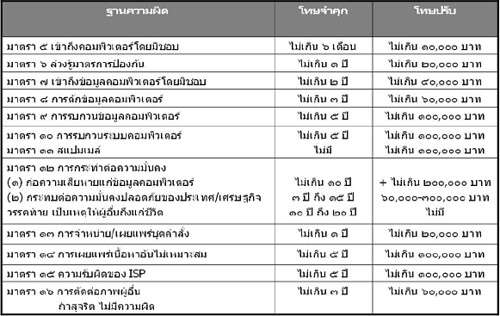

ซึ่งการ Correlation Log จะเกิดจากการเก็บบันทึกข้อมูลสารสนเทศ ตามเหตุการณ์ปกติ (Normal Data Traffic) เพื่อเก็บบันทึกข้อมูลไว้มากกว่า 90 วัน และ เหตุการณ์ไม่ปกติ (Threat Data Traffic) เพื่อทำการเปรียบเทียบตาม ISO 17799 และ พ.ร.บ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ ตาม มาตรา 5 – 12 ซึ่งออกรายงานผล ให้เราทราบถึงภัยคุกคามตามมาตราต่างๆ ที่อาจเกิดขึ้น (Self Assessment) ก่อนภัยนั้นจะมาเยือนถึงเราได้

ล่าสุดเราได้จัดทำเทคโนโลยี Hybrid เพื่อสร้างส่วนผสมสำคัญให้กับอุปกรณ์ SRAN Security Center เพื่อให้รองรับการรับ syslog หรือ SNMP Trap จากเครื่องแม่ข่ายที่สำคัญ ได้แก่ อุปกรณ์ Domain Controller , Proxy หรือ Gateway ของระบบได้อีกด้วย เป็นครั้งแรกในเมืองไทยที่ได้เปิดตัวเทคโนโลยีระบบรักษาความมั่นคงปลอดภัยข้อมูลสารสนเทศ นี้สู่สายตานานาชาติ ที่งาน CeBIT เยอรมันนี ซึ่งสามารถอ่านเพิ่มเติมเทคโนโลยีนี้ได้้ที่ http://www.sran.net/archives/200 จะสามารถทำ Hybrid Log Recorder ได้ในรุ่น SR – L ขึ้นไป จะเป็น Plug-in หนึ่งที่อำนวยความสะดวกให้แก่ผู้ใช้งาน และครบถ้วนด้านการเก็บบันทึกข้อมูลให้มีความแม่นยำมากขึ้นอีกด้วย

การผสมผสานเทคโนโลยีทั้ง 4 จึงเกิดขึ้นในอุปกรณ์เดียว โดยมีภาระกิจหลักคือ เฝ้าระวัง (Monitoring) วิเคราะห์ (Analysis) และเก็บบันทึก (Recorder)

เฝ้าระวัง เหตุการณ์ที่ไม่ปกติ (Threat Data Traffic)

วิเคราะห์ ข้อมูลจราจร พร้อมทำการจัดเปรียบเทียบตามมาตราฐาน (Compliance)

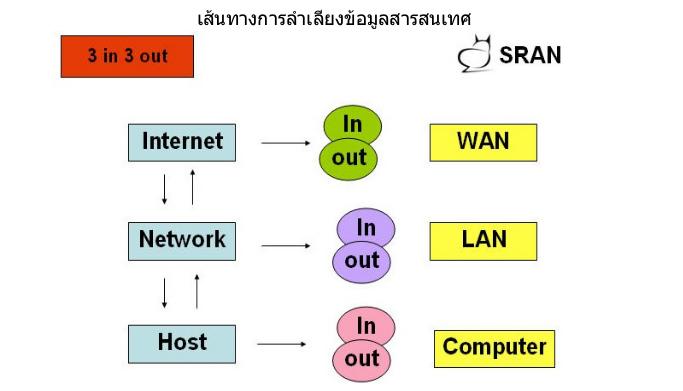

เก็บบันทึกข้อมูลจราจร หรือตามศัพท์ที่เรียกว่า “Data Archive” ซึ่งเกิดจากการไหลเวียนข้อมูลสารสนเทศ ตามเส้นทางลำเลียงข้อมูลจราจร ตามหลักการที่เรียกว่า 3 in 3 out และนำข้อมูลที่เก็บบันทึกจัดทำ Data Hashing เพื่อยืนยันการไม่เปลี่ยนแปลงของข้อมูลต่อไป ภาระกิจนี้เป็นการทำงานหลักของอุปกรณ์ SRAN Security Center ที่เกิดขึ้นตลอดเวลาเมื่อเริ่มเปิดเครื่อง และเชื่อมต่อ อุปกรณ์ SRAN บนระบบเครือข่าย (Network) ใช้งานจนเป็นวัฐจักร หรือ ระบบที่มีความต่อเนื่องคงที่ (System)่

SRAN Security Center เป็นอุปกรณ์ที่ขจัดปัญหา 4 ประการ ประกอบด้วย

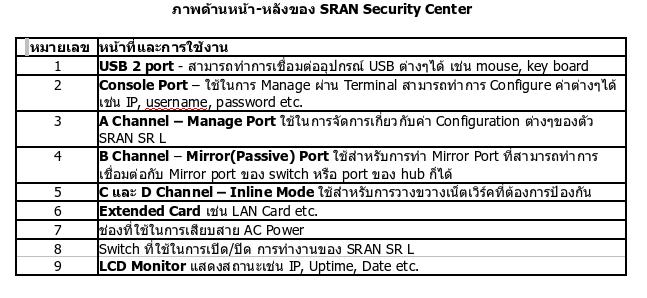

1 ขจัดปัญหาในการติดตั้งระบบ (Implementation) ถูกออกแบบให้สะดวกในการใช้งาน ติดตั้งโดยไม่ต้องข้องเกี่ยวการค่า Config ระบบเดิม ไม่มีผลกระทบกับระบบเครือข่าย (ขอย้ำว่าการติดตั้ง SRAN ให้ถูกต้อง ควรติดตั้งแบบ Passive mode กับ Switch) เนื่องจากว่าเราไม่ได้ถูกออกแบบเป็นระบบ IPS (Intrusion Prevention System) โดยเฉพาะ ดังนั้นการติดตั้งแบบ in-line เพื่อให้ SRAN เป็นระบบป้องกันด้วยนั้นควรติดตั้งบนเครือข่ายขนาดเล็ก ที่มีเครื่อง client ไม่เกิน 200 เครื่อง และให้ดูขนาด Throughput , Concurrent Session เป็นหลัก ซึ่งควรหารุ่นที่เหมาะสม ถึงสามารถติดตั้งแบบ In-line ได้ ซึ่งสามารถอ่านรายละเอียดในแต่ละรุ่นได้จาก เอกสารคุณสมบัติ SRAN (USM) SecurityCenter ในแต่ละรุ่น

ดังนั้นทั้งการติดตั้งแบบ in-line และ passive mode ก็ดี ทำให้การติดตั้ง SRAN ใช้เวลาไม่เกิน 2 นาทิในการติดตั้ง และไม่จำเป็นต้องเป็นผู้เชี่ยวชาญก็สามารถใช้งานได้ หลังการติดตั้งหากติดตั้งเหมาะสมกับรุ่นต่างๆ ก็จะทำให้ไม่มีปัญหาหลังการใช้งานได้

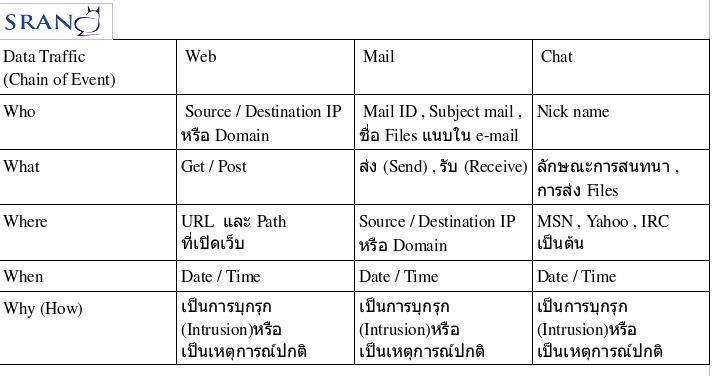

2. ขจัดปัญหาขนาดการจัดเก็บข้อมูล (Storage) เนื่องจาก Log ที่เกิดขึ้นทำการ Correlation จากเทคโนโลยี Network Analysis และ IDS/IPS ซึ่งทำให้ Log ที่เก็บบันทึก มีขนาดไม่ใหญ่ และมีการกรองแล้ว อยู่ได้เกิน 90 วันตามที่กฏหมายกำหนดได้ โดยใช้หลักการ Chain of Event เป็นหลักในการพิจารณา ว่า Who , What , Where , When , Why (How) โดยพิจารณาตาม Application Protocol ที่สำคัญได้แก่ Web , Mail , Chat , FTP , P2P

เพื่อรักษาหลักฐานและจัดเก็บบันทึกข้อมูลจราจร (Data Archive) ที่เกิดขึ้น

สามารถอ่านเพิ่มเติมได้ที่ http://www.sran.net/archives/205

ทั้งหมดนี้เป็นการพิจารณาการไหลเวียน ตามเส้นทางลำเลียงข้อมูลจราจร ตามหลักการที่เรียกว่า 3 in 3 out

การรักษาและบันทึกข้อมูลจราจร นี้เรียกว่า “Chain of Custody” ตามหลัก Computer/Network Forensic นั้นเอง และนี้คือ สาระสำคัญของ พ.ร.บ. ว่าด้วยการกระทำความผิดทางคอมพิวเตอร์ ปี 2550 ที่ประกาศใช้ ซึ่งเพียงพอแล้วสำหรับการเก็บบันทึกข้อมูลจราจร

และการทำ Data Archive นี้อุปกรณ์ SRAN Security Center ได้จัดเก็บบันทึกข้อมูลจราจร (Log Data Traffic) ให้ยืนยันความถูกต้องใน Log ที่จัดเก็บ และไม่สามารถแก้ไขข้อมูลได้ โดยการทำ Data Hashing โดยใช้ Algorithm MD5 ยืนยันค่า Log ที่เก็บไว้เป็นรายวัน จึงทำให้ Log ที่อุปกรณ์ SRAN จัดเก็บเป็นไปตามหลักที่กฏหมายไทย ได้เขียนขึ้น ครอบคุมโดยไม่ต้องใช้เทคโนโลยีอื่นเสริมจำนวนมากมาย เพียงอยู่ในอุปกรณ์เดียว และพร้อมใช้งานได้ทันที

3. ขจัดปัญหาการออกแบบ (Design) เนื่องจากเสร็จสิ้นอยู่ในอุปกรณ์เดียว จึงช่วยลดความซับซ้อนในการจัดหาเทคโนโลยีเพื่อใช้งานได้จริง อุปกรณ์ SRAN Security Center ประหยัดเวลาไปได้ ซึ่งทำให้ งบประมาณในการจัดหาอุปกรณ์ มีความคุ้มค่ามากขึ้น

4. ขจัดปัญหาลิขสิทธิรายอุปกรณ์ (License) ที่เป็นค่าใช้จ่ายที่ซ้อนเร้น เนื่องจากอุปกรณ์เก็บบันทึกข้อมูลจราจร ที่สามารถจัดเปรียบเทียบเหตุการณ์ (Correlation) ตามมาตราฐานต่างๆ (Compliance) ที่เรียกว่าว่าเทคโนโลยี SIEM (Security Information Event Management) โดยปกติจะมีค่าใช้จ่าย License ตามอุปกรณ์ (Devices) ที่ส่ง Log แต่อุปกรณ์ SRAN Security Center ไม่ได้คิดค่า License ตามอุปกรณ์ที่ส่ง Log จึงทำให้ลดค่าใช้จ่ายจำนวนมากเมื่อมีการติดตั้งและใช้งานจริงบนระบบเครือ ข่าย

จงจำไว้เสมอว่า การที่สร้างองค์กรของเราให้ปลอดภัยทางด้านไอทีแล้วนั้น ต้องเดินทางไปพร้อมกัน 3 ด้าน นั้นคือ ด้านเทคโนโลยี (Technology) ด้านคน (People) และด้านกระบวนการ (Process) มีเทคโนโลยีที่ดีและทันสมัย โดยมีคนเป็นผู้ใช้ และควบคุมเทคโนโลยี และมีกระบวน (Process) สร้างเป็นนโยบายรักษาความมั่นคงปลอดภัยข้อมูลสารสนเทศ (Security Policy) เป็นการควบคุมคนอีกชั้น หรืออาจจะกล่าวได้ว่า “นโยบายด้านความมั่นคง ปลอดภัยข้อมูลจะเป็นตัว คุมพฤติกรรมการทำงานคนในองค์กร เพื่อให้ คนใช้เทคโนโลยีอย่างถูกต้อง เหมาะสม อย่างมี สติ และปัญญา”

เทคโนโลยีด้านความปลอดภัยข้อมูลสารสนเทศ ต้องลดความซับซ้อนในการออกแบบ และการติดตั้ง ดูและรักษาได้ง่าย ตลอดระยะเวลา ทีม SRAN Dev ได้ทำการพัฒนาอุปกรณ์ SRAN Security Center แก้ไขหาจุดบกพร่อง ตลอดเวลา 4 ปี เรามั่นใจในคุณสมบัติทางเทคโนโลยีที่เราพัฒนาขึ้น เพราะเราเชื่อว่าไม่มีเทคโนโลยีใดที่สามารถป้องกันภัยคุกคามที่ระบบสารสนเทศ ได้ 100% แต่เราสามารถรู้ทันปัญหา ,ภัยคุกคามต่างๆ พร้อมรับมือและแก้ไขได้ อย่างทันเวลา จากอุปกรณ์ตัวนี้ ในชื่อ SRAN Security Center

นนทวรรธนะ สาระมาน

Nontawattana Saraman

29/02/51

ใกล้มือที่สุด คือ iPhone คลิกปุ่มเพื่อทำการ Slide unlock และคลิกเกาะ Wi-fi ที่ทางรีสอร์ทจัดให้

ใกล้มือที่สุด คือ iPhone คลิกปุ่มเพื่อทำการ Slide unlock และคลิกเกาะ Wi-fi ที่ทางรีสอร์ทจัดให้

เมื่อทำการติดต่อระบบ Wi-fi ได้ก็ลองเปิดบราวเซอร์ดูว่ามีการเชื่อมต่ออินเตอร์เน็ตได้หรือไม่ เมื่อได้แล้วพัฒไม่รอช้า

เมื่อทำการติดต่อระบบ Wi-fi ได้ก็ลองเปิดบราวเซอร์ดูว่ามีการเชื่อมต่ออินเตอร์เน็ตได้หรือไม่ เมื่อได้แล้วพัฒไม่รอช้า

มีลักษณะการบุกรุกที่เป็น DDoS เหมือนชนิดเครื่องภายในบริษัท XXX ติดเป็น Zombie อยู่ ซึ่งพัฒผ่านการอบรมจากทีมงาน SRAN ว่า Zombie คือเครื่องที่ติดโปรแกรมที่ไม่พึ่งประสงค์ (Malware) และ Zombie หลายตัว รวมเรียกว่า Botnet นั้นเอง แต่นี้เป็นเพียงขอสังเกตที่พัฒได้วินิฉัยเบื้องต้นเท่านั้น

มีลักษณะการบุกรุกที่เป็น DDoS เหมือนชนิดเครื่องภายในบริษัท XXX ติดเป็น Zombie อยู่ ซึ่งพัฒผ่านการอบรมจากทีมงาน SRAN ว่า Zombie คือเครื่องที่ติดโปรแกรมที่ไม่พึ่งประสงค์ (Malware) และ Zombie หลายตัว รวมเรียกว่า Botnet นั้นเอง แต่นี้เป็นเพียงขอสังเกตที่พัฒได้วินิฉัยเบื้องต้นเท่านั้น

และ SRAN ได้มีการจัดบูธให้ความรู้เทคโนโลยีด้านความปลอดภัยข้อมูลเพื่อรองรับกับ พ.ร.บ. ว่าด้วยการกระทำผิดทางคอมพิวเตอร์อีกด้วย

และ SRAN ได้มีการจัดบูธให้ความรู้เทคโนโลยีด้านความปลอดภัยข้อมูลเพื่อรองรับกับ พ.ร.บ. ว่าด้วยการกระทำผิดทางคอมพิวเตอร์อีกด้วย