เมื่อวันที่ 3 มีนาคม 2551 ผมได้รับเกียรติจากทาง สำนักบริการเทคโนโลยีสารสนเทศภาครัฐ (สบทร.) ให้ขึ้นบรรยาย เทคโนโลยีที่ใช้ในการเก็บบันทึกข้อมูลจราจร เพื่อให้สอดคล้องกับ พ.ร.บ. ว่าด้วยการกระทำผิดเกี่ยวกับคอมพิวเตอร์ 2550 ผมนำเสนอเทคโนโลยี Hybrid Log Recorder เนื่องจากการบรรยาย มีเวลาให้ผมได้บรรยายไม่มากนัก คือประมาณ 15-20 นาที ซึ่งขอบอกตรงๆ หากภาคเอกชนเชิญผมไปบรรยาย และให้เวลาเช่นนี้ ผมคงไม่รับ ผมอยากบรรยายสักครึ่งวันเป็นอย่างน้อย เนื่องจากการพูดผมติดเครื่องช้า นี้ก็เพราะภาครัฐที่เป็นส่วนสำคัญของประเทศ ผมจึงตัดสินใจมา ถึงแม้จะมีบางประเด็นที่ผมไม่สามารถอธิบายได้ในช่วงเวลาสั้นๆ ผมจึงนำมาลง blog เพื่อสร้างความเข้าใจเป็นตัวอักษรได้อ่านกัน ก่อนที่จะเรียนรู้ถึงกรรมวิธีการเก็บบันทึกข้อมูลจราจรอย่างไร นั้น ผมอยากให้ทำความเข้าใจ คำศัพท์ ที่เรียกว่า Log คือ อะไรเสียก่อน

จากการประกาศกฏกระทรวง เราจะพบ 3 ศัพท์ ที่ต้องสร้างความเข้าใจ นั้นคือ

คำว่า Data Traffic , คำว่า Data Archive และ คำว่า Data Hashing คืออะไร

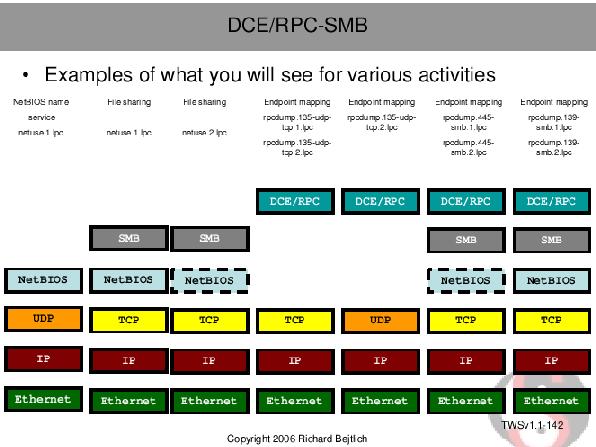

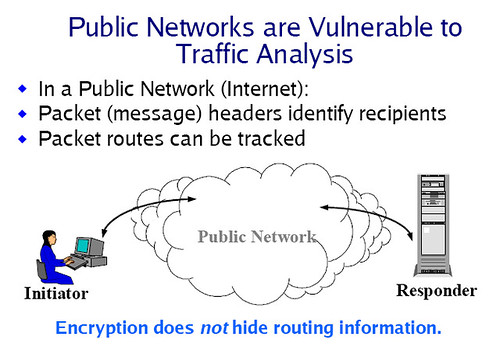

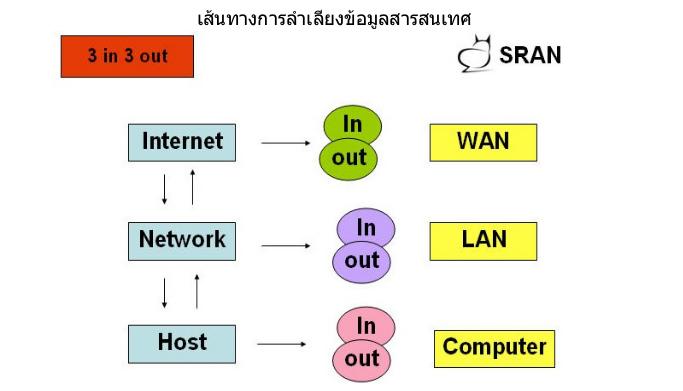

Data Traffic คือข้อมูลจราจร ซึ่งข้อมูลจรารจรนี้เกิดขึ้น จากการสื่อสาร ที่มีฝั่งส่งข้อมูล และ ฝั่งรับข้อมูล ตามกลไกล ของ OSI 7 layer ซึ่งเป็นเส้นทางลำเลียงข้อมูล ผมมักจะกล่าวถึงรูปที่สร้างความเข้าใจง่ายได้ชัดขึ้นคือ หลักการที่ผมคิดขึ้นเองนั้นคือ 3 – in 3 – out

ซึ่งข้อมูลที่ไหลเวียนบนระบบเครือข่าย จะไม่สามารถดูย้อนหลังได้เนื่องจากเป็น Real – Time การดูย้อนหลังได้มีวิธีการเดียวคือ ดูจาก “Log”

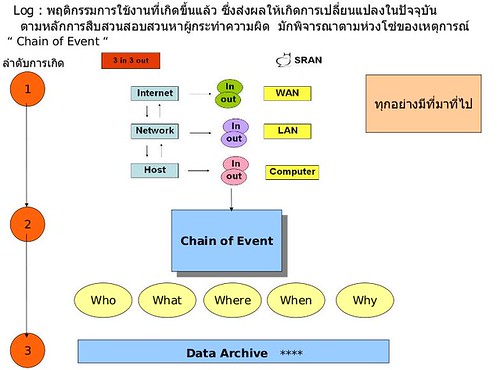

ซึ่งในความหมายของ Log คืออะไรนั้น ผมให้คำนิยามว่า “ข้อมูลการใช้งานที่เกิดขึ้นแล้ว ซึ่งมีผลให้เกิดการเปลี่ยนแปลงในปัจจุบัน”

คุณเคยได้ยินคำกล่าวที่ว่า อากาศที่เราหายใจอยู่ ได้รับอิทธิพลจากแพนตอลใต้น้ำในมหาสมุทรแปซิฟิค และ ผีเสื้อกระพือปีกในประเทศจีน ก็อาจส่งผลให้เกิดพายุเฮอริเคนที่อเมริกา นี้คงเป็นเพราะทุกอย่างมันประสานความสอดคล้องกันอยู่เป็นห่วงโซ่ของความสัมพันธ์กันจากสิ่งหนึ่งไปสิ่งหนึ่ง บนเงื่อนไขของกาลเวลา การดำรงชีวิตของเราก็เช่นกัน ทุกรายละเอียดที่เราเคลื่อนไหว ก็ย่อมสร้างความเปลี่ยนแปลงให้เกิดขึ้น ไม่เคยหยุดนิ่ง วงโคจรของโลกมนุษย์หมุนรอบตัวเอง หมุนรอบดวงอาทิตย์ การหมุนนั้นทำให้สิ่งมีชีวิตได้มีการเปลี่ยนแปลง การหยุดนิ่ง หรือไม่เปลี่ยนแปลง มีอยู่อย่างเดียวนั้นคือไม่มีชีวิตอยู่

นี้เองจึงเป็นเหตุผลที่ผมให้คำนิยามว่า Log คือ ข้อมูลการใช้งานที่เกิดขึ้นแล้ว ซึ่งมีผลให้เกิดการเปลี่ยนแปลงในปัจจุบัน

ขอยกตัวอย่างเพื่อห้เห็นภาพความสัมพันธ์ที่เชื่อมโยงกัน จนเราไม่รู้ตัว เพียงคุณเอานิ้วกดที่ปุ่ม Enter ที่เครื่องของคุณเอง เพื่อเข้าเว็บไซด์ใดสักเว็บไซด์หนึ่ง ก็เกิดการเปลี่ยนแปลงขึ้นแล้ว แม้ว่าการกระทำนั้นไม่มีผลต่อความเสรียฐภาพเครื่อง Web Server เลยแม้แต่นิดเดียว แต่การสื่อสารของคุณและเว็บไซด์นั้น ก็จะเกิดร่องรอยแห่งการเปลี่ยนแปลงขึ้น เว็บไซด์นั้น ก็มีสถิติในวันนั้นมีหมายเลขไอพีของคุณ เข้าเยี่ยมชม เว็บไซด์

การรับส่งข้อมูลเกิดขึ้นแล้ว หรือถูกบันทึกไว้เป็น Log บนเว็บไซด์นั้นแล้ว จากปุ่ม Enter ของคุณผ่านการ์ดแลน หรือ Wi-fi จากเครื่องคุณเอง วิ่งตรงสู่ระบบเครือข่ายที่คุณอาศัยอยู่ วิ่งไปสู่ระบบอินเตอร์เน็ต จาก ISP ที่คุณใช้ เพื่อเรียกเว็บไซด์นั้นผ่าน Protocol HTTP port 80 โดยเป็นการเชื่อมต่อแบบ TCP จะนั้นเว็บไซด์ที่เข้าไปก็จะส่งการประมวลผลกับมาที่หน้าจอคุณ โดยมีการประมวลผลผ่านระบบ Operating System ซึ่งอาจเป็น Windows โดยใช้ IIS 6.0 หรือ Linux ที่ใช้ Apache อาศัย CPU / RAM ประมวลผลจากการเยี่ยมชมเว็บในครั้งนี้ และส่งค่าการประมวลผลนั้น ผ่านกับมาจากฝั่งเครื่อง Web server ผ่านระบบเครือข่ายที่เช่าพื้นที่อยู่บน Data Center (IDC) ใน ISP สักที่หนึ่งบนโลก (สมมุติ) และ ผ่านการ Routing จาก Router หนึ่งไปยังอีกที่หนึ่ง กลับมาสู่เครือข่ายที่เครื่องคอมพิวเตอร์ของคุณ ผ่านอุปกรณ์เครือข่าย Core Switch ในบริษัทของคุณ และมาถึงผู้รับสารภายในชั่วพริบตา และคุณก็ได้รับความบันเทิงจากเว็บไซด์นั้น อารมณ์ ความรู้สึกหลังจากได้ รับชมเนื้อหาในเว็บไซด์ที่เปิดแล้ว มีผลกับอายตนะทั้ง 6ของตัวเราเอง ซึ่งส่งผลต่อเนื่องสู่พฤติกรรมหลังจากรับรู้เว็บไซด์ดังกล่าวต่อไป เป็นต้น การเปลี่ยนแปลงย่อมเกิดขึ้นในปัจจุบันจากผลการคลิก Enter ของคุณเอง การเปลี่ยนแปลงนั้นคือ ความเสื่อมลง นั้นเอง การประมวลผลของ CPU เครื่องคอมพิวเตอร์ ทั้งฝั่งคุณ และฝั่งเว็บไซด์ เริ่มทำงานก็ย่อมเกิดความเสื่อม เสื่อมตามอายุขัย เสื่อมต่อการใช้งาน ซึ่งความเสื่อมเป็นตัวแปรหนึ่งของกาลเวลา

การที่คุณคลิกปุ่ม Enter เพียงแรงกดน้อยนิด การประมวลผลจากระบบปฏิบัติเครื่องคุณเอง ก็สร้างความเสื่อมบนเครื่องคอมพิวเตอร์ที่คุณใช้อยู่ รวมถึงการบันทึกเส้นทางการเดินทางที่มีความเร็วอย่างทันใจ ก็มีการบันทึกไว้บนอุปกรณ์ต่างๆ เช่น Switch ไปสู่ Firewall ไปสู่ Router จาก Router เมืองไทย ออกสู่ Router ต่างประเทศ และวิ่งตรงไปสู่เว็บไซด์ที่ต้องการ มีการถูกบันทึกไว้แล้ว บนอุปกรณ์ตามเส้นทางลำเลียงข้อมูล หรือหากไม่มีการเก็บบันทึกที่ถูกต้อง อย่างน้อยการบันทึกนั้นก็เกิดขึ้นในความทรงจำของคุณเอง และเลือนหายไปเพราะเราไม่ได้ใส่ใจ

และการไหลเวียนของข้อมูล ตามหลัก OSI 7 layer หรือ 3 in 3 out ที่ผมคิด คือห่วงโซ่ ของเหตุการณ์

ห่วงโซ่ของเหตุการณ์ เราเรียกว่า “Chain of Event”

ห่วงโซ่ของเหตุการณ์ ลำดับเหตุการณ์ตามเวลา ตามความเป็นจริง และเกิดเป็นประวัติของผู้ใช้งาน ประวัติของอุปกรณ์ที่ทำงาน และหากเป็นกรณีที่สำคัญและได้ถูกบันทึกไว้ก็จะกลายเป็นประวัติศาสตร์ และกรณีศึกษาต่อไป

สิ่งที่ควรบันทึกตาม ห่วงโซ่เหตุการณ์ คือ

Who ใคร , What อะไร , Where ที่ใด , When เวลาใด , Why (how) อย่างไร

ซึ่งการบันทึกสิ่งเหล่านี้ เราเรียกว่า “Data Arachive”

Data Archive ก็คือ Log จากห่วงโซ่ของเหตุการณ์ ถ้านำคำหมาย Log ที่กล่าวมา จะรวมประโยคนี้ได้ว่า Data Archive คือ พฤติกรรมการใช้งานที่เกิดขึ้นแล้ว ซึ่งมีผลให้เกิดการเปลี่ยนแปลงในปัจจุบัน จากห่วงโซ่ของเหตุการณ์

แต่เรายังขาดความน่าเชื่อถือในการเก็บบันทึก Data Archive นี้ เนื่องจาก Log เองก็อาจเกิดเปลี่ยนแปลงได้จากใครก็ได้ ที่มีความรู้ และแก้ไขเปลี่ยนแปลง เหตุการณ์จากห่วงโซ่ของเหตุการณ์นี้ ้ ถึงแม้การแก้ไข อาจเกิดขึ้น บนห่วงโซ่เหตุการณ์ใดเหตุการณ์หนึ่ง แต่ก็ยังมีร่องรอยการใช้งานจากห่วงโซ่ที่เหลืออยู่ได้ เพียงแค่ว่าการแก้ไขได้ อาจส่งผลให้ข้อมูลตามห่วงโซ่นั้นมีความคลาดเคลื่อน ไปได จนไม่สามารถสืบหาสาเหตุได้ พูดง่ายๆ ว่าหลักฐานไม่เพียงพอได้เช่นกัน

ห่วงโซ่เหตุการณ์ (Chain of event) นั้นจึงควรถูกคุ้มกัน คุ้มครอง เพื่อเป็นการรักษาข้อมูลที่เก็บบันทึกนั้นให้คงสภาพเดิม ซึ่งเรามีศัพท์เรียกว่า “Chain of Cusdoty”

สาระสำคัญของ พ.ร.บ. ว่าด้วยการกระทำผิดเกี่ยวกับคอมพิวเตอร์ ที่หลายคนมักตั้งคำถามว่า เก็บแบบไหนถึงจะพอเพียง

การเก็บพอเพียง ก็เพียงแค่คุณตอบให้ได้ ตาม Chain of event และมีการเก็บรักษาแบบ Chain of Custody ให้ได้ก็พอ ไม่ว่าจะใช้เทคโนโลยีใด แบบใด เมื่อเจ้าหน้าที่พนักงานเข้ามาขอ Log หรือ เจ้าของบริษัทเองต้องการทราบถึงการใช้งานพนักงานตัวเอง ตอบให้ได้ตามที่ผมกล่าวมานี้ ก็มีประโยชน์ทั้ง ทำถูกต้องตามกฏหมาย และ ทำได้ตามความต้องการของนายจ้างอีกด้วย

จะลงทุนหลักล้าน หรือ หลักแสน ในการเก็บบันทึกข้อมูลจราจร (Data Traffic Log Recorder) สำคัญอยู่ที่ ได้เก็บครบตามนี้หรือไม่ คือ

1. Data Archive เก็บ Log จากห่วงโซ่เหตุการณ์ (Chain of event) หรือไม่ ส่วนใหญ่แล้วอุปกรณ์ syslog , SIEM (Security Information Event Managment) สามารถจัดทำแบบ Data Archive ได้อยู่แล้ว

2. มีการทำ Data Hashing หรือไม่ คือมีการเก็บ Log เพื่อรักษาหลักฐานและยืนยันความถูกต้องของเนื้อหา Log จากห่วงโซ่เหตุการณ์ คือ เนื้อ file Log มีการยืนยันค่า Integrity หรือไม่ ตรงนี้สำคัญ เพราะว่าหากลงทุนโดยใช้งบประมาณจำนวนมากแล้ว แต่ไม่ได้ทำการ Check Integrity files โดยสากลใช้ Algorithm MD5 , SHA-1 เพื่อใช้ในการ check Log files แล้ว หรือ นำ Log files ที่ได้เขียนข้อมูลลงในแผ่น CD และเก็บบันทึกเป็นรายวันไป การลงทุนที่ว่าจะไม่มีเกิดประโยชน์เลยหากไม่มีการยืนยันความถูกต้องของหลักฐานจาก Log files สิ่งนี้ผู้ที่ต้องจัดหาเทคโนโลยีในการเก็บบันทึกข้อมูล นั้นจำเป็นต้องให้ความสำคัญมาก เพราะจัดหามาแล้ว อาจใช้ไม่ได้ตรงตามข้อกำหนดของ พ.ร.บ นี้ก็ได้ หรือในกรณีที่ต้องถึงชั้นศาล ก็ไม่สามารถยืนยันหลักฐานนี้ในชั้นศาลได้ถึงความถูกต้องของข้อมูล

สรุป :

Log คือ ข้อมูลการใช้งานที่เกิดขึ้นแล้ว และมีผลให้เกิดการเปลี่ยนแปลงในปัจจุบัน

Log Record คือ การเก็บบันทึกข้อมูล ซึ่งข้อมูลตรงนี้ก็คือ ข้อมูลสารสนเทศ ที่เกิดจาก Data Traffic ที่เกิดจากการสื่อสารระหว่างผู้ส่งสาร ถึง ผู้รับสารนั้นเอง

Data Traffic = Information + 3 in 3 out ซึ่งทำให้เกิด Log

Data Archive = Log Record + Chain of Event

Data Hashing = Log Record + Chain of Custody

เพียงเท่านี้ก็เป็นการเก็บบันทึกข้อมูลจราจร แบบเพียงพอ และมีประโยชน์สำหรับเจ้าหน้าที่พนักงาน หรือ ตำรวจในการพิสูจน์หาหลักฐานต่อไปได้

หากทำความเข้าใจตามที่ผมกล่าวแล้วการสิ้นเปลืองงบประมาณในการจัดหาเทคโนโลยี จะลดลง ลดความสับสนว่าจะเก็บ Log อย่างไรให้ถูกต้อง และงบประมาณที่เหลือไปสร้างองค์ความรู้ให้กับคน เพื่อให้คนใช้เทคโนโลยีได้ถูก และ ให้กระบวนการควบคุมคนอีกชั้น เพื่อความเป็นระบบ และตรวจสอบได้

การใช้เทคโนโลยีที่เพียงพอแล้วคือการจัดเก็บบันทึกข้อมูลแบบ Hybrid Log Recorder ซึ่งสามารถอ่านเพิ่มเติมได้ที่ http://www.sran.net/archives/200 ซึ่งผมจะขอโอกาสได้อธิบายในส่วนนี้อีกครั้งในบทความต่อไป

ซึ่ง Hybrid ทำให้สะดวกในการติดตั้ง ออกแบบ และใช้งาน ไม่เปลือง Storage ลดงบประมาณในการจัดหาอุปกรณ์เก็บบันทึกข้อมูลจราจร แต่ทั้งนี้ก็ยังไม่เพียงพอต่อการจัดหาเทคโนโลยีให้ครบถ้วนได้ ดังนั้นผมจึงออกแบบเครือข่ายที่เรียกว่า เครือข่ายตื่นรู้ขึ้น ซึ่งเป็นที่ทราบกันดีว่าองค์ประกอบสำคัญในการจัดทำระบบความมั่นคงปลอดภัยข้อมูล สารสนเทศ นั้นประกอบด้วย 3 ส่วน นั้นคือ เทคโนโลยี คน และ กระบวนการ การสร้างเครือข่ายตื่นรู้ มีจุดประสงค์เพื่อสร้างในส่วนเทคโนโลยีให้ครบ อย่างพอเพียง ครบในที่นี้ ต้องครบแบบปลอดภัยด้วย และสามารถรู้ทันปัญหาได้อย่างมีระบบ เพราะเรารู้ว่าไม่มีอะไรที่ป้องกันได้ 100% แต่เรารู้ทันได้หากมีระบบที่เหมาะสม การที่เราเน้นในเรื่องเทคโนโลยีเพียงอย่างเดียวและทำไม่ครบ ก็ย่อมจะไม่เกิดประโยชน์ ดังนั้นหากมีสูตรสำเร็จ เพื่อเป็นการตัดสินใจในการเลือกหาเทคโนโลยีเข้ามาใช้ในองค์กรก็จะมีประโยชน์ อย่างมาก

และนี้เป็นอีกเหตุผลหนึ่ง ที่ผมต้องทำเทคโนโลยี ในส่วนนี้ให้เป็นจริง และมีประโยชน์กับผู้ใช้งานให้ได้ในชั่วชีวิตนี้ของผมเอง