4. การควบคุม Data Access Network

Data Access Network (DAN) ถือว่าเป็นศัพท์ที่ค่อนข้างใหม่ เราคงคุ้นเคยคำว่า LAN , WAN , WLAN และ MAN มาบ้าง ในปี 2007 และต่อๆ ไป จะมีศัพท์เพิ่มมาอีก คือ PAN (Personal Aera Network)

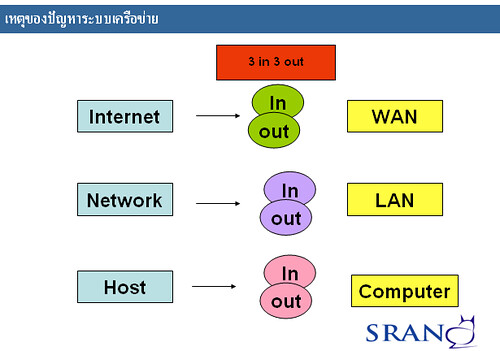

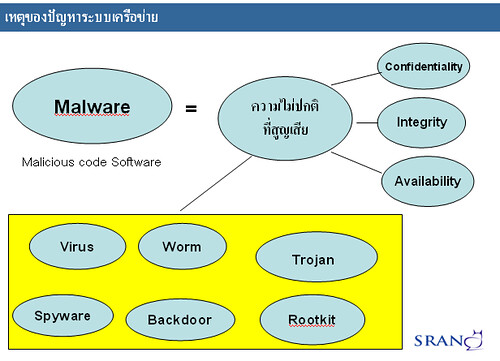

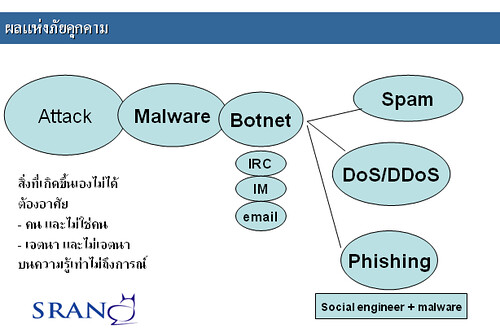

PAN จะเป็นเรื่องเกี่ยวกับอุปกรณ์พกพา ไม่ว่าเป็น มือถือ ที่ติดต่อพร้อมใช้อินเตอร์เน็ท ระบบ Bluetooth รวมไปถึง Endpoint ต่างๆ ได้แก่ Notebook พกพา , PDA มานำมาใช้งานในเครือข่ายคอมพิวเตอร์ ยุคก่อน ที่มีเพียงระบบ LAN , Wireless LAN ก็ย่อมต้องปรับตัวขึ้น เพราะภัยคุกคามด้าน Endpoint Security เป็นเรื่องที่ป้องกันลำบาก ไม่ว่าเป็นการ นำเครื่อง Notebook , PDA , Mobile Phone ที่ไม่ได้รับการควบคุม อาจจะสร้างภัยคุกคามให้เกิดขึ้นภายในองค์กรได้ ไม่ว่าเป็นการ แพร่กระจายไวรัสคอมพิวเตอร์ (Virus/Worm) , การขโมยความลับข้อมูลภายในบริษัท คัดลอกข้อมูล (Copy) ลง Hardisk บน USB Drive รวมถึงการใช้ Tools Hack เพื่อทำการบุกรุกระบบเครือข่ายภายในองค์กร ก็เกิดขึ้นได้หากไม่ควบคุม Endpoint เหล่านี้ จึงทำให้มีการหันมามองเรื่อง PAN , LAN ,WAN ,WLAN รวมเป็น Data Access Network ทั้งที่เป็น Out of Band และ In of Band

ภาพจาก cisco system ที่แสดงการควบคุม Data Access ในองค์กร ที่เรียกว่า Trust Identity Management Solution

การควบคุมเรื่อง Data Access Network เรียกว่าการทำ Pervasive Network Awareness หรือบางทีเรียกว่า Spynet ประกอบไปด้วยเทคโนโลยีดังนี้

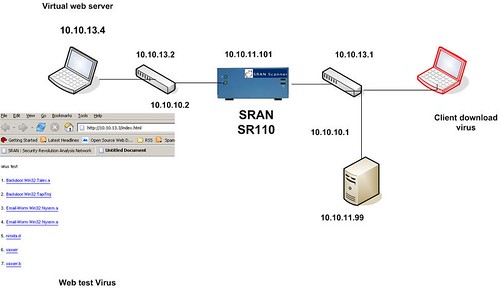

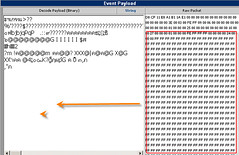

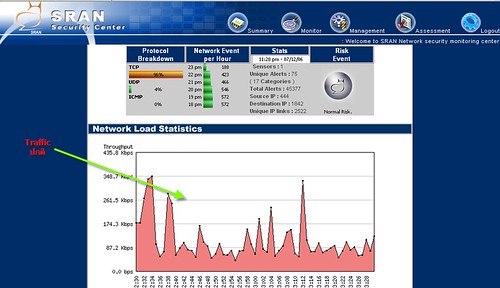

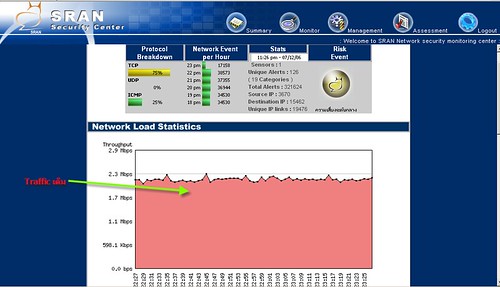

4.1 ระบบ NIDS (Network Intrusion Detection System) ระบบตรวจจับผู้บุกรุก ที่ผมมองว่าระบบ IDS จะคืนชีพ มี 2 ประเด็น

ประเด็นที่ 1 ในอนาคตเครือข่ายคอมพิวเตอร์ จะมีขนาดใหญ่ขึ้นการเชื่อมโยงเครือข่ายคอมพิวเตอร์ภายในอาจจะมีการวิ่ง Gigabit หรือ 10 Gig ได้ในอนาคตอันใกล้ การติดตั้งระบบ NIPS (Network Intrusion Prevention System) ต้องอาศัยเครื่องขนาดใหญ่ ถึงแม้เป็น ASIC chip ก็ลำบากที่จะรองรับได้ 0 day exploit ก็มีประมาณมากขึ้นทุกวัน ถึงแม้จะมีการ upgrade Firmware ได้ก็ตาม จึงต้องหมั่น update ข่าวสารและป้องกันภัยให้ทันเหตุการณ์ ปัญหาอีกอย่างประมวลผลอาจทำให้ ข้อมูล Drop ได้ รวมถึงปัญหา False Possitive ที่ต้องอาศัยผู้เชี่ยวชาญในการวิเคราะห์เครือข่ายมานับปรับแต่งการตรวจจับเพื่อป้องกันอีกด้วย

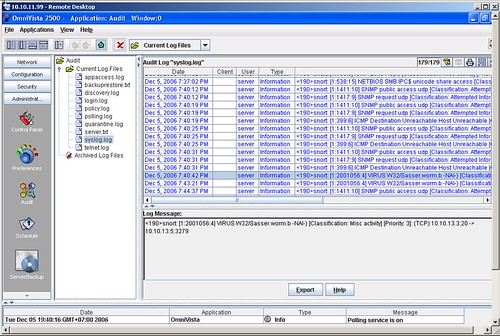

ประเด็นที่ 2 ผมมองว่า NIPS ไม่ต่างอะไรกับ Firewall มากนัก อาจเรียกว่าเป็น Smart Firewall ได้เพราะป้องกันถึง Deep Packets Inspection แต่การทำงาน NIPS จะไม่ทราบการบุกรุกมากมายนัก เพราะต้องเน้นในเรื่อง Performance สูง ดังนั้น NIPS จึงไม่มี Data Base หรือที่เรียกว่า Signature เพียงพอกับการบุกรุกใหม่ๆ มีเพียงการวิเคราะห์ที่เป็น AI และการจับ Anomaly , NetFlow ซึ่งก็เป็นไปได้ที่จะจับและป้องกันไม่ได้ NIPS เหมาะกับ การวางเฉพาะส่วนทางออกอินเตอร์เน็ท และจุดเชื่อมต่อ (WAN) ป้องกันเรื่อง DDoS/DoS และ Network Worm จึงจะเหมาะสม หากติดตั้งระบบ NIPS ภายในเครือข่ายคอมพิวเตอร์แล้ว ควรเน้นการตรวจจับที่เจอเหตุการณ์ที่เป็นภัยคุกคาม และเก็บเป็นหลักฐานมากกว่า คือการทำ Network Awareness และ Network Forensic นั่นเอง

ผมยังเชื่อมั่นในเรื่อง signature โดยเฉพาะ signature ที่ปรับแต่งได้ นอกจากจะจับการบุกรุกและภัยคุกคามได้ดีกว่า แล้ว ยังสามารถนำ Log ที่เกิดขึ้นแม้การบุกรุกเพียงเล็กน้อย ก็นำมาใช้เป็นหลักฐานในการสืบหาผู้กระทำผิดได้ ดังนั้นระบบ NIDS แบบที่มี Data Base การบุกรุกมากๆ จะเป็นประโยชน์สำหรับการตรวจจับ (Monitoring) และควบคุม DAN (Data Access Network) ได้ NIDS สมัยใหม่ ทำเรื่อง TCP Reset ได้ ก็ถือว่าจะมาช่วยในการป้องกันภัย แบบไม่ทำให้เครือข่ายคอมพิวเตอร์ภายในไม่เกิดเรื่องการ Drop ของ Performance ได้

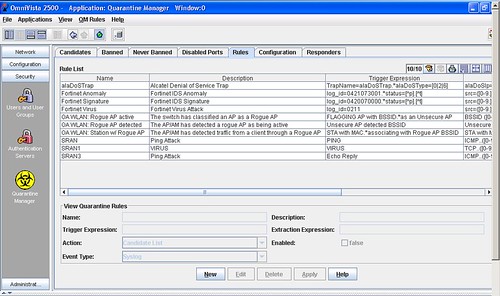

4.2 NAC (Network Access Control) จะเข้ามาช่วยในการควบคุม Endpoint Security ได้ ไม่ว่าเป็นการ identify Endpoint ว่ามีความเสี่ยงก่อนที่จะเข้าสู่ระบบ LAN , WLAN , PAN หรือไม่ หากมีความเสี่ยงก็ทำหน้าที่ในการกักไว้ในอีก VLAN เพื่อทำให้เครื่องปลอดภัยเสียก่อนเข้าสู่เครือข่ายภายในองค์กร , NAC ในปี 2007 อาจรวมความสามารถของ DC (Domain Controller) ที่ใช้บน Windows Server เข้ามาเพื่อระบุ บทบาทและหน้าที่ในการใช้งานของ Endpoint นั้นๆ รวมถึงกำหนด Policy ในการใช้งานต่างๆ ได้ หรือ อาจเกิดการประยุกต์ NAC กับ ระบบ VA เพื่อทำการประเมินความเสี่ยงก่อนเข้าถึงระบบภายใน ก็เป็นไปได้

4.3 VA /VM (Vulnerability Assessement / Vulnerability Management) ระบบประเมินความเสี่ยง ระบบ VA/VM ถือได้ว่าเป็นการทำงานเชิง Pro-active เพราะเป็นการตรวจสุขภาพเครื่องในเครือข่ายคอมพิวเตอร์ ได้ว่ามีความเสี่ยงและควรปรับปรุงแก้ไข อย่างไร ไม่ว่าเป็น Server ใน DMZ zone , Server Fram , และเครื่อง Client VA จะทำการประเมินความเสี่ยง และส่งข้อมูล ให้ VM บริหารจัดการความเสี่ยงนั้น ไม่ว่าเป็นรูปรายงานผลการประเมินความเสี่ยง และการเชื่อมโยงกับอุปณกร์อื่นๆ เช่น Firewall , IDS หรือ NAC

4.4 SIM (Security Information Management)

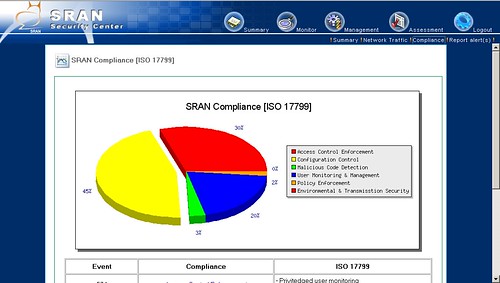

ระบบนี้ที่ยังไม่โดดเด่นนัก เป็นเพราะ SIM เหมาะกับ Provider ที่ให้บริการ MSSP และ การ Implement ที่ต้องใช้ความรู้สูง และความยากในการทำ Correlection Log ตามชนิดของอุปกรณ์ และ ซอฟต์แวร์ จึงเป็นเรื่องยากในการใช้งานจริง ต่างกับอุปกรณ์ ในข้อ 1-3 ที่กล่าวมา SIM ในอนาคตจะรวมเรื่อง NMS (Network Management System) ไปด้วยเพื่อทำการบริหารจัดการอุปกรณ์ และซอฟแวร์ที่เกิดขึ้นในเครือข่ายคอมพิวเตอร์ อีกทั้งรวมการทำ Compliance ให้สอดคล้องกับมาตรฐานระบบรักษาความปลอดภัยข้อมูล

4.5 UTM (Unified Threat Management) ถือได้ว่าเป็นอุปกรณ์เอนกประสงค์ เพราะตัวเดียวทำได้หมด ไม่ว่าเป็นการทำ Firewall (ระดับ Stat Ful Inpsection) , VPN , Load Balancing , Network Shaping , DNS Server , DHCP Server , LAN Autentication , IDS/IPS และ Proxy Anti virus/spam/spyware ได้ในตัว ดูเหมือนว่า UTM ในปี 2006 จะเป็นที่นิยมมาก โดยเฉพาะเมืองไทย ไม่แปลกครับเพราะ UTM ยังเหมาะกับเครือข่ายขนาดเล็กและกลาง นั่นคือ ธุรกิจ SME ที่มีมากมายในประเทศไทย แต่หากวางบนเครือข่ายระดับใหญ่แล้ว UTM อาจไม่ใช่ทางเลือกเนื่องจากมีคุณสมบัติการทำงานมากเกินไป ทำงานเพียงตัวเดียวไม่ไหว ต้องแยกส่วนอุปกรณ์เพื่อสร้างความเสรียฐภาพให้เกิดขึ้นบนตัวระบบเอง ในปี 2007 ผมก็ยังเชื่อว่า UTM ก็ยังเป็นสินค้าที่ขายดีต่อไป และมาช่วยในการควบคุม DAN (Data Access Network) ได้

4.6 Network CCTV Camera spynet จะสมบูรณ์ ได้ก็ต่อเมื่อต้องมองเห็นทุกการกระทำ ทั้งการกระทำผิด เหตุการณ์ผิดปกติ และภัยคุกคามอื่นๆ กล้องวงจรปิด มีมาก่อน ในยุคปัจจุบัน CCTV ดูผ่านอินเตอร์เน็ทได้ เกิดเป็น Network Camera เพื่อเฝ้าสังเกตการ ในปี 2006 ถือว่าเป็นปีของ Network Camera และคิดว่าในปี 2007 Nework Camera ก็ยังได้รับความนิยม โดยเฉพาะ Networ Camera อาจประยุกต์เข้ากับอุปกรณ์ Network ในด้านการรักษาความปลอดภัยไม่ว่าเป็น NIDS (Network Intrusion Detection) รวมกับ Networ Camera ในการเฝ้าระวังภัยทั้งทางกายภาพ และข้อมูลบนเครือข่าย จากศูนย์กลางได้

จุดสำคัญ ของ DAN (Data Access Network) อยู่ที่การเป็น Spynet ที่คอยตรวจสอบ และ ตรวจจับ สิ่งผิดปกติที่อาจจะเกิดขึ้นภายในเครือข่ายคอมพิวเตอร์ เพื่อบันทึกเป็นหลักฐาน และ เก็บเป็นข้อมูลในการประเมินความเสี่ยง รวมถึงการสร้างรายงานผลให้ตรงตาม มาตรฐาน IT Security ต่อไป

5. การสร้างเครือข่ายให้พร้อมใช้งานตลอดเวลา (Reliability)

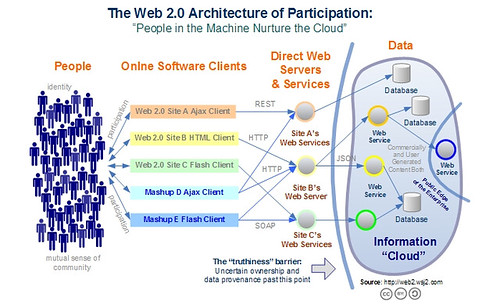

เมื่อ Social Networking เกิดขึ้น เกิดการเชื่อมโยงข้อมูล ระบบสื่อสาร และระบบสารสนเทศ เป็นเรื่องเดียวกันแล้ว ทุกคนสามารถเข้าถึงข้อมูลได้ตลอดวเลา การทำงานสามารถทำงานได้ แม้จะอยู่ชายทะเล จะอยู่บ้าน หรืออยู่ที่ไหนๆ ในโลก ก็สามารถเข้าถึงข้อมูลเข้าสู่โลกอินเตอร์เน็ท และทำงานได้ เปิด e-mail , update งาน , update website อื่นๆ ตามต้องการ ทุกที่ตลอดเวลา ทั้งนี้ระบบเครือข่ายจึงต้องพร้อมใช้งานเช่นกัน ในปี 2007 และต่อๆไป ผมจึงมองว่า การสร้าง Network HA (High Availability) เป็นเรื่องที่ต้องทำ เทคโนโลยีที่นำมาใช้ ไม่ว่าเป็นการทำ Clustering , Grid Computing (ที่ไม่มองในแง่การประมวลผลให้มีประสิทธิสูงอย่างเดียวแต่เป็นการรวมถึงการสร้างเครือข่ายให้พร้อมใช้งานด้วย) และการทำแผนฉุกเฉิน ฺBCP(Business Continuity Plan) / DRP (Disaster Recovery Plan) รวมถึงการทำระบบ Backup ข้อมูล การทำ Storage เพื่อรักษาข้อมูลหากมีความสูญเสียและเกิดความผิดพลาดจะได้กู้ระบบคืนได้ทันเวลา ไม่กระทบกับธุรกิจ เทคโนโลยีเหล่านี้จะมีบทบาทมากขึ้นเรื่อยๆ และถือว่าเป็นเรื่องจำเป็นที่ต้องจัดทำและจัดหาเทคโนโลยีดังกล่าวมาใช้ หากมีกฏหมายได้ IT Security เกิดขึ้นในประเทศไทยจริง ผมเองก็คิดว่าคงมีข้อกฏหมาย ที่ต้องให้ทุกที่เก็บ Log ไม่ว่าเป็น Log Proxy , Log Firewall , Log IDS/IPS รวมไปถึง Log Server ต่างๆ และ Log Application ไว้ตามเวลาที่ระบุ อาจจะ 2 ปี หรือ 5 ปี เมื่อถึงเวลานั้นเทคโนโลยีในการ Backup ข้อมูลจะมีบทบาทในองค์กรมากขึ้น

ส่วนการ Backup ส่วนบุคคลนั้นแล้วก็จะมีความนิยมมากขึ้น ไม่ว่าอยู่ในรูป USB Drive ชนิดพกพา , บน iPod , บนมือถือ (Mobile Phone) เป็นต้น ผมคาดคะเน ว่าการเก็บข้อมูลส่วนบุคคล จะตกอยู่ที่ 100G ต่อคน ใน 100G บน Hardisk แบบพกพา อาจประกอบด้วย ข้อมูลเกี่ยวกับงาน , files เอกสารต่างๆ , รูปภาพ , video clip , เพลง , โปรแกรมต่างๆ และ ไวรัส : P

เอาละครับตอนนี้ผ่านไป 5 ข้อแล้ว เหลืออีก 2 ข้อจะเป็นเช่นไร ขอโปรดติดตามตอนต่อไป

Nontawattana Saraman

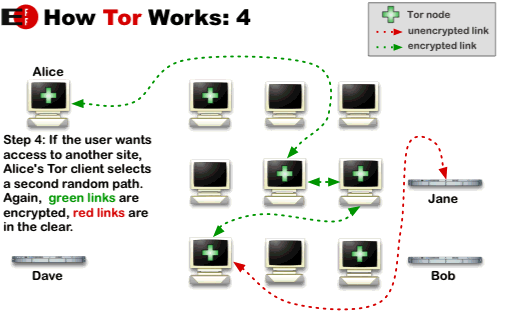

ภาพการแสดงถึงการเชื่อมต่อ Network Tor

ภาพการแสดงถึงการเชื่อมต่อ Network Tor