การสร้างศูนย์เตือนภัยทางอินเตอร์เน็ท เชิงทฤษฎี

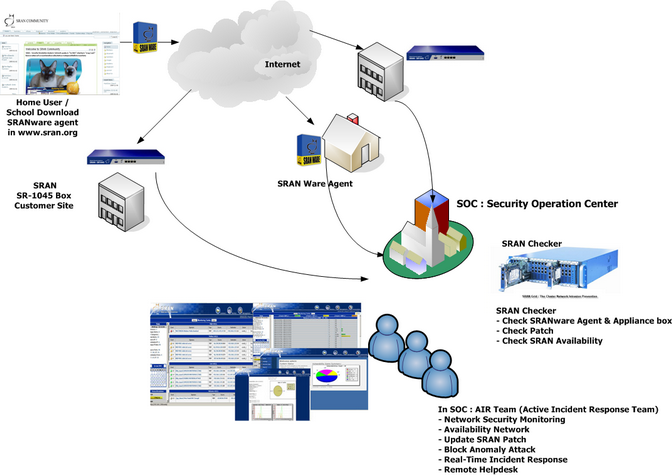

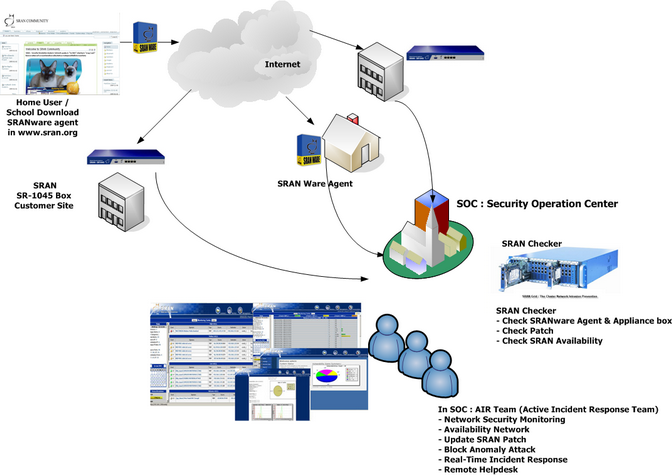

SRAN Community ต้องการสร้างความเข้าใจถึงการสร้างศูนย์เตือนภัยทางระบบเครือข่าย มาเป็นระยะหนึ่ง โดยออกบทความนี้ทั้งในรูปแบบเชิงผลิตภัณฑ์ SRAN System ที่เคยลงในนิตยสาร มาเป็นเวลาหนึ่ง ผู้เขียนต้องการให้ตะหนักถึงภัยคุกคามบนระบบอินเตอร์เน็ท มาโดยตลอด และมั่นใจว่าสิ่งหนึ่งที่จะช่วยให้ระบบเครือข่ายเราปลอดภัยได้ เราจำเป็นต้องมีศูนย์เตือนภัยทางอินเตอร์เน็ต ที่สร้างขึ้นเองได้ภายในหน่วยงาน หรือสร้างเป็นงานบริการระดับ ISP ดังนั้นบทความต่อไปนี้ จะเสนอในเชิงทฤษฎีเพื่อให้ทราบถึงขั้นตอนการสร้างศูนย์เตือนภัย และวิธีการนำไปใช้อย่างถูกต้องต่อไป

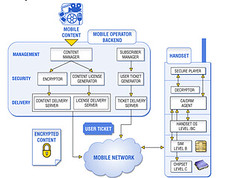

รูป The Heart of The Network ของ Military Information Technology , USA

รูป The Heart of The Network ของ Military Information Technology , USA

เป้าหมายในการสร้างศูนย์เตือนภัยทางอินเตอร์เน็ท

1. เพื่อเฝ้าระวังสิ่งผิดปกติที่เกิดขึ้นบนระบบเครือข่าย

2. เพื่อแก้ไขสถานการณ์ เพื่อลดความเสี่ยงที่เกิดจากการบุกรุกบนระบบเครือข่ายได้อย่างทันเหตุการณ์

3. เป็นการเก็บสถิติเหตุการณ์ต่างๆ ที่เกิดขึ้นบนระบบเครือข่าย เพื่อทำรายงานผลประจำ วัน/เดือน/ปี

4. เพื่อสร้างความแข็งแรงและปรับปรุง ให้กับระบบเครือข่ายอยู่อย่างสม่ำเสมอ

5. ควบคุมและจัดการด้านการรักษาความปลอดภัยเครือข่าย ได้อย่างเป็นระบบ

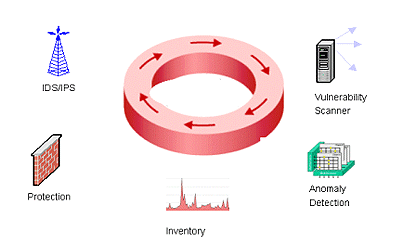

ส่วนประกอบของศูนย์เตือนภัยทางอินเตอร์เน็ท

1. ออกแบบศูนย์เตือนภัยทางอินเตอร์เน็ท (Design Security Operation Center)

1.1 อุปกรณ์ที่เพื่อจัดการข้อมูลบนศูนย์เตือนภัย

ประกอบด้วย

ระบบที่ใช้ในการตรวจและรวบรวม log ที่เกิดขึ้นบนระบบเครือข่าย ที่เรียกว่า SIM

1.2 ผู้ปฏิบัติงาน ในศูนย์เตือนภัย ประกอบด้วย 4 หน้าที่คือ

– นักเฝ้าระวังเครือข่าย (Network Security Monitoring Operation) ตำแหน่ง วิศวะกร เพื่อดูแลความเป็นระเบียบเรียบร้อยในระบบเครือข่าย มีหน้าที่ประจำ ประเมินความเสี่ยงระบบเครือข่าย (Security Assessment) , ออกผลรายงานประจำวัน ทั้งผลการประเมินความเสี่ยง และผลการเฝ้าตรวจตาความปกติระบบเครือข่าย รวมถึงการแจ้งเตือนเมื่อมีเหตุฉุกเฉิน จำนวนผู้ปฏิบัติงาน 6 คน เวลาในการปฏิบัติงาน เช้า 8 ชั่วโมง กลางวัน 8 ชั่วโมง กลางคืนอีก 8 ชั่วโมง 24×7 ชั่วโมง

– นักวิเคราะห์ความผิดปกติระบบเครือข่าย (Network Forensics Analysis Packets) ตำแหน่ง ผู้เชี่ยวชาญในการวิเคราะห์หาความผิดปกติระบบเครือข่าย รับหน้าที่ต่อจากวิศวะกร เมื่อเกิดเหตุการณ์สงสัยว่าจะเป็นภัยต่อระบบเครือข่าย จำนวนผู้ปฏิบัติงาน 2 คนอย่างน้อย จำเป็นต้องมีประสบการณ์ในงานด้านความปลอดภัยไม่น้อยกว่า 3 ปี

– นักกู้ระบบฉุกเฉินเมื่อเกิดเหตุผิดปกติบนระบบเครือข่าย (Incident Response Team) ตำแหน่ง ทีมกู้ระบบฉุกเฉิน หน้าที่ประจำคือ onsite เพื่อทำการแก้ไขปัญหาฉุกเฉินเมื่อ นักวิเคราะห์ความผิดปกติระบบเครือข่ายได้แจ้งมา จำนวนผู้ปฏิบัติ 2 คนอย่างน้อย

– ผู้บัญชาการศูนย์เตือนภัยทางอินเตอร์เน็ต (Head Security Operation Services) หน้าที่ประจำ เป็นผู้ดูแลศูนย์ รับผิดชอบ และออกคำสั่งในการปฏิบัติงานโดยดู SLA (Services Level Agreement) ที่กำหนดในการให้บริการ จำเป็นต้องเป็นผู้ที่มีประสบการณ์งานระบบเครือข่าย เป็นอย่างน้อย 7-8 ปี และมีประสบการณ์ด้านความปลอดภัยเครือข่ายเป็นอย่างดี

1.3 วิธีการปฏิบัติงาน

– เรียนรู้และเข้าใจถึงอุปกรณ์ในการใช้งานบนศูนย์เตือนภัยทางอินเตอร์เน็ท

– เรียนรู้ขั้นตอนการทำงานจากผู้บังคับบัญชา เพื่อกำหนด บทบาทและหน้าที่การปฏิบัติงาน

– ประชุมสรุปถึงปัญหาที่เกิดขึ้น เป็นระยะๆ

– ดูแลและบำรุงรักษาอุปกรณ์ที่ใช้เฝ้าระวังภัยทางอินเตอร์เน็ท

2. การจัดหาอุปกรณ์เพื่อจัดการในศูนย์เตือนภัย

จุดที่ควรพิจารณา แบ่งเป็น 3 ส่วนคือ

2.1 อุปกรณ์บนระบบเครือข่าย

– ส่วนที่เป็นชายแดน ของระบบเครือข่าย : เมื่อนับจากการให้สัญญาณอินเตอร์เน็ทเข้าสู่ระบบเครือข่ายของเรา

อุปกรณ์ที่พิจารณา คือ อุปกรณ์ Router

สิ่งที่ใช้ในศูนย์เตือนภัยทางอินเตอร์เน็ท คือ log ที่เกิดจากอุปกรณ์ Router

– ส่วนที่เป็นการควบคุมทางออกทางเข้าของระบบเครือข่าย (Network Gateway) : คืออุปกรณ์ที่ใช้เป็นตัวกลางในการแบ่งโซนระบบเครือข่าย และทำตัวเป็นตัวกลางในการเชื่อมโยงระบบเครือข่าย

อุปกรณ์ที่พิจารณาคือ Firewall หรือ Proxy

สิ่งที่ใช้ในศูนย์เตือนภัยทางอินเตอร์เน็ท คือ log Firewll หรือ Proxy

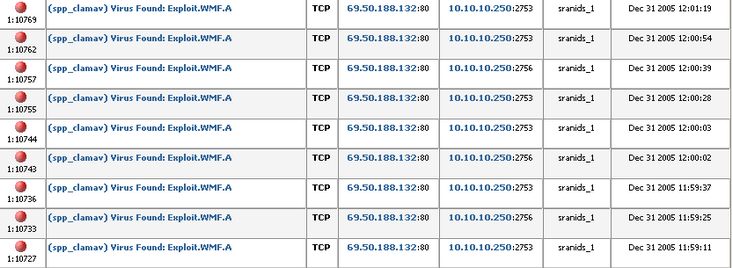

– ส่วนที่เป็นระบบตรวจจับผู้บุกรุก (Intrusion Detection System) : คือ อุปกรณ์ที่ใช้ในการตรวจจับสิ่งผิดปกติที่เกิดขึ้นบนระบบเครือข่าย

อุปกรณ์ที่พิจารณาคือ NIDS sensor (Network Intrusion Detection System sensor) / NIPS (Network Intrusion Prevention System)

สิ่งที่ใช้ในศูนย์เตือนภัยทางอินเตอร์เน็ท คือ log NIDS หรือ NIPS

2.2 บนเครื่องแม่ข่าย

– ส่วนที่เครื่องแม่ข่าย

อุปกรณ์ที่พิจารณาคือ Web Server , Mail Server , Data Base Server เป็นต้น

สิ่งที่ใช้ในศูนย์เตือนภัยทางอินเตอร์เน็ท คือ log ทั้งหมดที่เกิดขึ้นบนเครื่องแม่ข่าย

– ส่วนที่เป็นเครื่องป้องกันภัยที่เป็นคอมพิวเตอร์แม่ข่าย

อุปกรณ์ที่พิจารณา คือ Anti-virus Server , Domain Controller Server และ PC Management เป็นต้น

สิ่งที่ใช้ในศูนย์เตือนภัยทางอินเตอร์เน็ท คือ log ทั้งหมดที่เกิดขึ้นบนเครื่ืองแม่ข่าย

– เครื่องแม่ข่ายที่ใช้สำหรับประเมินความเสี่ยง (Vulnerability Server Scan)

อุปกรณ์ที่พิจารณา คือ โปรแกรมที่ใช้ทำการประเมินความเสี่ยงระบบ

สิ่งที่ใช้ในศูนย์เตือนภัยทางอินเตอร์เน็ท คือ ผลรายงานการประเมินความเสี่ยงระบบเครื่องแม่ข่าย/ ลูกข่าย

2.3 บนเครื่องลูกข่าย

– ส่วนที่เป็นเครื่องลูกข่าย

อุปกรณ์ที่พิจารณา คือ HIDS (Host Base Intrusion Detection System)

สิ่งที่ใช้ในศูนย์เตือนภัยทางอินเตอร์เน็ท คือ log ที่เกิดขึ้นบน HIDS และเครื่องลูกข่าย

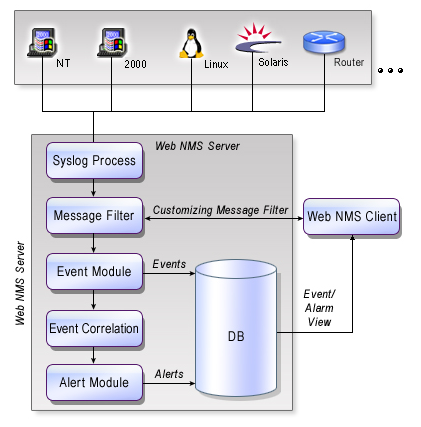

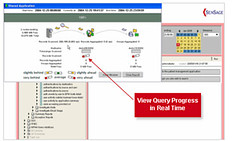

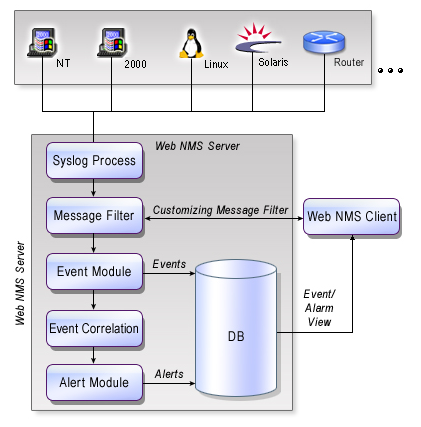

การนำ log ของอุปกรณ์เครือข่าย , เครื่องแม่ข่าย และ เครื่องลูกข่าย มาทำการวิเคราะห์หาสิ่งผิดปกติที่เกิดขึ้นบนระบบทั้งหมด ที่เกิดขึ้นจากการใช้งานข้อมูลสารสนเทศ มีศัพท์เรียกว่า SIM (Security Information Management)

เรียกง่ายๆว่า SIM จึงเป็นอุปกรณ์ที่สร้างมาเพื่อวิเคราะห์ log ที่เกิดขึ้นบนระบบเครือข่าย โดยจุดประสงค์เพื่อให้ผู้ดูแลระบบสามารถที่จัดการรายงานผลที่เกิดขึ้นได้จากจุดศูนย์กลาง

SIM จะจัดการรวบรวมข้อมูล ที่เป็นการโจมตีที่รู้จัก และ ไม่รู้จัก (Centralization) โดยคำนึงถึงการซ้ำกันของข้อมูล รวมเป็นข้อมูลเดียว( Normalization) และทำการแยกแยะข้อมูล (aggregation) โดยมีค่าที่กำหนดไว้ให้เป็นชนิดใดและมีความเสี่ยงเท่าใด (Correlation)

ลำดับเหตุการณ์การทำงานของ SIM = Centralization log => Normalization => Aggregation => Correlation

รูปจาก OSSIM

รูปจาก OSSIM

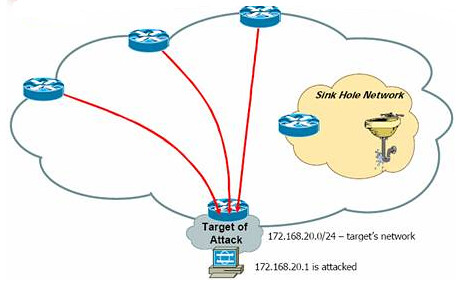

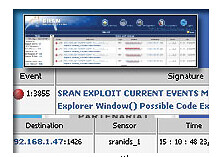

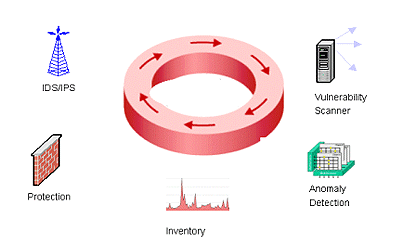

3. วิธีการแก้ปัญหาบริการเฝ้าระวังและจัดการบนศูนย์เตือนภัยทางอินเตอร์เน็ท

ระบบความปลอดภัยทางอินเตอร์เน็ทที่จัดให้คุณจะมีบริการเฝ้าระวัง และการจัดการ สำหรับระบบเครือข่ายและผู้ให้บริการ ออกแบบโดยเฉพาะสำหรับป้องกันองค์กรจากการโจมตีจากภายในและภายนอกระบบเครือข่ายของเขา ที่เป็นส่วนแก้ปัญหาความเสียหายที่เกิดขึ้นในองค์กร บริการที่จัดให้ครอบคลุม 24/7 ผู้เชี่ยวชาญการเฝ้าระวัง การจัดการ และการวิเคราะห์ระบบ ตามเหตุการณ์โต้ตอบปัจจุบัน และการเพิ่มของกิจกรรมที่ไม่เหมาะสมที่อาจเกิดขึ้นทำให้บริษัทมีความเสี่ยง ในการเพิ่มบริการเฝ้าระวังและการแจ้งเตือนที่ศูนย์เตือนภัย รวมถึงการเข้าถึงความชำนาญด้านความปลอดภัยที่ทำได้ ช่วยให้ฟื้นฟูระบบและ ทำให้ความเสี่ยงลดลงอย่างได้ผล

ลักษณะของบริการเฝ้าระวังและจัดการศูนย์เตือนภัยทางอินเตอร์เน็ท

ระบบความปลอดภัยทางอินเตอร์เน็ท บริการจัดการ IDS สำหรับระบบเครือข่ายและผู้ให้บริการ ครอบคลุมการแก้ปัญหา ออกแบบการบำรุงรักษา และทำให้องค์กรของคุณและสภาพแวดล้อมปลอดภัย ประกอบด้วย

• คืนงบประมาณ การประกันจากบุกรุก โดยใช้พื้นฐาน SLAs (Service Level Agreement)

จัดรับประกันเวลาตอบกลับและการโต้ตอบสำหรับเหตุการณ์ความปลอดภัย พบเป้าหมายขององค์กรหรือบริการฟรี เหล่านี้เป็นการปรับปรุง SLAs การตลาดที่แตกต่างและทำให้แน่ใจทันที การแสดงและการแจ้งเมื่อมีเหตุการณ์ตรวจจับความปลอดภัยตามความเหมาะสม สำหรับการแสดงตัวบุคคลและการโต้ตอบ การบำรุงรักษาความปลอดภัยที่มีประสิทธิภาพ

• การดูแลรักษาความปลอดภัยเครือข่าย

ซึ่งมีประสิทธิภาพและราคาที่มีประสิทธิผล กระบวนการที่พร้อมสำหรับ patch ที่ปลอดภัย ซึ่งเป็นเรื่องที่กว้างในระบบเครือข่าย โดยเข้าควบคุมสถานการณ์ ระบุชื่อความอ่อนแอและแจ้งเตือน สามารถอัพเดทโดยอัตโนมัติ ประยุกต์นโยบายการป้องกันความอ่อนแอของระบบก่อนการโจมตี ดังนั้น Virtual Patch รวมการตรวจจับความอ่อนแอ เป็นการป้องกันที่ดีที่สุด เทคโนโลยีการแก้ปัญหาและทำการติดตั้งด้วยราคาที่คุ้มค่า ควบคุมกระบวนการที่เกิดขึ้นในระบบเครือข่ายตลอดเวลา

นนทวรรธนะ สาระมาน

Nontawattana Saraman

on Oct 24, 2005 12:00 pm.

คลิกเพื่อดูรายละเอียด ภาพบรรยาย

คลิกเพื่อดูรายละเอียด ภาพบรรยาย

รูป

รูป

รูปจาก OSSIM

รูปจาก OSSIM