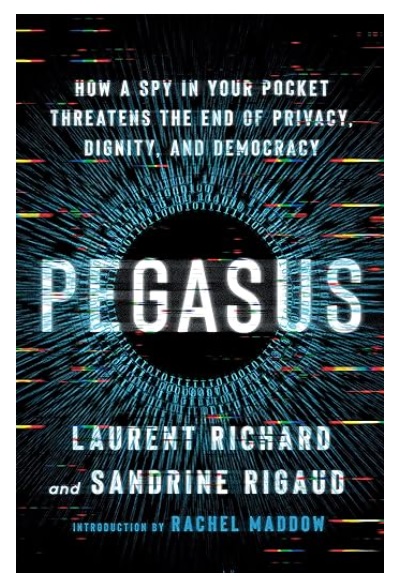

หนังสือ Pegasus: How a Spy in Your Pocket Threatens the End of Privacy, Dignity, and Democracy

หนังสือ “Pegasus: How a Spy in Your Pocket Threatens the End of Privacy, Dignity, and Democracy” โดย Laurent Richard นำเสนอเรื่องราวที่น่าสะพรึงกลัวของ Pegasus สปายแวร์ที่ล้ำสมัยและก้าวร้าวที่สุดที่เคยสร้างมา สรุปประเด็นสำคัญมีดังนี้

Pegasus:

Pegasus เป็นมัลแวร์ที่พัฒนาโดยบริษัท NSO Group ของอิสราเอล สามารถโจมตีสมาร์ทโฟนจากระยะไกลและดึงข้อมูลจำนวนมากออกมาได้ เช่น ข้อความ บันทึกการโทร อีเมล รหัสผ่าน ตำแหน่ง และแม้แต่การบันทึกจากไมโครโฟนของโทรศัพท์

Pegasus ยังสามารถควบคุมกล้อง เปิดไมโครโฟน และแม้แต่ปิดใช้งานการเข้ารหัสข้อความได้อีกด้วย

ผลกระทบระดับโลก:

Pegasus ถูกขายให้กับรัฐบาลหลายประเทศทั่วโลก ทำให้เกิดข้อกังวลเกี่ยวกับการใช้ในทางที่ผิดอย่างแพร่หลาย และการโจมตีนักข่าว นักเคลื่อนไหว นักการเมือง และพลเมืองทั่วไป

หนังสือเล่มนี้กล่าวถึงกรณีต่างๆ ที่บันทึกไว้แล้ว เช่น การโจมตีนักปกป้องสิทธิมนุษยชนในเม็กซิโก นักข่าวในอาเซอร์ไบจาน และแม้แต่ภรรยาของนักข่าวชาวฝรั่งเศสที่วิพากษ์วิจารณ์รัฐบาลโมร็อกโก

ภัยคุกคามต่อความเป็นส่วนตัวและประชาธิปไตย:

ผู้เขียนโต้แย้งว่า Pegasus เป็นภัยคุกคามร้ายแรงต่อความเป็นส่วนตัวส่วนบุคคล เสรีภาพในการพูด และท้ายที่สุดแล้วคือประชาธิปไตยเอง ความสามารถของรัฐบาลในการสอดส่องและควบคุมพลเมืองอย่างเงียบๆ เป็นการบ่อนทำลายสิทธิขั้นพื้นฐานและทำลายความไว้วางใจต่อสถาบันประชาธิปไตย

การเปิดเผยความจริง:

หนังสือเล่มนี้บันทึกการสืบสวนเป็นเวลาหลายเดือนที่นำโดยกลุ่ม Forbidden Stories ของผู้สื่อข่าว ซึ่งวิเคราะห์การรั่วไหลของข้อมูลขนาดใหญ่ที่เปิดเผยเป้าหมายของ Pegasus

การสืบสวนเปิดเผยถึงขอบเขตของการเข้าถึง Pegasus และจุดชนวนความโกรธเคืองระหว่างประเทศ นำไปสู่การลงโทษ NSO Group และเรียกร้องให้มีการกำกับดูแลที่เข้มงวดขึ้นเกี่ยวกับแนวทางการสอดส่องของรัฐบาล

โดยรวมแล้ว “Pegasus” เป็นคำเตือนที่น่าสะพรึงกลัวเกี่ยวกับช่องโหว่ในยุคดิจิทัลของเรา และศักยภาพของเทคโนโลยีที่จะใช้เป็นอาวุธต่อผู้ใช้ เป็นคำเรียกร้องให้บุคคล รัฐบาล และบริษัทเทคโนโลยีทำงานร่วมกันเพื่อปกป้องความเป็นส่วนตัว รับรองการพัฒนาเทคโนโลยีอย่างรับผิดชอบ และป้องกันอนาคตแบบดิสโทเปียที่ Pegasus เป็นบรรทัดฐาน

นี่คือสรุปโดยย่อเท่านั้น หนังสือเล่มนี้นำเสนอการสำรวจเชิงลึกเกี่ยวกับแง่มุมทางเทคนิคของ Pegasus เรื่องราวเบื้องหลังเหยื่อ และต่อสู้อย่างต่อเนื่องเพื่อความเป็นส่วนตัวและความรับผิดชอบในยุคดิจิทัล

Chapter 1: The Secret Weapon

บทนี้กล่าวถึงความเป็นมาของ Pegasus และเทคโนโลยีที่ซับซ้อนของมัน Pegasus เป็นมัลแวร์ที่พัฒนาโดยบริษัท NSO Group ของอิสราเอล สามารถโจมตีสมาร์ทโฟนจากระยะไกลและดึงข้อมูลจำนวนมากออกมาได้ ข้อมูลนี้สามารถใช้เพื่อติดตามการเคลื่อนไหวของเป้าหมาย ฟังการสนทนา และอ่านข้อความของพวกเขาได้

Pegasus ได้รับการพัฒนาครั้งแรกในปี 2016 และถูกขายให้กับรัฐบาลหลายประเทศทั่วโลก รัฐบาลเหล่านี้อ้างว่าใช้ Pegasus เพื่อต่อสู้กับการก่อการร้ายและอาชญากรรม แต่มีหลักฐานที่บ่งชี้ว่า Pegasus ถูกใช้ในทางที่ผิดเพื่อติดตามและควบคุมพลเมือง

Chapter 2: The Targets

บทนี้กล่าวถึงเหยื่อของ Pegasus Pegasus ถูกใช้เพื่อโจมตีนักข่าว นักเคลื่อนไหว นักการเมือง และพลเมืองทั่วไป เหยื่อเหล่านี้มักถูกเลือกเพราะพวกเขาวิพากษ์วิจารณ์รัฐบาลหรือองค์กรที่มีอิทธิพล

นักข่าวมักตกเป็นเป้าหมายของ Pegasus เพราะพวกเขาสามารถเปิดเผยข้อมูลที่เป็นอันตรายต่อรัฐบาล นักเคลื่อนไหวมักตกเป็นเป้าหมายเพราะพวกเขาทำงานเพื่อปกป้องสิทธิมนุษยชน และนักการเมืองมักตกเป็นเป้าหมายเพราะพวกเขาอาจท้าทายอำนาจของรัฐบาล

Chapter 3: The Market

บทนี้กล่าวถึงตลาดของ Pegasus Pegasus ถูกขายให้กับรัฐบาลหลายประเทศทั่วโลก รัฐบาลเหล่านี้รวมถึงรัฐบาลเผด็จการและรัฐบาลประชาธิปไตย

รัฐบาลเผด็จการมักใช้ Pegasus เพื่อควบคุมพลเมืองของตน พวกเขาสามารถติดตามการเคลื่อนไหวของพลเมือง ฟังการสนทนาของพวกเขา และอ่านข้อความของพวกเขาได้ สิ่งนี้ช่วยให้พวกเขาสามารถปราบปรามการต่อต้านและรักษาอำนาจไว้ได้

รัฐบาลประชาธิปไตยมักใช้ Pegasus เพื่อต่อสู้กับการก่อการร้ายและอาชญากรรม แต่มีหลักฐานที่บ่งชี้ว่า Pegasus ถูกใช้ในทางที่ผิดเพื่อติดตามและควบคุมพลเมือง

Chapter 4: The Uncovering of the Truth

บทนี้กล่าวถึงการสืบสวน Pegasus การสืบสวนนี้นำโดยกลุ่ม Forbidden Stories ของผู้สื่อข่าว ซึ่งวิเคราะห์การรั่วไหลของข้อมูลขนาดใหญ่ที่เปิดเผยเป้าหมายของ Pegasus

การสืบสวนนี้เปิดเผยถึงขอบเขตของการเข้าถึง Pegasus Pegasus สามารถถูกใช้เพื่อโจมตีเป้าหมายได้ทั่วโลก

การสืบสวนนี้ยังจุดชนวนความโกรธเคืองระหว่างประเทศ นำไปสู่การลงโทษ NSO Group และเรียกร้องให้มีการกำกับดูแลที่เข้มงวดขึ้นเกี่ยวกับแนวทางการสอดส่องของรัฐบาล

Chapter 5: The Future

บทนี้กล่าวถึงอนาคตของ Pegasus Pegasus เป็นภัยคุกคามร้ายแรงต่อความเป็นส่วนตัวและประชาธิปไตย ผู้เขียนโต้แย้งว่า Pegasus เป็นตัวอย่างหนึ่งของแนวโน้มที่เพิ่มขึ้นในการสอดส่องของรัฐ

ผู้เขียนเรียกร้องให้บุคคล รัฐบาล และบริษัทเทคโนโลยีทำงานร่วมกันเพื่อปกป้องความเป็นส่วนตัวและประชาธิปไตย

ข้อมูลเพิ่มเติม

NSO Group ก่อตั้งขึ้นในปี 2010 โดยกลุ่มวิศวกรชาวอิสราเอลที่มีความสนใจในเทคโนโลยีสอดแนม เป้าหมายของบริษัทคือพัฒนาโปรแกรมสอดแนมที่สามารถเจาะระบบป้องกันของโทรศัพท์มือถือทุกรุ่น เข้าถึงข้อมูลส่วนตัวทุกรูปแบบ โดยไม่ต้องขออนุญาต

แนวคิดเบื้องหลังการพัฒนาเพกาซัส มาจากประสบการณ์ของวิศวกร NSO Group ที่พบว่า รัฐบาลหลายประเทศประสบปัญหาในการสอดแนมเป้าหมายที่เป็นบุคคลสำคัญ เช่น นักการเมือง นักธุรกิจ อาชญากร ซึ่งมักใช้โทรศัพท์มือถืออย่างรอบคอบ ยากต่อการแฝงตัวเข้าไปสอดแนม

เพกาซัสจึงถูกออกแบบมาเพื่อแก้ปัญหานี้ โดยใช้เทคนิคที่เรียกว่า Zero-click exploit ซึ่งสามารถเจาะระบบป้องกันของโทรศัพท์มือถือได้โดยไม่จำเป็นต้องมีการคลิกหรือโต้ตอบใดๆ จากผู้ใช้ ทำให้ยากต่อการตรวจจับ

NSO Group พยายามเจาะตลาดโปรแกรมสอดแนมอย่างแข็งขัน โดยเน้นไปที่การขายให้กับรัฐบาลและหน่วยงานความมั่นคง อ้างว่าโปรแกรมนี้จะใช้เพื่อป้องกันการก่อการร้ายและอาชญากรรมร้ายแรงเท่านั้น

อย่างไรก็ตาม ในช่วงไม่กี่ปีที่ผ่านมา มีรายงานการค้นพบว่าเพกาซัสถูกนำไปใช้เพื่อสอดแนมนักข่าว นักกิจกรรม และคู่แข่งทางการเมืองในหลายประเทศ ทำให้เกิดเสียงวิพากษ์วิจารณ์ถึงความไม่ชอบด้วยกฎหมายและจริยธรรมของการใช้เพกาซัส

“Pegasus: How a Spy in Your Pocket Threatens the End of Privacy, Dignity, and Democracy” นำเสนอข้อมูลพื้นฐานเกี่ยวกับเพกาซัส ตั้งแต่การเริ่มต้นของ NSO Group แนวคิดเบื้องหลังการพัฒนาโปรแกรม และความพยายามในการเจาะตลาด

พลังของเพกาซัส อธิบายถึงความสามารถของเพกาซัสในการเข้าถึงข้อมูลส่วนตัวจากโทรศัพท์มือถือทุกรุ่น โดยไม่ต้องขออนุญาต

เพกาซัสใช้เทคนิคที่เรียกว่า Zero-click exploit ซึ่งสามารถเจาะระบบป้องกันของโทรศัพท์มือถือได้โดยไม่จำเป็นต้องมีการคลิกหรือโต้ตอบใดๆ จากผู้ใช้ ทำให้ยากต่อการตรวจจับ

เมื่อเพกาซัสเจาะระบบป้องกันของโทรศัพท์มือถือได้แล้ว จะสามารถเข้าถึงข้อมูลส่วนตัวต่างๆ ของผู้ใช้ได้อย่างอิสระ ดังนี้

ข้อความ SMS และแชท เพกาซัสสามารถอ่านข้อความ SMS และแชทจากแอปพลิเคชันต่างๆ เช่น WhatsApp, Signal, Telegram, Facebook Messenger, Instagram, Twitter, และอีเมลประวัติการโทร เพกาซัสสามารถเข้าถึงประวัติการโทรทั้งหมดของผู้ใช้ตำแหน่งที่ตั้ง เพกาซัสสามารถติดตามตำแหน่งที่ตั้งของผู้ใช้ได้แบบเรียลไทม์ไฟล์และรูปภาพ เพกาซัสสามารถเข้าถึงไฟล์และรูปภาพทั้งหมดของผู้ใช้กล้องและไมโครโฟน เพกาซัสสามารถควบคุมกล้องและไมโครโฟนของโทรศัพท์มือถือ เพื่อบันทึกภาพและเสียงของผู้ใช้

นอกจากนี้ เพกาซัสยังสามารถใช้เพื่อควบคุมโทรศัพท์มือถือของผู้ใช้ได้อีกด้วย เช่น ติดตั้งแอปพลิเคชัน ลบข้อมูล เปลี่ยนการตั้งค่าต่างๆ ของโทรศัพท์มือถือ

ในหนังสือ “Pegasus: How a Spy in Your Pocket Threatens the End of Privacy, Dignity, and Democracy” แสดงให้เห็นว่าเพกาซัสเป็นโปรแกรมสอดแนมที่มีความซับซ้อนและทรงพลัง สามารถเข้าถึงข้อมูลส่วนตัวทุกรูปแบบของผู้ใช้ได้อย่างอิสระความน่ากลัวของเพกาซัสอยู่ที่การที่มันสามารถทำงานได้อย่างเงียบเชียบ ผู้ใช้โทรศัพท์ไม่รู้ตัวว่าถูกสอดแนม ทำให้ยากต่อการป้องกันและแก้ไข และมีความสำคัญต่อการเข้าใจถึงอันตรายของเพกาซัส เพราะแสดงให้เห็นว่าเพกาซัสเป็นอาวุธร้ายที่สามารถถูกนำไปใช้เพื่อละเมิดสิทธิส่วนบุคคลและประชาธิปไตยได้

ตามรายงานของ โครงการ Forbidden Stories และ Amnesty International พบว่าเพกาซัสถูกนำไปใช้เพื่อสอดแนมเป้าหมายอย่างน้อย 50,000 ราย ในกว่า 40 ประเทศ เป้าหมายส่วนใหญ่เป็นนักข่าว นักกิจกรรม และคู่แข่งทางการเมือง

ในบรรดาเป้าหมายที่ถูกสอดแนม ได้แก่

นักข่าว: โรเบิร์ต คาลาชินสกี้ นักข่าวชาวซาอุดีอาระเบียที่ถูกลอบสังหารในปี 2018, คามิลลา โคบาเลฟสกา นักข่าวชาวโปแลนด์ที่ถูกลอบสังหารในปี 2016, จามาด อัล-คาซาบี นักข่าวชาวอิรักที่ถูกลอบสังหารในปี 2020นักกิจกรรม: ซาเลห์ อัล-ฮามาด นักเคลื่อนไหวชาวซาอุดีอาระเบีย, อิมาน อัล-นาวาซี นักเคลื่อนไหวชาวสหรัฐอาหรับเอมิเรตส์, อาลี อาเหม็ด นักเคลื่อนไหวชาวอียิปต์คู่แข่งทางการเมือง: คามิลลา คาบาเยโร อดีตนายกรัฐมนตรีสเปน, บิล โกลด์สตีน อดีตรองประธานธนาคารโลก, ซิมซิง ชิน อดีตรัฐมนตรีกระทรวงเศรษฐกิจจีน

รายงานการค้นพบนี้ทำให้เกิดเสียงวิพากษ์วิจารณ์ถึงความไม่ชอบด้วยกฎหมายและจริยธรรมของการใช้เพกาซัส รัฐบาลหลายประเทศถูกกล่าวหาว่าละเมิดสิทธิส่วนบุคคลและประชาธิปไตย ด้วยการใช้เพกาซัสเพื่อสอดแนมเป้าหมายที่มิใช่ผู้ก่อการร้ายหรืออาชญากรร้ายแรง

ตัวอย่างกรณีที่เกิดขึ้น ได้แก่

โรเบิร์ต คาลาชินสกี้ นักข่าวชาวซาอุดีอาระเบียที่ถูกลอบสังหารในปี 2018 พบว่าโทรศัพท์มือถือของเขาถูกติดตั้งเพกาซัสก่อนการเสียชีวิตของเขา แสดงให้เห็นว่ารัฐบาลซาอุดีอาระเบียอาจใช้เพกาซัสเพื่อติดตามและล่วงรู้ความเคลื่อนไหวของเขาคามิลลา โคบาเลฟสกา นักข่าวชาวโปแลนด์ที่ถูกลอบสังหารในปี 2016 พบว่าโทรศัพท์มือถือของเธอถูกติดตั้งเพกาซัสก่อนการเสียชีวิตของเธอเช่นกัน แสดงให้เห็นว่ารัฐบาลโปแลนด์อาจใช้เพกาซัสเพื่อติดตามและล่วงรู้ความเคลื่อนไหวของเธอซาเลห์ อัล-ฮามาด นักเคลื่อนไหวชาวซาอุดีอาระเบีย ถูกควบคุมตัวและถูกทรมานโดยรัฐบาลซาอุดีอาระเบีย พบว่าโทรศัพท์มือถือของเขาถูกติดตั้งเพกาซัสก่อนการจับกุมของเขา แสดงให้เห็นว่ารัฐบาลซาอุดีอาระเบียอาจใช้เพกาซัสเพื่อรวบรวมข้อมูลเพื่อใช้ในการจับกุมและทรมานเขา

กรณีตัวอย่างเหล่านี้แสดงให้เห็นว่าเพกาซัสสามารถถูกนำไปใช้เพื่อละเมิดสิทธิส่วนบุคคลและประชาธิปไตยอย่างร้ายแรง เหยื่อของเพกาซัสอาจถูกติดตาม ล่วงรู้ความเคลื่อนไหว ถูกคุกคาม หรือแม้แต่ถูกทำร้ายร่างกาย

เอกสารทางเทคนิค เกี่ยวกับเพกาซัสที่เผยแพร่โดยโครงการ Forbidden Stories และ Amnesty International มีดังนี้

เอกสาร “Pegasus Technical Guide” เอกสารนี้ให้ข้อมูลเชิงลึกเกี่ยวกับวิธีการทำงานของเพกาซัส โดยอธิบายถึงขั้นตอนการติดตั้ง ความสามารถต่างๆ และวิธีหลบเลี่ยงการตรวจจับเอกสาร “Pegasus Jailbreak Guide” เอกสารนี้ให้ข้อมูลเกี่ยวกับวิธีใช้ประโยชน์จากช่องโหว่ zero-day ในการโจมตีโทรศัพท์เป้าหมายเอกสาร “Pegasus Forensics Guide” เอกสารนี้ให้ข้อมูลเกี่ยวกับวิธีการตรวจจับการโจมตีจากเพกาซัส

เอกสารเหล่านี้ให้ข้อมูลที่สำคัญเกี่ยวกับวิธีการทำงานของเพกาซัส ดังนี้

วิธีการติดตั้ง: เพกาซัสสามารถติดตั้งบนโทรศัพท์เป้าหมายได้หลายวิธี เช่น การส่งข้อความหรือลิงก์ที่แนบไฟล์ที่เป็นอันตราย การติดตั้งแอปพลิเคชันที่ปนเปื้อน หรือใช้ประโยชน์จากช่องโหว่ zero-dayความสามารถต่างๆ: เพกาซัสสามารถเข้าถึงข้อมูลส่วนตัวทุกรูปแบบของผู้ใช้ เช่น ข้อความ SMS และแชท ประวัติการโทร ตำแหน่งที่ตั้ง ไฟล์และรูปภาพ กล้องและไมโครโฟนวิธีหลบเลี่ยงการตรวจจับ: เพกาซัสสามารถหลบเลี่ยงการตรวจจับจากแอปพลิเคชันป้องกันไวรัสและความปลอดภัยอื่นๆ ได้

เอกสารเหล่านี้ยังแสดงให้เห็นว่าเพกาซัสเป็นโปรแกรมสอดแนมที่มีความซับซ้อนและทรงพลัง สามารถเข้าถึงข้อมูลส่วนตัวทุกรูปแบบของผู้ใช้ได้อย่างอิสระ เพกาซัสจึงเป็นภัยคุกคามต่อสิทธิส่วนบุคคลและประชาธิปไตยอย่างร้ายแรง

สวัสดี

Nontawatt.s