วันก่อนได้ดูหนัง Action เรื่อง Shooter (2007) มา เวลาดูหนัง Action ไม่ต้องคิดถึงเหตุผล ครับ เน้นความมันส์ อย่างเดียว สนุกดีเหมือนกันครับ ยิงกันเลือดถ่วมจอ ได้บทเรียนจากหนังว่า การสุ่มยิงระยะไกล ต้องอาศัยฝีมือ ความแม่นยำ ประสบการณ์ และ ความเด็ดเดี่ยว รวมถึงต้องมีการวางแผนก่อนเสมอ : )

วันก่อนได้ดูหนัง Action เรื่อง Shooter (2007) มา เวลาดูหนัง Action ไม่ต้องคิดถึงเหตุผล ครับ เน้นความมันส์ อย่างเดียว สนุกดีเหมือนกันครับ ยิงกันเลือดถ่วมจอ ได้บทเรียนจากหนังว่า การสุ่มยิงระยะไกล ต้องอาศัยฝีมือ ความแม่นยำ ประสบการณ์ และ ความเด็ดเดี่ยว รวมถึงต้องมีการวางแผนก่อนเสมอ : )

การสุ่มยิงที่ผมจะกล่าวต่อไป เป็นการยิง Malware ระยะไกลจากซีกโลกหนึ่งไปอีกซีกโลกหนึ่ง เชียวล่ะ ยิงจากที่หนึ่ง ไปฝังในเครื่องคอมพิวเตอร์ของเราและ พร้อมที่จะทำงานเมื่อถูกยิงเข้าไปแล้ว

เราจะลองผ่าพิสูจน์ Malware ชนิดนี้ดูว่ามันเป็นอย่างไง ?

(อ่านเพิ่มเติมความหมาย Malware ได้จาก http://nontawattalk.blogspot.com/2006/11/blog-post.html

จากเครื่องคอมพิวเตอร์ใน Office เครื่องหนึ่งมีอาการผิดปกติ (IP ใน Case นี้คือ 192.168.1.59) มีอาการอย่างน้อยดังนี้

1. จะปิดเครื่องได้ต้องถอดสายแลน (LAN) ออกเสมอ ถึงจะทำการ Shutdown ได้

2. RAM ในเครื่องใช้ไปครึ่งหนึ่ง ทั้งที่ไม่ได้เปิดโปรแกรมอะไรเลย

3. มีการส่งข้อมูลบางอย่างตลอดเวลา ***

อาการที่กล่าวมา ข้อ 1 และ 2 ยังไม่ทำให้ทำการ ผ่าพิสูจน์ (Computer Forensic) แต่อาการข้อ 3 นี้ปล่อยไม่ได้แล้ว และที่ทราบก็เพราะว่าที่ office เรามีระบบ SRAN นี้แหละ : ) ว่ามีข้อมูลจาก Protocol ใดส่งออกไปข้างนอก (Internet) บ้าง

จากนั้นก็ไปดูที่หน้าคอมเครื่องที่มีปัญหา (192.168.1.59) พิมพ์ netstat -an พบว่า

คลิกที่รูปเพื่อดูรูปขยาย

คลิกที่รูปเพื่อดูรูปขยาย

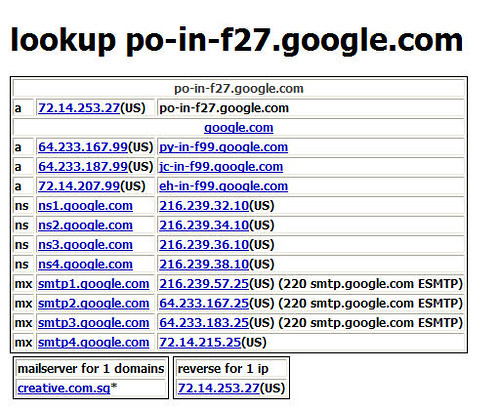

ดูจากนี้แล้ว พบว่ามีการติดต่อที่ตลอดเวลา ก็คือ ผ่าน Protocol Mail (SMTP) ใน port 25 และเป็นการติดต่อแบบ TCP ส่งไปที่ IP 72.14.253.27 เราตามต่อไปจาก IP ที่ว่ามันคือที่ไหนกันแน่ ?

ค้นหาแล้วพบว่า เมื่อดูย้อนกลับเป็น Domain แล้ว IP นี้ชื่อว่า po-in-f27.google.com

เป็น IP หนึ่งของ Google ที่ทำการ Computer Cluster กันอยู่ (ดูรายละเอียดเพิ่มเติม การเชื่อมโยง IP google ได้ที่ IP gogole map ) เราทราบแล้วล่ะว่า IP ดังกล่าวเป็น Mail Server ตัวหนึ่ง สำหรับผู้ใช้บริการ Gmail จากการเดาคือเครื่อง IP 192.168.1.59 ที่อยู่ office ผมนี้ติดอะไรสักอย่าง ที่ Anti virus / Anti Spyware ไม่รู้จัก และส่งข้อมูลไปที่ mail google ตลอดเวลา ขอเรียกว่า “Malware” แล้วกันนะ เครื่องนี้เป็น Note book ก็เป็นได้ว่าอาจจะติดจากที่อื่น และพอมาใช้งานใน office หากเป็นไวรัสที่กระจายพันธ์ได้ (Worm) ก็ทำให้เครื่องอื่นๆ พลอยติดเชื้อไปด้วย แต่นี้ Note book เครื่องนี้ไม่ได้ติดไวรัส นะสิ ไม่มีการกระจายพันธ์ ด้วยความอยากรู้มากกว่านั้น จึงเข้าไปสังเกตที่เครื่อง Note book ตัวนี้ว่ามี Process อะไรที่ทำงานบ้างจึงทำให้ RAM และ CPU ทำงานหนักเกินไป ทำการใช้ netstat (TCP View) บน SRAN Anti virus Software พบว่า

คลิกที่รูปเพื่อดูภาพขยาย

คลิกที่รูปเพื่อดูภาพขยาย

เราค้นพบว่า มีการส่งข้อมูลผ่านโปรแกรม ที่ชื่อว่า C:WINDOWSsystem32Sysiexplore.exeจากชื่อ file ที่ว่า ieplore.exe มันไม่มีจริงในระบบ Microsoft Windows คือเป็น file หลอกเกิดจากการสร้างของ Malware

จากนั้นเราทำการ ใช้โปรแกรม Process Explorer ของ Sysinternals ปัจจุบันถูก Microsoft Take over ไปแล้ว

คลิกที่รูปเพื่อดูภาพขยาย

คลิกที่รูปเพื่อดูภาพขยาย

Malware ตัวนี้พยายามซ้อนการทำงานกับโปรแกรมปัจจุบันที่เปิดแบบ Auto Run (ทำงานอัตโนมัติ) เทคนิคนี้เรียกว่าการทำ Hijack Process Software จาก files ที่เป็น .dll (เราเคยบทความการฝัง rootkit หรือ spyware ผ่านเทคนิคแบบนี้แล้วในบทความชื่อ Top Secret Windows สามารถอ่านเพิ่มเติมได้ ) เห็นว่าไปซ้อนการทำงานของโปรแกรม nod32kui.exe ซึ่งเป็นโปรแกรม Anti virus บนเครื่องนี้ (192.168.1.59) ซ้อนการทำงาน โปรแกรม Webcam ใน Notebook , Process windows XP อีกด้วย

สงสัยว่างานนี้จะยากที่จะลบ Malware ตัวนี้ออกไปง่ายๆแล้วล่ะ ก่อนลบนี้ขอดูว่าเป็น Malware ชนิดไหนแน่ จะได้ไหมนะ ?

เราต้องใช้เทคนิคที่เรียกว่า Reverse Engineering โดยนำ Malware (files ที่ชื่อว่า ieplore.exe และมีการ copy ตัวเองเป็นชื่อ ieplore.006 , ieplore.007) มาเปิดบน Hex Editor

ภาพนี้ขอ censor เพราะเป็นการดักเอา password ที่เครื่อง IP 192.168.1.59 เก็บข้อมูลไว้ใน file ดังกล่าว โอ้ !!!

ภาพนี้ขอ censor เพราะเป็นการดักเอา password ที่เครื่อง IP 192.168.1.59 เก็บข้อมูลไว้ใน file ดังกล่าว โอ้ !!!

password ที่ Malware ต้องการคือ password mail , รหัส ID บัตรเครดิต เป็นต้น เหมือนขโมยขึ้นบ้านเลยครับ Malware ชนิดนี้ เป็นพวก Spyware Key logger ทำงานแบบ Stealth Mode นั้นเอง อ่านเพิ่มเติมได้ที่ http://virusdb.sran.org/archives/41

ทีมงานเราได้ทำการ ลงโปรแกรม Anti spyware มากกว่า 2 ชนิด เพื่อทำการลบ Malware ตัวนี้ พบว่าไม่เป็นผล ทั้งที่ทราบว่ามีการฝัง files ที่ Registy บน Windows ที่ HKLM..Run: [iexplore] C:WINDOWSsystem32Sysiexplore.exe

ผมจึงเปลี่ยนแผน ลบไม่ได้ ก็ต้องตามหาผู้บงการให้เจอแล้วกัน จึงทำให้เรามาดูทาง Network (เครือข่ายคอมพิวเตอร์) กันบ้าง ว่าการส่ง mail ไปยังที่ใดเพื่อหา e-mail ของขโมยรายนี้กัน

ก่อนอื่นเราทำการ TCPdump จากอุปกรณ์ SRAN (จากภาพข้างบน) ข้อมูลเฉพาะ port 25 และเลือกดูเฉพาะ IP ปัญหาคือ 192.168.1.59 ผลที่ได้คือ

หมายเลขที่ 1 ตรวจเฉพาะ port 25 และ IP 192.168.1.59 หมายเลขที่ 2 dump (.pcap) ข้อมูลเหตุการณ์ทุกอย่างที่เกิดขึ้นจาก 2 กรณีในหมายเลขที่ 1

จากนั้นนำมาเปิดในโปรแกรม wireshark เป็นโปรแกรม Network Analysis แบบ Sniffer ผลที่ได้คือ

คลิกที่รูปเพื่อดูรูปขยาย

คลิกที่รูปเพื่อดูรูปขยาย

เอาละ เรารูปตัวแล้วว่า เมื่อเครื่อง 192.168.1.59 เครื่องใน office ผม ที่ติด Malware ชนิด Spyware Keylogger ตัวนี้ ทำการส่งข้อมูลที่เป็น Password ต่างๆในเครื่องไปที่ e-mail ชื่อว่า stefuno@gmail.com

จนได้พบตัวการแล้ว แน่ๆ เครื่อง Note book ที่ติดกับดัก เจ้า stefuno นี้คงหาวิธีสมัยใหม่ลบลำบาก เพราะที่ดูจาก Reverse Engineering Malware ชนิดนี้แล้ว เป็นการแตกสายพันธ์ใหม่ที่ไม่ใช่รูปแบบเดิม คือการ modify malware ทำให้ Anti virus ไม่รู้จัก + Anti Spyware ไม่รู้จัก Note book (192.168.1.59) ต้องทำการลง OS (Operating System) ใหม่ถึงจะปลอดภัยที่สุด นี้แหละครับภัยคุกคามสมัยใหม่ มักจะเล่นงานที่ User และป้องกันยากที่สุดคือ Host (เครื่องคอมพิวเตอร์ส่วนตัวของเราๆ ท่านๆ นี้แหละ)

“คุณ stefuno ถ้า ยู แปลภาษาไทย เป็นภาษารัสเซียได้ รู้ไว้ว่า ยู ทำไม่ถูก ทำให้คนอื่นเดือดร้อน นะ : )”

คำถามต่อไปว่า คุณจะให้ผมทำไงกับ stefuno นี้ดี จะ Shooter แบบไหน comment มาได้ครับ แล้วจะจัดให้ ..

อ่านบทความเกี่ยวกับ Computer Forensic แบบฉบับของผมได้เพิ่มเติมที่

http://nontawattalk.blogspot.com/2004/10/trojan-optix-pro.html (10/2004) การตรวจจับ Trojan Optix

http://nontawattalk.blogspot.com/2005/02/ghost-malware.html(02/2005) Malware หน้าผี

http://nontawattalk.blogspot.com/2005/03/dark-side-of-internet.html (03/2005) Dark side of internet

http://nontawattalk.blogspot.com/2005/03/hackers-lose.html (03/2005) เมื่อ hackers หลงทาง

นนทวรรธนะ สาระมาน

Nontawattana Saraman

เอา cookie หรือ session ของมันมาจิครับ ยึด email มันซะบ้าง /gg ให้มันรู้กันไป

หนามยอก เอาหนามบ่ง

ปล่อยไวรัสไปเลยได้มั้ยจะได้พังไปทั้งแถบ ประเภท…แค้นต้องชำระไง