Topic นี้อาจดูเหมือนหนังผีสยองขวัญ แต่ที่กล่าวถึงนี้ที่เรียกว่า Zombie คือ ซอฟต์แวร์ผีดิบที่ฝั่งในเครื่องคอมพิวเตอร์เราเราท่านๆ โดยไม่รู้ตัว ซึ่งนับวันยิ่งมี Zombie มากขึ้นเรื่อยๆ ตามอัตราการเจริญเติบโตของเทคโนโลยีและอินเตอร์เน็ตความเร็วสูง ในประเทศที่พัฒนาแล้วที่ผมได้รับทราบข่าวถึงขั้นต้องจัดวัน Clean Day เพื่อล้าง Zombie จากเครื่องคอมพิวเตอร์ของผู้ใช้งานทั่วไปเลยทีเดียวนะครับ

ซอฟต์แวร์ผีดิบที่ฝั่งในเครื่องของเรา นั้นเป็นอย่างไรนั้นจะอธิบายดังนี้ครับ Zombie มักเป็นซอฟต์แวร์ที่เขียนฝั่งเพื่อใช้เป็นเครื่องมือในการโจมตีระบบ หรือเป็นการส่งข้อมูลอันไม่พึ่งประสงค์และทำงานแทนผู้บังคับเครื่องนี้ไว้อาจกล่าวได้ว่าเป็นเครื่องทาส ที่พร้อมจะทำอะไรก็ได้เมื่อมีคำสั่ง

ซอฟต์แวร์ที่ติดตั้งไปในตัว Zombie ประกอบด้วย

– เครื่องมือโจมตีระบบ สามารถส่ง DoS (Denial of Services) , Remote Hacking โดยใช้ Robot ในการยิงค่า Exploit เพื่อยึดเครื่องคอมพิวเตอร์

– เครื่องมือดักจับข้อมูล เช่น Keylogger ซึ่งในบ้านเราเป็นข่าวอยู่บ่อยๆ สำหรับเรื่อง Keylogger

– เครื่องมือส่งข้อมูลไม่พึ่งประสงค์ เช่น ส่ง Spam mail ส่ง virus / worm ที่แนบมากับ files ผ่านการเชื่อมต่ออินเตอร์เน็ตใน Application Protocol ต่างๆ เช่น Mail , Chat , P2P เป็นต้น

ซึ่งหากมี Zombie หลายๆตัวรวมตัวกัน เพื่อทำการอย่างใดอย่างหนึ่งเราจะเรียกว่า “Botnet”

ในขณะนี้เท่าที่ติดตั้งและสังเกตการผ่านอุปกรณ์ SRAN ใน Site ที่ทำการทดสอบระบบพบว่ามีเครื่องคอมพิวเตอร์ในเมืองไทย มีการติด Zombie จำนวนมาก

จึงขอนำเสนอวิธีสังเกตการติด Zombie จากอุปกรณ์ SRAN Security Center เพื่อให้เห็นหน้าตาของภัยคุกคามนี้

และเป็นหนึ่งตัวอย่างที่อุปกรณ์ SRAN Security Center สามารถวิเคราะห์และจับเหตุการณ์เครื่องคอมพิวเตอร์ที่เป็นซอฟต์แวร์ผีดิบนี้ ได้

เหตุการณ์นี้เป็นเหตุการณ์จริง ที่พบในการทดสอบ SRAN Security Center ในสถานที่หนึ่ง

เมื่อทำการเฝ้าระวังภัยคุกคามผ่านหน้าจอควบคุมอุปกรณ์ SRAN พบว่า

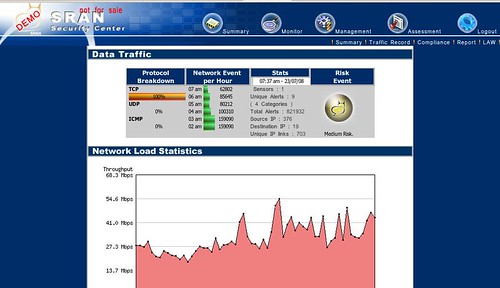

รูปที่ 1 ระบบเครือข่ายนี้มีความเสี่ยงภัยคุกคามอยู่ระดับกลาง และมีขนาดการใช้งาน Throughput โดยรวมอยู่ประมาณ 48 Mbps ซึ่งจัดได้ว่าเป็นเครือข่ายขนาดใหญ่

เมื่อเราพิจารณาเหตุการณ์ทั่วไป ทั้งการใช้งานปกติและการใช้งานที่มีความเสี่ยง่พบว่า

รูปที่ 2 มีการ ARP spoof ค่า MAC Address มีการเปิดเว็บใช้งานเว็บผ่าน Proxy Caching พบลักษณะการใช้งานตรงกับลักษณะ P2P ซอฟต์แวร์ ซึ่งในที่อาจเป็นการเล่นเกมส์ผ่านอินเตอร์เน็ตก็ได้ มีลักษณะการใช้งานอีเมลล์ และสำคัญคือพบความผิดปกติที่อาจเป็น Zombie

ลักษณะเหตุการณ์ที่อาจเป็น Zombie คือ พบ Trojan Win32 Agent.ALT C&C Checkin Connection in Progress และ Virus Zlob User Agent ที่พยายาม Update ข้อมูลอยู่

เมื่อทำการวิเคราะห์เพื่อดูลักษณะ Zombie Trojan Win32 Agent.ALT C&C Checkin Connection in Progress

พบว่า

รูปที่ 3 Trojan ตัวนี้ถูก Remote จากอินเตอร์เน็ตเพื่อเข้าสู่เครื่อง IP ภายในองค์กรผ่าน Web Proxy Caching ซึ่งพบว่ามี 3 IP ภายในด้วยกันที่เป็น Zombie อยู่ เริ่มต้นช่วงเวลา 01:47 จนถึงช่วงเวลา 03:47 เหมือนเป็นสคิปอัตโนมัติเพื่อส่งค่าเข้าควบคุมเครื่องดังกล่าว

เมื่อวิเคราะห์ดู Virus Zlob User Agent ที่ติดในเครื่องคอมพิวเตอร์ภายในองค์กร พบว่า

รูปที่ 4 เป็นการส่งค่าออกไปนอกองค์กร ไปทำการ GET File ชื่อ db.zip ผ่าน Web ชื่อ onsafepro2008

และเมื่อดูประวัติ IP ภายในที่ติด Zombie พบว่า

ีรูปที่ 5 พบพฤติกรรมการใช้งาน IP ภายในดังกล่าวมีเหตการณ์ทั้งหมด 6144 ครั้ง ประกอบด้วย การเปิดเว็บทั้งผ่าน Web Caching และเปิดเว็บโดยตรงกว่า 5 พันครั้งตั้งแต่ช่วงเวลาตี 3 จนถึง 6 โมงเช้า

และติด Virus Zlob User agent ซึ่งอาจเป็น Zombie จำนวน 2 ครั้งในช่วงเวลา 05:23

เมื่อทำการศึกษาซอฟต์แวร์ผีดิบตัวนี้พบว่ามีการฝั่งค่าในระบบปฏิบัติการเครื่องทำให้ยากแก่การตรวจจับและการแก้ไข

Memory Modifications

- There were new processes created in the system:

| Process Name | Process Filename | Main Module Size |

eaqb.exe |

%Temp%ac8zt2eaqb.exe |

167,936 bytes |

neltabxw.exe |

%Temp%ac8zt2neltabxw.exe |

98,304 bytes |

eaqb.exe |

%Windir%eaqb.exe |

167,936 bytes |

lprn32.exe |

%Temp%lprn32.exe |

106,496 bytes |

neltabxw.exe |

%Windir%neltabxw.exe |

98,304 bytes |

| media.php | %Temp%media.php | 196,608 bytes |

| 226[1].exe | %Temp%226[1].exe | 106,496 bytes |

- The following modules were loaded into the address space of other process(es):

| Module Name | Module Filename | Address Space Details |

wpvmqosg.dll |

%Windir%wpvmqosg.dll |

Process name: explorer.exe Process filename: %Windir%explorer.exe  Address space: 0x17B0000 – 0x180C000 |

xvorfwbd.dll |

%Windir%xvorfwbd.dll |

Process name: explorer.exe Process filename: %Windir%explorer.exe  Address space: 0x1950000 – 0x1991000 |

รายละเอียดสามารถอ่านเพิ่มเติมได้ที่ http://www.threatexpert.com/report.aspx?uid=2fdf0f89-d264-461c-b579-14714be6621f

Nontawattana Saraman