SRAN ในสื่อหนังสือพิมพ์เดลินิวส์ วันที่ 6 มิถุนายน 2551 หน้า 16

ภาษาไทย

SRAN ในสื่อหนังสือพิมพ์เดลินิวส์ วันที่ 6 มิถุนายน 2551 หน้า 16

ภาษาไทย

ความเปลี่ยนแปลงที่เหมือนเดิม (เหล้าใหม่ในขวดเก่า)

จากหนังสือฟิสิกส์นิวตัน หน้า 92 ได้พูดว่า “ธรรมชาติและปรากฏการณ์ของธรรมชาติทั้งหมดล้วนเกี่ยวข้องกับการหมุน ไมว่าจะเล็กระดับอะตอมซึ่งมีอิเล็กตรอนหมุนรอบนิวเคลียส … … ทุกอย่างก็ตกอยู่ภายใต้อิทธิพลการหมุนทั้งสิ้น เช่น โลกหมุนรอบตัวเอง ดาวเคราะห์หมุนรองดวงอาทิตย์ กาแล็กซีหมุนรอบหลุมดำ การหมุนคือสถานะที่จะทำให้จักวาลคงอยู่ได้”

การหมุนทำให้เกิดกลางวัน กลางคืน กลางวัน และ กลางคืนสลับกันไปไม่สิ้นสุด เกิดน้ำขึ้น น้ำลง เกิดฤดูร้อน ฝน หนาว หรือแม้แต่ เกิด แก่ เจ็บ ตาย ก็เกิดขึ้นอย่างไม่สิ้นสุด ..

การหมุนนี้เอง มันทำให้เหตุการณ์ที่พบเจอเหมือนเป็นเหตุบังเอิญ ที่อาจกล่าวได้ว่า เป็นความเปลี่ยนแปลงที่เหมือนเดิม

ยกตัวอย่างเช่น ความสำเร็จในแต่ละช่วงวัย

40 ปีฐานะมั่นคง

30 ปี ความสำเร็จด้านคู่ครอง <——–> 50 ปี ความสำเร็จด้านคู่ครอง

20 ปี มีมิตรสหายมากมาย <——-> 60 ปี มีมิตรสหายมากมาย

10 ขวบ เป็นลูกหลานอันเป็นที่รัก <——–> 70 ปี เป็นที่รักของลูกหลาน

1 ขวบ สามารถเดินได้เอง <———–> 80 ปี สามารถเดินได้เอง (เพื่อลงดิน)

และในโลกอินเตอร์เน็ต

| Web 1.0 | Web 2.0 | |

|---|---|---|

| DoubleClick | –> | Google AdSense |

| Ofoto | –> | Flickr |

| Akamai | –> | BitTorrent |

| mp3.com | –> | Napster |

| Britannica Online | –> | Wikipedia |

| personal websites | –> | blogging |

| evite | –> | upcoming.org and EVDB |

| domain name speculation | –> | search engine optimization |

| page views | –> | cost per click |

| screen scraping | –> | web services |

| publishing | –> | participation |

| content management systems | –> | wikis |

| directories (taxonomy) | –> | tagging (“folksonomy”) |

| stickiness | –> | syndication |

การเมือง ???? —> ???

ลักษณะเหมือน Simple Harmonic motion คือการเคลื่อนที่แบบกลับไปกลับมาซ้ำแนวเดิม

ทั้งหมดนี้ ฝากคิดดูกันเองครับ

อ้างอิงจากหนังสือ ฟิสิกส์นิวตัน ทันตแพทย์สม สุจีรา

what is web 2.0 จาก Oreilly

หนังสือพิมพ์ เมเนเจอร์เดลี่ (Manager Daily) หน้า 7

ภาษาไทย

สำหรับมาตราฐานในการเก็บบันทึก Log หลายคนยังขาดความเข้าใจ ผมจึงขอนำมาเขียนเพื่อสร้างความเข้าใจสำหรับผู้กำลังหาข้อมูลในด้านนี้มากขึ้น

Log คือ ข้อมูลเหตุการณ์ที่เกิดขึ้นแล้ว และมีผลต่อการเปลี่ยนแปลงในปัจจุบัน (อ่านเพิ่มเติมได้ที่ Log คืออะไร http://nontawattalk.blogspot.com/2008/03/log.html)

ดังนั้น Log ที่เกิดขึ้นจะเกิดได้จาก

1. เหตุการณ์ที่เกิดขึ้นภายในเครื่อง (LocalHost Log)

1.1 เหตุการณ์ที่เกิดจากระบบเครื่อง (System) จะเรียกว่า System Log ซึ่งแบ่งแยกเป็น การเกิดจากค่า Error ที่พบ , การเข้าถึงระบบปฏิบัติการ (Operating System) สำหรับรายชื่อผู้ใช้งานในเครื่อง และ การตั้งค่ารีโมตผ่านทางระบบเครือข่าย (Network) , เหตุการณ์ที่ส่งผลกระทบกับระบบ Kernel เหล่านี้เป็นต้น

1.2 เหตุการณืที่เกิดขึ้นจากการใช้งาน Application โปรแกรม ซึ่งแบ่งแยกตามโปรแกรมที่เราทำการติดตั้งลงในเครื่อง ไม่ว่าเป็นระบบ Web Server , Mail Server , Proxy Server หรือเป็นโปรแกรมเกี่ยวกับการสนทนาออนไลท์ โปรแกรมอื่นๆ ที่ลงบนเครื่อง รวมถึงผลการเข้าใช้งาน Application User ในแต่ละ Application

ค่าเหล่านี้จะถูกบันทึกขึ้นเรียกว่าค่า syslog

สรุป LocalHost Log มีค่า Log ที่พบ คือ System Log ที่ประกอบไปด้วยอย่างน้อยคือ OS error log , Authentication OS log , Kernel Log และ Application Log ที่ประกอบด้วย Log ที่เกิดขึ้นตาม Application ที่ลงในเครื่อง รวมถึง Authentication Application Log รวม system log และ application log ทั้งหมดเรียกว่า syslog

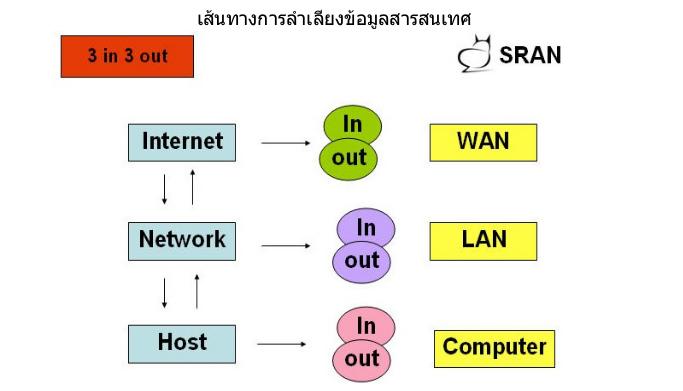

2. เหตุการณ์ที่เกิดขึ้นบนระบบเครือข่าย (Network Log) คือ การเก็บบันทึกการไหลเวียนข้อมูลสารสนเทศบนระบบเครือข่าย ทั้งข้อมูลที่ออกจากระบบภายในสู่ภายนอก (ไม่ว่าเป็นระบบ Extranet หรือ Internet)

ข้อมูลจากภายนอกองค์กรเข้าสู่ระบบภายในองค์กร ข้อมูลที่กล่าวถึงคือ ระบบงานที่ใช้ตาม Protocol มาตราฐาน เช่น การเปิดเว็บ (HTTP,HTTPS) , การส่ง files (Upload/Download) , การรับ ส่งอีเมลล์ (SMTP ,POP3,IMAP เป็นต้น) การใช้โปรแกรมสนทนาออนไลท์ เป็นต้น การไหลเวียนข้อมูลนี้เองจะเป็นไปตามกฏเกณฑ์ OSI Layer (Open System Interconnection) ผ่่านจากระดับเครื่องที่ใช้งาน สู่ระบบเครือข่ายภายใน และออกสู่ระบบอินเตอร์เน็ต และข้อมูลที่ติดต่อจากอินเตอร์เน็ต จะเข้าสู่ระบบเครือข่ายภายใน ลงสู่เครื่องคอมพิวเตอร์ที่ใช้งานตามลำดับ

ซึ่งผมมักจะกล่าวถึงรูปที่สร้างความเข้าใจง่ายได้ชัดขึ้นคือ หลักการ 3 – in 3 – out

อ่่านเพิ่มเติมได้ที่ http://nontawattalk.blogspot.com/2007/05/3-in-3-out.html

เพื่อให้เกิดประโยชน์ในการเก็บบันทึกข้อมูลจราจรที่พบไม่ว่าเป็นทางระบบเครือข่ายหรือในเครื่องคอมพิวเตอร์นั้น จึงมีหน่วยงานในการตั้งมาตราฐานในการเก็บบันทึกข้อมูล โดยออกเป็นกฏเกณฑ์ดังนี้

1. GLBA Compliance

มาตรา 501 ของ Gramm-Leach-Bliley Act (GLBA) ระบุถึงกฎที่บังคับให้สถาบันทางการเงินต้องป้องกัน “ข้อมูลข่าวสารส่วนตัวที่ไม่เป็นสาธารณะ” จากการเป็นส่วนหนึ่งของข้อบังคับของ GLBA จำเป็นที่จะต้องมีกระบวนการในการจัดการความปลอดภัยเพื่อป้องกันการเข้าถึง ใช้ เปิดเผย แก้ไข หรือรบกวนข้อมูลของลูกค้า หรือความพยายามดังกล่าวโดยไม่ได้รับอนุญาต พูดอีกอย่างหนึ่งคือ สามารถเฝ้าสังเกต รายงาน และเตือนถึงความพยายามหรือความสำเร็จในการเข้าถึงระบบและแอพพลิเคชั่นต่าง ๆ ที่มีข้อมูลข่าวสารที่เป็นความลับ

ชนิดของรายงานที่ EventLog Analyzer สนับสนุนเพื่อการทำ GLBA Audit มีดังต่อไปนี้คือ

กฎหมาย GLBA กล่าวไว้อย่างชัดเจนว่าต้องมีบันทึกการเข้าถึงระบบของผู้ใช้งานและเฝ้าสังเกตถึงการใช้งานในทางที่ผิด โปรดจำไว้ว่ากฎข้อนี้ไม่ได้มีไว้เพียงจับผู้บุกรุกเท่านั้น แต่ยังมีเพื่อบันทึกการเข้าถึงข้อมูลโดยผู้ใช้ที่มีสิทธิ์ถูกต้อง เหมือนกับการใช้กล้องวิดีโอรักษาความปลอดภัยในที่จอดรถนั้นเอง ซึ่งประกอบด้วยการเก็บบันทึกข้อมูลดังนี้

โปรดติดตามตอนต่อไป

นนทวรรธนะ สาระมาน

ต่อจากตอนที่แล้ว

4. Triple Convergence

“ผู้เขียนกล่าวถึงการประสานกัน 3 ประการ (Triple Convergence) ที่เอื้อความสามารถในการแข่งขันให้ปัจเจกบุคคล

Convergence I หมายถึง การผสานรวมกันของ เทคโนโลยี workflow software และ hardware ดังตัวอย่างเช่น การที่บริษัทโคนิก้ามินอลต้า (Konica Minolta) สามารถผลิตเครื่องมือที่สามารถสแกนภาพ ส่งอีเมล์ พิมพ์งาน ส่งแฟกซ์ และถ่ายเอกสารได้ในเครื่องเดียวกัน (เครื่องนี้มีชื่อว่า Bizhub)

ผล กระทบสำคัญของ Convergence I นี้คือการเกิดขึ้นของสังคมเศรษฐกิจของโลกไร้พรมแดน ที่มีระบบอินเตอร์เน็ตเป็นตัวขับเคลื่อน ส่งผลให้เกิดการร่วมมือกัน (ทั้งการแบ่งปันความรู้ และการทำงาน) ของปัจเจกบุคคลหลากหลายรูปแบบ ได้ในเวลาเดียวกัน (real time) โดยปราศจากอุปสรรคทั้งทางด้านภูมิศาสตร์ ระยะทาง หรือกระทั่ง (ในอนาคตอันใกล้นี้) ภาษาที่ใช้ในการสื่อสาร ผู้เขียนได้เน้นย้ำว่า นี่คือตัวอย่างที่ชัดเจน ประการหนึ่งที่ว่าโลกกำลังแบนลง

Convergence II หมายถึง การนำการผสานของเทคโนโลยี (convergence I) มาประยุกต์เข้ากับวิธีการทำงาน ทำให้เกิดวิธีการทำงานใหม่ๆ ที่เพิ่มผลิตภาพ (productivity) สูงขึ้น ซึ่งทั้งการพัฒนาเทคโนโลยี และวิธีการทำงานต่างก็มีส่วนเกื้อหนุนซึ่งกันและกัน นั่นคือ วิธีการทำงานใหม่ๆ สามารถใช้ประโยชน์จากการเทคโนโลยีได้มากขึ้น ในขณะที่เทคโนโลยีก็มีส่วนช่วยให้เกิดวิธีการทำงานใหม่ๆได้หลากหลายขึ้น ซึ่งผู้เขียนได้ตั้งข้อสังเกตว่าสายการบังคับบัญชา (chain of command) สำหรับการปฏิบัติงานเพื่อสร้างมูลค่าเพิ่ม ได้เปลี่ยนแปลงจากแนวตั้ง ที่เน้นการสั่งการและการควบคุม (command and control) ไปเป็นแนวนอนที่เน้นการร่วมมือกัน (connect and collaborate) มากขึ้น

Convergence III หมายถึง คือการที่ประชากรในประเทศต่างๆ เช่น จีน อินเดีย รัสเซีย ยุโรปตะวันออก ลาตินอเมริกา และเอเชียกลาง รวม 3 พันล้านคน มีโอกาสร่วมมือกันดำเนินกิจกรรมทางเศรษฐกิจได้ง่ายขึ้น โดยอาศัยเทคโนโลยีสารสนเทศ

ดังนั้นเมื่อพิจารณาทั้ง 3 ประสาน (triple convergence) ร่วมกันแล้วจะพบว่า โลกปัจจุบันมีสิ่งกีดขวาง ในการดำเนินกิจกรรมทั้งทางเศรษฐกิจและสังคมน้อยลง ทำให้ประชากรจากส่วนต่างๆของโลกที่แต่เดิมมีโอกาสน้อยกว่าประชากรของประเทศ อุตสาหกรรมดั้งเดิม มีโอกาสแข่งขันในเวทีโลกมากขึ้น โดยอาศัยกระบวนการ การร่วมมือกันและเทคโนโลยี ซึ่งนับเป็นแรงสำคัญที่มีส่วนกำหนดลักษณะของสังคมเศรษฐกิจของโลก ในศตวรรษที่ 21 ซึ่งแนวความคิดเกี่ยวกับโลกที่เล็กลงและไร้พรมแดนนี้ ผู้เขียนได้ให้ข้อสังเกตว่า มีมานานแล้ว คือ อย่างน้อยตั้งแต่ผลงานของ Karl Marx and Friederich Engels ที่ได้รับการตีพิมพ์ในหนังสือ Communist Manifesto ในปี 1848 ผลงานดังกล่าว แม้จะมีความแตกต่างจากความเห็นของผู้เขียนหนังสือเล่มนี้อยู่บ้าง แต่ก็มีหลายส่วนที่คล้ายคลึงกัน เช่น การกล่าวถึงการพัฒนาของเทคโนโลยีและเงินทุน ที่สามารถทำลาย สิ่งกีดขวาง พรมแดน ความขัดข้องต่างๆ ของระบบการค้าในระดับโลกโดยรวม

ข้อสังเกต ที่น่าสนใจอีกประการหนึ่งของ Friedman ก็คือเรื่อง multiple identity disorder หรือปัญหา ที่คนหรือองค์กรเกิดความรู้สึกสับสนขัดแย้งเกี่ยวกับเอกลักษณ์ (identity) ของตน อันเป็นผลมาจากความ ไม่ชัดเจนว่าตนมีบทบาทหลัก สังกัดอยู่ในกลุ่มไหน เช่น เป็นการยากที่จะระบุว่า บริษัท ฎ ที่มีสำนักงานใหญ่อยู่ที่สวิตเซอร์แลนด์ เป็นบริษัทของประเทศอะไรถ้าหาก บริษัท ฎ มีคนจีนเป็น Chairman มีคนอเมริกันเป็นประธานพนักงานบริหาร (Chief Executive Officer—CEO) มีคนอินเดียเป็นประธานพนักงานปฏิบัติการ (Chief Operating Officer—COO) และ มีคนญี่ปุ่นเป็นประธานพนักงานการเงิน (Chief Financial Officer—CFO) ในขณะที่บริษัท A เป็นบริษัทจดทะเบียนในฮ่องกง คำถามก็คือ งั้นบริษัท A จะรู้สึกว่ามีความผูกพันกับประเทศไหนมากที่สุดล่ะ??? ”

5. อาชีพใหม่ๆ….บนโลกแบนๆ

“มี อาชีพใหม่เกิดขึ้นอาชีพหนึ่ง อันเป็นผลมาจากการที่โลกแบน นั่นคือ Search Engine Optimisers (SEO) ที่มีหน้าที่ดูแลทีให้การค้นคำ keyword ด้วย search engines ต่างๆ แสดงผลลัพธ์ที่เกี่ยวข้องกับข้อมูลบริษัทของตนให้มากที่สุด และอยู่ในลำดับแรกๆของผลการค้นการค้น ซึ่งจะเป็นการเพิ่มโอกาสธุรกิจได้อย่างมหาศาล โดยใช้ต้นทุนไม่มาก ลองคิดดูว่าถ้าคุณมีบริษัทขายกล้องดิจิตอลบนอินเตอร์เน็ต แล้วมีคนที่อยากซื้อกล้องดิจิตอล สักตัวมาหาข้อมูลบนอินเตอร์เน็ต ใน Google โดยใส่ keyword ว่า “กล้องดิจิตอล” แล้วผลการ search มีข้อมูลสินค้าของบริษัทคุณโผล่ขึ้นมาเป็นอันดับแรกๆ ก็น่าจะเป็นการเพิ่มโอกาสให้ลูกค้าจะได้รับข้อมูลเกี่ยวกับสินค้าของคุณ และอาจกลายมาเป็นลูกค้าของคุณในที่สุด”

6. The Untouchable

“คำ ว่า the untouchable ที่ผูเขียนพยายามบอกคือการที่ไม่มีใครกล้ามาแตะต้อง หากคนต้องการสร้างความมั่นคงและความมีคุณค่า ก็ต้องทำตัวให้เป็น the untouchable ซึ่งหมายถึง มีความสามารถทักษะการปฏิบัติงาน ที่จะไม่ถูก outsourced ซึ่งผู้เขียนได้จำแนกประเภทของ the untouchables นี้ไว้ 4 ประเภท คือ

(1) Special เช่น พวก Michael Jordan, Bill Gates, Barbra Streisand ที่งานไม่มีทางถูก outsourced ได้ แต่ถ้าเราไม่ได้มีความสามารถพิเศษอย่างคนเหล่านี้ เราก็ยังมีทางเลือกอื่นอีก 3 ทาง

(2) Specialised พวกนี้รวมถึง knowledge workers ทั้งหมด ไม่ว่าจะเป็น ทนายความ นักบัญชี ศัลยแพทย์สมอง นักวิชาการคอมพิวเตอร์ วิศวกรซอฟท์แวร์คอมพิวเตอร์ ตำแหน่งงานเหล่านี้มักมีคนต้องการมาก แต่ก็มีลักษณะพิเศษที่ผู้เขียนใช้คำว่าไม่ fungible (note: คำว่า fungible นี้สำคัญ ในยุคโลกแบน ซึ่งงานที่มีลักษณะ fungible จะเป็นงานที่สามารถใช้เทคโนโลยีเข้ามาทำแทนได้ แล้วก็สามารถว่าจ้างพนักงานในสถานที่ที่มีค่าแรงถูก [ที่ไหนก็ได้บนโลกนี้] ทำแทนได้) ดังนั้นงานที่ไม่ fungible จึงมีความมั่นคงสูง)

(3) Anchored คืองานที่ติดอยู่กับสถานที่ที่ทำ มีการติดต่อตัวต่อตัวกับลูกค้า ผู้รับบริการ (ส่วนมากเป็นงานบริการ ทำให้ไม่สามารถใช้คอมพิวเตอร์ทำได้ทั้งหมด) อย่างไรก็ดี บางส่วนของงานที่ anchored นี้ ก็อาจเป็น fungible ได้ เช่น หมอในญี่ปุ่นอาจจ้างให้นักรังสีวิทยาที่อยู่ในอินเดีย (ที่เก่ง แต่มีค่าจ้างถูก) อ่านผล CAT scan ของคนไข้ให้

(4) Really adaptable ทางเลือกสุดท้ายที่คุณจะทำได้หากต้องการมีความมั่นคงในการงาน นั่นคือคุณต้องเพิ่มเติมทักษะ ความรู้ ความเชี่ยวชาญ ใส่ตัวอยู่เสมอ ซึ่งจะทำให้คุณสามารถสร้างคุณค่าให้กับงานเพิ่มขึ้น โดยผู้เขียนเปรียบเทียบกับการสร้างมูลค่าเพิ่มให้กับไอติมวนิลาพื้นๆ โดยการใส่ ช็อกโกแลตชิปลงไป แปะหน้าด้วยวิปครีม และเชอร์รี่ แล้วก็ขายได้แพงกว่าไอติมวนิลาธรรมดา เป็นต้น”

7. ช่อง โหว่ที่ก่อให้เกิดวิกฤต

“ผู้ เขียนกล่าวถึงวิกฤตการณ์ของอเมริกา ที่กำลังเกิดขึ้นอย่างช้าๆ จากการถดถอยลงของความสามารถทางด้านวิทยาศาสตร์และวิศวกรรมศาสตร์ของประเทศ ซึ่งเคยถือได้ว่าเป็นจุดกำเนิดของนวัตกรรมและการพัฒนาคุณภาพชีวิตของคน อเมริกันมาเป็นเวลาช้านาน ผู้เขียนคาดว่าผลของวิกฤตการณ์นี้อาจเผยตัวออกมาอย่างช้าๆในช่วง 15-20 ปีข้างหน้า โดยเขาได้กล่าวถึงช่องโหว่ (gaps) 3 ประการ ที่สหรัฐกำลังเผชิญ

1.) The number gap (ช่องโหว่ทางตัวเลข) มีการกล่าวถึงสถิติตัวเลขที่สำคัญๆต่างๆ เช่น ในปี 2004 ที่ NASA มีการตระหนักถึงปัญหาเรื่อง aging workforce มีการกล่าวถึงสถิติว่า พนักงานราว 40 เปอร์เซ็นต์มีอายุ 55 ปี หรือมากกว่า และมี เพียง 4 เปอร์เซ็นต์มีอายุต่ำกว่า 30 ปี ในขณะที่ประเทศต่างๆมีสัดส่วนผู้จบการศึกษาระดับปริญญาตรีทางวิทยาศาสตร์และ วิศวกรรมศาสตร์ (Science and Engineering—S&E) สูงขึ้นเรื่อยๆ เช่น 60 เปอร์เซ็นต์ในจีน 33 เปอร์เซ็นต์ในเกาหลีใต้ และ 41 เปอร์เซ็นต์ในไต้หวัน ส่วนของอเมริกาคงที่อยู่ที่ 31 แนวโน้มนี้มีความสำคัญเนื่องจากความสามารถในการแข่งขันในตลาดโลกของอเมริกา มีการพึ่งพาการคิดค้นสิ่งประดิษฐ์ใหม่ๆเป็นอย่างมาก ผู้เขียนเชื่อว่า แม้อเมริกาจะเริ่มลงมือแก้ไขปัญหาในวันนี้ แต่ทว่าผลจากการแก้ไขปัญหาในวันนี้จะต้องใช้เวลาถึง 10-20 ปี ข้างหน้ากว่าจะเห็นผล

2.) The ambition gap (ช่องโหว่ทางความมุ่งมั่น) มีการกล่าวถึง ผู้คนในบางประเทศ มีลักษณะ เอาจริงเอาจัง มีความทะเยอทะยาน เช่น คนจีน อินเดีย หรือโปแลนด์ โดยภาพรวมๆแล้ว คนเหล่านี้ไม่ได้แค่อยากทำงานกับบริษัทอเมริกัน หรืออยากเป็นชาวอเมริกันเท่านั้น แต่พวกเขาอยากจะเป็นเจ้านายคนอเมริกันเลยทีเดียว ในชนบทจีน คนเห็นบิลล์ เกตส์ เป็นซูเปอร์สตาร์…….. ในขณะที่ในอเมริกา ซูเปอร์สตาร์คือ……….. บริทนีย์ สเปียรส์ และนี่……………..คือปัญหา ใช่มั๊ย??

3.) The education gap (ช่องโหว่ทางด้านการศึกษาและวิจัยสร้างความรู้) มีการอ้างสถิติว่า รัฐบาลกลางอเมริกา ได้ตัดเงินอุดหนุนการวิจัยลงร้อยละ 37 จากปี 1970-2004 ในประเทศจีน ถ้าคุณคิดว่าตัวเอง เจ๋งขนาดเป็น 1 ในล้านได้ ก็หมายความว่ายังมีคนอย่างคุณอยู่อีก 1,300 คน (เพราะจีนมีประชากรถึง 1,300 ล้านคน)”

8. ทำยังไงจึงจะอยู่รอดบน โลกแบนใบนี้

“ผู้เขียนเสนอข้อแนะนำ ในการปรับตัวเพื่อการอยู่รอดในโลกแห่งการเปลี่ยนแปลงนี้ไว้ 5 ประการ

8.1 LEADERSHIP ผู้นำการเมืองต้องตระหนักและทำให้ประชาชนเข้าใจถึงการเปลี่ยนแปลงของโลกยุค ปัจจุบัน ไม่ใช่แค่ “เล่น” การเมืองอย่างเดียว

8.2 MUSCLE BUILDING ชี้ให้เห็นการเปลี่ยนแนวคิดจาก การจ้างงานตลอดชีวิต (lifetime employment) ไปสู่การส่งเสริมการพัฒนาอาชีพตลอดชีวิต (lifetime employability) นั่นคือ องค์กรควรที่จะสนับสนุนให้คนพัฒนาตนเองเพื่อการอยู่รอดในวิชาชีพ แทนที่จะส่งเสริมการจ้างงานตลอดชีวิต มิฉะนั้นคนจะไม่แข่งขัน ไม่กระตือรือร้น และอยู่ไม่ได้ในยุคที่โลกแบนแบบนี้ ผู้เขียนได้อุปมาดั่งการเปลี่ยนไขมันในตัวคนให้เป็นกล้ามเนื้อ

8.3 CUSHIONING ผู้เขียนเสนอให้มีการประกันค่าจ้าง (Wage insurance) ตามแนวความคิดของ Kletzer and Litan โดยกำหนดให้ผู้มีสิทธิ์ได้รับการประกันค่าจ้าง จะต้องมีคุณสมบัติ 3 ประการ คือ (1) ถูกเลิกจ้างเนื่องจากเหตุ offshoring, outsourcing, downsizing, หรือธุรกิจได้ปิดดำเนินการ (2) ต้องทำงานเดิมอยู่ไม่น้อยกว่า 2 ปี (3) จะไม่ได้รับเงินชดเชยจนกว่าจะหางานใหม่ได้ เพื่อเป็นการกระตุ้นให้คนว่างงานรีบหางานใหม่ทำ

8.4 SOCIAL ACTIVISM มีการรวมตัวกันของบริษัทยักษ์ใหญ่ในแต่ละอุตสาหกรรม เช่น ในอุตสาหกรรมคอมพิวเตอร์ มีการรวมตัวของ HP-Dell-IBM เมื่อตุลาคม 2004 มีการตกลงกันว่า ทั้ง 3 บริษัท และ suppliers ที่มีอยู่ทั่วโลกของทั้ง 3 บริษัท จะต้องดำเนินกิจการตามแนวทางข้อตกลงที่ร่วมกันกำหนดไว้ ที่เรียกว่า The Electronics Industry Code of Conduct อันครอบคลุมประเด็นต่างๆ เช่น การต่อต้านการให้/รับสินบน การจ้างแรงงานเด็ก การละเมิดทรัพย์สินทางปัญญา ระเบียบเกี่ยวกับการบำบัดน้ำเสียและมลพิษอื่นๆ และการป้องกันและรายงานอุบัติภัยในที่ทำงาน ซึ่งแนวคิดนี้เป็นเสมือนการกระจาย Governance ของบริษัทยักษ์ใหญ่ที่มีอำนาจต่อรองสูงไปสู่ประเทศต่างๆทั่วโลกที่ suppliers ของตนตั้งอยู่

8.5 PARENTING พ่อแม่ของเด็กต้องตระหนักถึงความเปลี่ยนแปลงของโลก ที่ลูกๆของตนกำลังจะเผชิญ และสอนวิธีการรับมือกับการเปลี่ยนแปลงนั้นให้กับเด็กรุ่นต่อๆไป

ที่ว่าโลกแบน ไม่ใช่อะไร ความแบนนั้นมันอยู่ที่หน้าจอคอมพิวเตอร์ ของเราเอง จากหนังสือ The World is Flat แปลเป็นไทยว่า ใครว่าโลกกลม ผู้แต่ง Thomas L. Friedman ได้สรุปสาระสำคัญได้เป็น 8 หัวข้อใหญ่ๆ คือ

1. ทำไมเขาถึงว่าโลกแบน

“หมายถึง การที่โลกปัจจุบันมีข้อจำกัดต่างๆ น้อยลงๆ มีการผสมรวมกัน (integrate) มากขึ้น อาจเปรียบเทียบได้กับโลกที่ถูกกดให้แบนด้วยแรงต่างๆ (ดูแรง 10 อย่างที่กดทับให้โลกแบน ในหัวข้อที่ 3 ข้างล่าง) ทำให้ภูเขาสูงที่บดบังวิสัยทัศน์ และปิดกั้นโอกาสต่างๆ ได้ถูกทำลายลง ผู้คนบนโลกต่างมีโอกาสแข่งขันกันได้มากขึ้น”

2. โลกาภิวัตน์ 3 ยุค

“ผู้เขียนขนานนามยุคโลกาภิวัตน์ ที่ต่างกัน 3 ยุค โดยเรียกเล่นๆว่า Globalisation 1.0, 2.0, และ 3.0

Globalisation 1.0 (ราว ค.ศ. 1429 – 1800) เป็นเรื่องเกี่ยวกับการสำรวจเส้นการเดินทางบนโลก เพื่อการแสวงหาทรัพยากรธรรมชาติ และเพื่อเป็นตลาดสินค้า ของประเทศผู้ล่าอาณานิคม ในยุคนี้ตัวเร่งกระบวนการโลกาภิวัตน์ คือ การที่ประเทศต่างๆพยามใช้พลังอำนาจที่ตนมีอยู่ ขยายอิทธิพลออกไป

Globalisation 2.0 (ราว ค.ศ. 1800 – 2000) เป็นช่วงที่เกิดการถดถอยทางเศรษฐกิจ และสงครามโลกทั้ง 2 ครั้ง ในช่วงครึ่งแรกของยุคนี้ ตัวเร่งกระบวนการโลกาภิวัตน์คือ ค่าขนส่งที่ต่ำลงอันเป็นผลมาจากการประดิษฐ์เครื่องจักรไอน้ำและรถไฟ ในขณะที่ช่วงครึ่งหลังของยุค มีตัวเร่งคือต้นทุนการสื่อสารคมนาคมที่ต่ำลง อันเป็นผลมาจากการหลอมหลวมกันของเทคโนโลยีหลายประเภท เช่น โทรเลข โทรศัพท์ คอมพิวเตอร์ส่วนบุคคล เคเบิลใยแก้ว และอินเตอร์เนตยุคต้นๆ

Globalisation 3.0 (ตั้งแต่ ค.ศ. 2000 เป็นต้นมา) เป็นยุคที่ปัจเจกบุคคลมีอำนาจในการแข่งขันมากขึ้นจากพัฒนาการทางเทคโนโลยี ซึ่งก็คือการที่หน่วย หรือองค์กรการทำงาเล็กลงแข่งขันมากขึ้นนั่งเอง”

“นี่คือเหตุผลที่ผมมักพูดเสมอว่าต่อไปโลกธุรกิจจะเป็นแบบ Small but Smart งัยครับ”

3. แรง 10 อย่าง ที่กดให้โลกแบน

3.1 การพังทลายกำแพงเบอร์ลิน เป็นเหมือนการปลดปล่อยพลังงานที่ถูกขังอยู่ภายในอาณาจักรคอมมิวนิสต์มานาน เป็นการเปลี่ยนสมดุลไปสู่โลกแห่งประชาธิปไตยและการค้าเสรี นับเป็นการสิ้นสุดการต่อสู้ระหว่างทุนนิยมและสังคมนิยมด้วยชัยชนะของฝ่ายแรก เมื่อสังคมนิยมหายไป มนุษย์ก็ต้องอยู่กับทุนนิยมไม่ทางใดก็ทางหนึ่ง

3.2 การเปิดตัวของ Netscape ที่เปลี่ยนแปลงการเชื่อมระบบจาก PC-based เป็น Internet-based อันก่อให้เกิดผลที่สำคัญ คือการขยายตัวของการใช้อีเมล์ และ Web browser ที่สามารถหาข้อมูลที่อยู่บนอินเตอร์เน็ตมาแสดงบนหน้าจอคอมพิวเตอร์ของทุกคนได้อย่างง่ายดาย

3.3 Work flow software เช่น ฝ่ายขายของบริษัทแห่งหนึ่ง รับออร์เดอร์ลูกค้าทางอีเมล์ แล้วก็ฟอร์เวิร์ดต่อไปยังฝ่ายขนส่งสินค้า เพื่อให้จัดส่งสินค้าแก่ลูกค้าพร้อมกับใบเสร็จที่พิมพ์ออกมาได้ทันที และเมื่อสินค้าถูกขายไปแล้วโปรแกรมเช็คสต็อคสินค้า ก็จะรู้เองโดยอัตโนมัติว่าต้องสั่งสินค้าตัวนี้มาสต็อคเพิ่ม มันจึงส่งคำสั่งไปยัง supplier ได้เองโดยอัตโนมัติ ซึ่งก็คือการใช้งาน IT เพื่อลด Torque ในการทำงานนั่นเอง หรืออีกตัวอย่างที่ทันสมัยอันหนึ่งคือ PayPal ที่ทำให้ eBay ทำ e-commerce ได้สำเร็จใหญ่หลวง PayPal เป็นระบบการโอนเงินที่มีการก่อตั้งในปี 1998 เพื่อสนับสนุนการดำเนินธุรกรรมแบบ C2C (Customer-to-Customer) ของ eBay ใครๆที่มี email address ก็สามารถส่งเงินให้ผู้อื่นผ่านบริการ PayPal ได้ แม้ว่าผู้รับจะมีบัญชี PayPal หรือไม่ก็ตาม ในการซื้อขายสินค้า ผู้ซื้อสามารถเลือกจ่ายเงินผ่าน PayPal ได้ 3 แบบ คือ 1) ผ่านเครดิตการ์ด 2) หักบัญชีเช็ค 3) หักจากบัญชี PayPal ที่เปิดไว้ล่วงหน้า ส่วนผู้ขายก็จะสามารถเลือกรับเงินได้หลายทาง ได้แก่ 1) เข้าบัญชี PayPal (ถ้ามี) 2) รับเป็นเช็ค 3) ฝากเข้าบัญชีเช็คของผู้รับ การเปิดบัญชี PayPal ก็ง่ายๆ ถ้าคุณต้องเป็นคนจ่ายเงิน คุณก็แค่แจ้งชื่อ e-mail address ข้อมูลเครดิตการ์ด และที่อยู่ตามบิลเครดิตการ์ด

3.4 Open-Sourcing ยกตัวอย่างโปรแกรม Apache (อปาเช่) ที่เป็น shareware โปรแกรมเกี่ยวกับ e-commerce อันหนึ่ง ที่ใครๆก็ดาวน์โหลดได้ฟรีทางอินเตอร์เน็ต Apache เกิดจากการที่นักพัฒนา software หลายพันคนทั่วโลกร่วมกันทำงาน on-line พัฒนาโปรแกรมนี้ขึ้นมา มันเป็นตัวอย่างหนึ่งของ Open-source movement ที่ไม่ได้จำกัดอยู่เพียงแค่การพัฒนาโปรแกรมคอมพิวเตอร์เท่านั้น คำว่า Open-Source มาจากแนวคิดที่บริษัทหรือกลุ่มคนได้เปิด source code (คือคำสั่งทางคอมพิวเตอร์ที่ทำให้โปรแกรมหนึ่งๆทำงานได้ บริษัทที่ทำโปรแกรมขายจะรักษาความลับของ source code ไว้ เพราะถือเป็นหัวใจของโปรแกรมแต่ละโปรแกรม) ให้ทุกคนสามารถใช้ได้บนอินเตอร์เน็ต เพื่อให้ใครก็ได้ มาช่วยกันปรับปรุง แล้วก็เปิดให้ดาวน์โหลดไปใช้ได้ฟรี มี Open-source movement หลักๆ 2 กระแส

1.) การแชร์ความรู้ (intellectual commons movement) คล้ายกับ network ของนักวิชาการ เพียงแต่เปิดกว้างให้ใครๆก็เข้าร่วมได้ ทำให้เพิ่มโอกาสที่จะมีคนเข้ามาแชร์ความรู้ และการพัฒนาขององค์ความรู้ ตัวอย่างเช่น การเขียน Weblog หรือการพัฒนาตัวเองอย่างไม่หยุดยั้งของ สารานุกรมออนไลน์ wikipedia ที่เปิดโอกาสให้ทุกคน สามารถส่งข้อมูลเกี่ยวกับทุกๆหัวเรื่องเข้ามาเพิ่มเติม

2.) การร่วมกันพัฒนา free software เป้าหมายแรกเริ่มคือ ให้มีคนจำนวนมากที่สุดเท่าที่จะเป็นไปได้มาร่วมกันเขียน ปรับปรุง เผยแพร่โปรแกรมออกไปสู่ผู้ใช้โดยไม่คิดเงิน ซึ่งเป็นการทำให้ปัจเจกบุคคลมีพลังมากขึ้นด้วยการร่วมมือกันกับใครๆก็ได้ในโลกนี้ ตัวอย่างของ open-source free software ที่โด่งดังและประสบความสำเร็จที่สุด จนโคตรยักษ์อย่าง Microsoft ยังต้องปรายตามาดู ก็คือ Linux Operating System หรือที่กำลังโด่งดังอยู่ตอนนี้ก็คือ web browser ที่ชื่อว่า Firefox

3.5 Outsourcing ดั่งคำพูดที่ว่า “โชคย่อมเข้าข้างผู้ที่เตรียมพร้อม –หลุยส์ ปาสเตอร์”

“Outsourcing คือ การมอบหมาย (จ้าง) ให้คนนอกบริษัททำงานบางอย่าง ที่เราเคยทำเองอยู่ในบริษัทของเรา (เช่น วิจัย, call centre, ติดตามเก็บเงินลูกค้า) แทนเรา ดังนั้นเราอาจมองได้ว่า Outsourcing ก็เป็นรูปแบบหนึ่งของการทำงานร่วมกัน ผู้เขียนได้ยกกรณีของอินเดีย ให้เห็นเป็นตัวอย่างผลกระทบที่เกิดขึ้นจากการ Outsource โดยเล่าให้ฟังว่า ความเจริญของอินเดีย เป็นผลมาจากวิสัยทัศน์ที่เฉียบคมของผู้นำในอดีต โดยการส่งเสริมการศึกษาของประชาชน ที่เน้นทางด้านวิทยาศาสตร์ วิศวกรรม และแพทยศาสตร์ เริ่มจากการตั้ง Indian Institutes of Technology (IIT) ของนายกฯเนรู การที่อินเดียมีประชากรกว่า 1 พันล้านคน ทำให้เยาวชนต้องแข่งขันกันอย่างเอาเป็นเอาตาย เพื่อโอกาสเรียนต่อ ในระดับอุดมศึกษา ทำให้มีแต่คนชั้นหัวกะทิจริงๆที่จบมาได้ การส่งเสริมคุณภาพคนอย่างต่อเนื่อง เปรียบได้กับการเตรียมความพร้อมของคนไว้ รอเพียงแต่จังหวะโอกาสเหมาะที่จะเข้ามา ซึ่งในที่สุดโอกาสทองของอินเดียก็มาถึง นั่นคือ การที่อเมริกาเร่งนำเข้าคน IT จากอินเดียเพื่อป้องกันปัญหา Y2K ที่คาดกันว่าจะเกิดขึ้นกับเครื่องคอมพิวเตอร์ทุกเครื่อง ในวินาทีที่โลกก้าวสู่สหัสวรรษใหม่ จากการมีความสามารถแต่ค่าจ้างถูก ทำให้คน IT อินเดียที่อยู่ในอเมริกาเหล่านี้หางานทำได้ง่าย และยังนำไปสู่การ outsource งาน IT อื่นๆจากสหรัฐไปยังอินเดีย เหตุการณ์นี้ทำให้อินเดียมีชื่อเสียงขึ้นมา ทางด้านแรงงานฝีมือทาง IT ที่มีความรู้ความสามารถ ผู้เขียนถึงกับกล่าวว่า ถ้าวันที่ 15 สิงหาคม ถือเป็นวันประกาศอิสรภาพของประเทศอินเดียแล้ว วินาทีที่โลกก้าวเข้าสู่สหัสวรรษที่ 3 นี้ก็อาจถือได้ว่าเป็นการประกาศอิสรภาพแก่ผู้คนชาวอินเดีย

3.6 Offshoring ต่างจาก outsourcing ตรงที่ outsourcing ให้คนอื่นทำงานให้เฉพาะบาง function แต่ offshoring เป็นการยกโรงงานทั้งโรงไปไว้ที่ต่างประเทศ ด้วยเหตุผลด้านค่าแรงงานที่ถูกลง ภาษีต่ำกว่า ได้เงินอุดหนุนจากรัฐบาลประเทศที่ไปตั้งโรงงาน และต้นทุนทางด้านการดูแลสุขภาพพนักงานก็ต่ำลงด้วย การเปิดประเทศและเข้าร่วม WTO ของจีนทำให้ Offshoring กลับมาเป็นหัวข้อสำคัญอีกครั้งหนึ่ง

3.7 Supply-Chaining เป็นการร่วมมือกันทำงานรูปแบบหนึ่งระหว่าง supplier, retailers, และลูกค้า ในการสร้างมูลค่าเพิ่ม บริษัทที่บริหาร supply chain ได้ดีที่สุด คือ Wal-Mart ซึ่งมีส่วนทำให้เป็นบริษัทค้าปลีกที่ใหญ่ และมีกำไรสูงที่สุดในโลก ตัวอย่างของแนวทางที่ Wal-Mart ใช้ เช่น เมื่อผู้บริหารมองเห็นถึงความไม่สะดวกและไม่ประหยัดที่จะให้ suppliers ทุกรายขับรถมาส่งของที่ Wal-Mart แต่ละสาขา ทำให้ Wal-Mart ตั้งศูนย์กระจายสินค้า (Distribution Centre) ขึ้นมาเป็นจุดๆ เพื่อให้ suppliers ทุกรายขนสินค้ามาส่งรวมกันที่ศูนย์นี้ เมื่อสินค้ามารวมกันแล้ว Wal-Mart ก็จะจัดแจงขนสินค้าไปยังสาขาของ Wal-Mart แต่ละแห่งในพื้นที่นั้นเอง การทำเช่นนี้ แม้จะทำให้ Wal-Mart มีต้นทุนจากการขนส่งเพิ่มขึ้น แต่บริษัทก็สามารถลดจำนวนเงิน ที่จะต้องจ่ายให้ retailers ทุกๆเจ้ามาส่งของให้โดยตรงได้เช่นกัน เมื่อหักกลบลบกันแล้วยังทำให้ Wal-Mart เพิ่มกำไรขึ้นอีกถึง 2% (ฟังดูเหมือนน้อย แต่อย่าลืมว่า Wal-Mart มีรายได้เกือบ 3 แสนล้านดอลล่าร์สหรัฐ ในปี 2005 ที่ผ่านมา

3.8 Insourcing เช่น บริษัทขนส่งสินค้าและพัสดุอย่าง FedEx หรือ UPS ไม่ใช่เพียงแต่รับจ้างขนส่งสินค้าจากต้นทางสู่ปลายทางเท่านั้น แต่ยังทำหน้าที่เชื่อมโยงระบบ supply chains ของบริษัทต่างๆทั่วโลกเข้าไว้ด้วยกัน ยกตัวอย่างเช่น UPS เคยรับขน computer notebook ที่ลูกค้าโตชิบ้าต้องการส่งซ่อมไปยังศูนย์ซ่อมของ โตชิบ้า แต่มันก็ใช้เวลานาน กว่าที่ UPS จะไปรับเครื่องเพื่อเอาไปส่งศูนย์ซ่อม กว่าจะซ่อมเสร็จ และต้องไปรับมาส่งคืนลูกค้าอีก ทำให้ไม่เป็นที่ทันใจของลูกค้า จึงเกิดความคิดว่าให้โตชิบาบอกลูกค้าว่า “ถ้าเครื่องเสีย ให้ลูกค้าเอาเครื่องไปทิ้งไว้ที่ UPS แล้ว UPS จะส่งเครื่องไปซ่อมที่ศูนย์โตชิบาแล้วเอากลับมาส่งคืนให้” แต่สิ่งที่เกิดขึ้นจริงๆ คือ เมื่อลูกค้าเอาเครื่องมาส่งแล้ว UPS ก็จะซ่อมเองเลย โดยใช้พนักงานของ UPS ที่ได้รับการรับรองจากโตชิบ้า ซ่อมเสร็จก็ส่งคืนลูกค้า โดยไม่ต้องมีการส่งเข้าศูนย์ซ่อมโตชิบ้าแต่อย่างใด การทำอย่างนี้ทำให้ทุกฝ่ายได้ประโยชน์ คือ 1) ลูกค้าพอใจมากขึ้นที่ส่งเครื่องไปซ่อมแล้วได้คืนเร็ว 2) UPS สร้างรายได้มากขึ้น จากการซ่อมคอมพ์ที่เสียให้โตชิบา 3) โตชิบ้าไม่ต้องเสียต้นทุนค่าขนส่งและซ่อมเครื่องเอง Insourcing เกิดขึ้นเมื่อบริษัทหนึ่งๆสามารถมองเห็นทางเลือกที่มีประสิทธิภาพ (ไม่จำกัดพื้นที่ในโลก) ที่ตนจะขายสินค้าได้ราคาดีขึ้น/มากขึ้น ผลิตสินค้าได้ในต้นทุนที่ต่ำลง หรือซื้อวัตถุดิบในราคาที่ถูกลง

3.9 In-Forming คือการที่คนสามารถหาข้อมูลความรู้และติดต่อสื่อสารกันได้ง่าย (be informed) ทางอินเตอร์เนต ไม่ว่าจะเป็น Google, Yahoo, MSN ผู้เขียนมองว่า in-forming คือการที่คนๆหนึ่งสามารถประยุกต์ใช้แนวความคิดเรื่อง open-sourcing, outsourcing, insourcing, supply-chaining, และ offshoring ให้เป็นประโยชน์แก่ตัวเอง

3.10 The Steroids หมายถึงการพัฒนาของเทคโนโลยีดิจิตอลไร้สาย ที่ผู้เขียนเรียกเทคโนโลยีนี้ว่า steroid ก็เพราะมันเพิ่มพลัง เสริมแรงทั้ง 9 ข้างต้น ให้ช่วยกันทำให้โลกแบนเร็วยิ่งขึ้น”

อ่่านต่อตอนหน้าครับ

“ปีค.ศ. 1864 ใกล้จะสิ้นสุดสงครามกลางเมืองของอเมริกา ยูลีซิส เอส. แกรนด์ (ค.ศ.1822-1885)ผู้บังคับบัญชากองทหารฝ่ายเหนือได้ใช้ โทรเลข ติดต่อสื่อสารกับกองทหารที่ตั้งค่ายอยู่ห่างไกลจนชนะทหารฝ่ายใต้ได้ในที่สุด แกรนด์ตระหนักว่า ข่าวสารทางโทรเลขมีผลต่อชัยชนในครั้งนี้”

คุณอาผม เคยบอกผมว่า มี 3 อย่างที่เอาคืนมาไม่ได้

1. คำพูด

2. ลูกกระสุน

3. เวลา

และเวลานี้แหละ ในชั่วชีวิตของเราเอง ได้พบเห็นสิ่งต่างๆ มากมาย และสิ่งต่างๆ ที่เราพบเห็น บางครั้งเป็นที่นิยม บางครั้งก็ไม่นิยม และสลายไปตามกาลเวลา

เมื่อปีที่แล้ว ผมเข้าไปส่งของที่ไปรษณีย์ พบหญิงสาวคนหนึ่งกำลังขอใช้บริการโทรเลข ผมนึกในใจว่า “สมัยนี้ยังมีคนใช้อยู่อีกเหรอ” แต่อีกใจหนึ่ง ก็มองว่า ก็น่ารักดี ไปอีกแบบ เหมือนเราได้ย้อนเวลากับไปในอดีต มีความพิถีพิถันในการส่งข้อความที่กระชับ และเข้าใจง่าย ให้กับผู้รับสาร ได้รับทราบ

เมื่อวันที่ 30 เมษายน 51 ซึ่งเป็นวันสุดท้ายที่จะได้ส่งโทรเลขกัน และวันนี้เองผมติดสอนที่ กสท โทรคมนาคม พอดี ในช่วงพักทานอาหาร พวกเราได้สนทนากันเรื่องโทรเลข มีผู้ช่วยสอนท่านหนึ่งบอกว่า “รู้หรือเปล่าว่าในการส่งโทรเลข ที่ส่งข้อความสั้นที่สุดคืออะไร” สำหรับคนที่เคยทำงานอยู่ช่วงนั้น ก็คงจะพอตอบได้ แต่สำหรับผมถือว่าเป็นความรู้ใหม่ คำที่สั้นที่สุดในการส่งโทรเลข คือ 1 นี้เอง

ส่งแค่หมายเลข 1 แล้วจะรู้ความหมายกันหรือ ? คนที่อยู่ช่วงโทรเลขนิยมใช้ รู้กันครับ ว่านั้นคือสัญลักษณ์เพศชาย

เมื่อกาลเวลาได้ผันผ่านไป มาในปี 2551 นี้ โทรเลข ที่น่ารักและมีความทรงจำมากมาย จำเป็นต้องปิดบริการไป จึงขอเสนอคำนิยามเกี่ยวกับโทรเลข ดังนี้

คำว่า “โทรเลข” (telegraph) มาจากภาษากรีก หมายถึง “การเขียนจากระยะไกล”

โทรเลขในประเทศไทยเริ่มเมื่อ พ.ศ. 2418 สมัยรัชกาลที่ 5 กรมกลาโหมดำเนินการสร้างทางสายโทรเลขสายแรกจากกรุงเทพมหานครไปปากน้ำ หรือ จ.สมุทรปราการ ในปัจจุบัน โดยวางสายเคเบิลโทรเลขใต้น้ำต่อออกไปถึงกระโจมไฟนอกสันดอนปากแม่น้ำเจ้า พระยา รวมระยะทาง 45 กิโลเมตร เพื่อใช้ในการส่งข่าวสารทางราชการเป็นหลัก ต่อมาในปีพ.ศ. 2426 จึงมีการสถาปนาตั้ง กรมโทรเลข ขึ้นพร้อมกับกรมไปรษณีย์ก่อนที่โทรเลขย้ายมาให้บริการโดย บริษัท กสท โทรคมนาคม จำกัด (มหาชน)

จากแหล่งข้อมูลกล่าวว่า ปัจจุบันมียอดผู้ใช้บริการโทรเลขเหลือเพียงเดือนละประมาณ 100 ฉบับ คิดเป็นรายได้ 5,000 บาทต่อเดือน ขณะที่มีต้นทุนจากการจ้างบริษัทไปรษณีย์ไทย จำกัด ให้มาดูแลการให้บริการโทรเลขถึงเดือนละ 25 ล้านบาท จากเดิมที่บริการโทรเลขได้รับความนิยมสูงสุดโดยในเดือนมีนาคม 2538 มีผู้ใช้บริการขาเข้าสูงถึง 487,984 ฉบับ และขาออกอีกกว่า 500,000 ฉบับ โดยช่วง 10 ปีที่ผ่านมา บริการโทรเลขเคยมียอดผู้ใช้สูงสุดอยู่ที่ปีละ 3 ล้านฉบับ หรือเฉลี่ยเดือนละ 2.5 แสนฉบับ แต่ปัจจุบันมียอดใช้งานวันละไม่ถึง 100 ฉบับ หรือประมาณปีละ 4,000 ฉบับ และมีรายได้เพียงเดือนละ 5,000 บาท โดยข้อความในโทรเลขส่วนใหญ่เป็นจดหมายทวงหนี้ (คงไม่ใช่สิ่งที่ผมได้พบ เห็นเมื่อปีที่แล้วหลอกนะ)

โดยมีการให้บริการโทรเลขในประเทศ 7 ชนิด ภายใต้ข้อบังคับของการสื่อสารฯ ในขณะนั้น ได้แก่ โทรเลขแจ้งเหตุสาธารณภัย, โทรเลขรัฐบาล, โทรเลขบริการ, โทรเลขอุตุนิยมวิทยา, โทรเลขสามัญ, โทรเลขข่าวหนังสือพิมพ์ และโทรเลขร้องทุกข์ ส่วนการใช้บริการโทรเลขในประเทศสำหรับประชาชนทั่วไปมี 2 ชนิด คือ โทรเลขบริการ (โทรเลขบริการเสียเงิน) และโทรเลขสามัญ คือโทรเลขที่รับ-ส่ง ไปมาเกี่ยวกับเรื่องส่วนตัว

ขณะที่การให้บริการโทรเลขต่างประเทศมี 8 ชนิด โดยเพิ่มโทรเลขเกี่ยวกับบุคคล ซึ่งได้รับความคุ้มครองในระหว่างสงคราม ตามอนุสัญญาเจนีวา (ลงวันที่ 14 ส.ค. 2492) และโทรเลขสาร โดยไม่มีโทรเลขร้องทุกข์ ส่วนการให้บริการโทรเลขต่างประเทศสำหรับประชาชนทั่วไปมี 3 ชนิด คือ โทรเลขสามัญ, โทรเลขบริการ และโทรเลขสาร

133 ปี ที่ให้บริการขาวไทยมา ทั้งสุข และทุกข์ กับข่าวด่วนที่ได้รับจาก โทรเลขถึงได้ปิดบริการไปแล้ว แต่โทรเลขก็ยังคงอยู่ในความทรงจำของเราตลอดไป ..

นนทวรรธนะ สาระมาน

Nontawattana Saraman

30/04/51

อ้างอิง

http://kanchanapisek.or.th/kp6/BOOK7/chapter9/t7-9-l2.htm#sect2

โทรเลข จาก วิกิพีเดีย

อิเล็คทรอนิกกับการมองเห็น

โทรเลขกับรถไฟไทย

เมื่อวันที่ 22 เมษายน 2550 ณ โรงแรม เจดับบลิว แมริออท กรุงเทพ ได้จัดงานสัมมนาเรื่อง “การเตรียมความพร้อมเพื่อรองรับ พ.ร.บ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์” ซึ่งจัดขึ้นโดย บริษัท แพลนเน็ต คอมมิวนิเคชั่น เอเชีย จำกัด

คุณนนทวรรธนะ สาระมาน ผู้อำนวยการฝ่ายผลิตและบริการ บริษัท โกลบอลเทคโนโลยี อินทิเกรเทด จำกัด ได้กล่าวถึงสาระสำคัญของ พ.ร.บ.ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ. 2550 และหลักการเก็บบันทึกข้อมูลสารสนเทศ รวมทั้งคุณสมบัติของ SRAN Security Center ซึ่งเป็นผลิตภัณฑ์ของบริษัทฯ ที่สามารถรองรับการเก็บบันทึกข้อมูลและยืนยันความถูกต้องของ Log ที่เก็บบันทึก ให้สอดคล้องกับ พ.ร.บ. ดังกล่าว

ซึ่งได้รับความสนใจจากหน่วยงานทั้งภาครัฐและเอกชนเป็นอย่างดี อาทิ กองทัพเรือ, ททบ.5, กสท.โทรคมนาคม, บมจ. ทีโอที, บมจ. ฝาจีบ, KSC Internet, ม.ราชภัฎพระนคร, เบทาโกรกรุ๊ป, NEC, ไทยเทพรส เป็นต้น

ภาพถ่าย Nontawattalk , คุณกฤตยา รามโกมมุท Account Manager Global Technology และ คุณประพัฒน์ รัฐเลิศกานต์ Managing Director Plannetcomm

ภาพถ่าย Nontawattalk , คุณกฤตยา รามโกมมุท Account Manager Global Technology และ คุณประพัฒน์ รัฐเลิศกานต์ Managing Director Plannetcomm ่ก่่อนจะลืมจากการอ่านหนังสือ ต่วย’ตูน พิเศษ ฉบับที่ 397 มีบทความเกี่ยวกับตัวเลขที่น่าสนใจ จนผมต้องเก็บบันทึกไว้ใน blog แห่งนี้เพื่อว่าจะได้เป็นการทบทวนความจำว่ามันมีเหตุการณ์ที่ไม่ธรรมดาเกี่ยวกับตัวเลขความน่าสนใจมีอยู่มากสำหรับบทความเล่นกับตัวเลข แต่ที่นำมาลงเป็นผลบวก และ ตัวเลขเฉพาะ

่ก่่อนจะลืมจากการอ่านหนังสือ ต่วย’ตูน พิเศษ ฉบับที่ 397 มีบทความเกี่ยวกับตัวเลขที่น่าสนใจ จนผมต้องเก็บบันทึกไว้ใน blog แห่งนี้เพื่อว่าจะได้เป็นการทบทวนความจำว่ามันมีเหตุการณ์ที่ไม่ธรรมดาเกี่ยวกับตัวเลขความน่าสนใจมีอยู่มากสำหรับบทความเล่นกับตัวเลข แต่ที่นำมาลงเป็นผลบวก และ ตัวเลขเฉพาะ

ผลบวกพาลินโดรมิก (Palindromic sum) เมื่อเอาเลขจำนวนใดก็ได้ (สองหลักขึ้นไป) มาสบับลำดับหน้าหลัง แล้วบวกเข้าด้วยกัน บางทีแค่หนเกียวก็จะได้เลขที่เรียกว่า “ผลบวกพาลินโดรมิก Palindromic sum” ออกมา ได้แก่ ตัวเลข 38 + 83 = 121 เลข 121 ก็คือพาลินโดรมิก เพราะอ่านจากซ้ายหรือขวาก็มีค่าเท่ากัน

ส่วนอีกเรื่องคือ ตัวเลขเฉพาะ ตัวเลข 37 ซึ่งไม่มีเลขอื่นใดหารมันได้ลงตัว ยกเว้น 1 กับตัวมันเอง มีคุณสมบัติพิเศษอย่างหนึ่งคือสามารถนำไปหารเลขต่อไปนี้ได้ลงตัว คือ 111, 222, 333, 444 ,555, 666, 777, 888, 999

เสริมความสนุก เกมส์เกี่ยวกับตัวเลข ไม่ต้องคิดอะไรมากลองเล่นเกมส์นี้สิครับ ไม่ง่ายไม่ยาก กำลังพอดี ชื่อเกมส์ Family at the Bridge

วิธีการเล่น

1. ข้ามสะพานทุกครั้ง ต้องมีตะเกียง

2. ความเร็วในการข้ามของแต่ละคนไม่เท่ากัน เรียงตามลำดับ [1-วินาที] [3-วินาที] [6-วินาที] [8-วินาที] [12-วินาที]

3. ข้ามสะพานได้ครั้งละ 1 หรือ 2 คน

4. คู่ที่ข้ามสะพานพร้อมกันให้ยึดคนที่ช้ากว่าเป็นหลัก

5. ตะเกียงจะดับหากเวลาเกิน 30 วินาท

ข้อมูลจาก

เล่นกับเลข โดย อุดร จารุรัตน์ ต่วย’ตูน พิเศษ

โดยธรรมชาติแล้วมนุษย์เราต้องความสำเร็จในชีวิตด้านใดด้านหนึ่งอยู่เสมอ แต่จะสำเร็จอย่างไรนั้นขึ้นกับเหตุในปัจจุบันหลายอย่างเช่น มีคุณสมบัติที่นำไปสู่ความสำเร็จหรือไม่ มีความรู้สึกต่อความสำเร็จนั้นอย่างไร มีความพอใจหรือไม่พอใจ พูดกันตามความเป็นจริงแล้ว มนุษย์เรามีความประสบความสำเร็จอยู่เสมอ แต่ที่บางคนรู้สึกน้อยเนื้อต่ำใจว่าไม่ประสบความสำเร็จนั้น ก็เป็นเมื่อความต้องการอย่างหนึ่งสำเร็จตามความต้องการแล้ว ก็มีความต้องการอย่างใหม่เกิดขึ้นอีก หรือในความต้องการอย่างเดียวกันนี้ แต่มีระดับสูงขึ้นไป ในกรณีดังกล่าวถ้าเขาพอใจในความสำเร็จนั้น ความรู้สึกว่าประสบความสำเร็จก็ดำรงอยู่นานหน่อย เท่าที่ความพอใจของเขายังคงดำรงอยู่ แต่เมื่อรู้สึกไม่พอใจ ความสำเร็จก็มีค่าเท่ากับความไม่สำเร็จ และดูเหมือนให้ความทุกข์ทรมานแก่เขามากขึ้น

สำหรับคุณธรรมที่จะเกื้อกูลให้ประสบความสำเร็จนั้นตามพุทธศาสนามีหลายประการ เช่น ต้องมีศรัทธา มีความเชื่อมั่นทางที่ดำเนินอยู่ และมีฉันทะ คือความพอใจในสิ่งที่ทำ ทำในสิ่งที่พอใจไม่ใช่ทำแบบเบื่อหน่าย

ที่สำคัญคือศรัทธาในคุณงามความดี และจำเป็นต้องปฏิบัติอย่างไม่เสื่อมคลาย นอกจากนี้ยังต้องมีความพากเพียรพยายามสม่ำเสมอ มีความเอาใจใส่อย่างจริงจัง มีสติรอบครอบ มีความตั้งใจมั่นคง มีปัญญารอบรู้

มีความเข้าใจชัดแจ้งในกิจการงานนั้นๆ จะนำพาสู่ความสำเร็จในชีวิตการงานและการดำเนินชีวิตได้

สวัสดีปีใหม่ไทย ครับ