สำหรับมาตราฐานในการเก็บบันทึก Log หลายคนยังขาดความเข้าใจ ผมจึงขอนำมาเขียนเพื่อสร้างความเข้าใจสำหรับผู้กำลังหาข้อมูลในด้านนี้มากขึ้น

Log คือ ข้อมูลเหตุการณ์ที่เกิดขึ้นแล้ว และมีผลต่อการเปลี่ยนแปลงในปัจจุบัน (อ่านเพิ่มเติมได้ที่ Log คืออะไร http://nontawattalk.blogspot.com/2008/03/log.html)

ดังนั้น Log ที่เกิดขึ้นจะเกิดได้จาก

1. เหตุการณ์ที่เกิดขึ้นภายในเครื่อง (LocalHost Log)

1.1 เหตุการณ์ที่เกิดจากระบบเครื่อง (System) จะเรียกว่า System Log ซึ่งแบ่งแยกเป็น การเกิดจากค่า Error ที่พบ , การเข้าถึงระบบปฏิบัติการ (Operating System) สำหรับรายชื่อผู้ใช้งานในเครื่อง และ การตั้งค่ารีโมตผ่านทางระบบเครือข่าย (Network) , เหตุการณ์ที่ส่งผลกระทบกับระบบ Kernel เหล่านี้เป็นต้น

1.2 เหตุการณืที่เกิดขึ้นจากการใช้งาน Application โปรแกรม ซึ่งแบ่งแยกตามโปรแกรมที่เราทำการติดตั้งลงในเครื่อง ไม่ว่าเป็นระบบ Web Server , Mail Server , Proxy Server หรือเป็นโปรแกรมเกี่ยวกับการสนทนาออนไลท์ โปรแกรมอื่นๆ ที่ลงบนเครื่อง รวมถึงผลการเข้าใช้งาน Application User ในแต่ละ Application

ค่าเหล่านี้จะถูกบันทึกขึ้นเรียกว่าค่า syslog

สรุป LocalHost Log มีค่า Log ที่พบ คือ System Log ที่ประกอบไปด้วยอย่างน้อยคือ OS error log , Authentication OS log , Kernel Log และ Application Log ที่ประกอบด้วย Log ที่เกิดขึ้นตาม Application ที่ลงในเครื่อง รวมถึง Authentication Application Log รวม system log และ application log ทั้งหมดเรียกว่า syslog

2. เหตุการณ์ที่เกิดขึ้นบนระบบเครือข่าย (Network Log) คือ การเก็บบันทึกการไหลเวียนข้อมูลสารสนเทศบนระบบเครือข่าย ทั้งข้อมูลที่ออกจากระบบภายในสู่ภายนอก (ไม่ว่าเป็นระบบ Extranet หรือ Internet)

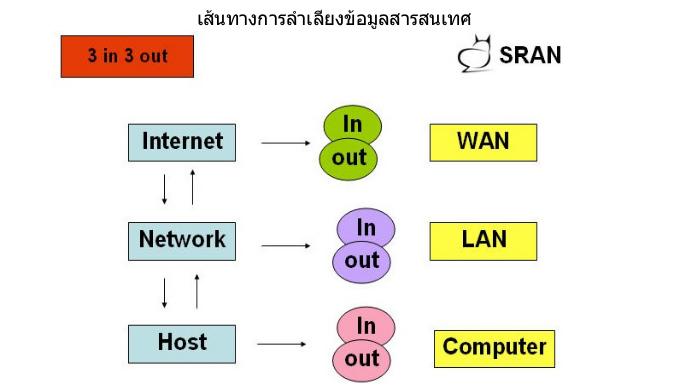

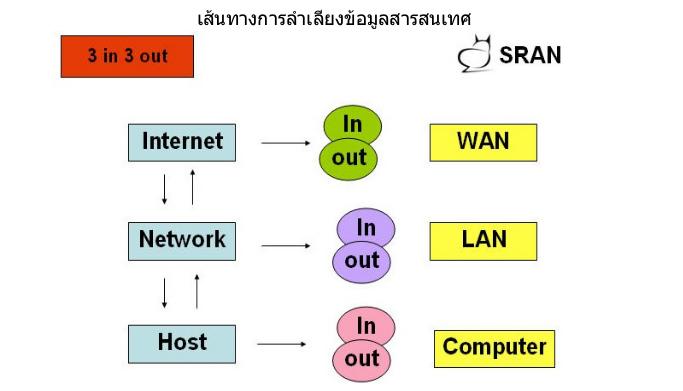

ข้อมูลจากภายนอกองค์กรเข้าสู่ระบบภายในองค์กร ข้อมูลที่กล่าวถึงคือ ระบบงานที่ใช้ตาม Protocol มาตราฐาน เช่น การเปิดเว็บ (HTTP,HTTPS) , การส่ง files (Upload/Download) , การรับ ส่งอีเมลล์ (SMTP ,POP3,IMAP เป็นต้น) การใช้โปรแกรมสนทนาออนไลท์ เป็นต้น การไหลเวียนข้อมูลนี้เองจะเป็นไปตามกฏเกณฑ์ OSI Layer (Open System Interconnection) ผ่่านจากระดับเครื่องที่ใช้งาน สู่ระบบเครือข่ายภายใน และออกสู่ระบบอินเตอร์เน็ต และข้อมูลที่ติดต่อจากอินเตอร์เน็ต จะเข้าสู่ระบบเครือข่ายภายใน ลงสู่เครื่องคอมพิวเตอร์ที่ใช้งานตามลำดับ

ซึ่งผมมักจะกล่าวถึงรูปที่สร้างความเข้าใจง่ายได้ชัดขึ้นคือ หลักการ 3 – in 3 – out

อ่่านเพิ่มเติมได้ที่ http://nontawattalk.blogspot.com/2007/05/3-in-3-out.html

เพื่อให้เกิดประโยชน์ในการเก็บบันทึกข้อมูลจราจรที่พบไม่ว่าเป็นทางระบบเครือข่ายหรือในเครื่องคอมพิวเตอร์นั้น จึงมีหน่วยงานในการตั้งมาตราฐานในการเก็บบันทึกข้อมูล โดยออกเป็นกฏเกณฑ์ดังนี้

1. GLBA Compliance

มาตรา 501 ของ Gramm-Leach-Bliley Act (GLBA) ระบุถึงกฎที่บังคับให้สถาบันทางการเงินต้องป้องกัน “ข้อมูลข่าวสารส่วนตัวที่ไม่เป็นสาธารณะ” จากการเป็นส่วนหนึ่งของข้อบังคับของ GLBA จำเป็นที่จะต้องมีกระบวนการในการจัดการความปลอดภัยเพื่อป้องกันการเข้าถึง ใช้ เปิดเผย แก้ไข หรือรบกวนข้อมูลของลูกค้า หรือความพยายามดังกล่าวโดยไม่ได้รับอนุญาต พูดอีกอย่างหนึ่งคือ สามารถเฝ้าสังเกต รายงาน และเตือนถึงความพยายามหรือความสำเร็จในการเข้าถึงระบบและแอพพลิเคชั่นต่าง ๆ ที่มีข้อมูลข่าวสารที่เป็นความลับ

ชนิดของรายงานที่ EventLog Analyzer สนับสนุนเพื่อการทำ GLBA Audit มีดังต่อไปนี้คือ

- รายงานการเข้าใช้ระบบของผู้ใช้

กฎหมาย GLBA กล่าวไว้อย่างชัดเจนว่าต้องมีบันทึกการเข้าถึงระบบของผู้ใช้งานและเฝ้าสังเกตถึงการใช้งานในทางที่ผิด โปรดจำไว้ว่ากฎข้อนี้ไม่ได้มีไว้เพียงจับผู้บุกรุกเท่านั้น แต่ยังมีเพื่อบันทึกการเข้าถึงข้อมูลโดยผู้ใช้ที่มีสิทธิ์ถูกต้อง เหมือนกับการใช้กล้องวิดีโอรักษาความปลอดภัยในที่จอดรถนั้นเอง ซึ่งประกอบด้วยการเก็บบันทึกข้อมูลดังนี้

- รายงานการออกจากระบบของผู้ใช้

- รายงานการเข้าถึงระบบที่ล้มเหลว

- รายงานการเข้าถึง audit log

โปรดติดตามตอนต่อไป

นนทวรรธนะ สาระมาน

24/05/08