หากลมหายใจของคนเรา มีการหายใจเข้า และ ออก รับออกซิเจนเพื่อการดำรงชีวิต ลมหายใจของระบบเครือข่าย ก็เป็นเช่นกันแต่แทนที่เป็นอากาศ กับกลายเป็นข้อมูลสารสนเทศ หรือที่เรียกว่า Information Data ที่เข้า และ ออก ตลอดเวลาในระบบเครือข่ายที่เราใช้งาน …

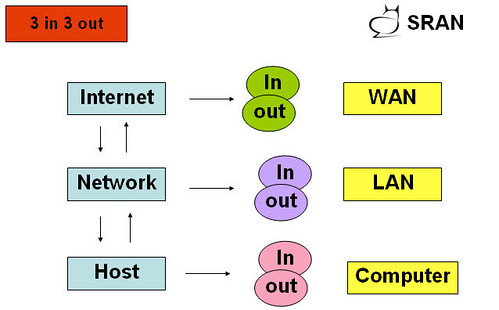

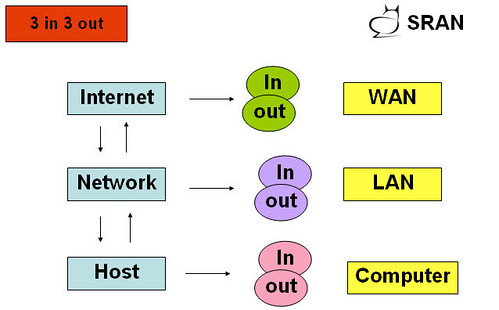

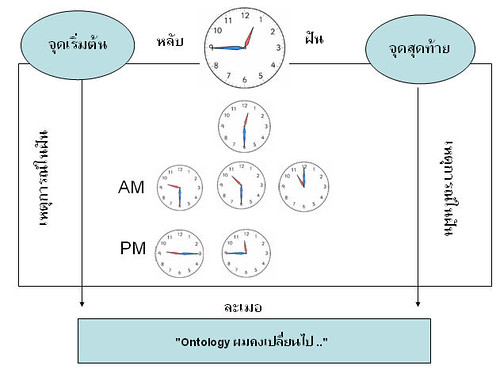

ทุกครั้งที่ผมมีบรรยายเกี่ยวกับระบบ Network Security ผมมักจะกล่าวถึงหลักการของ 3 in 3 out เสมอ เป็นการพิจารณาจากความรู้สามัญทางด้านระบบเครือข่าย (Back to the Basic) เพื่อใช้ในการตัดสินใจวิเคราะห์ปัญหาระบบเครือข่าย และสถานะการณ์ที่เป็นอยู่จริงบนโลก IT เพื่อใช้ในการเชื่อมข้อมูลผ่านระบบอินเตอร์เน็ท (Information Technology Ontology)

3 in 3 out ออกเสียงว่า “ทรีอิน ทรีเอาต์” เป็นศัพท์ที่ผมตั้งขึ้นเอง ไม่มีในตำราเล่มใด

จุดประสงค์ที่เรียกศัพท์เช่นนี้ก็เพื่อ

1. ทำให้เข้าใจง่าย สำหรับการอธิบายความสัมพันธ์ การใช้งานบนระบบเครือข่ายในแต่ละชั้น

2. เพื่อใช้ในการวิเคราะห์ ถึงการไหลเวียนข้อมูลสารสนเทศ (Information) บนระบบเครือข่ายที่เป็นอยู่จริง

3. เพื่อใช้ในการวิเคราะห์ปัญหาระบบเครือข่าย และ เส้นทางลำเลียงข้อมูลสารสนเทศ ที่มีผลต่อภัยคุกคาม

3 in 3 out สามารถมองได้ 2 มุม คือ

มุมที่ 1 การไหลเวียนข้อมูลสารสนเทศที่เป็นอยู่จริง ตามกฏเกณฑ์ OSI 7 Layers และ TCP/IP

มุมที่ 2 ภัยคุกคามที่เกิดขึ้น ระหว่างการใช้งานข้อมูลสารสนเทศ ที่แบ่งได้เป็น ภัยจากภายนอกเข้าสู่ภายในระบบเครือข่าย (Intrusion) และ ภัยจากภายในออกสู่ภายนอกระบบเครือข่าย (Extrusion) เพื่อใช้ในการวิเคราะห์ สืบหาภัยคุกคามที่เกิดขึ้น

3 in 3 out คือการกำหนดลมหายใจ ของระบบเครือข่าย

เป็นเส้นทางลำเลียงข้อมูล เข้า และ ออก ไป บนการใช้งานจริงของเรา

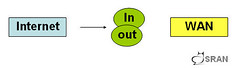

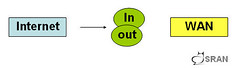

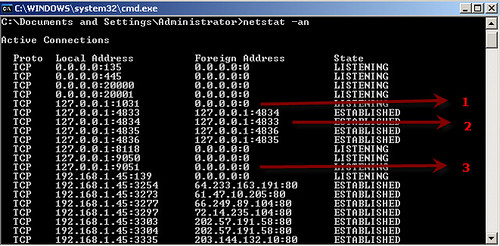

ข้อมูล ที่เข้า และออก ในระดับ Internet เป็นข้อมูลจากโลกภายนอก ระดับ ISP (Internet Services Provider) หรือมองในระดับ WAN Technology ที่กำลังเข้าสู่ระบบเครือข่ายที่เราใช้งาน และ เป็นข้อมูลที่เราจะต้องทำการติดต่อออกไป จากภายในเครือข่ายที่เราใช้งาน เพื่อติดต่อออกไปตามเป้าหมายที่เราต้องการ ได้แก่ เราต้องการเปิด Web ไม่ว่าเป็นเว็บภายในประเทศ หรือ นอกประเทศ ก็เป็นการเชื่อมต่อแบบ HTTP port 80 ที่เป็นการติดต่อแบบ TCP การส่ง E-mail เชื่อมต่อแบบ SMTP port 25 ที่เป็น TCP เป็นต้น

ภายในระบบเครือข่ายของเรา ออกไปข้างนอก ต้องผ่านอุปกรณ์ Router จากฝั่งของเรา เพื่อไปยังจุดหมาย และเส้นทางลำเลียงข้อมูลสารสนเทศ จะดำเนินตามหลัก OSI 7 layer และ TCP/IP

พิจารณา Intrusion ภัยคุกคามทางข้อมูลที่ได้รับจากเส้นทางลำเลียงข้อมูลจาก ISP เข้าสู่ระบบเครือข่ายของเรา ส่วน Extrusion ภัยคุกคามทางข้อมูล ขา ออกเครือข่ายของเราไปยังโลกอินเตอร์เน็ท

อุปกรณ์ที่เราควรพิจารณา เส้นทางการลำเลียงข้อมูลเพื่อใช้ในการทำสืบหาการกระทำผิดทางอาชญากรรมคอมพิวเตอร์ (Network Forensics) ข้อมูลของ Log ที่เกิดขึ้นจากอุปกรณ์ Router ตามเส้นทางเดินทางของข้อมูล ทั้ง เข้า และ ออก ไปยังที่หมาย

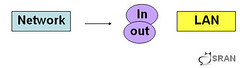

ข้อมูล ที่เข้า และออกในระดับ Network เป็นข้อมูลจากเครือข่ายที่เราอยู่ ในระดับ LAN เราจะเริ่มพิจารณา ข้อมูล ที่เข้า และออกในระดับที่ ระดับชายแดนเครือข่าย (Perimeter Network) ตั้งแต่อุปกรณ์ Router ฝั่งเครือข่ายของเรา

พิจารณา Intrusion ภัยคุกคามทางข้อมูล ขา เข้าสู่ระบบเครือข่ายของเรา เป็นการเดินทางของข้อมูลจากอุปกรณ์ Router ฝั่งเครือข่ายของเรา ไปยัง Perimeter Network เข้าสู่วง LAN

พิจารณา Extrusion ภัยคุกคามทางข้อมูล ขา ออกจากระบบเครือข่ายของเรา จากวง LAN ไปสู่ Perimeter Network

ิอุปกรณ์ที่เราควรพิจารณา เส้นทางการลำเลียงข้อมูลเพื่อใช้ในการสืบหาการกระทำผิดทางอาชญากรรมคอมพิวเตอร์ (Network Forensics)

ทาง ขาเข้า คือ ข้อมูลของ Log ที่เกิดขึ้นจากอุปกรณ์ Internal Router , Network Firewall ,Core Switch , NIDS/IPS Access Switch , Proxy และ อุปกรณ์ Access Point (AP) เป็นต้น

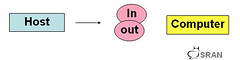

ข้อมูล ที่เข้า และออกในระดับ Host เป็นข้อมูลจากเครื่องคอมพิวเตอร์ที่ใช้งาน ในระดับ End Point ได้แก่ เครื่องแม่ข่าย (Computer Server) , เครื่องลูกข่าย (Computer Client) , Note book , PDA เป็นต้น

ข้อมูลในระดับ Internet เข้าสู่วง LAN และไปสิ้นสุดที่ End Point

พิจารณา Intrusion ภัยคุกคาม ขา เข้าสู่เครื่องคอมพิวเตอร์ของเรา (Host) เป็นการเดินทางข้อมูลจากเครือข่ายของเรา (LAN) ในจุดต่างๆ เข้าสู่เครื่องคอมพิวเตอร์ ที่อาจเป็นเครื่องแม่ข่าย , เครื่องลูกข่าย หรืออื่นๆ และแสดงผลข้อมูลผ่านระบบคอมพิวเตอร์ปลายทางที่เรียกใช้ข้อมูล

การพิจารณา Extrusion ภัยคุกคาม ขา ออกจากเครื่องคอมพิวเตอร์ของเรา (Host) ผ่านไปยังระบบเครือข่ายของเรา (LAN) ออกสู่ Perimeter Network และเดินทางไปสู่โลกอินเตอร์เน็ท (Internet)

เราควรพิจารณา เส้นทางการลำเลียงข้อมูลเพื่อใช้ในการสืบหาการกระทำผิดทางอาชญากรรมคอมพิวเตอร์ ในส่วนนี้คือ Log ที่เกิดจากอุปกรณ์ End point ได้แก่ เครื่องแม่ข่าย (Server) , เครื่องลูกข่าย (Client) , อุปกรณ์มือถือที่เชื่อมต่อเครือข่ายคอมพิวเตอร์ภายใน ออกสู่อินเตอร์เน็ทได้

Ontology ของระบบเครือข่ายคอมพิวเตอร์ เริ่มบรรเลงขึ้นพร้อมกับภัยคุกคามที่แฝงมากับความรู้เท่าไม่ถึงการณ์ของผู้ใช้งานต่อไป ตราบเท่าที่ระบบสารสนเทศยังมีใช้งานอยู่

นนทวรรธนะ สาระมาน

Nontawattana Saraman

บทความเกี่ยวข้อง สมุทัย เหตุของปัญหาเครือข่ายคอมพิวเตอร์ (27/11/49)

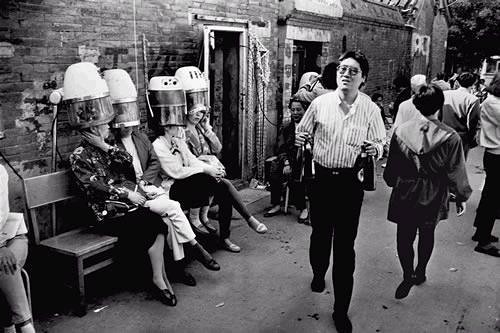

เริ่มต้นวันใหม่ กับความหวังใหม่ ..

เริ่มต้นวันใหม่ กับความหวังใหม่ .. เราต้องอยู่รอด เพื่อไปถึงเป้าหมาย ที่หวังไว้

เราต้องอยู่รอด เพื่อไปถึงเป้าหมาย ที่หวังไว้ บางทีเมื่อเกิดปัญหา ก็ต้องแก้ไขเฉพาะหน้าไปบ้าง ..

บางทีเมื่อเกิดปัญหา ก็ต้องแก้ไขเฉพาะหน้าไปบ้าง .. บางที อาจท้อแท้ ..

บางที อาจท้อแท้ .. บ่อยครั้งที่เรามีกำลังใจ

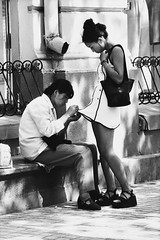

บ่อยครั้งที่เรามีกำลังใจ สิ่งนี้หรือ ?

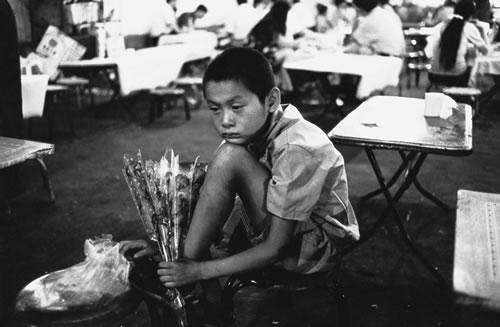

สิ่งนี้หรือ ? หรือสิ่งนี้ ?

หรือสิ่งนี้ ? อาจเป็นความสุข เล็กๆ น้อยๆ

อาจเป็นความสุข เล็กๆ น้อยๆ แล้วมันจะขนาดไหน กัน ถึงจะสิ้นสุด ..

แล้วมันจะขนาดไหน กัน ถึงจะสิ้นสุด ..

ถึงลำบาก เราก็ยังยิ้มได้

ถึงลำบาก เราก็ยังยิ้มได้