รู้สึกเป็นเกียรติอย่างสูง ที่เป็นส่วนหนึ่งในการยกระดับอาชีพด้านไซเบอร์ฯ

ช่วงนี้เป็นช่วงสร้างคนด้าน Cybersecurity รัฐบาลเริ่มออกมาจัดหลายหน่วยงาน ขอบพระคุณหน่วยงาน DISDA สถาบันพัฒนาบุคลากรดิจิทัล กรมพัฒนาฝีมือแรงงาน และTDGA สำนักงานพัฒนารัฐบาลดิจิทัล รวมถึงมหาวิทยาลัยศรีปทุม และ ม.ราชมงคลสุวรรณภูมิ ที่ให้โอกาสทาง CIPAT ร่วมงานในครั้งนี้

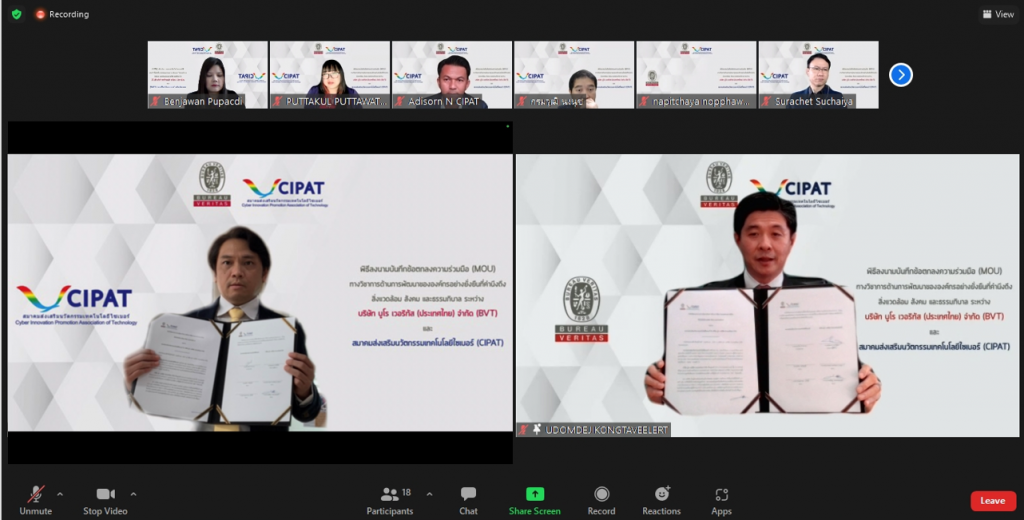

วันที่ 14 มีนาคม 2565 ที่ สถาบันพัฒนาบุคลากรดิจิทัล (DISDA) ซึ่งเป็นหน่วยงานที่ตั้งขึ้นมาใหม่เพื่อดูแลการพัฒนาทักษะด้านดิจิทัล

โดยมีการจัดทำหลักสูตรระยะสั้นเพื่อสร้างแรงงานพันธุ์ใหม่ ที่เรียนไปปฏิบัติจริงได้ ไม่ว่าจะเป็นการ Configure อุปกรณ์ Firewall ยี่ห้อที่บริษัทและหน่วยงานในประเทศไทยนิยมใช้, การใช้เทคโนโลยีในจัดเก็บข้อมูลตามกฎหมายประเทศไทย เพื่อการดูแลและรักษา, การสำรองข้อมูลกู้คืนข้อมูล, งานเฝ้าระวังและป้องกันภัยคุกคามทางไซเบอร์ เป็นต้น เน้นการปฏิบัติเพื่อสามารถทำงานได้จริง และมาทดแทนแรงงานที่ขาดแคลนแและเป็นการ upskill เพื่อแรงงานไทยมีทางเลือกใหม่ๆ ที่สามารถปฏิบัติงานได้จริง