ผู้กระทำความผิดทางอินเตอร์เน็ตคอมพิวเตอร์นั้น สามารถแบ่งได้เป็น 2 ส่วนคือ การกระทำความผิดด้วยเจตนา และการกระทำความผิดแบบไม่มีเจตนา

ในโลกความเป็นจริงแน่นอนสิ่งแรกที่เกิดขึ้นย่อมเกิดจากเจตนาของผู้ไม่ประสงค์ดีเสียก่อน และในโลกของการสื่อสารอินเตอร์เน็ตคอมพิวเตอร์นั้นเมื่อต้นเหตุคือผู้ที่เจตนาที่จะโจมตีระบบ สามารถสร้างเหยื่อที่เป็นเครื่องไม่เจตนานั้นมาใช้ในการกระทำความผิดได้ ที่เรียกว่า”การยืมดาบฆ่าผู้อื่น” และมีปริมาณสูงขึ้นพร้อมๆกับความเจริญเติบโตทางวัตถุนิยมและการบริโภคสื่อข่าวสาร

จำนวนเครื่องคอมพิวเตอร์จำนวนมากที่ขายในร้านค้า ในเวลาไม่ช้านานกับพบว่าเป็นเครื่องมือหนึ่งที่ใช้ในการโจมตีระบบหากไม่ระมัดระวังในการใช้ข้อมูลผ่านเครือข่ายอินเตอร์เน็ต ซึ่งเครื่องคอมพิวเตอร์นั้นจะสามารถถูกควบคุมในระยะไกลจากผู้ไม่หวังดีขึ้นเครื่องที่ตกเป็นเหยื่อ ดังกล่าวเรียกว่า ผีดิบ (zombie) ปริมาณของผีดิบมีจำนวนมากขึ้นก็เรียกว่า botnet ตามมา

การที่เราจะหาต้นตอของเครื่องคอมพิวเตอร์ที่กระทำความผิดนั้นเรียกว่า Traceback หรือสืบย้อนกลับไปหาต้นทางที่เป็นสาเหตุของการกระทำความผิดด้านคอมพิวเตอร์

การ Traceback เพื่อหาผู้กระทำความผิดสามารถพิจารณาได้ 2 กรณี

กรณีที่ 1 การหาผู้กระทำความผิดในเครือข่ายภายในองค์กร ในกรณีนี้ไม่มีอะไรซับซ้อนมากหากเครือข่ายองค์กรนั้นมีการบริหารจัดการระบบไอซีทีที่ดี มีการนำเทคโนโลยีที่เหมาะสมมาใช้ในองค์กร มีการเก็บบันทึกข้อมูลจราจร (Log) มีการจัดทำระบบบริหารจัดการรายชื่อพนักงานในการใช้งานอินเตอร์เน็ต มีคนใช้เทคโนโลยีอย่างมีวินัยและมีมาตราฐาน มีนโยบายควบคุมคน เพื่อให้คนใช้เทคโนโลยีอย่างมีประสิทธิภาพ(อ่านเพิ่มเติมได้ที่ การสร้างเครือข่ายตื่นรู้ )

หากมีการกระทำความผิดภายในเครือข่ายองค์กรนั้นสามาร Traceback สืบค้นย้อนกลับได้จากเทคโนโลยีการเก็บ Log ที่มีไว้ในเครือข่ายนั้นๆ นั้นเอง ในกรณีที่ 1 นี้ยังสามารถแยกเป็น 2 มุมมองได้ดังนี้

มุมมองแรกคือ มีการโจมตีจากภายนอกระบบเครือข่ายองค์กรเข้าสู่ภายในเครือข่ายองค์กร ได้แก่ การแพร่ระบาดไวรัสคอมพิวเตอร์ที่กระจายอยู่ทั่วอินเตอร์เน็ต ที่เป็นลักษณะ DDoS/DoS ได้โจมตีเข้าสู่เครือข่ายองค์กร การที่จะ Trackback หาต้นตอของการแพร่กระจายไวรัสนั้นจำเป็นต้องเข้าใจถึงหลักเกณฑ์การพิจารณาตามหลัก 3 in 3 out เสียก่อน คือพิจารณาตามชั้นของการสื่อสารข้อมูล

ชั้นแรก ข้อมูลที่เข้าและออกในฝั่งชายแดนเครือข่ายองค์กร ชั้นแรกสุด ได้แก่อุปกรณ์ Router , อุปกรณ์ Firewall เป็นต้น ดังนั้น Log ที่เกี่ยวข้องกับการแพร่ระบาดนั้นจะสามารถวิเคราะห์ได้จากทั้ง 2 อุปกรณ์ที่กล่าวมาแล้วเป็นหลัก

ชั้นสอง ข้อมูลที่เข้าและออกในฝั่งเครือข่ายองค์กรภายใน IP Address ภายใน ได้แก่ ข้อมูลที่ผ่านเข้าออก Core Switch , Sub Switch เป็นต้น

ชั้นสาม ข้อมูลที่เข้าและออก ภายในเครื่องคอมพิวเตอร์ภายในองค์กร เช่น เครื่องพนักงานนาย ก , เครื่องผู้จัดการฝ่าย , เครื่องประธานบริษัท เป็นต้น

หากไวรัสคอมพิวเตอร์สามารถหลุดผ่านในแต่ละชั้นเข้ามาภายในเครือข่ายองค์กรลงสู่เครื่องคอมพิวเตอร์ในองค์กรได้นั้น เราก็ยังมีหลักเกณฑ์การในการพิจารณาถึงความสัมพันธ์ข้อมูล และการไหลเวียนข้อมูลเข้าและออก จาก Log flies ที่เก็บเป็นชั้นๆ ตามหลัก 3 in 3 out ได้

มุมมองที่สอง คือ ภัยคุกคามเกิดจากภายในเครือข่ายองค์กรกระจายไปสู่โลกอินเตอร์เน็ต ดังนั้นการ Traceback สืบหาต้นตอนั้นจำเป็นต้องใช้หลัก 3 in 3 out มาพิจารณา โดยเริ่มเป็นชั้นๆ ในการวิเคราะห์ข้อมูลจาก Log files เป็นต้น ซึ่งในมุมมองที่สองนั้น ควรพิจารณาตามกฏหมายคอมพิวเตอร์ด้วยหากมีผู้ได้รับความเสียหายที่เกิดจากการกระทำที่เกิดจากองค์กรของเราเอง ก็จะทำให้มีความผิดตามกฏหมายได้เช่นกัน

(อ่านเพิ่มเติมได้ที่บทความเทคนิคการสืบหาผู้กระทำความผิดเกี่ยวกับคอมพิวเตอร์)

กรณีที่สอง การหาผู้กระทำความผิดจากภายนอก บนโลกอินเตอร์เน็ต

มีหลักการพิจารณาให้สังเกตการส่งข้อมูล ซึ่งการส่งข้อมูลนั้นประกอบด้วย 2 ส่วนคือ

– การส่งข้อมูลภายในประเทศไทย (National Internet Exchage:NIX)

– การส่งข้อมูลออกนอกประเทศไทย (International Internet Gateway:IIG)

ซึ่งทั้ง 2 ส่วนนี้จะเป็น IP Address ที่เป็น Public IP หรือ IP ที่สามารถมองเห็นได้จากโลกภายนอก

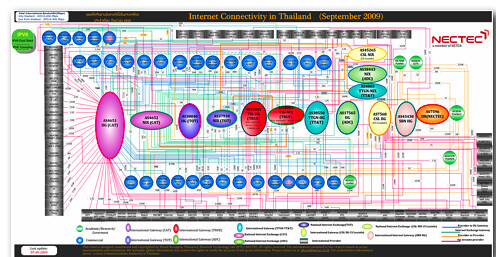

จากข้อมูล Internet Map ที่ทาง NECTEC จัดทำขึ้น (internet.nectec.or.th)

ขั้นตอนในการ Traceback

1. ค้นหาการจดทะเบียน (Whois) ของ IP Address หรือ Domain ที่ต้องการค้นหา เช่น 61.47.10.205

whois จากการใช้เครื่องผ่านเว็บไซต์หรือซอฟต์แวร์เสริม ได้แก่บริการ http://sran.org/whois

ส่ิงที่ต้องการพิจารณาเป็นพิเศษคือ ชื่อผู้ให้บริการ (ISP) ชื่อและที่อยู่ผู้ให้บริการ เบอร์โทรศัพท์

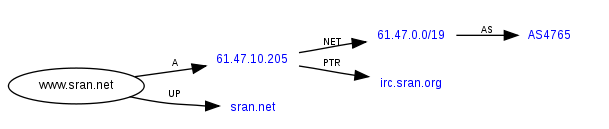

2. ค้นหาการเชื่อมโยงค่า AS (Autonomous System) เพื่อดูเส้นทางการไหลเวียนข้อมูลว่าชุด IP Address หรือ Domain ที่ต้องการค้นหาออกไปเส้นทางใด เช่น www.sran.net

จากภาพจะเห็นว่า domain www.sran.net ออกเส้นทาง AS4765 เป็นต้น ข้อมูลจาก robtex

ในบาง domain อาจมีการเชื่อมต่อที่มากกว่า 1 AS number เช่น domain บนเว็บไซต์ที่มีหลาย sub domain หรือมีระบบ e-mail server เป็นต้น

จากภาพ domain ของ gbtech.co.th มีช่องทาง AS number ถึง 3 ช่องทาง ข้อมูลจาก robtex

AS Number จะมีประโยชน์มากหากการรับส่งข้อมูลมีการติดต่อสื่อสารไปยังต่างประเทศ เช่นเราต้องการเปิดเว็บไซต์ที่อยู่ในต่างประเทศ www.google.com เส้นทางการรับและส่งข้อมูลก็จะเริ่มต้นขึ้นจากเครื่องคอมพิวเตอร์ของเราซึ่งอาจจะอยู่ที่บ้านหรือที่ทำงานหรือเป็น smartphone จะส่งข้อมูลไปยัง ISP ผู้ให้บริการในประเทศไทย ถ้าเป็น ISP ที่มีการเชื่อมสัญญาณข้อมูลไปต่างประเทศคือมี IIG (International Internet Gateway) เช่น CAT , TOT หรือ True Internet เป็นต้นการเชื่อมข้อมูล ISP ไปยัง AS router ที่อยู่ IIG ก็จะส่งข้อมูลไปยัง AS Router ที่ต่างประเทศเป็นทอดๆ (สังเกตการเชื่อมต่อข้อมูลจาก internet map ของ NECTEC) เราสามารถทดสอบเองได้ถึงเส้นทางการส่งข้อมูลผ่านคำสั่ง tracert (traceroute) ในเครื่องคอมพิวเตอร์ของเราเอง

การทราบค่า AS (Autonomous System) จะทำให้เราทราบถึงกลุ่ม IP Address

จากภาพจะเห็นว่าความสัมพันธ์ต่างๆ ได้แก่ Member of AS router, Number of originated prefixes , IP numbers เป็นต้น

ค่า AS number ยังมีประโยชน์สำหรับการวิเคราะห์ IP ที่เป็น Spam และ Phishing อีกด้วย ถ้าหากพบว่ามี IP ที่มีลักษณะดังกล่าวก็สามารถปิดการส่งข้อมูลได้ดังนั้น IP ที่อยู่ในบัญชีดำก็มักจะถูกปิดกั้นที่ AS Router ได้เช่นกัน

3. การค้นหา NS Lookup เพื่อดูการเชื่อมต่อของ DNS สำหรับเครื่องเป้าหมายที่มีชื่อ Domain name อยู่แล้วก็ไม่ซับซ้อนในการค้นหาด้วยวิธีนี้นักแต่หากมีแต่ IP Address เราจะทราบได้อย่างไรว่ามี Domain อะไรอยู่ภายใต้ IP Address นี้บ้างซึ่ง 1 IP Address อาจมีได้หลาย Domain ก็ได้ ดังนั้นเราจึงควรใช้วิธีสืบหาด้วยเทคนิค Reverse IP Lookup เช่นในกรณี IP 61.47.10.205 เมื่อทำการ Reverse IP Lookup แล้วจะพบว่ามีทั้งหมด 13 Domain ใน 1 IP ดังภาพข้างล่างนี้

ภาพการใช้เครื่องผ่าน http://sran.org/vhost.php จะทำให้ทราบรายชื่อ domain จากค่า IP Address ได้

การทำ Nslookup ทำให้เราสามารถได้ข้อมูลอื่นที่เกี่ยวข้องกับชื่อ domain ที่ต้องการค้นหาได้แก่ ข้อมูล DNS ของ Mail server เป็นต้น

ภาพตัวอย่างการใช้คำสั่ง Nslookup ผ่านเว็บไซต์ http://www.kloth.net/services/nslookup.php

4. นำ IP / domain name ที่ต้องการเอาไปค้นหาเพิ่มเติมใน Search engine เพื่อเรียนรู้กับข้อมูลที่ปรากฏให้มากที่สุด

5. นำ IP / domain name ที่ต้องการไปตรวจสอบกับเว็บไซต์ที่ใช้ตรวจความผิดปกติ เช่น botnet, spam , phishing , malware เป็นต้น จากแหล่งค้นหาดังนี้ google safe browsing , siteadvisor , phishtank , SANS , Project Honeypot หรือ Team Cymru เป็นต้น เพื่อค้นหาว่า IP / domain นั้นมีประวัติที่เกี่ยวข้องกับภัยคุกคามต่อผู้ใช้งานหรือไม่

หากกล่าวโดยสรุปถึงเทคนิคการสืบหาผู้กระทำความผิดทางอินเตอร์เน็ต สิ่งแรกที่เราต้องทราบก่อนนั้นคือ IP Address เป้าหมาย และตามมาด้วยช่วงวันและเวลาที่เกิดเหตุการณ์ โดยให้วิเคราะห์เป็นชั้นๆ ตาม 3 in 3 out เราจะได้มีกรอบในการปฏิบัติงานมากขึ้น

นนทวรรธนะ สาระมาน

Nontawattana Saraman